Analyse de la vague d'attaques PetrWarp / NoPetya / GoldenEye

Adrien Gendre

—28 juin 2017

—2 min de lecture

En ce mercredi 28 Juin, les réseaux informatiques de nombreuses entreprises dans le monde ont été infectés par une vague d'un ransomware qui a été identifié dans la presse sous les noms de PetrWrap, NoPetya, GoldenEye.

L'Ukraine, la Russie, le Danemark, le Royaume-Uni, la Norvège, les Pays-Bas ont été notamment touchés par ce ransomware.

Selon les premières analyses, 60% des machines infectées se trouvent en Ukraine et 30% en Russie.

En France, des entreprises de tailles significatives telles que le géant français du bâtiment Saint-Gobain ou le groupe de la grande distribution française Auchan en sont victimes. Dans le monde l'américain Merck (Pharmaceutique), le russe Rosneft (pétrochimie), le britannique WPP (publicitaire) ont été touchés.

Ce que nous savons à ce jour sur cette attaque petrWrap .

Nous communiquions hier en début d'après-midi sur le fait qu'aucun élément ne nous permettait d'affirmer avec certitude que le vecteur de propagation était l'email.

En comparaison à WannaCry, cette vague que nous appellerons "Petya" a été plus rapide, mais plus ciblée que la vague WannaCry du mois dernier.

D'après de premiers retours internationaux, la première machine infectée en Ukraine l'aurait été au travers d'une mise à jour infectée du logiciel de l'éditeur ukrainien "MeDoc".

Microsoft suite à une investigation en interne a confirmé ce matin cette hypothèse : "Microsoft now has evidence that a few active infections of the ransomware initially started from the legitimate MEDoc updater process."

De quelle manière se propage Petya?

Une fois que la première machine sur le réseau de l'entreprise est infectée, Petya utilise trois vecteurs de propagation.

- EternalBlue : Module déjà présent dans le ransomware WannaCry. Ce module cible le protocole SMBv1 au travers d'un dépassement de mémoire.

- PsExec : Outil d'administration Windows. De la même manière que l'utilitaire Telnet, PsExec permet d'exécuter des commandes et des programmes sur des systèmes distants.

- WMI : Windows Management Instrumentation. C'est est un outil de gestion d'un parc de systèmes d'exploitation Windows à distance. Il est utilisé pour la supervision des systèmes au travers de scripts. WMI est préinstallé sur la quasi-totalité des systèmes d'exploitation Windows.

À ne pas confondre avec les vagues Jaff, Trickbot et les autres.

En parallèle de cette vague Petya, un volume cumulé d'environ 1 221 790 emails a été détecté par notre filtre.

Trois vagues distinctes ont été détectées, une première contenant le ransomware Jaff (fichier docm dans une pièce jointe) puis deux vagues contenant le trojan bancaire Trickbot (fichier zip contenant une facture) et les ransomware Cerber et Hancitor.

Il ne faut donc pas confondre la vague d'attaque Petya et les différentes vagues Jaff et Trickbot toujours présentes.

Préconisation.

Il est encore tôt pour avoir une analyse fine du fonctionnement PetrWrap.

Quelques préconisations sont cependant à prendre en compte:

- Mettre à jour ses systèmes d'exploitation.

- Désactiver ou restreindre les droits des outils d'administration a distance.

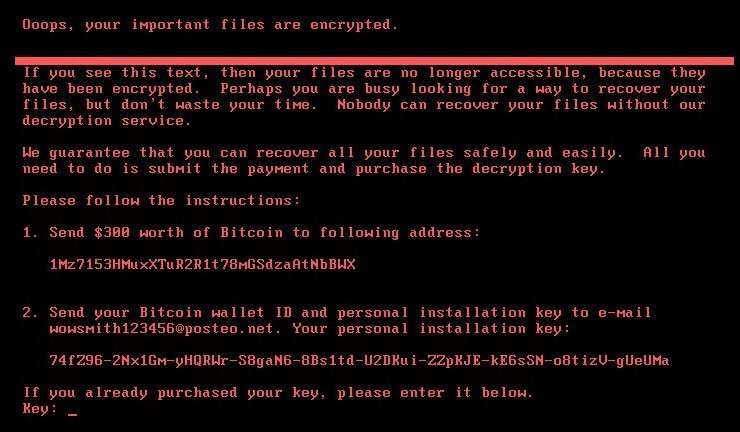

- Si la machine est infectée, ne pas payer la rançon et utiliser un logiciel de sauvegarde pour réinstaller la machine.