Anatomie d’un email de phishing

Adrien Gendre

—15 octobre 2020

—7 min de lecture

Cet article, dont la première publication a eu lieu en Novembre 2019, a été mis à jour.

Il est devenu plus difficile de reconnaître un email de phishing. Grâce à un texte net, exempt d’erreurs, agrémenté de fidèles images et logos de marques, les nouvelles attaques de phishing réussissent non seulement à tromper de nombreux utilisateurs avisés, mais également les filtres de messagerie perfectionnés.

Qu’est-ce qui a changé dans la méthode des hackers ? Partons de l’adresse de l’expéditeur jusqu’au pied de page du mail.

Afin de vous aider à reconnaître un email de phishing, nous allons analyser ce qui est visible et ce qui ne l’est pas : le corps du texte et le code correspondant. Nous allons également vous présenter des exemples réels, détectés par Vade.

Adresse de l’expéditeur

La principale caractéristique de l'email de phishing réside dans sa propension à usurper l’identité des marques. L’usurpation d’adresses email permet aux hackers de créer de fausses adresses email qui paraissent légitimes. Dans le cas de l’usurpation d’une adresse email, le nom de l’expéditeur est visible, mais l’adresse est parfois cachée.

Par exemple, dans un email de phishing PayPal, on peut retrouver « PayPal Security » comme alias visible, alors que l’adresse email est « no-reply-support-team_._@ewrtdrf.com ». Les hackers espèrent que le destinataire ne développera pas le nom de l’expéditeur pour vérifier l’adresse email, ce que de nombreuses personnes ne font pas, en particulier sur les appareils mobiles.

La technique du voisin proche constitue une forme plus sophistiquée d’usurpation d’adresses email pour laquelle l’adresse de l’expéditeur est presque identique à celle d’une marque, mais elle est obfusquée. Une des méthodes pour créer un voisin proche consiste à ajouter ou enlever une lettre de l’adresse email ou à joindre une extension, telle que .co, .global et .ae.

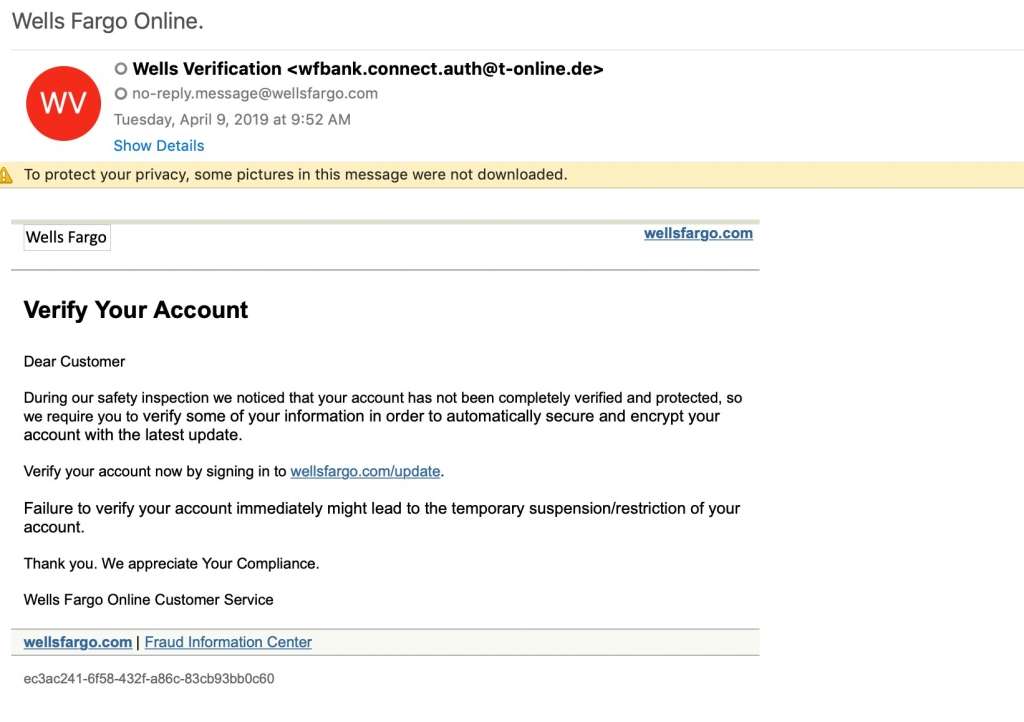

Vous trouverez ci-dessous l’exemple d’un email de phishing Wells Fargo détecté par Vade. Vous pouvez y observer un voisin proche contenant une longue extension, qui usurpe l’adresse email du service client de Wells Fargo :

Dans le cas de l’usurpation de domaine, une adresse email est identique à un domaine légitime, tel que bofa.com (Bank of America). Heureusement, cette technique est en déclin grâce au Domain Keys Identified Email (DKIM) et au Sender Policy Framework (SPF), qui permettent d’identifier l’utilisation non autorisée de noms de domaine et de bloquer tous les emails faisant l’objet d’une usurpation de domaine.

[Article connexe] Effectuez le test de sensibilité au phishing pour évaluer votre vigilance

Objet et ton

L’objectif de l'email de phishing est de voler les identifiants d’un compte ou de répandre des malware. Pour ce faire, les phishers doivent trouver des victimes qui se connecteront sur le compte ciblé. La composition de l’objet représente une étape critique pour encourager l’action désirée.

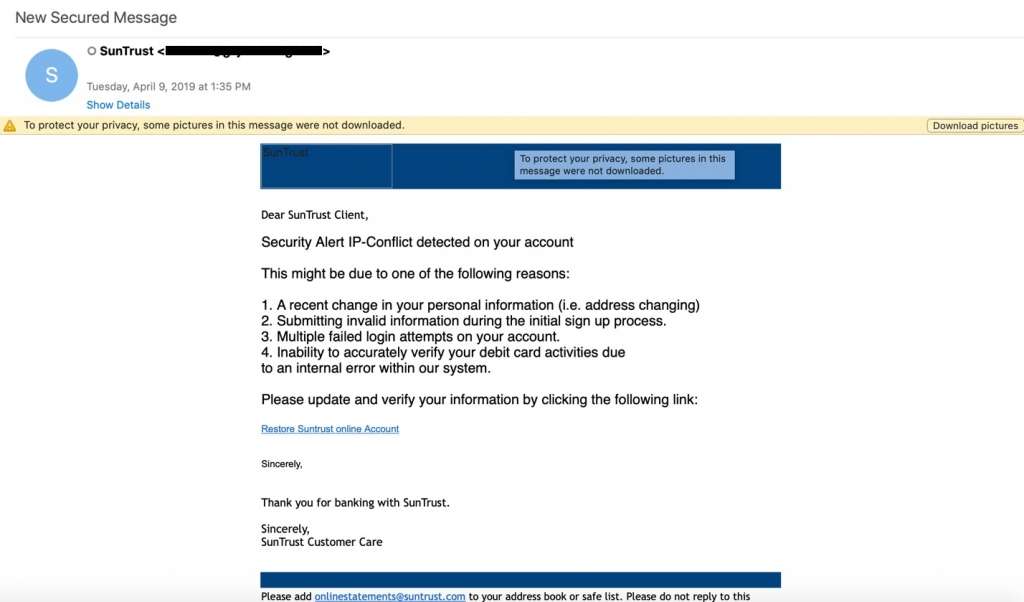

Du côté des consommateurs, les emails de phishing usurpent souvent l’identité de banques, d’entreprises de réseaux sociaux, tels que Facebook et LinkedIn, ou des services de streaming populaires comme Netflix. Afin que les utilisateurs ouvrent les emails, les objets jouent souvent sur l’inquiétude ou la curiosité du destinataire ; « Nouvelle connexion sur votre compte », « Activité suspecte détectée » ou « Invitation en attente ».

Du côté des entreprises, les utilisateurs sont ciblés à l’aide d’emails de phishing provenant de vendeurs avec qui ils travaillent, tels que des entreprises spécialisées dans le SaaS ou le Cloud. Du côté de l’administration de la société, l’objet des emails de phishing est conçu pour avertir les utilisateurs que certains problèmes pourraient nuire aux activités commerciales quotidiennes.

De nombreux objets prétendent ainsi que l’utilisateur a vu son accès à une plateforme logicielle importante bloqué, doit changer de mot de passe ou doit vérifier un fichier important. Voici quelques exemples d’objets populaires :

- Compte supprimé

- Nouvelle connexion détectée

- Activité suspecte détectée

- Veuillez mettre à jour vos informations

- Avertissement de sécurité

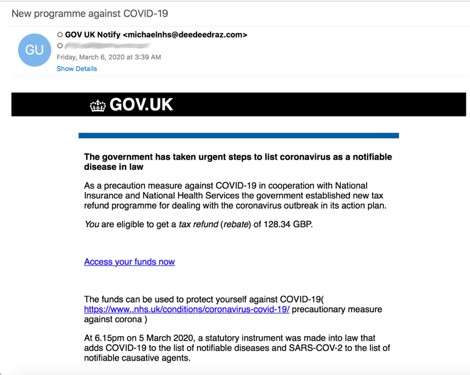

Tous les objets ci-dessus sont pensés pour inquiéter l’utilisateur. Les hackers ont également recours à des objets liés à des événements pour attirer l’attention. Ils s’appuient ainsi sur un événement actuel connu de tous pour tirer parti des peurs et des anxiétés. Nous l’avons constaté en 2020 avec une multiplication des emails se faisant passer pour des agences gouvernementales pendant la pandémie.

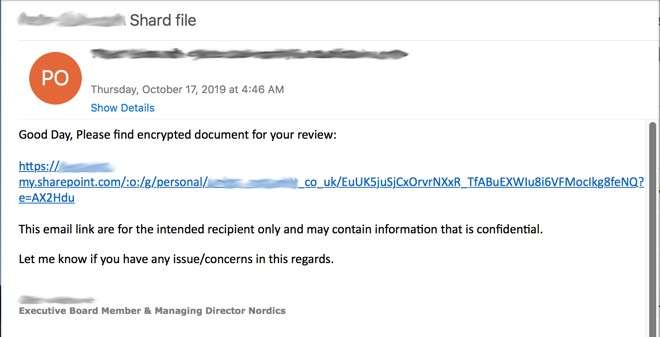

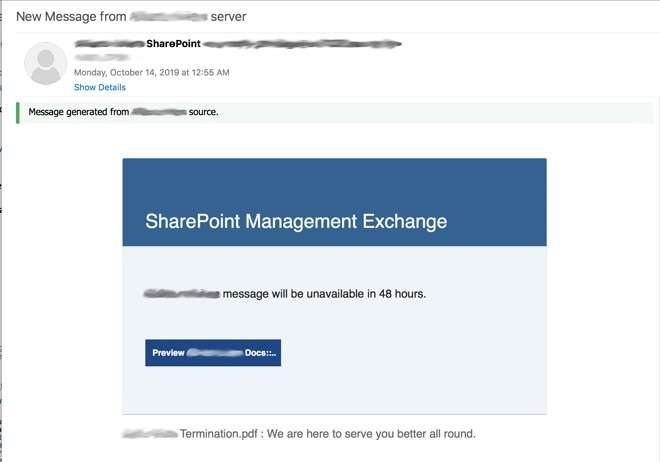

Microsoft fait partie des cibles principales du côté des entreprises. Les emails de phishing visant Microsoft peuvent aussi bien prendre le forme de demandes ordinaires de réinitialisation du mot de passe que d’emails de phishing sophistiqués pour Office 365. En voici un exemple récent, qui concerne cette fois-ci SharePoint. Il s’agit d’une attaque sophistiquée sous la forme d’un véritable avertissement envoyé directement depuis un compte Microsoft 365 corrompu ; l’objet est « Shard (sic) File ».

Dans l’exemple ci-dessous, une fausse notification SharePoint est générée depuis un compte Microsoft 365 corrompu qui envoie une notification par message. Le phisher a probablement infiltré Microsoft 365 lors d’une campagne de phishing qui était passée inaperçue :

Classement Phishers' Favorites : bilan de l’année 2019

Pièces jointes

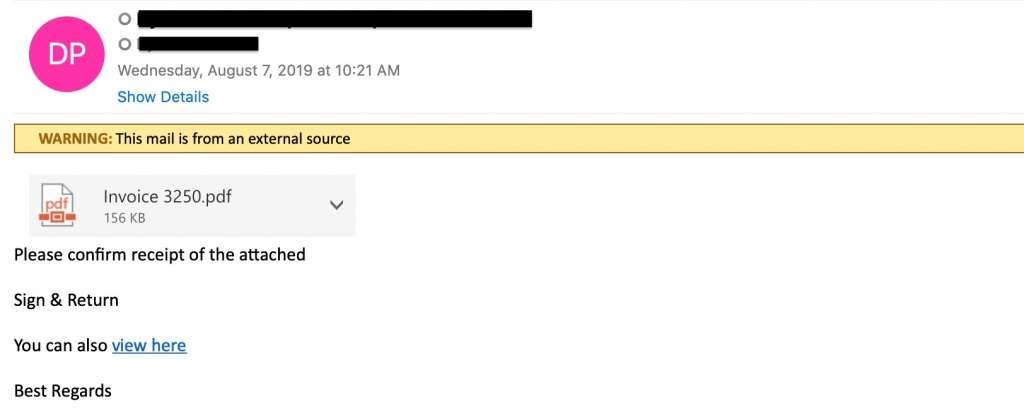

La plupart des filtres de messagerie analysent uniquement le corps des emails pour y détecter la présence d’éventuelles URL de phishing connues. Pour les contourner, les phishers dissimulent souvent l’URL dans les pièces jointes. L’email avertit l’utilisateur qu’il a reçu une facture ou un document important qui nécessite sa relecture ou son accord. L’URL de phishing se trouve dans le corps du texte du document, généralement au format Word ou PDF.

Bien que le sandboxing (une technologie qui met en quarantaine et examine un email avant de le remettre) puisse scanner les pièces jointes, la plupart des technologies de sandboxing inspectent le document à la recherche de malware et non d’URL de phishing.

Récemment, nous apercevons des pièces jointes qui n’en sont pas vraiment, mais qui sont en vérité des liens de phishing conçus pour y ressembler ; lorsqu’un utilisateur clique sur la pièce jointe pour l’afficher ou la télécharger, il est automatiquement redirigé vers une page de phishing ou un malware/ransomware est automatiquement téléchargé sur l’ordinateur.

Les fichiers ZIP contenant des URLS cachées et des virus constituent une stratégie de plus en plus utilisée, car très efficace pour contaminer les ordinateurs et difficile à contrer pour les acteurs de la sécurité. Les équipes utilisant Emotet sont particulièrement friandes de cette opération. Fin 2020, des groupes de hackers ont envoyé des vagues massives de malspam dans lesquelles le malware Emotet se cachait au sein de fichiers ZIP protégés par un mot de passe.

Liens

Liens de phishing

Un lien de phishing est une URL qui renvoie l’utilisateur vers une page de phishing usurpant l’identité d’une marque populaire. Les liens de phishing sont cachés sous l’ancre de lien qui demande une action telle que : « Connectez-vous », « Consultez le document », « Cliquez ici », « Affichez un aperçu du document » et « Mettez à jour les paramètres de votre compte ». En passant le curseur de la souris sur l’ancre de texte, vous verrez apparaître une URL de phishing ; beaucoup d’utilisateurs avisés sont au courant et vérifient les liens. Afin d’éviter que ces liens ne soient repérés, certains hackers obfusquent l’URL à l’aide de ces techniques :

- Outil de raccourcissement des URL : Les outils de raccourcissement permettent de cacher les URL en créant des alias : des versions abrégées qui ne ressemblent pas du tout à l’original. Grâce à des outils populaires et gratuits tels que TinyURL et Bit.ly, les phishers raccourcissent les URL de phishing afin de tromper les utilisateurs à la recherche d’URL suspectes, mais aussi les filtres de messagerie qui recherchent des signatures de phishing connues.

- Redirections d’URL : Une technique de phishing connue sous le nom de « time-bombing » permet aux phishers d’utiliser des liens légitimes et de créer des redirections vers des pages de phishing lorsque les emails ont contourné les filtres et ont été remis avec succès.

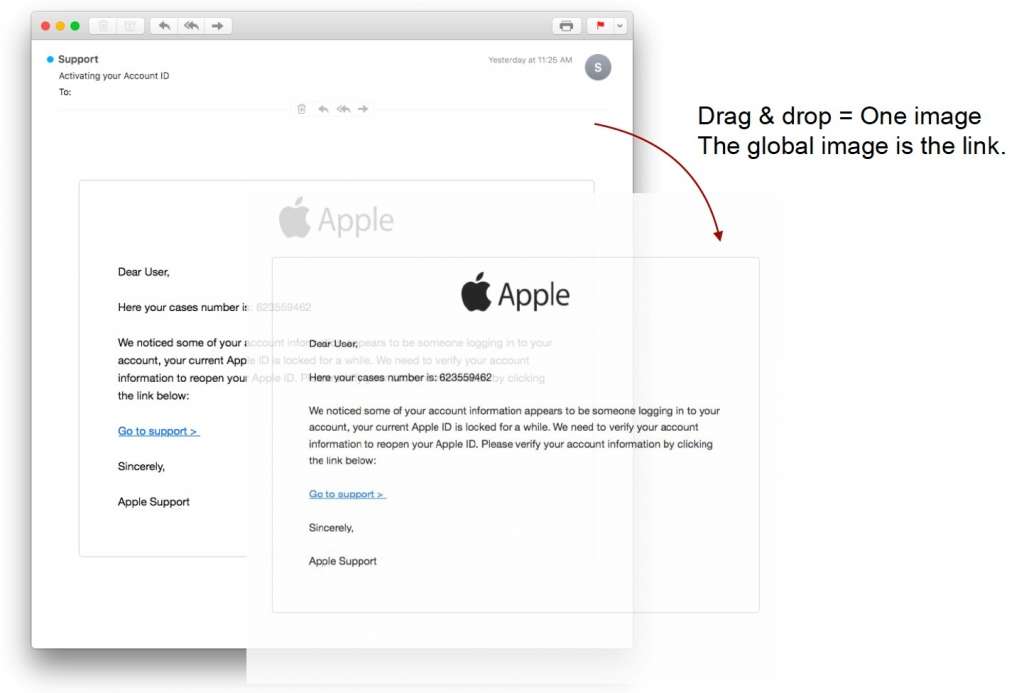

- Obfuscation grâce à un texte sous forme d’une image Dans le cas de l’obfuscation de texte sous la forme d’une image, une méthode populaire dans les emails de sextortion, l’email comportant uniquement une image qui agit comme un lien. Pour l’utilisateur, le corps de l’email ressemble à du texte, mais il s’agit d’une image cliquable hébergée sur un site web (exemple ci-dessous).

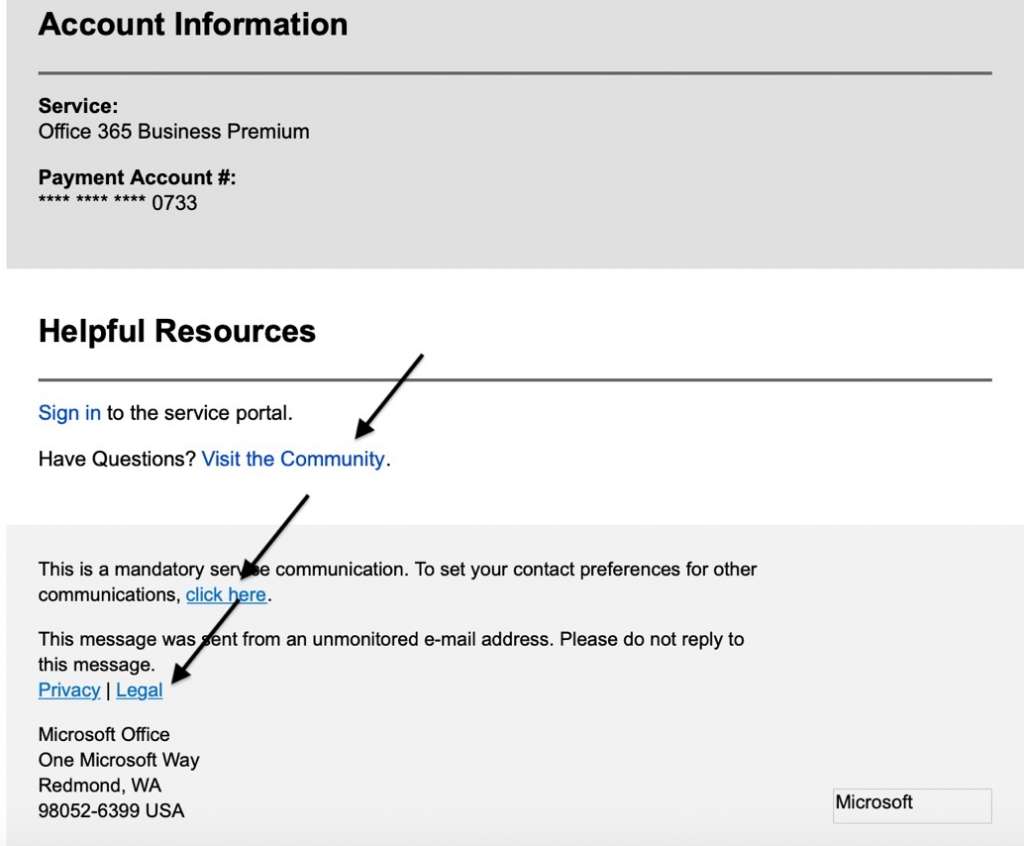

Liens légitimes

Les filtres qui détectent les liens malveillants peuvent les laisser passer si l’email contient également des liens légitimes vers de véritables pages web (et c’est ce qu’ils font). Le fait d’inclure des URL légitimes est une pratique qui devient de plus en plus courante et qui figure en grande quantité dans les derniers emails de phishing détectés par Vade.

Un email de phishing comportant des liens légitimes trompe autant les utilisateurs que les filtres. Plus l’email comprend de liens, plus les chances sont faibles que l’utilisateur les vérifie tous. De plus, lorsqu’un email renferme des liens renvoyant vers des ressources pratiques, telles qu’une adresse email de support, il paraît encore plus légitime aux yeux de l’utilisateur.

Images de marques, logos et QR codes

Les hackers peuvent facilement récupérer les images de marque sur Google Images pour les insérer dans les emails de phishing afin de convaincre les utilisateurs que l’email est envoyé par une marque légitime. Les emails de phishing de haute qualité sont presque indiscernables des véritables emails ; cela est particulièrement dû à l’apparence de l’email, qui découle directement de la charte graphique. Cependant, certains pièges ne sont pas visibles à l’œil nu.

Un email de phishing provenant d’une campagne de phishing connue comporte une signature, avec le code correspondant, ainsi que l’URL de phishing. Au lieu de créer un nouvel email pour chaque campagne de phishing, les hackers obfusquent la signature, généralement à l’aide d’un code aléatoire, mais également en modifiant certaines images, y compris les logos et autres images de la marque.

Seul un simple changement d’image, de ton, de couleur ou de taille permet de modifier la signature de phishing. Pour les utilisateurs, l’email a l’air parfaitement identique, mais dans le fond, il a complètement changé ; suffisamment pour tromper les filtres de messagerie qui analysent le code plutôt que l’affichage de l’image.

Les QR codes font partie des méthodes courantes pour contourner l’analyse des URL dans les emails de sextortion. Comme dans l’exemple repris ci-dessus, la simple insertion d’un nouveau QR code dans un email de sextortion connu suffit à tromper un filtre qui recherche une signature ou une URL de phishing connue. De la même façon, les images comportant du texte (essentiellement des captures d’écran d’emails), qui remplacent le texte HTML, font partie de la catégories d’images utilisées pour pirater les signatures de phishing.

Se protéger du phishing

Les formations sont cruciales dans le cadre de la protection contre le phishing, mais l’utilisation de technologies anti-phishing n’est pas négociable. Vous trouverez ci-dessous quelques mesures à prendre pour éviter les attaques de phishing :

- Passez votre curseur sur les liens : Passez toujours le curseur de votre souris sur l’URL d’un email afin de vous assurer que le lien renvoie vers une page d’accueil sûre. Certaines techniques peuvent cacher la véritable URL donc, si vous avez des doutes concernant un lien, ne cliquez pas dessus.

- Ne vous connectez pas sur des applications critiques depuis un email : Toutes les notifications envoyées par email seront également présentes dans l’application. Si vous doutez de l’authenticité d’un avertissement par email, connectez-vous sur l’application dans votre navigateur afin de vous assurer que la requête/demande est légitime.

- Investissez dans une formation de sensibilisation aux emails de phishing : Les utilisateurs doivent être formés régulièrement afin de repérer les dernières techniques et attaques de phishing. Idéalement, les utilisateurs doivent suivre une nouvelle formation s’ils cliquent sur des emails de phishing de sorte à assurer qu’ils gardent bien la formation à l’esprit.