Attaque de phishing : exploitation des fonctionnalités Google Doc

Adrien Gendre

—03 mai 2017

—4 min de lecture

Une nouvelle campagne de phishing via Google Doc a touché plus d’un million d’utilisateurs de Gmail au début du mois de mai. Elle a exploité les fonctionnalités de partage de documents pour se faufiler à travers les filtres de sécurité. Début 2017, nous avons également signalé une autre attaque de phishing visant Google, mais cette récente attaque présente des caractéristiques encore plus sophistiquées.

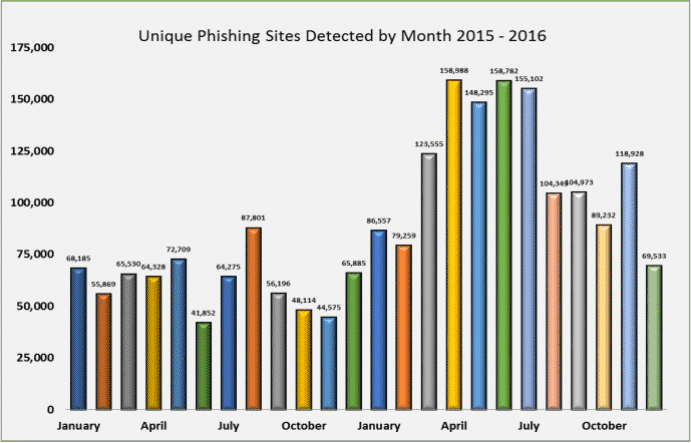

Le fait qu’une nouvelle attaque voit le jour aussi rapidement n’est pas si surprenant. En effet, les attaques de phishing ont augmenté de 65 % en 2016, avec un peu moins de 100 000 attaques d’hameçonnage répertoriées chaque mois.

[légende : Nombre d’attaques d’hameçonnage en 2015 et 2016. Le nombre d’attaques de phishing en 2016 a atteint des records. Il était le plus élevé depuis que le Groupe de travail anti-phishing (APWG) a commencé à les répertorier en 2004.]

Email de phishing via Google Doc

Comment s’est déroulée l’attaque

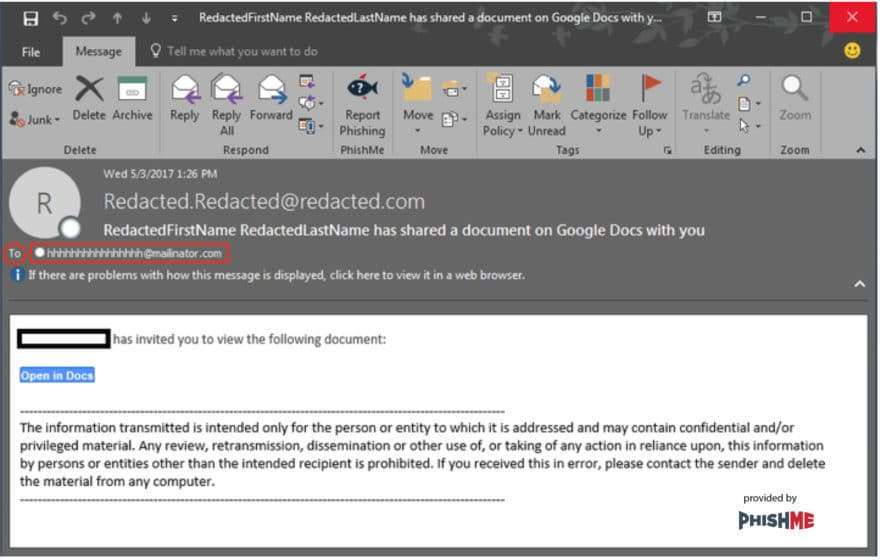

- Les utilisateurs reçoivent un email dans leur boîte de réception principale avec pour objet « [nom de l’expéditeur] a partagé un document sur Google Doc avec vous »

- L’utilisateur connaît l’expéditeur (et l’a dans ses contacts) et ouvre donc l’email malveillant

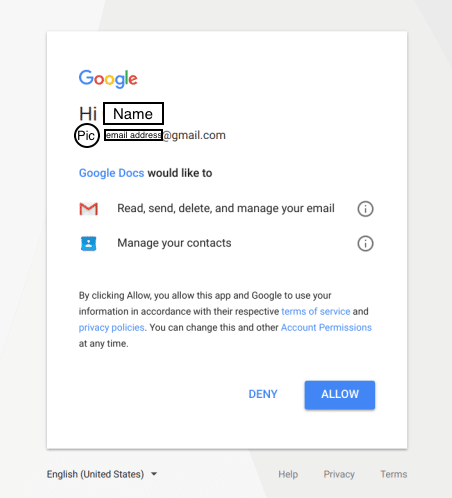

- L’email contient un lien menant vers une autre page où la victime est invitée à autoriser l’exécution d’une fausse application « Google Docs »

- Bien que les victimes ne tapent ou ne « divulguent » leurs identifiants à aucun moment, l’attaquant peut désormais lire, modifier et accéder à la boîte mail de sa victime (y compris ses contacts)

- L’email de phishing aux faux airs de Google Doc est envoyé à tous les contacts de l’utilisateur, poursuivant ainsi la chaîne et atteignant encore plus de comptes

En donnant leur autorisation, les victimes offrent en réalité un accès total à leur boîte mail. Et, bien qu’aucun cas n’ait encore été signalé, les cybercriminels peuvent consulter des messages et récolter des informations confidentielles qu’ils vendront ensuite sur le dark web.

Pourquoi ce type de phishing porte ses fruits

Cette attaque de phishing est particulièrement efficace car elle utilise des fonctionnalités de partage légitimes de Google. Les icônes et les messages contenus dans l’email sont familiers aux utilisateurs. Il est donc peu probable qu’ils se rendent compte qu’il s’agit d’un piège. En outre, étant donné que l’attaque de phishing infiltre les comptes de messagerie pour continuer à envoyer l’email à d’autres personnes, les adresses des expéditeurs sont légitimes et Google place l’email dans la boîte de réception principale.

Le lien qui apparaît dans l’email ne redirige pas les victimes de ce phishing via Google Doc vers une page de connexion Google fictive ou frauduleuse. Les pirates ont falsifié les fonctionnalités de partage de documents afin d’utiliser les applications de Google Drive en passant inaperçus. Les utilisateurs ne divulguent pas ouvertement leurs identifiants. Les victimes laissent juste une application fictive accéder à leur compte. L’attaque de phishing via Google Doc profite du fait qu’il est possible de créer des applications web indépendantes de Google avec des noms trompeurs. Cette faille était connue depuis plusieurs années, mais cette fois ci elle a permis à mener une attaque de phishing de masse très élaborée.

Toutes ces caractéristiques habituelles ont empêché la plupart des solutions de filtrage des emails de déceler l’attaque. S’ils se basent sur la reconnaissance de signatures pour détecter les indicateurs d’une attaque de phishing, les filtres d’emails ne tireront pas la sonnette d’alarme. Ces filtres pensent que l’email provient d’un expéditeur légitime et qu’il contient un lien de partage sécurisé.

Les indices

Malgré l’emploi de méthodes complexes, deux indices permettent de lever le voile sur cette attaque de phishing.

- Une étrange adresse email : les utilisateurs qui reçoivent l’email de phishing pourraient remarquer que le message ne leur est pas directement destiné. Ils sont en copie cachée. L’adresse du destinataire direct de l’email commence par « hhhhhhhhhhhhhh » et se termine par « @mailinator.com ». Le domaine est issu d’un site Web qui crée des adresses mail temporaires ou antispams.

- L’adresse mail du développeur : lorsque les utilisateurs sont redirigés vers la page d’autorisations de l’application, ils peuvent voir qui est le développeur de l’application « Google Docs » frauduleuse. L’adresse mail du développeur est « Eugene.pupov@gmail.com ». De toute évidence, il ne s’agit pas de la véritable application Google Doc.

Et maintenant ?

Si vous vous êtes déjà laissé piéger par cette attaque de phishing via Google Doc, vous pouvez agir de différentes manières pour vous protéger après coup.

- Rendez-vous sur la page des applications associées à votre compte et révoquez l’autorisation accordée à la fausse application Google Docs.

- Renforcez ensuite la sécurité de votre compte grâce à la validation en deux étapes. Ainsi, le pirate sera incapable d’accéder à nouveau à votre adresse de messagerie.

Heureusement, Google a déjà mis en place des mesures de précaution afin de stopper cette attaque. La fausse application Google Docs a été supprimée afin que cette menace soit évincée. Néanmoins, des variantes de cette attaque peuvent apparaître à tout moment. D’ailleurs, cette première fraude a peut-être préparé le terrain pour de nouvelles attaques de phishing, bien plus convaincantes et dangereuses.

Protection avancée contre le phishing

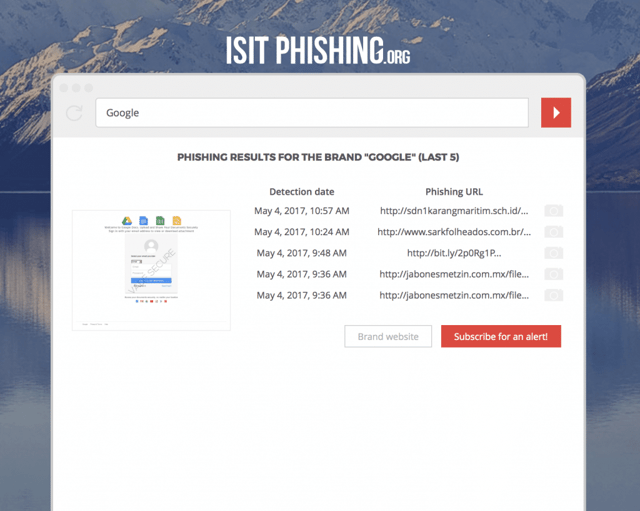

Bien que cette attaque soit parvenue à déjouer la plupart des systèmes de protection des emails, elle a immédiatement été démasquée et isolée par les centres de traitement des menaces de Vade. Nos systèmes, dotés d’une intelligence artificielle, traitent de grandes quantités de données issues de plus de 400 millions de boîtes de messagerie.

La solution de sécurité des emails de Vade a détecté et isolé l’attaque via Google Doc dès le premier email traité par notre système.

Ce système de protection des emails prédictif peut déceler les attaques connues et inconnues. Notre solution anti-phishing utilise une protection sur 8 niveaux afin de déterminer si les emails sont légitimes avant qu’ils n’atteignent les boîtes de réception de vos employés.

Notre solution de filtrage en temps réel à l’échelle mondiale repose sur différents atouts :

- Intelligence artificielle

- Méthodes heuristiques

- Détection des contre-mesures

- Apprentissage automatique

- Analyse de la réputation en temps réel

- Prédiction du comportement futur

- Exploration des pages Web

- Vérification des domaines

Les employés ne sont tout simplement pas assez formés et renseignés. Avec la suite de protection des emails de Vade, aidez-les à se défendre des ransomwares, du spear phishing et des attaques de type Zéro Day.

Vous souhaitez en apprendre davantage sur notre solution ? Contactez-nous pour programmer une démo.