Attaques de ransomwares : 4 stratégies utilisées par les hackers

Adrien Gendre

—12 septembre 2019

—3 min de lecture

2019 est une année noire pour les MSP, soumis à un flux incessant d’attaques de ransomwares. En juin, des hackers sont ainsi parvenus à infiltrer les réseaux de plusieurs MSP par l’intermédiaire de leurs consoles de gestion Webroot. Il s’en est suivi un assaut dévastateur sur ces MSP et les systèmes de leurs clients. Les ransomwares ont bloqué des entreprises, dégradé des réputations et même engendré le paiement de rançons conséquentes. Le 22 août, des municipalités du Texas ont été victimes d’une attaque de ransomware qui a interrompu l’ensemble de leurs activités. Le maire de l’une des plus grandes villes concernées a mis en cause son MSP.

Les analystes de sécurité sont unanimes : la plupart de ces attaques trouvent leur origine dans le vol d’identifiants (noms d’utilisateurs et mots de passe). Le phishing compte parmi les principales méthodes utilisées par les hackers pour compromettre des comptes. Trois stratégies sont ainsi particulièrement populaires.

1. Liens de phishing intégrés au corps du message

L’élément central d’un email de phishing est toujours un lien, mais les techniques d’utilisation et d’obfuscation qui lui sont associées varient. Dans une attaque classique, le lien mène à une page Web semblant émaner d’une marque, par exemple un fournisseur, un prestataire de services dans le Cloud comme Microsoft et PayPal, ou encore une banque. Les emails de phishing qui redirigent les utilisateurs vers des pages Web leur font généralement croire que leur compte est verrouillé, que leurs informations de paiement sont obsolètes ou encore qu’ils doivent se connecter pour accéder à un message ou un document important.

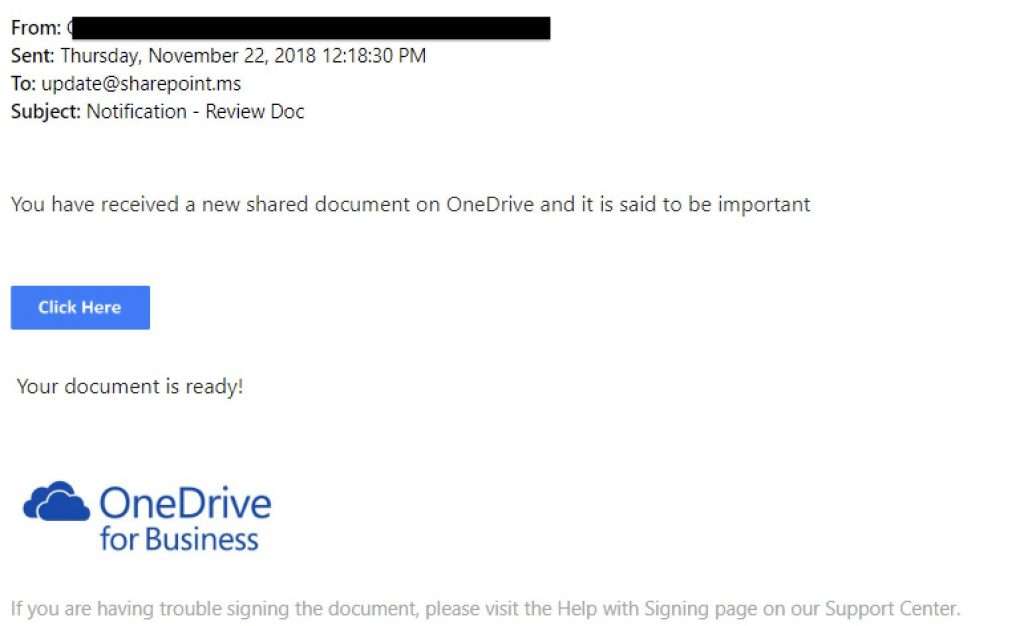

Une

version populaire de ce scam est l’attaque de phishing Microsoft

OneDrive : l’utilisateur reçoit un email semblant provenir de

Microsoft ou d’un collègue, qui l’invite à cliquer sur un lien

pour récupérer un fichier OneDrive en s’identifiant sur

Office 365 au préalable. Le hacker subtilise alors ses

identifiants via une page frauduleuse.

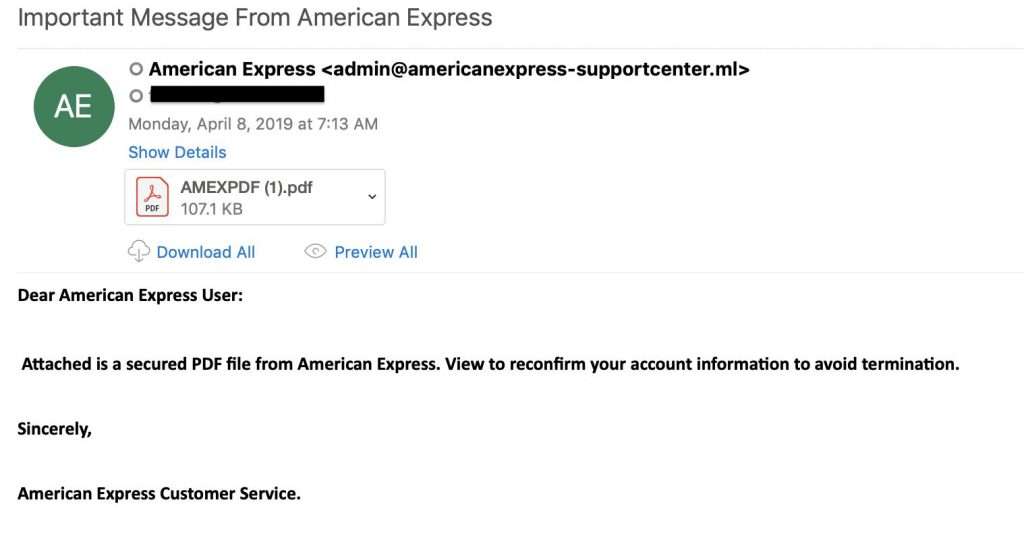

2. Liens en pièce jointe

Pour éviter d’être détectés par les filtres de sécurité de l'email, les hackers placent souvent leurs liens de phishing dans une pièce jointe plutôt que dans le corps de l’email. Le scam à la facture en pièce jointe constitue un représentant courant de cette technique. L’email demande à la victime d’ouvrir une pièce jointe pour récupérer une facture. La facture elle-même inclut un lien qui mène à une page de phishing, sur laquelle l’utilisateur communique sans le savoir ses identifiants au hacker.

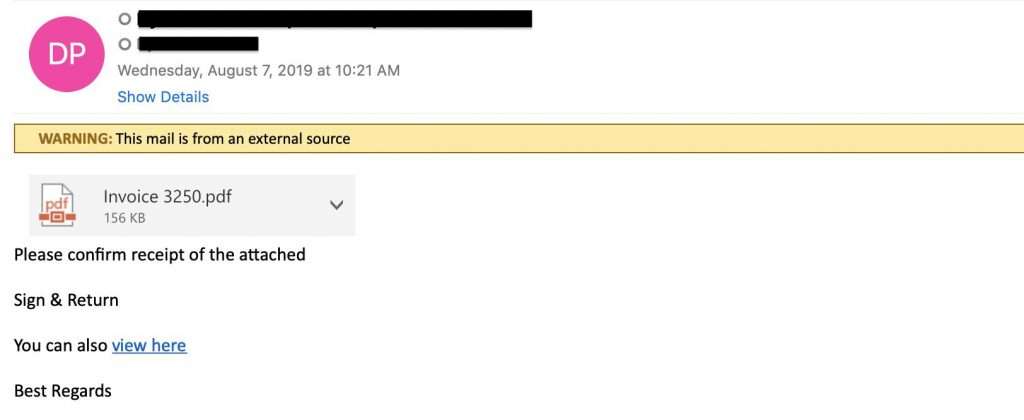

3. Pièces jointes malveillantes

Dans ce scam, la pièce jointe de l’email, généralement un fichier DOC ou PDF, n’est pas une pièce jointe, mais un lien de phishing. Lorsque la victime clique dessus pour l’ouvrir, elle est redirigée sur une page de phishing. Dans d’autres cas, le ransomware est téléchargé automatiquement via une macro ou la victime active les macros dans le document, ce qui déclenche le téléchargement du ransomware.

4. Attaques en plusieurs phases

Une attaque de phishing en plusieurs phases, ou « latérale » commence par une attaque de phishing qui se transforme en spear phishing. Lors de ce type d’attaque, un hacker envoie un email semblant provenir de Microsoft et demandant à l’utilisateur de se connecter à Office 365. Une fois les identifiants de l’utilisateur récupérés sur la page de phishing, le hacker a accès à l’environnement Office 365 de l’entreprise. Il peut alors envoyer des emails de spear phishing internes à toute l’entreprise.

Une attaque en plusieurs phases peut dépasser le réseau du MSP pour toucher les entreprises de ses clients. Ainsi, un hacker disposant d’une adresse email Office 365 légitime peut se faire passer pour un membre du personnel du MSP et envoyer des emails à ses clients. Il pourrait par exemple s’agir d’un email de phishing demandant au client de se connecter à l’un de ses propres systèmes ou d’un email de spear phishing incluant un ransomware en pièce jointe.

[Livre

blanc] Sécurité

de l'email pour Office 365 : Cela ne fonctionne pas. Voici

la solution.

MSP : protégez votre entreprise et vos clients

Les grandes entreprises disposent de budgets dédiés à la sécurité et de ressources inenvisageables pour la plupart des PME. Les hackers le savent, et c’est bien pour cette raison qu’ils s’attaquent aux MSP. Si vous utilisez Office 365, sachez que vous avez besoin d’une protection en plus d’Exchange Online Protection (EOP). Les passerelles de messagerie sécurisées, qui constituaient à une époque la référence en matière de sécurité de l’email, ne sont pas intégrées à Office 365. Cette limitation architecturale désactive la protection basée sur la signature d’EOP, qui constitue la principale méthode de détection des ransomwares. Préférez une solution native, basée sur des API et intégrée à Office 365, qui vient compléter la protection EOP plutôt que la limiter. Une solution entièrement intégrée simplifie la configuration, va au-delà de la simple détection basée sur la signature et protège des attaques de spear phishing venues de l’intérieur.

Regardez notre vidéo de 2 minutes pour en savoir plus sur notre solution de protection contre le phishing pour Office 365 basée sur l’apprentissage automatique.