Pourquoi les entreprises d’aujourd’hui doivent-elles impérativement se doter de solutions de cybersécurité complètes ?

Les cybercriminels ne limitent pas leurs attaques à un type ou un autre. Ils mettent tout en œuvre pour attaquer votre entreprise jusqu’à ce que le mal soit fait. Si votre stratégie de défense n’adopte pas une approche similaire et globale, votre organisation pourrait bien être la prochaine victime d’une intrusion.

Les rançongiciels, le phishing par email, l’ingénierie sociale et les attaques d’environnements cloud ne sont que quelques-unes des tactiques employées par les acteurs malveillants en 2024 pour cibler des entités de tous les secteurs. Les coûts pour les victimes ont été plus élevés que jamais : une entreprise du Fortune 500 a payé une rançon de 75 millions de dollars en 2024, la plus importante à ce jour, selon le rapport sur la cybersécurité de Hornetsecurity.

Les raisons de l’augmentation de la criminalité et des coûts sont nombreuses et variées.

- Les personnels ne sont pas encore suffisamment formés pour reconnaître et éviter les menaces les plus courantes.

- Les cyberattaquants ont rapidement adopté l’intelligence artificielle (IA), dépassant souvent les équipes de cybersécurité dans leur maîtrise de la technologie.

- La prévalence continue du travail hybride signifie un plus grand champ d’attaque et l’utilisation d’outils de collaboration (y compris le wifi public) qui peuvent ne pas être sécurisés.

- L’utilisation de solutions de cybersécurité fragmentées fait que de nombreuses organisations sont plus vulnérables qu’elles ne devraient l’être.

Compte tenu du prix astronomique de l’intrusion moyenne – rançon, pénalités et amendes, perte de données critiques, frais de dédommagement et frais juridiques, atteinte à la réputation – un programme cybernétique utilisant des solutions de cybersécurité complètes, y compris l’IA, associé à une formation régulière de sensibilisation à la sécurité, est un investissement qui en vaut la peine.

La bonne nouvelle, c’est que l’amélioration de votre programme n’a pas besoin d’être complexe ou incroyablement coûteuse. Votre stratégie de cybersécurité ne doit reposer que sur trois piliers pour protéger vos systèmes et vos données contre l’assaut continu des tentatives d’intrusion. La mise en place de ces piliers inflige à la cybercriminalité un revers en deux temps et trois mouvements.

Un problème crucial dont l’erreur humaine est le fondement

Le coût global de la cybercriminalité n’a cessé d’augmenter : il aurait progressé de 15 % d’une année sur l’autre entre 2021 et 2025. Le magazine Cybercrime prévoit que ce coût atteindra 1 000 milliards de dollars par mois d’ici 2031, contre 1 000 milliards de dollars par an en 2020.

L’une des cyberattaques les plus préjudiciables de l’histoire, celle de Change Healthcare, a commencé par un email d’hameçonnage. Le destinataire, un employé de Change Healthcare, a cliqué sur un lien et saisi ses identifiants de connexion, qui ont ensuite été vendus sur le dark web et exploités.

En conséquence, les criminels ont eu accès à 4 téraoctets de données de patients et d’organisations, des établissements de services de santé ont fermé dans tous les États-Unis et la société mère UHC a perdu 22 millions de dollars US rien qu’en rançon, sans parler des frais juridiques, des coûts de recouvrement et d’autres dépenses qui devraient s’élever au total à au moins 1,6 milliard de dollars.

Des menaces croissantes provenant aussi de l’IA

Le Federal Bureau of Investigation (FBI) des États-Unis a souligné que les cybercriminels utilisent de plus en plus l’IA pour mener des attaques convaincantes d’hameçonnage/ingénierie sociale et des escroqueries par clonage vocal/vidéo, connues sous le nom de « deepfakes ». Le rapport sur la cybersécurité de Hornetsecurity prévoit que l’utilisation de deepfakes ne fera qu’augmenter en 2025.

Cybersecurity Report 2025

Une analyse approfondie du paysage des menaces de Microsoft 365 sur la base d’informations provenant de plus de 55,6 milliards d’emails

Le travail hybride pose des questions de sécurité

Bien que le travail à domicile soit populaire et, dans de nombreux cas, nécessaire, les employés qui travaillent hors site peuvent être plus vulnérables aux attaques. La Cloud Security Alliance mentionne ces défis en matière de sécurité du travail hybride :

- Un champ d’attaque amplifié

- Des risques de sécurité des données

- Des menaces de ransomwares et de logiciels malveillants

- Une mauvaise gestion des mots de passe

- Un partage de fichiers non sécurisé

- L’utilisation du wifi public

- Des risques de sécurité liés à l’utilisation d’appareils personnels (BYOD)

- Des vulnérabilités VPN

Des outils de sécurité fragmentés laissent des failles

Lorsque vos solutions de cybersécurité ne fonctionnent pas ensemble, il peut en résulter des failles dans votre couverture, exposant vos systèmes, vos réseaux et vos données à des attaques. Selon Security Brief United Kingdom, les entreprises du monde entier perdraient jusqu’à 5 % de leur chiffre d’affaires en raison de la fragmentation de leur environnement de sécurité.

En moyenne, selon la publication, les entreprises gèrent 83 solutions de sécurité différentes provenant de 29 fournisseurs, ce qui entrave l’innovation et la cybersécurité, selon plus de la moitié des cadres interrogés dans le cadre d’une enquête d’IBM. Les trois quarts d’entre eux ont déclaré que l’intégration de leur pile de sécurité est essentielle à mesure qu’ils continuent à se numériser.

Le fait de s’appuyer sur plusieurs solutions de cybersécurité provenant de différents fournisseurs nuit à la sécurité lorsque ces outils ne peuvent pas fonctionner ensemble ou fournir une vue d’ensemble des menaces sur toute votre surface vulnérable. La gestion et l’intégration de plusieurs plateformes de sécurité peuvent s’avérer incroyablement complexes et difficiles, et la maintenance de toutes ces solutions et de tous ces systèmes peut également s’avérer coûteuse.

La sécurité des petites et grandes entreprises

Les grandes entreprises, qui ont des ressources bien plus importantes, peuvent paraître avoir un avantage énorme lorsqu’elles choisissent des solutions de cybersécurité pour les entreprises. Mais ces entités sont aussi plus souvent ciblées, précisément en raison de leurs vastes ressources et de leur surface vulnérable diffuse.

Et avec de nombreuses opérations, employés et bureaux, souvent situés dans différentes régions et pays, elles sont plus susceptibles de manquer de coordination et d’intégration à l’échelle de l’entreprise de leurs solutions de cybersécurité, qui peuvent inclure la détection et la réponse aux menaces assistées par l’IA, la gestion des identités et des accès, la gestion des incidents et des événements de sécurité (SIEM), et même un centre d’opérations de sécurité doté d’un personnel complet.

Les petites entreprises disposent d’un personnel et de budgets de cybersécurité réduits. Nombre d’entre elles n’ont même pas de responsable de la sécurité de l’information. Elles sont moins souvent ciblées (mais plus souvent que par le passé) mais, n’ayant pas les moyens de s’offrir toutes les technologies de pointe, elles peuvent être plus vulnérables en cas d’attaque. Le National Cyber Security Centre du Royaume-Uni recommande aux petites entreprises d’adopter les solutions et pratiques suivantes en matière de cybersécurité :

- La sauvegarde des données

- Des logiciels antivirus

- La correction des bugs

- Des pares-feux

- Une protection des mots de passe

- Une configuration de l’accès de moindre privilège

Les arguments en faveur d’une sécurité globale

Même l’ensemble de solutions de cybersécurité le plus performante ne sera pas aussi efficace qu’il pourrait l’être si vos solutions ne fonctionnent pas ensemble pour surveiller et gérer les risques et les menaces, détecter les intrusions et répondre aux attaques à l’échelle de l’entreprise. L’unification peut être coûteuse, surtout si vous disposez de nombreuses solutions différentes qui fonctionnent seules. Mais comparé au coût d’une cyberfraude, la simplification et l’unification de votre ensemble de solutions de cybersécurité en valent bien la peine.

Hornetsecurity recommande une approche en trois volets pour l’intégration des solutions de cybersécurité, en unifiant :

- La détection et la réponse aux menaces,

- La sécurité des emails, la protection des données et des sauvegardes sécurisées, et

- Des renseignements sur les menaces en temps réel et l’atténuation proactive des menaces.

En cours de route, n’oubliez pas d’inclure vos employés dans l’équation de l’unification.

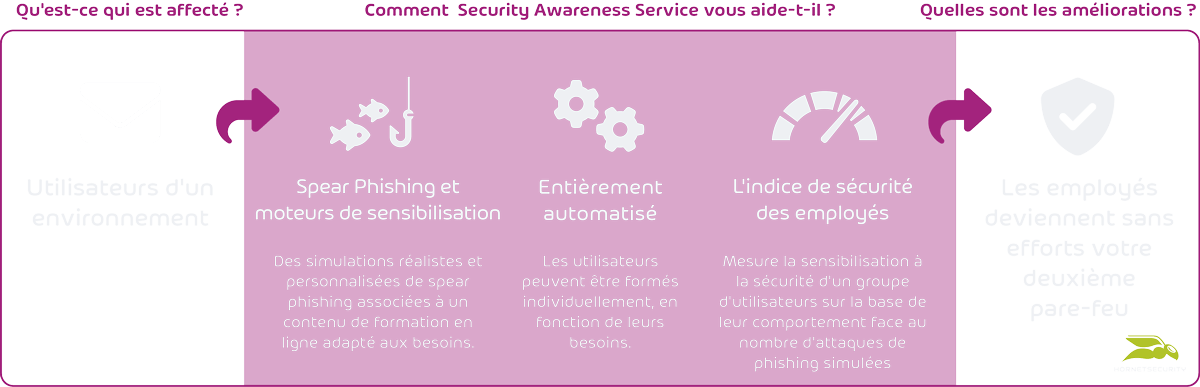

Garder une longueur d’avance sur les cybermenaces grâce à un service complet de sensibilisation à la sécurité

Face à l’évolution des cybermenaces, les organisations doivent mettre en œuvre des stratégies globales pour se protéger efficacement.

Le service de sensibilisation à la sécurité de Hornetsecurity dote votre entreprise d’outils essentiels pour améliorer votre situation en matière de cybersécurité en formant les employés à identifier et à répondre aux diverses cybermenaces. Vous allez :

- Protéger votre organisation contre les violations de données et les attaques d’ingénierie sociale,

- Assurer la conformité avec les réglementations et les normes du secteur, et

- Minimiser l’erreur humaine, principale cause des incidents de sécurité.

Adoptez une approche proactive. Planifiez une démonstration dès aujourd’hui et commencez à donner à votre équipe les moyens d’être en première ligne dans la lutte contre la cybercriminalité.

Conclusion – L’importance du personnel

Toutes les solutions du monde ne vous protégeront pas si vos employés ne savent pas reconnaître, signaler et éviter les menaces de cybersécurité. Même à l’ère de l’IA, les personnes restent la première ligne de défense contre les cyberattaques.

Le service de sensibilisation à la sécurité de Hornetsecurity garantit une sécurité totale de l’entreprise. Notre service de sensibilisation à la sécurité de nouvelle génération forme les employés à l’aide de simulations réalistes de phishing et d’une formation en ligne alimentée par l’IA, ce qui les sensibilise aux risques et aux menaces en matière de cybersécurité. Les employés apprennent efficacement à se protéger et à protéger leur entreprise. Le service est entièrement automatisé et facile à utiliser.

foire aux questions

Des solutions complètes permettent de faire face à diverses menaces et de protéger votre entreprise contre des violations dévastatrices qui pourraient mettre fin à vos activités.

Les cybercriminels utilisent l’IA pour améliorer leurs attaques. Ils créent des schémas de phishing et des deepfakes convaincantes. C’est pourquoi les entreprises doivent intégrer des stratégies axées sur l’IA dans leurs plans de cybersécurité afin de contrer efficacement ces menaces complexes.

95 % des violations de données étant dues à une erreur humaine, il est essentiel que les employés soient bien formés. Une fois que vous avez compris comment reconnaître les menaces, vous et vos employés êtes en mesure d’être la première ligne de défense, ce qui réduit considérablement la vulnérabilité aux attaques.