Les données volées à Ashley Madison alimentent un nouveau scam

Damien Alexandre, analyste des menaces pour Hornetsecurity, a en effet découvert une nouvelle tentative d’extorsion qui repose sur les informations de compte issues de la célèbre fuite intervenue sur le site d’Ashley Madison en 2015. En août de cette année, un fichier de 9,7 Go renfermant les informations de 32 millions de comptes avait été publié sur le dark Web. Ce fichier comprenait des noms, mots de passe, adresses et numéros de téléphone, 7 ans de transactions par carte bancaire et autres moyens de paiement, et même des descriptions des recherches des membres du site de relations extraconjugales. Cinq ans après cette fuite, les données reviennent hanter leurs utilisateurs sous la forme d’un scam hautement personnalisé.

Scam personnalisé utilisant la fuite de données Ashley Madison

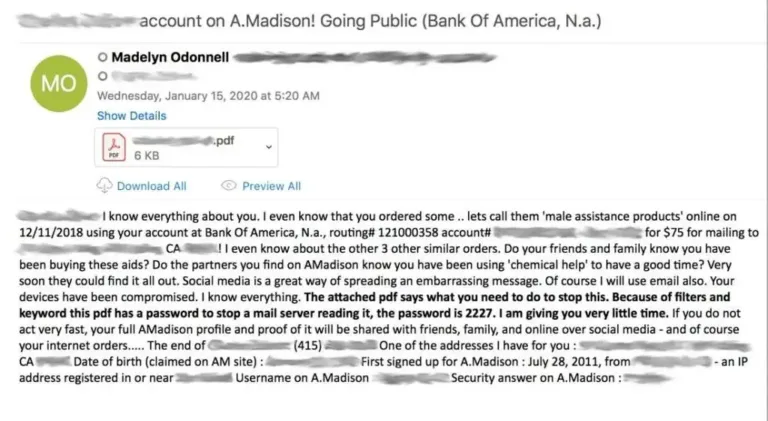

La stratégie est simple : la victime reçoit un message la menaçant de communiquer à ses amis et à sa famille, via les réseaux sociaux et par email, l’existence de son compte Ashley Madison et d’autres données gênantes. L’objectif est ici de la pousser à s’acquitter d’une rançon en bitcoins (dans l’exemple ci-dessous, 0,1188 BTC, soit environ 930 euros) pour éviter la diffusion de ces données, très personnelles et pouvant potentiellement faire des dégâts, sur la place publique.

Les emails sont personnalisés de A à Z grâce aux données issues de la fuite du site Ashley Madison. Leur objet inclut le nom et la banque de la cible. Leur contenu mentionne de nombreux détails allant du numéro de compte bancaire de l’utilisateur à des informations relatives au site Ashley Madison (date d’inscription et réponses aux questions de sécurité, par exemple), en passant par le numéro de téléphone, l’adresse et la date de naissance de la victime. L’exemple ci-dessous fait même référence à des achats passés concernant des produits de « soutien à la virilité ».

Le point intéressant de ce scam réside dans le fait que la demande de rançon n’est pas incluse dans le corps de l’email, mais dans un fichier PDF protégé par mot de passe en pièce jointe. Comme l’email le dit lui-même, cette stratégie permet de contourner les filtres de messagerie : nombre d’entre eux sont en effet incapables d’analyser le contenu des fichiers et pièces jointes. Le PDF inclut des informations supplémentaires issues de la fuite de données, notamment la date d’inscription de la victime sur le site, son nom d’utilisateur et même les intérêts qu’elle a indiqués dans sa recherche d’une relation extraconjugale.

Par ailleurs, le fichier PDF inclut un QR code dans sa partie supérieure. Cette technique de phishing est de plus en plus utilisée, car elle permet de contourner les technologies d’analyse d’URL et de sandboxing. Certes, les algorithmes de Computer Vision peuvent être entraînés à repérer les QR codes, ainsi que les logos des marques et autres images utilisées dans les attaques par email. Malheureusement, peu de filtres de messagerie proposent cette fonctionnalité.

Enfin, comme d’autres emails de phishing et de scam, cette attaque génère un sentiment d’urgence. Son destinataire n’a que 6 jours à compter de la date d’envoi pour s’acquitter du paiement et éviter ainsi le partage public de ses informations Ashley Madison.

Cette demande de rançon basée sur les données d’Ashley Madison est très similaire à une vague d’emails de sextorsion active actuellement

Cette demande de rançon est très similaire à un scam de sextorsion actif depuis juillet 2018. Comme cette attaque, les emails de sextorsion s’appuient sur des données dérobées (généralement un ancien mot de passe) pour personnaliser leur message et convaincre leurs victimes de la réalité de la menace. De plus, alors qu’ils contenaient au départ des URL menant à des plateformes de paiement en bitcoins, ils incluent désormais des QR Codes et même parfois une seule image (capture d’écran de l’email au format texte) pour passer outre les filtres de messagerie.

La semaine dernière, Hornetsecurity a ainsi détecté plusieurs centaines d’emails liés à ce scam, qui vise principalement les États-Unis, l’Australie et l’Inde. Plus de 32 millions de comptes ayant été dévoilés après la fuite de données d’Ashley Madison, nous nous attendons à ce que ce phénomène se poursuive dans les semaines à venir. Par ailleurs, comme pour les emails de sextorsion, la menace elle-même évoluera probablement pour s’adapter aux ajustements réalisés par les fournisseurs de solutions de sécurité de l’email.

Les anciennes fuites vont continuer à alimenter des attaques par email

Le scam Ashley Madison montre bien qu’une fuite de données a des conséquences durables. En plus d’être vendues sur le dark Web, les données dérobées sont presque toujours utilisées pour lancer d’autres attaques par email, notamment des attaques de phishing et des scams comme celui-ci. Plus de 5 183 fuites de données ayant été signalées au cours des 9 premiers mois de 2019 (soit 7,9 milliards de comptes), nous prévoyons une année 2020 prospère pour cette stratégie.

Restez vigilant et utilisez des exemples comme celui-ci pour sensibiliser vos utilisateurs finaux à l’intérêt des mots de passe forts, de l’hygiène numérique et des formations de sécurité continues.