Une nouvelle campagne phishing concerne YouTube et CAPTCHA Cloudflare

Hornetsecurity a détecté une nouvelle campagne de phishing qui tire parti de liens d’attributions YouTube légitimes et d’un CAPTCHA Cloudflare pour passer inaperçu. Si l’utilisation d’URL de redirection YouTube dans des attaques de phishing n’a rien de nouveau, le recours aux liens d’attribution de la plateforme est en revanche inédit. Il pourrait permettre de tromper les filtres de messagerie qui détectent habituellement les redirections suspectes.

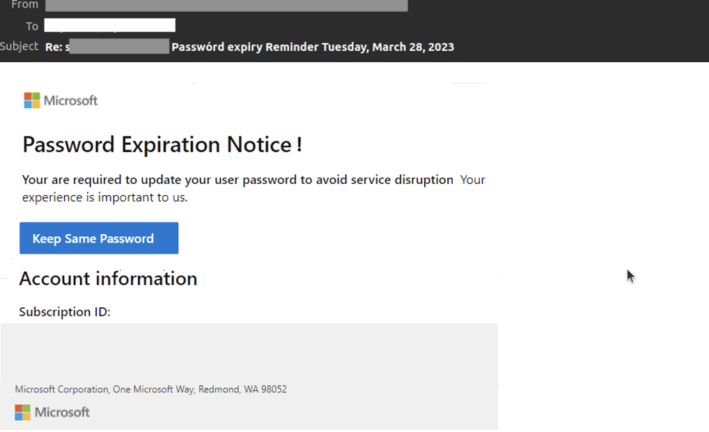

Pour les internautes visés, tout commence par un email les informant que leur mot de passe Microsoft 365 a expiré. Cet email l’usurpation du nom affiché et détourne ainsi l’attention de l’adresse de son expéditeur, qui n’a aucun rapport avec un quelconque domaine officiel de Microsoft.

L’objet de l’email reprend l’adresse email de l’utilisateur, suivi de la phrase « Rappel d’expiration du mot de passe » et de la date du jour. Cette personnalisation et cette contextualisation le rendent encore plus convaincant.

Le corps de l’email reprend le logo et la marque Microsoft, et informe l’utilisateur que son mot de passe Microsoft 365 a expiré et doit donc être mis à jour pour éviter toute interruption de service. Il est intéressant de noter qu’il ne contient pas de faute d’orthographe ou de grammaire. Sous le texte, un bouton permet à l’utilisateur de conserver son mot de passe actuel. Ce bouton est lié à une URL YouTube contenant les termes « attribution_link ».

Voici comment il se présente (nous avons retiré l’URL de phishing) :

Le lien d’attribution indique l’origine du lien initial. Il contient une chaîne associée au compte, à l’adresse IP ou à l’empreinte de navigateur de l’auteur. Il est principalement utilisé pour créditer une personne lors de l’utilisation de son contenu.

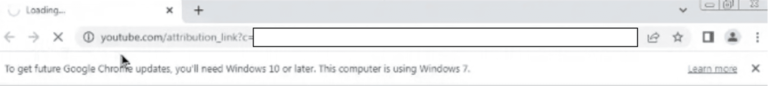

Dans le cas présent, les liens d’attribution sont détournés pour rediriger les utilisateurs vers une page de phishing. S’ils cliquent sur le bouton de l’email, ils sont rapidement redirigés vers YouTube dans un premier temps :

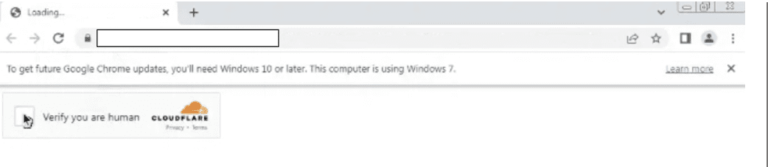

Une deuxième redirection les envoie ensuite sur une page sur laquelle figure un CAPTCHA Cloudflare. Il est probable que cette page soit hébergée sur Cloudflare et soit protégée contre l’analyse d’URL et les robots.

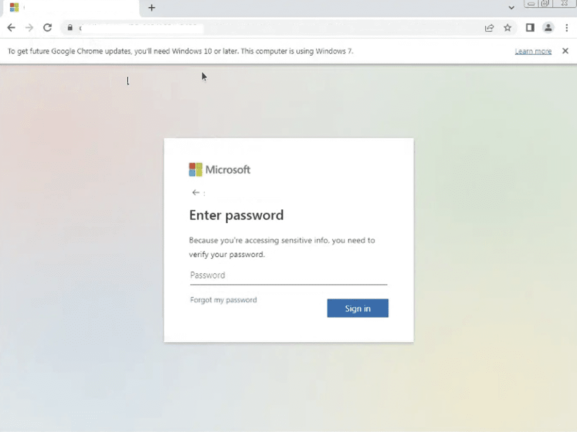

Une fois que les utilisateurs ont cliqué sur le CAPTCHA, ils sont redirigés vers une page de phishing Microsoft 365. Cette page indique automatiquement leur adresse email et présente un champ dans lequel ils doivent saisir leur mot de passe.

Comme pour l’email de phishing, le domaine de la page de phishing ne ressemble aucunement à une URL légitime de Microsoft. Toutefois, la personnalisation de l’attaque fait oublier ces indices pourtant évidents et pousse à se concentrer sur les caractéristiques de la page qui renforcent sa légitimité perçue.

Il suffit alors que les utilisateurs saisissent leur mot de passe et cliquent sur le bouton Connexion pour quelles hackers puissent récupérer leurs identifiants et usurper leur compte.

Grâce à YouTube, le hacker peut tromper l’utilisateur, car la plateforme est connue et le site est donc considéré comme légitime. Les hackers essaient d’utiliser des services de ce type pour contourner les solutions de sécurité de l’email classiques qui analysent la réputation. Ils tirent ici avantage de YouTube et de Cloudflare, deux sites potentiellement dans la liste blanche de nombreuses passerelles de messagerie.

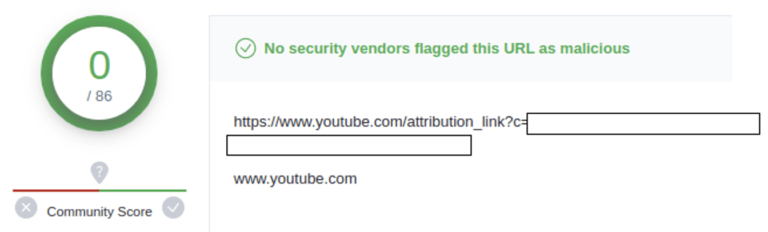

Vous remarquerez d’ailleurs qu’aucun éditeur de solutions de sécurité présent sur VirusTotal ne considère cette URL comme malveillante.

Analyse de Hornetsecurity :

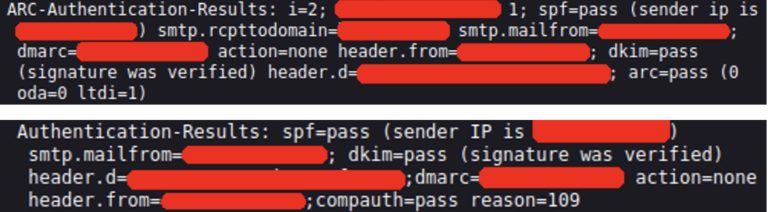

Cette campagne de phishing spécifique a généré plus de 1 000 emails au cours des 30 derniers jours. Il est possible de créer un lien malveillant sans utiliser le moindre service YouTube. Le domaine malveillant se terminant par « .ru » a été enregistré quatre jours avant la remise de la menace. Ce domaine valide les contrôles de protocole des transactions SMTP (SPF, DKIM, ARC…). De ce point de vue, il n’y a rien à dire.

Hornetsecurity a détecté cette campagne de phishing dès le premier email, car notre solution ne repose pas seulement sur l’analyse de la réputation, mais possède aussi une fonction d’analyse comportementale de l’URL distante. Dans le cadre de cette campagne, la redirection ouverte utilisée dans l’URL a été identifiée, et la menace a donc pu être bloquée.

Campagne de phishing Microsoft : ce qu’il faut retenir

Si cette attaque est unique par certaines de ses caractéristiques et des techniques utilisées, les chercheurs de Hornetsecurity ont constaté qu’elle suivait aussi de grands thèmes et tendances du phishing. De plus en plus de ces attaques tentent ainsi d’usurper l’image de suites de productivité. Microsoft et Google sont les éditeurs de la première et deuxième suites de productivité les plus populaires au monde et ont logiquement été les deuxième et troisième marques dont l’identité a été le plus souvent usurpée l’année passée dans le cadre d’attaques de phishing.

Comme le montre le classement Phishers’ Favorites annuel de Hornetsecurity, Microsoft figure parmi les deux marques les plus usurpées depuis cinq années consécutives. Cette popularité durable et la montée du phénomène pour Google correspondent directement à la multiplication des utilisateurs de leurs suites.

Cet intérêt explique la hausse des attaques de ce type, mais un autre facteur entre aussi en jeu : l’importance de l’email dans ces plateformes. En plus de fournir des alertes sur mesure et rapides, l’email donne aux utilisateurs un accès direct et efficace à des documents, fils de messages instantanés et fichiers partagés. Il en résulte une évolution du comportement des utilisateurs, qui multiplient les interactions avec des emails et se montrent moins vigilants face à leur crédibilité ou leur origine.

Cette campagne de phishing s’inscrit également dans le cadre d’une autre tendance mise au jour par les chercheurs de Hornetsecurity. L’année dernière, les experts de Hornetsecurity avaient ainsi prédit que les hackers feraient de plus en plus appel à des services légitimes pour faciliter leurs attaques de phishing. Or dans cette attaque, les hackers ont bel et bien tiré parti du lien d’attribution généré par YouTube pour cacher une redirection.

D’autres attaques de phishing ont déjà fait appel à des liens YouTube pour rediriger des utilisateurs vers des pages Web malveillantes. La différence, c’est que ces liens incluaient l’étiquette « redirect », ce qui montrait parfaitement que l’URL ne correspondait pas à la page de destination.

L’utilisation de pages intermédiaires semble également de plus en plus appréciée des hackers, car elle empêche les filtres de messagerie d’analyser leurs pages de phishing. Dans la campagne qui nous préoccupe, la page CAPTCHA de Clouflare a pour but d’intercepter les filtres de messagerie et de les empêcher d’analyser la page Microsoft factice. Si cette technique fonctionne, les filtres de messagerie considéreront l’email comme sûr, car la page intermédiaire ne contient aucun champ permettant le phishing.

Comment se protéger du phishing Microsoft et des autres scams

Les attaques de phishing de ce type vont probablement se faire toujours plus nombreuses et élaborées. La bonne nouvelle, c’est que vous pouvez vous en protéger. Encouragez votre équipe à adopter une cyberhygiène appropriée et enseignez-lui les bonnes pratiques. Vérifiez toujours qui est l’expéditeur d’un email et utilisez un navigateur distinct pour accéder à vos comptes ou mettre à jour des mots de passe. Si votre entreprise utilise Microsoft 365, envisagez le déploiement d’une solution de sécurité de l’email intégrée pour éliminer les menaces de phishing avancées et renforcer la protection native offerte par Microsoft. Enfin, investissez dans des formations de sensibilisation au phishing pour vous assurer que vos utilisateurs sont en mesure de repérer et gérer les emails malveillants.