Analyse des attaques des ransomware Wannacry et Jaff

Adrien Gendre

—15 mai 2017

—3 min de lecture

Deux attaques informatiques inédites et indépendantes se sont propagées à l’échelle mondiale depuis jeudi 11 mai créant une vague de panique au sein des entreprises.

A 24h d’intervalle, ce sont deux attaques de ransomware de tailles significatives qui ont frappées les entreprises dans le monde entier avec des modes de propagation très différents mais qui ont souvent été confondues.

Largement relayé par la presse depuis vendredi, le premier ransomware Wannacry a déjà touché près de 210 000 machines dans 99 pays. La seconde attaque, véhiculée plus classiquement par email, est une attaque du ransomware Jaff, une nouvelle variante du célèbre Locky.

Ci-dessous notre analyse de ces deux attaques vous permettant de mieux comprendre.

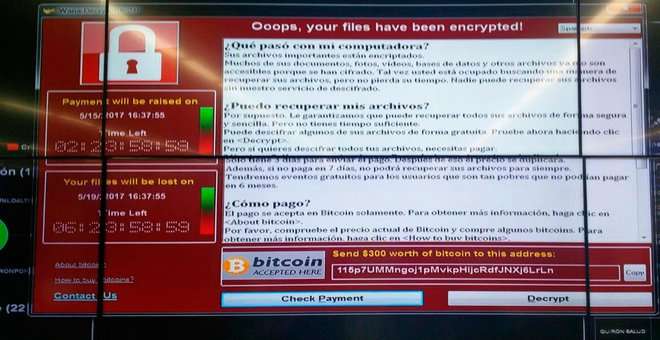

Screenshot du ransomware Wannacry - source (el mundo)

Ransomware Jaff

Notre filtre a stoppé 633 920 attaques du ransomware appelé « Jaff » en 48h au niveau mondial.

Quelle est la méthode de propagation ?

Le vecteur de propagation de ce ransomware Jaff est l'email.

Comment fonctionne le ransomware Jaff ?

Ce ransomware utilise un fichier au format "DOCM" lui-même intégré dans un fichier au format PDF.

À l’ouverture du fichier .docm, un fichier macro télécharge la charge malicieuse et commence le chiffrement de la machine infectée.

À noter que la conception de ce ransomware est très similaire à celle du ransomware Locky.

Ransomware Wannacry

Suite à l’analyse de nos équipes nous affirmons ce matin que contrairement à ce qui a été diffusé, rien ne permet aujourd'hui de définir avec certitude que le vecteur de propagation de la première vague du ransomware Wannacry est l'email, mais plutôt une faille du protocole SMB Windows dans version v1.

Une confusion a pu être établie entre l’attaque simultanée du ransomware "Wannacry" et du ransomware "Jaff".

Voici une synthèse du fonctionnement de ce ransomware.

Historique :

Le 14 Avril 2017, le groupe de pirates informatiques « Shadow Brokers » a divulgué une liste d’outils d’espionnage informatique appartenant à l’entité « The Equation Group » proche du département de la NSA.

Ces outils ont pour fonction de cibler les infrastructures bancaires et plus précisément les systèmes d’exploitation Microsoft Windows de la version Microsoft Windows XP à Microsoft Windows 8 ainsi que les versions « Microsoft Server » utilisées par les entreprises.

Méthode de propagation :

Le ransomware Wannacry se propage au travers d’une faille du protocole de partage SMB v1 (Server Message Block) non patchée au moment de l’attaque. Microsoft a depuis publié des correctifs pour les versions Windows Server et Windows Desktop.

Qu’est-ce que le protocole SMB ?

Le protocole SMB est un protocole de partage de ressources, permettant de partager des imprimantes ou des fichiers sur un réseau. Il est massivement utilisé par les entreprises de nos jours ce qui explique la forte propagation de cette attaque.

Comment se comporte ce ransomware ?

1. Le ransomware se propage dans un premier temps par la mise en place d’une porte dérobée (Module appelé Doublepulsar) grâce à la faille divulguée.

2. Dans un second temps ce ransomware va rechercher les machines vulnérables sur le réseau interne de la machine infectée (module appelé Eternalblue) propagent ainsi son attaque sur d’autres machines par le même procédé.

3. Pour finir ce ransomware va ensuite chercher les espaces de stockages tels que : C:, D:/.

Puis chiffrer les fichiers utilisant l’une de ces extensions :

.doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der

Suite à l’infection, une demande de rançon en bitcoin d’une valeur de 300$ est demandée.

Trois adresses sont présentes dans le code du ransomware :

- https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

- https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

- https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Le volume de paiement reçu au Dimanche 14 mai 2017 - 20:30 est de 20,17 Bitcoins soit environ 32 732 € pour une centaine de transactions.

Des centres de contrôles de l’attaque ont également été identifiés sur des noeuds du réseau tor :

- gx7ekbenv2riucmf.onion

- 57g7spgrzlojinas.onion

- xxlvbrloxvriy2c5.onion

- 76jdd2ir2embyv47.onion

- cwwnhwhlz52maqm7.onion

Quel est l’impact de cette attaque ?

Cette attaque aurait infecté 209,653 machines dans 99 pays.

Des hôpitaux, universités, infrastructures de transports, distributeurs de billets ont été victimes de cette attaque.

Dans le monde le transporteur Fedex aux États-Unis, le système de santé britannique NHS ou l’opérateur espagnol Téléfonica ont été touchés.

En France l’usine Renault de Sandouville est mise à l’arrêt le temps de reprendre le contrôle des outils de production.

De nombreuses variantes se diffusent depuis quelques heures sur les réseaux.

Comment se protéger de cette attaque ?

- Mettre à jour son système d’exploitation.

- Bloquer les ports SMB afin qu’ils ne soient pas accessibles sur l’internet (ports TCP 137, 139, 445, ports UDP 137 et 138) et désactiver le protocole SMB v1.

- Utiliser une solution de sauvegarde de fichiers.

- Utiliser un outil de filtrage contre les attaques de Phishing, Malware et Ransomware.