Phishing dans la santé : protéger les PME contre les attaques sur O365

Adrien Gendre

—09 avril 2020

—3 min de lecture

Les favicons sont de petites icônes qui s’affichent dans les onglets des navigateurs et permettent de repérer les pages que vous avez ouvertes. Leur intérêt est très simple : elles nous permettent de reconnaître rapidement les pages des sites des marques que nous avons tendance à consulter chaque jour. C’est là qu’est l’os : comment pourrions-nous deviner qu’un onglet arborant une telle icône est en réalité une page de phishing informatique ?

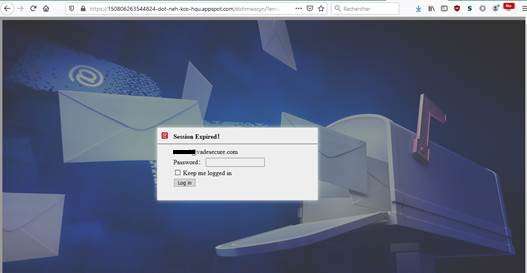

En février 2020, Vade a ainsi détecté une campagne de phishing informatique qui tirait profit d’un générateur gratuit de favicons pour intégrer la favicon d’une marque dans l’onglet d’un site de phishing, renforçant ainsi son authenticité perçue.

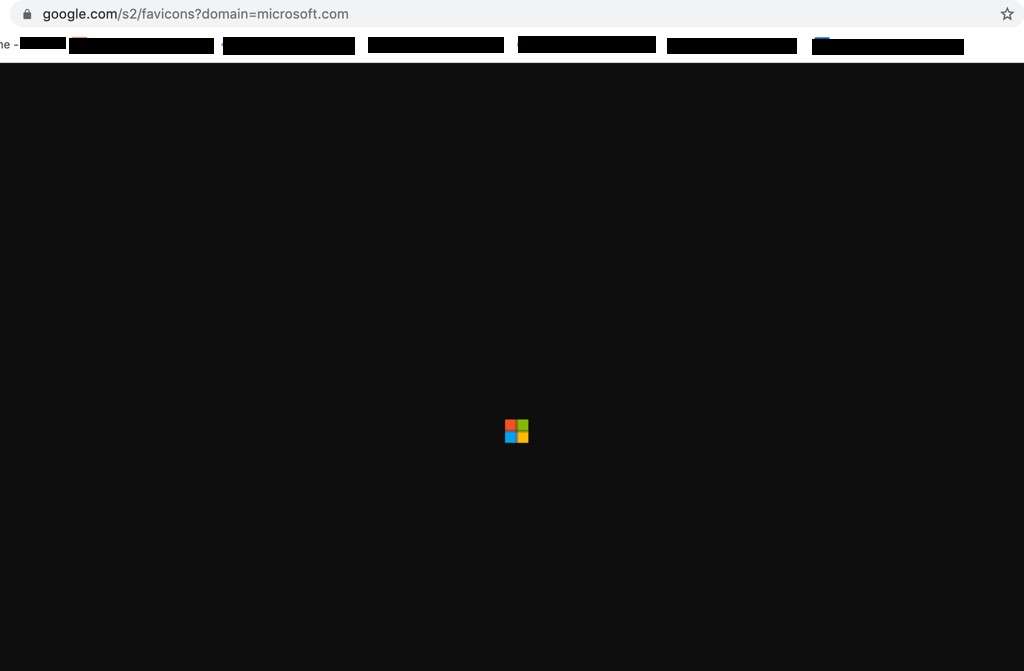

Cette stratégie repose sur l’utilisation d’un service gratuit de signets sociaux similaire à de.lic.ious, Google Shared Stuff. Lancé en 2007, ce site a fermé ses portes quelques mois plus tard. Toutefois, son URL permet toujours de générer des favicons.

En effet, en ajoutant le domaine d’un site Web à la fin d’une URL Google (s2), vous pouvez récupérer automatiquement la favicon de la marque à qui appartient ce site, puis la télécharger pour l’ajouter à une page de phishing.

Les hackers ont amélioré cette méthode en ajoutant l’adresse email de leur victime à la fin de l’URL. Il devient alors possible de générer dynamiquement la favicon en se basant sur le domaine de cette adresse et d’automatiser l’usurpation d’une entreprise.

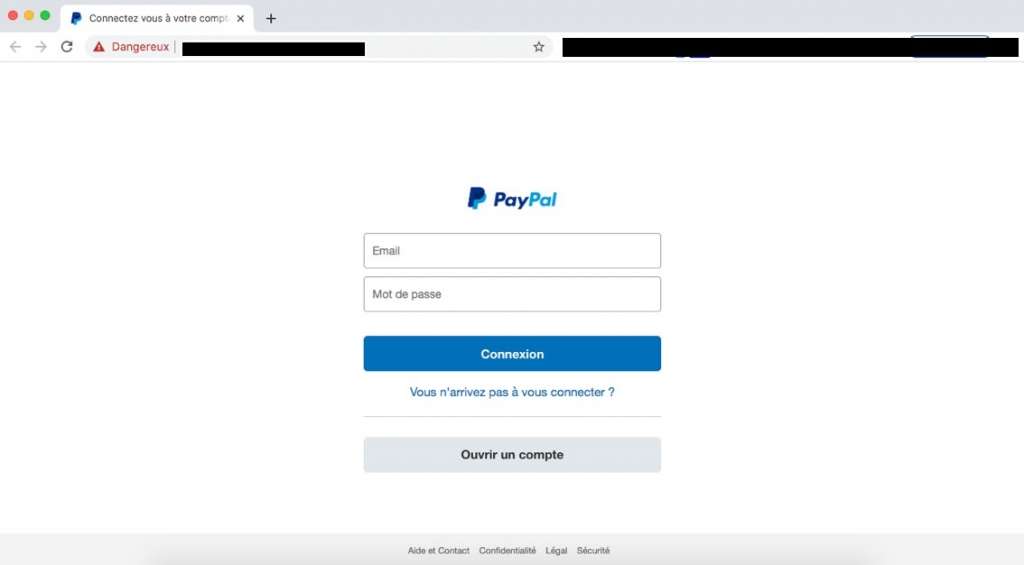

Les pages de phishing se différencient souvent des sites Web légitimes par l’absence de favicon et d’autres images de qualité, ainsi que par la longueur et la complexité de leurs URL. Cette nouvelle technique permet donc aux hackers de renforcer l’authenticité perçue de leurs pages de phishing, suffisamment pour tromper un internaute lambda qui ne serait pas suffisamment vigilant.

L’émergence de la manipulation des images dans les attaques de phishing informatique

Cette nouvelle menace prouve que les hackers ont de plus en plus recours à la manipulation d’images dans leurs attaques de phishing. En plus des favicons, les logos, QR Codes et autres images peuvent être altérés de sorte à ne plus être reconnaissables par les filtres de messagerie, tout en paraissant normaux pour un être humain. Lire notre article pour savoir comment détecter les menaces

Ainsi, si un filtre de messagerie place un email de phishing en liste noire et que le hacker manipule l’image qu’il contient avant de retenter sa chance, il est possible que le filtre ne se rende pas compte qu’il s’agit du même email : il lui paraîtra alors inédit.

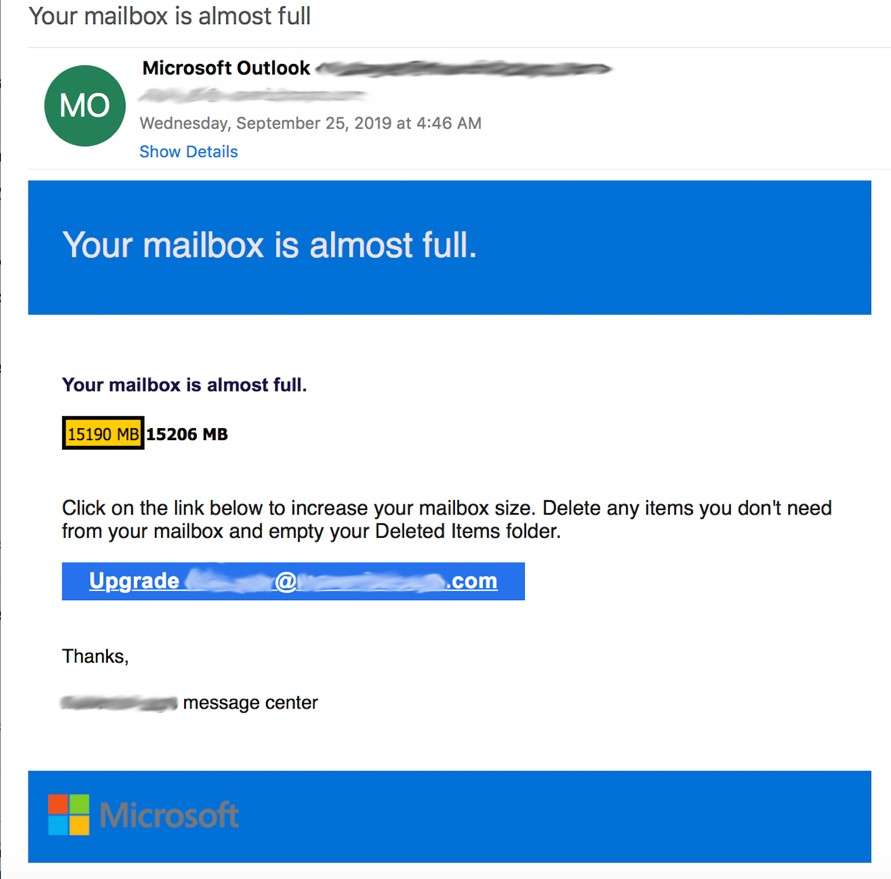

Dans l’email de phishing semblant provenir de Microsoft ci-dessous, le hacker a placé un logo Microsoft gris sur un fond bleu. Cette manœuvre change le hachage cryptographique de l’image, une empreinte qu’un filtre peut reconnaître s’il l’a déjà vue précédemment.

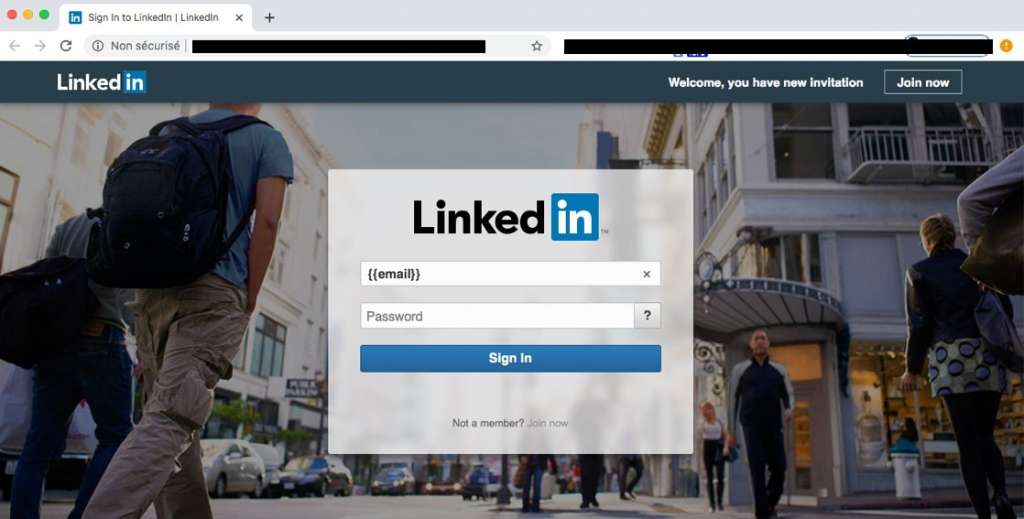

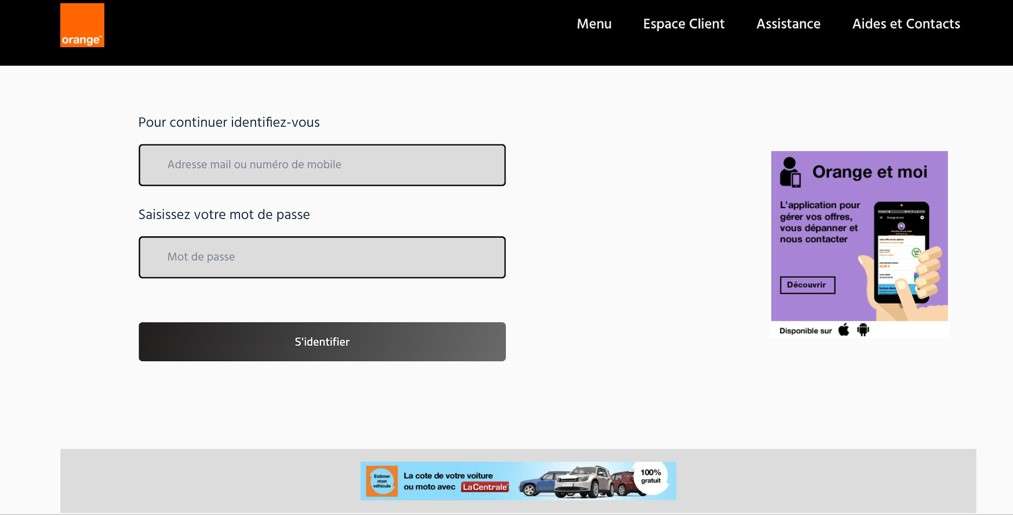

Dans l’exemple ci-dessous, le hacker a flouté le logo de la marque juste assez pour contourner les filtres de messagerie. Pour autant, cette altération subtile ne devrait pas inquiéter un internaute lambda.

Les filtres de messagerie qui s’appuient sur l’analyse de l’empreinte pour identifier les emails de phishing ne sont pas en mesure de repérer les altérations des images. Certains filtres ont bien recours à des algorithmes de Computer Vision et des technologies de mise en correspondance de modèles, mais ils ne reconnaissent pas pour autant les modifications subtiles de la géométrie ou de la couleur des images : les exemples ci-dessus passeraient probablement inaperçus.

Identification et blocage des sites de phishing

Les techniques de Computer Vision basées sur les réseaux de neurones convolutifs (CNN) sont plus évoluées que celles s’appuyant sur des algorithmes de mise en correspondance de modèles. Entraînées à reconnaître les configurations inattendues et à voir les images comme les êtres humains les voient, elles sont plus efficaces en cas de changements subtils et permettent d’identifier les images qui ont été manipulées.

Cette nouvelle évolution de la détection des images a rejoint relativement récemment l’arsenal de la lutte antiphishing, mais elle s’est montrée redoutablement efficace dans la reconnaissance des images et logos de marques utilisés dans les emails et pages de phishing informatique.

Enfin, pour faire face aux situations dans lesquelles un email parvient malgré tout à passer entre les mailles du filet, vos utilisateurs doivent être formés à reconnaître les indices du phishing. La présence de la favicon d’une marque dans l’onglet du navigateur peut certes donner une apparence légitime à la page, mais les utilisateurs ne doivent pas pour autant arrêter là leur analyse. De nombreux sites de phishing sont extrêmement bien faits et constituent de parfaites répliques des pages originales, mais ils ont généralement des URL longues et complexes, qui comprennent des caractères spéciaux et des codes pays.

Si vous doutez de l’innocuité de la page sur laquelle vous vous trouvez, n’hésitez pas à vérifier son URL sur IsItPhishing.AI.