Qu’est-ce que le phishing ?

Le phishing est une manœuvre d’ingénierie sociale orchestrée par email. En tant que telle, il s’agit de la cybermenace la plus répandue. À la différence des cyberattaques qui ciblent les logiciels et les systèmes, le phishing ne demande que peu, voire pas d’expertise technique et permet donc aux cybercriminels d’accéder rapidement et facilement aux données les plus sensibles d’une entreprise.

Table des matières

- Définition du phishing

- Types d’attaques de phishing

- Spear phishing vs phishing

- Anatomie d’un email de phishing

- Exemples d’attaques de phishing

- Outils de phishing gratuits

- Attaques de phishing dirigées contre les entreprises

- Phishing : les secteurs les plus ciblés

- Classement Phishers’ Favorites : bilan de l’année

- Vade for M365

- Techniques de phishing

- Prévention du phishing

- Et si vous choisissiez Vade ?

- FAQ

Définition du phishing

Le phishing désigne un type de cybermenace dont le but est de mettre la main sur des informations sensibles par le biais d’une demande frauduleuse, le plus souvent par email. Les hackers contactent leur victime sous l’identité d’une marque établie ou d’une personne qu’elle connaît afin de faire croire à la légitimité de leur demande.

Types d’attaques de phishing

Email de phishing. Les emails sont le premier vecteur des tentatives de phishing. Les hackers se font passer pour une marque connue et envoient à leur victime un email contenant des liens malveillants ou des pièces jointes piégées. Ces attaques reposent sur des techniques d’ingénierie sociale qui incitent le destinataire à cliquer sur un lien de phishing ou à télécharger une pièce jointe compromise. L’intention des hackers est de collecter les identifiants de la victime, d’infecter l’appareil en y déposant un malware, d’exécuter une cyberattaque, etc.

Spear phishing/Attaque BEC (Business Email Compromise). Cette forme de phishing hautement ciblé usurpe l’identité d’un individu plutôt que d’une entreprise. Le plus souvent, il s’agit d’une personne connue de la victime. Si les attaques de spear phishing ne comportent généralement pas de lien malveillant ni de pièce jointe infectée, c’est parce que le piège se trouve dans le texte : des techniques d’ingénierie sociale et des recherches minutieuses permettent ainsi au hacker de tromper sa victime. La section suivante offre une définition plus complète du spear phishing et des différences avec un simple email de phishing.

Quishing. Également appelée QRishing ou phishing de QR code, cette technique dissimule des liens ou pièces jointes piégés dans les QR codes afin de contourner la détection des filtres d’email. Au-delà des techniques employées pour échapper à la détection, les attaques de quishing visent à obtenir les mêmes résultats que les menaces véhiculées par email de phishing.

Whaling. Ce type d’attaque de spear phishing prend pour cible des cadres supérieurs de l’entreprise afin de soutirer frauduleusement de l’argent, par exemple via un virement indu. Les attaques de whaling emploient les mêmes techniques d’ingénierie sociale que le spear phishing. La différence réside dans l’identité de la victime, plutôt que dans la méthode. D’après le National Cyber Security Centre (NCSC), le whaling cible principalement les institutions financières, les services de paiement et parfois les services de stockage dans le cloud, les services en ligne ou encore les entreprises d’e-commerce.

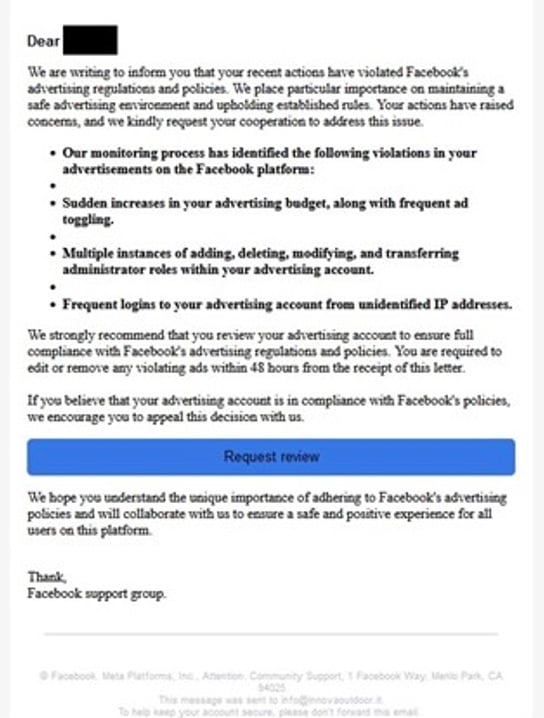

Phishing sur les médias sociaux. L’usurpation sur les médias sociaux est un des types de phishing les plus répandus. Cette technique consiste à se faire passer pour une plateforme sociale et à envoyer de fausses notifications ou alertes aux utilisateurs. Les emails envoyés redirigent les utilisateurs vers des sites malveillants créés dans l’unique but de subtiliser leurs identifiants et de les utiliser pour se connecter à leurs comptes. Une fois le compte compromis, les hackers peuvent alors surveiller la victime, prendre le contrôle de son compte ou se faire passer pour le propriétaire du compte auprès de ses amis, sa famille et autres contacts. Depuis 2020, Facebook est invariablement la première ou la deuxième marque la plus usurpée. La plateforme partage souvent le podium avec d’autres marques, comme Instagram et WhatsApp.

Clone phishing. Lors de cette attaque, les hackers copient un email légitime et en modifient le contenu pour le remplacer par des liens et pièces jointes de leur cru. L’email est ensuite renvoyé au destinataire initial, qui sera davantage susceptible de faire confiance au contenu jusqu’ici inoffensif d’un expéditeur connu.

Vishing ou hameçonnage vocal. Le vishing passe essentiellement par les communications téléphoniques. Le but est de pousser la victime à divulguer des informations sensibles au téléphone. Cette attaque peut mobiliser d’autres canaux de communication, par exemple l’email, ou bien se dérouler entièrement par téléphone. D’après la CISA, les tentatives de Vishing avancées exploitent bien souvent les solutions VoIP (Voice over Internet Protocol), qui permettent aux hackers de se faire passer pour des appelants légitimes.

Smishing ou phishing de SMS. Comme son nom l’indique, cette attaque est orchestrée par texto. Comme pour les emails de phishing, le smishing usurpe l’identité d’une marque bien établie, au nom de laquelle elle envoie un SMS à la victime. Ce SMS contient un lien malveillant, une demande d’information ou un numéro de téléphone contrôlé par le hacker en vue d’une tentative de Vishing. Les objectifs du smishing sont similaires à ceux d’un email de phishing.

Angler phishing. Ces attaques se déroulent sur les médias sociaux. Les hackers y créent de faux profils et se font passer pour des représentants du service client. Ils ciblent ensuite des utilisateurs de la plateforme qui se sont plaints de la marque. Prétextant un geste commercial, les hackers proposent un remboursement, un échange gratuit ou une offre alléchante par le biais d’un site malveillant et illégitime.

Phishing du moteur de recherche. Également connu sous le nom d’empoisonnement SEO, le phishing du moteur de recherche consiste à classer de façon frauduleuse un site malveillant au sommet des résultats de recherche. Cette opération procure une apparente légitimité au site, qui a pour objet de collecter des identifiants ou d’infecter des appareils.

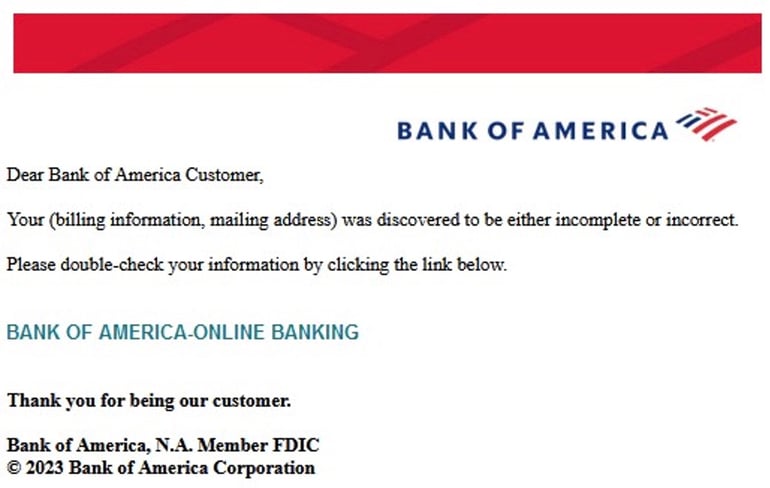

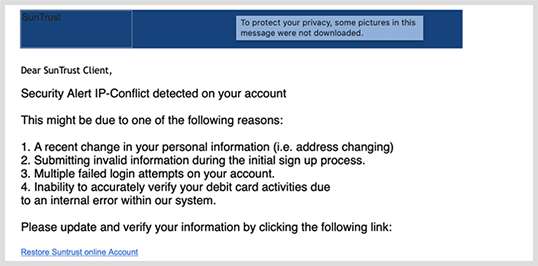

Email de phishing usurpant l’identité de Bank of America

Email de phishing usurpant l’identité de Bank of America

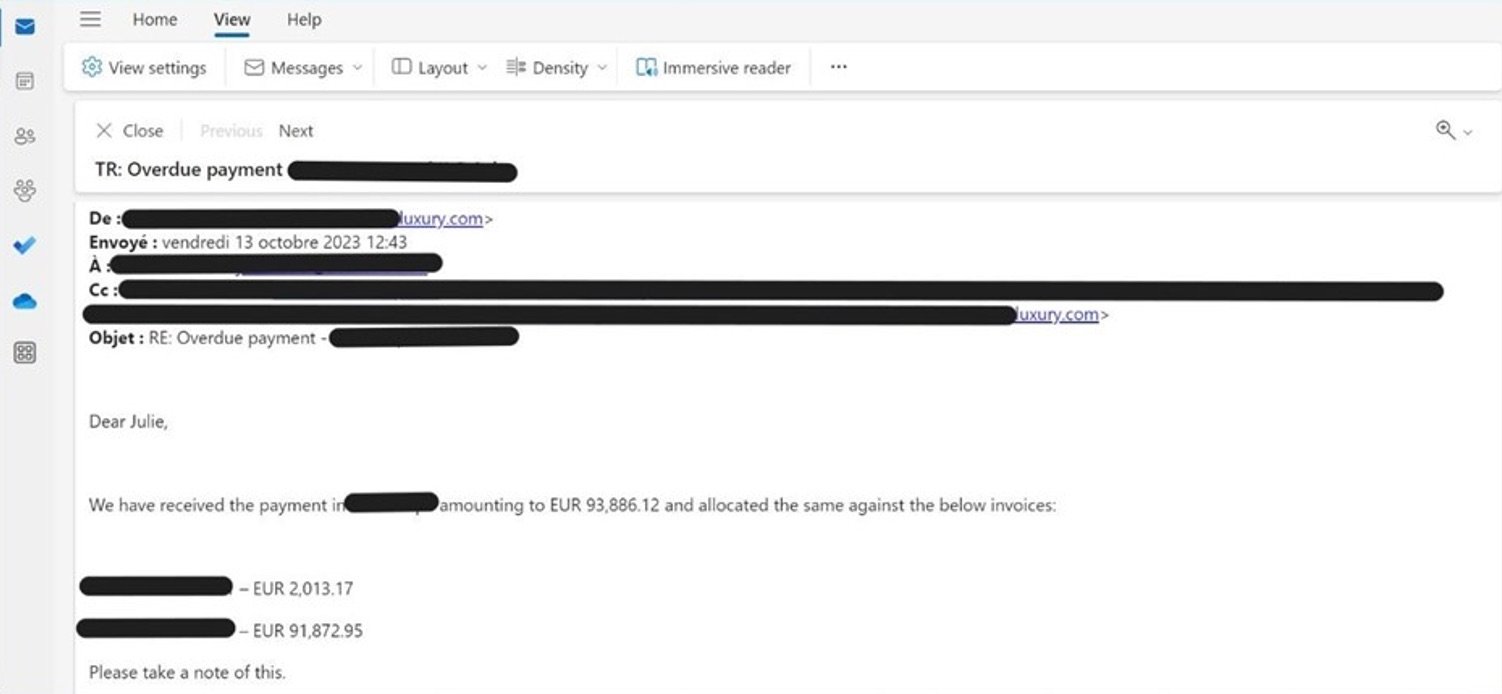

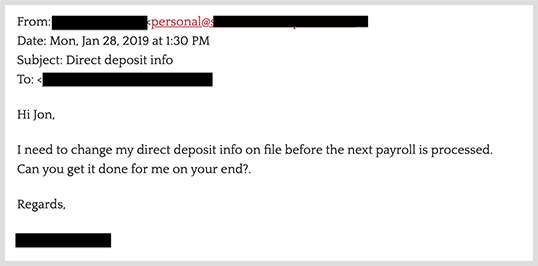

Phishing – Email de spear phishing

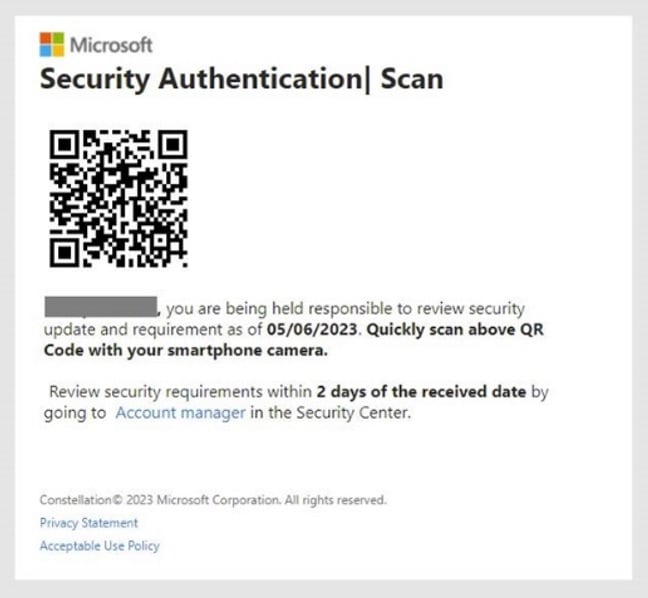

Email de quishing usurpant l’identité de Microsoft

Email usurpant l’identité de Facebook

Spear phishing vs phishing

Qu’est-ce que le spear phishing ?

Le spear phishing est un type de cyberattaque véhiculée par un email ciblé en vue d’exploiter la victime. Au cours de ces attaques, les hackers se font passer pour une personne connue de la victime, par exemple un supérieur hiérarchique, des collègues, des amis ou autres connaissances. Cette menace use de techniques d’ingénierie sociale et de manipulation afin de tromper le destinataire pour lui extorquer des informations sensibles, lui demander de réaliser un virement ou un achat, etc.

Ces attaques sont le plus souvent motivées par l’appât immédiat du gain. La plupart du temps, les informations exploitées par les hackers sont publiques (elles figurent sur le site de l’entreprise ou sur des profils de réseaux sociaux). Ces informations donnent un vernis d’authenticité au message, qui paraît crédible au premier abord. Les emails de spear phishing ne contiennent ni pièce jointe ni lien vers une ressource malveillante, ce qui renforce leur innocuité aux yeux des destinataires, même les plus regardants.

Anatomie d’un email de phishing

Objet

C’est un élément crucial de l’email de phishing : l’objet doit attirer, alerter ou apeurer le destinataire afin de l’inciter à ouvrir l’email. À l’ère de la personnalisation accrue des attaques, les hackers rédigent souvent des objets hautement ciblés qui pousseront la victime à ouvrir l’email. Ce « ciblage » peut se résumer à mentionner « Urgent » en objet, à indiquer la référence d’une véritable facture ou à mentionner une conversation par email existante.

Usurpation de l’adresse email

L’usurpation de l’adresse email consiste à créer une adresse qui ressemble à celle d’une entreprise de confiance. Deux des techniques les plus répandues sont l’usurpation du nom affiché et l’usurpation d’un domaine proche. L’usurpation du nom affiché reprend le nom de l’entreprise dans le champ de l’expéditeur. L’usurpation du domaine proche utilise un nom de domaine qui ressemble à s’y méprendre à celui de l’adresse légitime. Ces deux formes d’usurpation parviennent à contourner les protocoles d’authentification, même si le nom affiché est le premier identifiant qui apparaît lorsqu’un email est consulté sur appareil mobile. En effet, les appareils mobiles masquent par défaut l’adresse du domaine de l’expéditeur.

Usurpation de la marque

Les emails de phishing contiennent presque systématiquement des logos de marque ou de produit, ainsi que d’autres éléments visuels reflétant l’identité de l’entreprise. Par la crédibilité qu’ils procurent, ces éléments jouent un rôle majeur dans l’usurpation de l’identité de marque.

Lien de phishing

Les emails de phishing contiennent souvent un ou plusieurs liens malveillants. Si ces liens sont bien souvent inclus dans le corps de l’email, les hackers les dissimulent parfois dans un QR code (quishing), une pièce jointe ou un fichier hébergé par un service tel que OneDrive ou SharePoint. Les hackers ont souvent recours à ces techniques pour éviter la détection par les filtres d’email. Les liens de phishing redirigent les utilisateurs vers une page de phishing créée en vue de récolter des informations sensibles ou d’infecter leur appareil avec un malware.

Pièce jointe

Les emails de phishing ne comportent pas forcément de pièces jointes, mais ces dernières sont souvent utilisées pour dissimuler des liens de phishing ou pour déposer un malware ou ransomware sur l’appareil. Bien souvent sous la forme d’un fichier Word, PDF ou .zip, la pièce jointe ressemble à un document professionnel légitime, par exemple une facture. Le lien peut ensuite mener à un site de phishing ou lancer automatiquement le téléchargement d’un malware ou d’un ransomware. D’après le rapport 2023 Data Breach Investigations de Verizon, les documents Microsoft Office sont le type de pièce jointe le plus utilisé pour déposer des malwares.

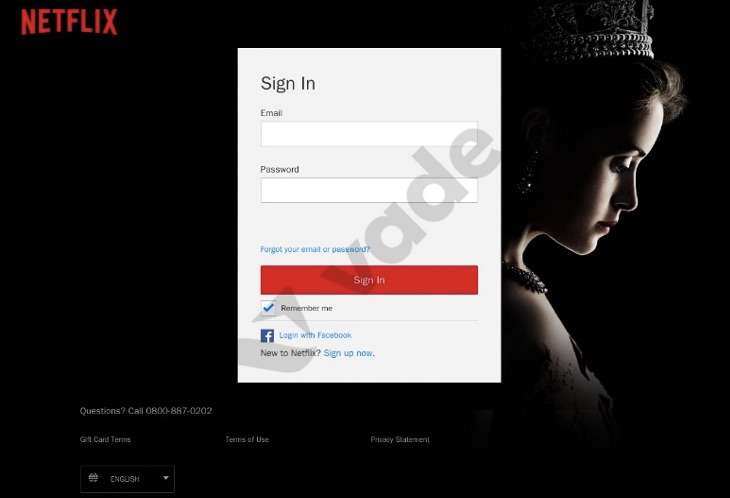

Page de phishing

Une page de phishing est une page Web frauduleuse usurpant l’identité d’une marque. Les moins sophistiquées sont faciles à repérer. Toutefois, les hackers les plus doués récupèrent le code CSS des pages Web originales de la marque concernée pour créer leurs propres pages, qui leur ressemblent alors en tout point. Les pages de phishing imitent les pages de connexion sur lesquelles les victimes saisissent leur nom d’utilisateur et leur mot de passe pour accéder à leur compte. Une fois les identifiants saisis, les hackers n’ont plus qu’à s’en emparer.

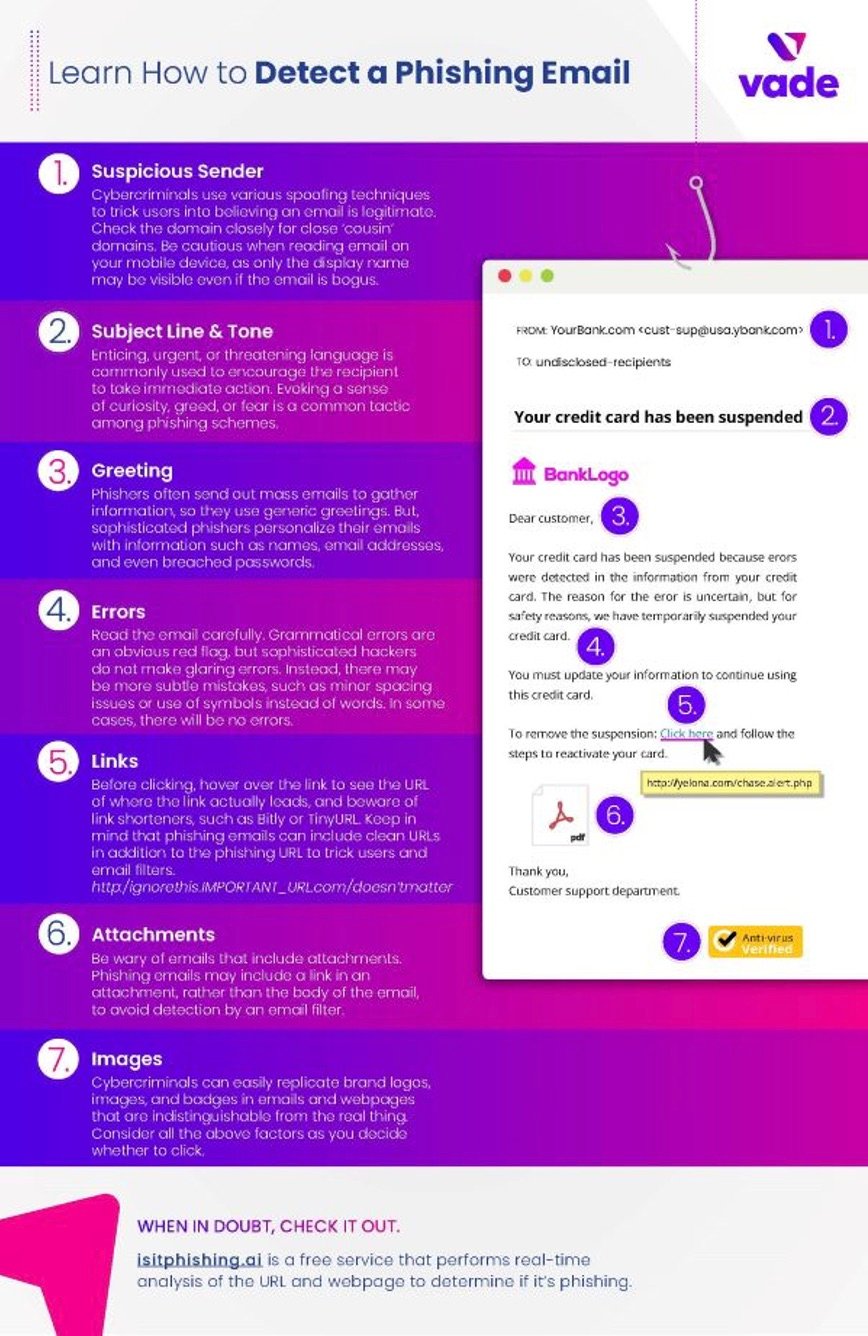

Infographie Comment détecter un email de phishing

Le sentiment d’urgence est au cœur du phishing. Les hackers emploient divers stratagèmes pour susciter l’inquiétude, voire la peur, et motiver les utilisateurs à cliquer sur des liens et divulguer des identifiants ou informations sensibles. Ci-dessous, voici les types de phishing les plus répandus :

- Vérification/mise à jour du compte

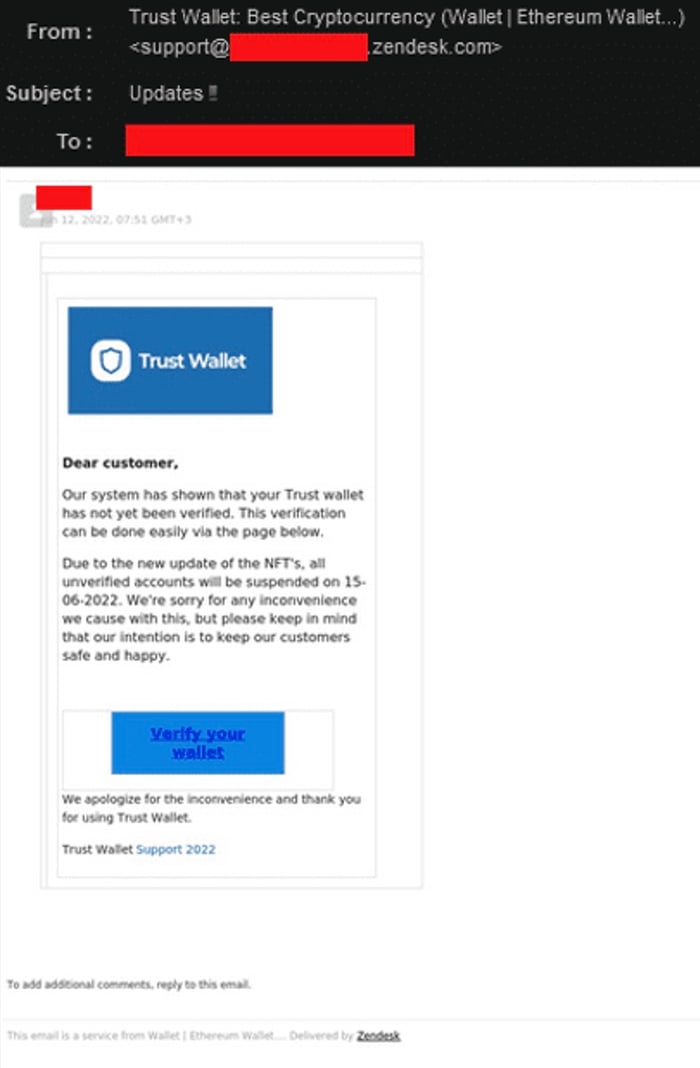

L’email alerte l’utilisateur sur la nécessité de vérifier son compte ou de réinitialiser son mot de passe, soit dans le cadre d’une opération de routine, soit en raison d’un problème. L’arnaque TrustWallet suivante informe la victime qu’elle doit vérifier son portefeuille de cryptomonnaie. Le but est de la rediriger vers une page de phishing où elle sera invitée à saisir ses identifiants en vue d’une usurpation de son compte.

Email de phishing TrustWallet

Email de phishing TrustWallet

- Mise à jour du moyen de paiement

- Facture en pièce jointe

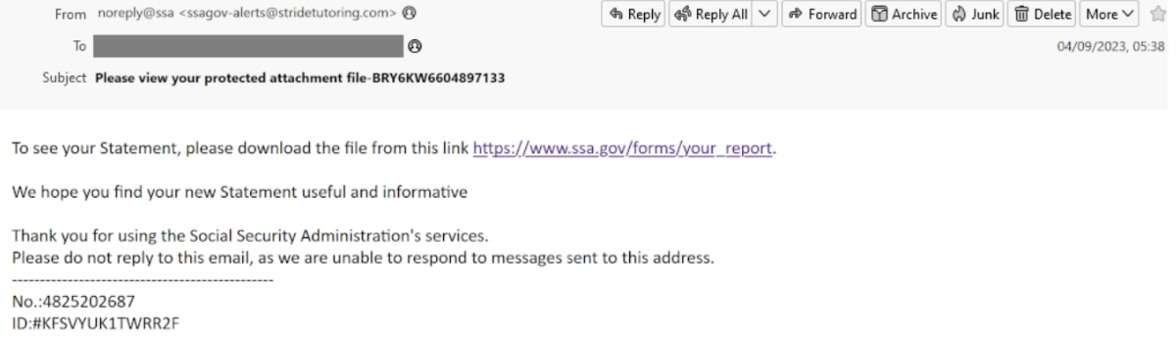

Cette attaque prend la forme d’une fausse facture ou d’un faux document commercial en pièce jointe. Ladite pièce jointe peut inclure un lien vers une page de phishing ou directement exécuter un malware/ransomware lors de son ouverture. Par exemple, la campagne de spam malveillante suivante usurpe l’identité de la Social Security Administration américaine. L’email contient un lien malveillant qui télécharge automatiquement un malware sur l’appareil de la victime.

Email de phishing usurpant l’identité de la Social Security Administration américaine

Email de phishing usurpant l’identité de la Social Security Administration américaine

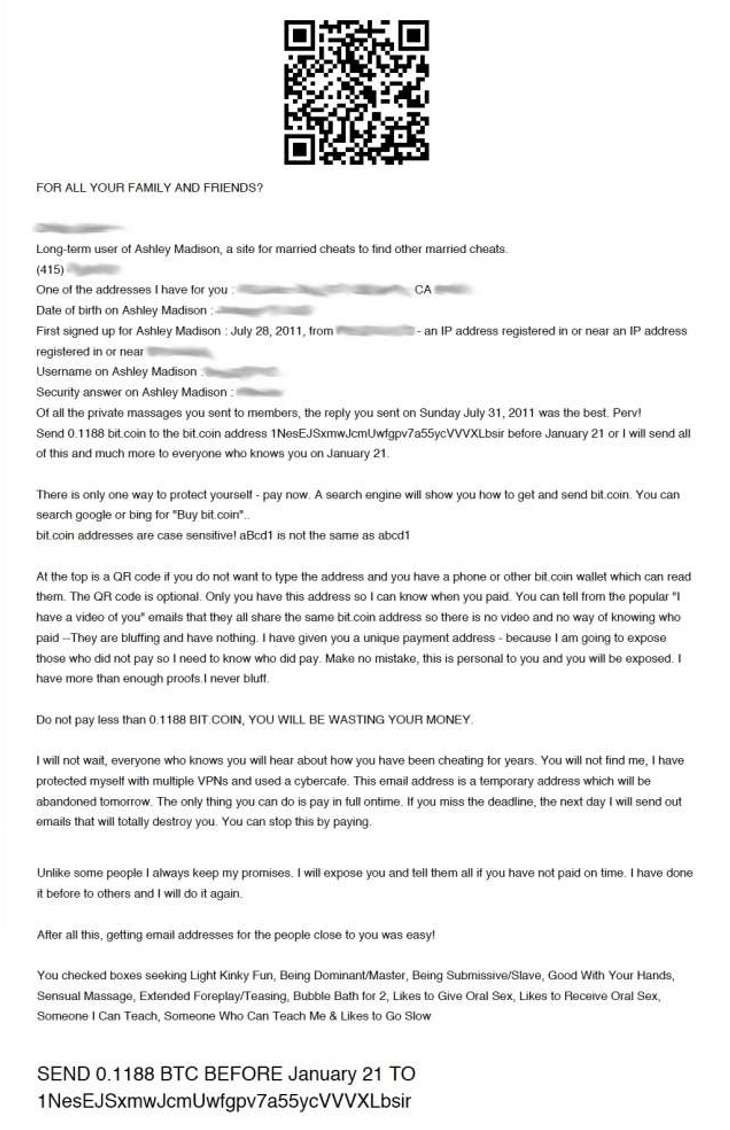

- QR code

Le corps de l’email contient un QR code que la victime doit scanner avec son téléphone. Souvent, ce QR code est en réalité un bouton qui dissimule un lien de phishing, une ruse qui complique sa détection par les filtres d’email. Cette attaque n’est pas récente, mais elle a fait son grand retour en 2023 et 2024. Les exemples suivants incluent une attaque de quishing consécutive à une fuite de données survenue en 2018 sur le site de rencontres Ashley Madison et une arnaque ciblant les utilisateurs de Microsoft 365.

Extorsion par quishing suite à une fuite des données du site Ashley Madison

Extorsion par quishing suite à une fuite des données du site Ashley Madison

Email de quishing usurpant l’identité de Microsoft 365

- Avertissement de sécurité

La victime reçoit une fausse alerte de sécurité l’informant que son mot de passe a été compromis, qu’une activité suspecte a été détectée sur son compte ou qu’une connexion récente depuis un appareil inconnu a été enregistrée. Par exemple, un utilisateur peut recevoir un email automatisé usurpant l’identité de Netflix (qui fait partie des marques du cloud les plus ciblées) et l’informant d’une activité suspecte sur son compte. Un clic sur le lien malveillant redirige souvent la victime vers une page de phishing créée pour collecter ses identifiants en vue d’usurper son compte Netflix. Le darknet est particulièrement friand des comptes piratés sur Netflix et autres plateformes similaires, comme Hulu, DirectTV, Brazzers et d’autres…

Page de phishing Netflix détectée par Vade

- Sextortion

La sextorsion a pour but de faire croire que le hacker dispose d’informations compromettantes, par exemple une vidéo de la victime en train de regarder de la pornographie en ligne, enregistrée à l’aide de sa webcam. Ces arnaques ciblent souvent des consommateurs de sites précis. La victime est sommée de payer le hacker en bitcoins pour éviter que ces informations soient rendues publiques et diffusées à ses proches.

Attaques de phishing dirigées contre les entreprises

Apparu dans les années 90, le phishing était alors considéré comme le problème du client. Les hackers se faisaient passer pour des employés AOL pour arnaquer les utilisateurs du service Internet. Avec le temps, ces attaques ont gagné en sophistication et trouvé une nouvelle cible : les entreprises comme les fournisseurs de services cloud, les institutions financières et autres grandes sociétés sur lesquelles comptent de nombreuses entreprises. En 2013, le phishing était devenu le premier vecteur de ransomwares, d’une efficacité redoutable pour collecter des données critiques et prendre en otage des entreprises en échange d’une rançon.

Phishing : les secteurs les plus ciblés

- Services financiers. Le secteur des services financiers reste le plus usurpé par les hackers. En se faisant passer pour des banques et institutions financières, les hackers peuvent inciter leur victime à leur livrer des informations sensibles ou des identifiants. Ces identifiants peuvent être utilisés pour accéder directement à des comptes bancaires en ligne, ou bien être vendus sur le marché noir.

- Cloud. Les services Cloud sont encore et toujours la deuxième victime des usurpateurs. Si le secteur est populaire auprès des hackers, ce souvent les mêmes marques qui en font les frais et Microsoft en fait partie. L’entreprise est malheureusement très aimée des hackers, en grande partie à cause de son produit Microsoft 365 et d’Office 365. Suite de productivité professionnelle la plus prisée au monde, Microsoft 365 compte plus de 382 millions d’utilisateurs. Victimes de leur succès, Microsoft et Facebook se partagent le podium des deux marques les plus usurpées depuis 2020.

- Médias sociaux. À la troisième place des secteurs les plus usurpés, nous retrouvons les médias sociaux. Il s’agit d’un secteur réduit : si les utilisateurs en font vite le tour, les hackers aussi, et les quelques marques qui le composent se retrouvent bien souvent en tête des classements de cybersécurité. Au cours des dernières années, Facebook s’est systématiquement distinguée comme la marque la plus usurpée du secteur.

- Internet/Télécommunications. Sans surprise, Internet et les télécommunications font partie des activités les plus usurpées. À l’instar des services financiers, les tentatives d’usurpation de ce secteur visent un grand nombre de marques, plutôt que de se concentrer sur une poignée de noms, comme c’est le cas pour le Cloud et les médias sociaux.

- Commerce électronique/Logistique. L’e-commerce et la logistique ne sont pas en reste. Mais malgré l’intérêt qu’il suscite chez les hackers, ce secteur est moins souvent la cible des usurpations d’identité que le reste de la liste.

Vade for M365 est une solution de sécurité de l’email low-touch et intégrée pour Microsoft 365, alimentée par l’IA et améliorée par l’humain. Son moteur d’IA intelligent est continuellement alimenté en informations issues d’un réseau mondial de plus de 1,4 milliard de messageries protégées. Cet apprentissage lui permet de bloquer les menaces avancées que Microsoft ne détecte pas. Vade for M365 scanne tous les éléments de l’email, y compris les adresses, liens, images et pièces jointes, neutralisant les menaces avant, pendant et après l’attaque.

La plupart des filtres de sécurité de l’email s’appuient sur des méthodes de détection basées sur la signature, notamment en recherchant des domaines et adresses IP sur liste noire. Il est impossible pour ces filtres de détecter les attaques inconnues ou les kits de phishing incluant des protections intégrées, qui empêchent l’analyse des URL.

De fait, les hackers multiplient les stratagèmes pour contourner les filtres basés sur l’empreinte et la réputation. Voici une liste des techniques de phishing les plus fréquentes et les plus avancées :

Emails ciblés

- Les victimes sont sélectionnées sur la base de leur poste, de leur expérience et d’autres facteurs révélant leur capacité à accéder à des données sensibles.

- Les hackers exploitent les renseignements open source (OSINT) tels que les médias sociaux et d’anciennes violations de données, pour dénicher des informations qui les aideront à personnaliser leur email et à comprendre ce qui pourrait pousser leur victime à leur répondre.

- Grâce à l’OSINT, ils parviennent à déterminer avec quelles marques l’entreprise ciblée interagit, notamment ses partenaires commerciaux, éditeurs de logiciels, banques et autres partenaires financiers.

Usurpation de la marque

- Des logos et images de la marque sont téléchargés depuis le Web et insérés dans les emails pour renforcer le sentiment d’authenticité.

- Les codes CSS et JavaScript sont copiés depuis les pages Web d’origine des marques et utilisés pour créer des pages de phishing impossibles à distinguer des originales.

- Des adresses email de réponse légitimes sont également ajoutées aux emails pour convaincre l’utilisateur qu’ils proviennent bel et bien de la marque.

URL

- Des URL menant à de faux sites sont incluses dans l’email ou dissimulées dans un QR code ou une pièce jointe afin de tromper les filtres de messagerie incapables d’analyser ces documents.

- Des URL légitimes menant à des pages Web sûres accompagnent le lien malveillant pour tromper les filtres de messagerie, qui jugent l’email sûr après avoir analysé plusieurs URL légitimes.

- Les URL temporaires sont des URL qui mènent à des pages Web légitimes et sûres, puis sont redirigées vers des pages de phishing une fois l’email remis.

- Les outils de raccourcissement des URL comme Bit.ly et TinyURL permettent de créer des alias et d’éviter ainsi la détection par les filtres à la recherche de liens de phishing connus.

Détournement de services légitimes

- Les services légitimes proposés par des entités réputées, comme la redirection des liens ou l’hébergement des URL, sont pour les hackers l’occasion idéale d’échapper à la détection et de dissimuler leurs menaces. Ainsi, ils n’hésitent pas à détourner les fonctions de redirection d’entreprises telles que Baidu, YouTube et Google Translate. Ils exploitent également la plateforme Cloudflare, sur laquelle ils hébergent leur page de phishing, ce qui leur permet de bénéficier du mécanisme antibot.

- Ces services et leurs fournisseurs restent des cibles privilégiées pour les hackers, car ils ajoutent de la crédibilité à leurs attaques, augmentant les chances de tromper les filtres d’email et les victimes.

Insertion et altération d'images

- De légères modifications ou altérations des images modifient leur hachage cryptographique, aussi appelé « empreinte ». De ce fait, les filtres peuvent confondre un email de phishing (sur liste noire) avec un nouvel email, considéré comme sûr.

- Des QR codes remplacent souvent les URL de phishing pour éviter les filtres qui ne savent pas les extraire.

- Les images contenant du texte, comme des captures d’écran d’email, sont insérées dans le corps des emails en lieu et place du texte. Les filtres de messagerie ne peuvent ainsi pas en analyser le contenu et par conséquent juger que l’email est sûr.

Prévention du phishing

Pour vous protéger des attaques de phishing avancées, votre entreprise doit chercher à implémenter les mesures suivantes. Elles sont recommandées et adoptées par des institutions de premier plan de la cybersécurité, comme la Cybersecurity and Infrastructure Security Agency (CISA) aux États-Unis, l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSII) en France et le National Cyber Security Centre au Royaume-Uni.

Pour déterminer le degré de protection de votre entreprise face au phishing, effectuez notre évaluation gratuite de la sécurité de l’email.

- Adoptez une solution de sécurité de l’email tierce et intégrée

Il est fortement conseillé d’opter pour des solutions intégrées afin de contrer les menaces modernes qui circulent par email. D’après le Gartner Market Guide for Email Security, les entreprises doivent renforcer les fonctions de sécurité native de leurs messageries avec cette technologie, qui remplace les solutions traditionnelles, comme les passerelles de messagerie sécurisée (SEG). Les SEG fonctionnent en dehors du réseau de l’entreprise et s’appuient sur des technologies dont la détection se fait en fonction des attaques passées, plutôt que celles qui n’ont pas encore trouvé de victime. C’est une lacune importante que viennent combler les solutions intégrées. Elles se postent au sein du réseau interne et assurent votre protection contre les attaques venues de l’extérieur comme de l’intérieur. Nombre d’entre elles exploitent également des algorithmes d’IA pour détecter et neutraliser les menaces qui s’apprêtent à émerger. Ainsi, les meilleures solutions offrent des capacités avancées de prévention des menaces, de détection et de réponse.

- Implémentez l’authentification des emails

L’usurpation par email est le socle des arnaques de phishing. C’est à cela que servent les protocoles d’identification des mails, qui limitent la capacité des hackers à usurper l’identité des expéditeurs. Ces protocoles fournissent une couche de sécurité supplémentaire et indispensable, comme c’est le cas de Sender Policy Framework (SPF), Domain-Keys Identified Mail (DKIM) et Domain-based Message Reporting and Conformance (DMARC). Des recommandations détaillées pour l’implémentation des protocoles SPF, DKIM et DMARC sont fournies par le NIST et vous trouverez bien d’autres ressources et fournisseurs pour vous aider à adopter le protocole DMARC.

- Adoptez une politique d’utilisation des emails et de navigation sur Internet

En plus d’une politique de sensibilisation des utilisateurs, une politique de sécurité de l’email et de navigation Web encadrera l’élément humain de votre posture de sécurité globale. Ces politiques définissent un usage sûr et responsable des emails et d’ Internet au sein de votre entreprise, elles établissent des règles et directives pour la manipulation des informations sensibles et suivent les protocoles de sécurité. Vous pouvez vous inspirer du modèle d’une institution faisant autorité et l’adapter aux besoins de votre entreprise. Veillez à ce que cette politique soit accessible et intégrée à la formation des employés.

- Adoptez la formation de sensibilisation des utilisateurs

D’après le rapport Data Breach Investigations de Verizon portant sur les violations de données, l’erreur humaine est encore la première cause de ces incidents. La formation de sensibilisation des utilisateurs limite le risque de commettre une erreur en apprenant aux utilisateurs à reconnaître les menaces et techniques de phishing les plus récentes et à y répondre de façon appropriée. Les meilleurs résultats de formation proviennent de programmes qui prodiguent des instructions dans un environnement de simulation, de façon automatique et à la demande des utilisateurs. Ces programmes doivent contextualiser la formation d’après les besoins de chacun, puisque les menaces de phishing varient en fonction de la profession et de l’ancienneté de la cible. C’est une différence marquée avec les programmes de formation traditionnels, qui génèrent des scripts de simulation génériques, suivent un calendrier prédéterminé et requièrent l’intervention d’un administrateur.

Aussi, les programmes de sensibilisation doivent apprendre aux utilisateurs à signaler les emails suspects qu’ils rencontrent. Cela permet aux administrateurs d’analyser et de remédier rapidement les menaces éventuelles.

- Activez l’authentification multifacteur (MFA)

L’authentification multifacteur renforce votre posture de sécurité en exigeant des utilisateurs qu’ils confirment leur identité via différents canaux offrant chacun un niveau de sécurité. Des institutions telles que la CISA recommandent à toutes les entreprises d’adopter la MFA, en particulier les PME. La bonne pratique consiste à adopter une MFA basée sur le standard FIDO ou sur une PKI, pour une protection éprouvée contre le phishing. Si ces options ne sont pas sur la table, la meilleure alternative est la MFA basée sur une application, par SMS ou par la voix.

- Adoptez et appliquez des politiques robustes de gestion des mots de passe

Les comptes compromis sont souvent exploités lors d’attaques de phishing/BEC. Pour vous prémunir de ces attaques, une politique intransigeante obligera les utilisateurs à définir des mots de passe forts et les empêchera de réutiliser le même mot de passe pour toutes les applications. Une telle politique impose aux utilisateurs d’opter pour des mots de passe longs, la longueur étant plus importante que la complexité d’après le National Institute of Standards and Technologies (NIST). Limitez le nombre de saisies incorrectes autorisées et mettez en vigueur une liste de mots de passe interdits incluant les mots du dictionnaire, certains noms et les identifiants compromis.

FAQ

- Quel est le signe courant d’une tentative de phishing ?

Un signe courant d’une tentative de phishing ? Il en existe plusieurs, notamment :

- Une demande ou une offre urgente. Un avertissement ou une offre alléchante comportant bien souvent un sentiment d’urgence et visant à déclencher une réponse émotionnelle et immédiate de la part de la victime.

- Une usurpation du nom affiché. Un nom d’affichage qui correspond à un expéditeur légitime, mais pas au nom de domaine ; souvent une adresse personnelle facile à créer ou une adresse appartenant à un domaine récemment enregistré.

- Des erreurs d’orthographe ou de grammaire. Des erreurs grossières qu’un locuteur natif ne ferait pas, même si cet indice se fait de plus en plus rare du fait de l’utilisation des outils de génération de texte multilingue alimentés par IA.

- Des liens ou pièces jointes qui éveillent la suspicion. Les liens ou pièces jointes ne sont qu’un moyen pour parvenir aux fins de l’attaque de phishing, à savoir collecter des identifiants ou infecter un appareil avec un malware.

- Comment éviter le phishing ?

Pour vous protéger des attaques de phishing, la bonne approche consiste à empiler les couches de sécurité. Avant toute chose, adoptez une solution intégrée qui vous offre des capacités avancées de prévention, de détection et de réponse. Optez pour des solutions exploitant des algorithmes alimentés par l’IA afin d’offrir une protection prédictive contre les attaques. Mettez également en place des protocoles d’identification des mails (SPF, DKIM et DMARC) qui limitent la capacité des hackers à usurper l’identité des expéditeurs.

Pensez aussi à instaurer une politique d’utilisation des emails et de navigation web pour définir un usage sûr et responsable des outils en ligne et pour encadrer le facteur humain de la cybersécurité. En parallèle, adoptez la formation de sensibilisation des utilisateurs, qui limite le risque d’erreur humaine en apprenant aux utilisateurs à reconnaître et à signaler les emails suspects pour les faire analyser. D’autres pratiques incluent l’activation de l’authentification MFA et la mise en place d’une politique de mot de passe forte, qui sont autant de couches de sécurité compliquant la compromission des comptes par des hackers.

- Comment fonctionne le phishing ?

Le phishing est une manœuvre d’ingénierie sociale répandue et employée par des cybercriminels pour tromper des individus en vue d’accéder à des informations sensibles. Au cours d’une attaque de phishing, les hackers vont bien souvent usurper l’identité d’une personne ou d’une entreprise de confiance. Le destinataire reçoit un email qui instaure des conditions propices à l’exécution d’une action compromettante, notamment un clic sur un lien malveillant ou le téléchargement d’une pièce jointe infectée par un malware. Les hackers ont à leur disposition tout un éventail de techniques d’usurpation pour donner à leur email une apparente légitimité, y compris l’usurpation du nom affiché ou du domaine proche, la manipulation des images et autres techniques. En règle générale, les hackers cherchent à subtiliser des informations sensibles ou des identifiants en redirigeant la victime vers des formulaires à remplir sur une page de phishing, ou en déposant un code malveillant sur son appareil. La compromission initiale opérée par l’attaque de phishing prépare le terrain pour une attaque en plusieurs étapes, ou bien fait suite à une cyberattaque réussie.