Reconnaitre le spear-phishing et comment s'en protéger

Directs et brefs, les emails de spear phishing sont à la fois simples à créer et difficiles à repérer. Découvrez pourquoi ils sont si efficaces et comment protéger votre entreprise contre ces menaces.

Qu'est ce que le spear phishing ?

Le spear phishing est une technique d’ingénierie sociale. Il prend la forme d’un email malveillant dont l’auteur prétend être quelqu’un qu’il n’est pas afin de pousser le destinataire à effectuer une action bien précise, généralement de nature financière. Bien souvent, le hacker se fait passer pour une connaissance de la victime, comme un collègue, un supérieur, un client ou un fournisseur.

Le processus continu de l'usurpation d'identité par courriel

Pour faire croire aux destinataires que leurs emails viennent d’un expéditeur de confiance utilisant une adresse légitime, les hackers utilisent une technique dite d’usurpation. Ils ont ainsi principalement recours à trois techniques :

Usurpation du nom affiché

Le hacker usurpe le nom de l’expéditeur, mais pas son adresse email. Cette technique est efficace, car une majorité des utilisateurs font immédiatement confiance à l’expéditeur en voyant son seul nom. Par ailleurs, de nombreux clients de messagerie, en particulier sur appareils mobiles, n’affichent que le nom de l’expéditeur, sans son adresse email.

Usurpation de domaine

Cette technique est plus sophistiquée que l’usurpation du nom affiché, mais aussi plus facile à détecter grâce aux protocoles SPF (Secure Policy Framework), DMARC (Domain Message Authentication Reporting) et DKIM (Domain Keys Identified Email). Le hacker peut ici spécifier l’adresse email à usurper. Lorsque cette adresse est la copie exacte de celle d’un expéditeur de confiance, les utilisateurs ont peu de chances de se rendre compte de la supercherie.

Usurpation par voisin proche

les adresses forgées selon cette technique sont très proches de l’adresse d’origine. Auparavant, ces tentatives d’usurpation étaient relativement évidentes, avec des adresses comme mIcrosoft.com au lieu de microsoft.com. Elles sont aujourd’hui plus sophistiquées et difficiles à repérer (user@mycompanyltd.com au lieu de user@mycompany.com, par exemple). Ces modifications subtiles peuvent être extrêmement difficiles à repérer pour les professionnels qui traitent leurs emails très rapidement, en particulier lorsqu’ils sont urgents. De plus, les protocoles DMARC et SPF sont inutiles dans ce cas de figure, car ils ne protègent que les domaines exacts.

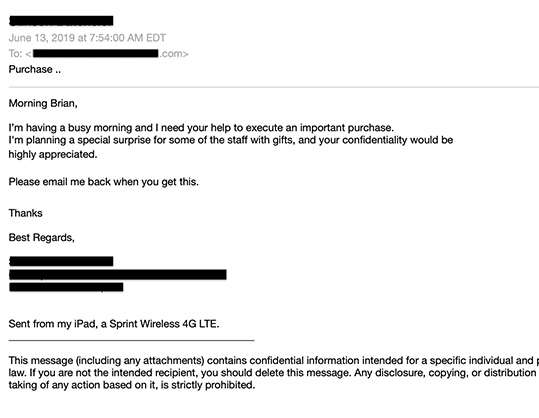

Spear phishing vs phishing

Les attaques de spear phishing et de phishing s’appuient toutes deux sur l’usurpation d’identité pour atteindre leur objectif. Leur différence réside dans le fait que les emails de spear phishing semblent provenir de personnes, quand les emails de phishing semblent eux provenir de marques. À la différence du phishing, le spear phishing cible une personne bien précise, n’inclut pas de liens ou de pièces jointes et formule généralement une demande de virement, de cartes cadeaux ou de modifications de coordonnées bancaires, plutôt que d’identifiants de compte. Voici deux exemples d’emails de phishing et de spear phishing :

Phishing/social engineering accounted for 52% of cyberattacks against SMBs in 2018 - Keeper/Ponemon

Exemples d'emails de spear phishing

Les hackers disposent d’un vaste arsenal permettant de tromper les utilisateurs pour qu’ils dévoilent des données sensibles et des identifiants. Pour autant, ils ont souvent recours aux mêmes stratégies bien huilées.

- Demandes de cartes cadeaux

le hacker se fait passer pour un dirigeant et demande à un employé d’acheter des cartes cadeaux, puis de lui envoyer les codes figurant au verso. Bien souvent, le hacker expliquera qu’il est en réunion ou loin du bureau. Cette précision renforce la crédibilité de l’utilisation d’une adresse email personnelle, associée à un domaine Gmail ou Yahoo, par exemple.

- Fraude au dépôt direct

dans l’une des versions de ce scam, un hacker se fait passer par un employé et demande à un membre du service des RH de changer les coordonnées bancaires utilisées pour le paiement de son salaire. Dans une autre version, le hacker se fait passer pour un fournisseur et explique à un membre de la comptabilité que le compte bancaire et le numéro de routage du compte de l’entreprise ont changé et que les nouveaux paiements doivent utiliser un autre compte.

- Spear phishing visant le formulaire W-2

Un hacker se fait passer pour un dirigeant et demande à un membre des RH de lui communiquer les formulaires W-2 des employés,utilisés aux États-Unis pour déclarer les revenus et les déductions fiscales. La période des déclarations fiscales est particulièrement éprouvante pour les services de comptabilité et des RH. La pression et les délais les rendent plus vulnérables à de telles attaques.

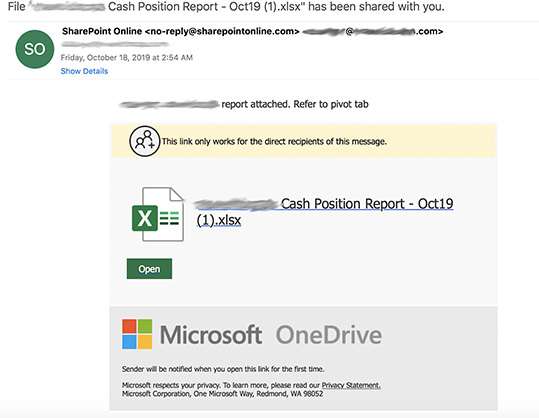

- Attaques en plusieurs phases

Cette stratégie est souvent utilisée pour pirater des comptes Office 365. Les attaques en plusieurs phases commencent par un email de phishing, puis se transforment en spear phishing. Un hacker envoie un email de phishing à un employé en se faisant passer pour Microsoft. La victime lui donne sans le savoir ses identifiants Office 365 via une page frauduleuse. Armé de ces informations, le hacker pénètre dans l’écosystème Office 365 de l’entreprise et y lance des attaques de spear phishing en utilisant des adresses email légitimes.

- Demande de virement

Aussi connue sous le nom d’attaquebusiness email compromise (BEC), cette stratégie de spear phishing est la plus coûteuse. Un hacker se fait passer pour un haut dirigeant et demande le versement de fonds par virement. Dans de nombreux cas médiatisés, les entreprises n’ont pas réalisé que des millions de dollars s’étaient évaporés vers des comptes bancaires frauduleux.

Techniques de Spear Phishing

Un email de spear phishing, composé uniquement de texte et envoyé à une seule personne, peut sembler bien simpliste à première vue, mais il s’appuie en réalité sur des techniques d’ingénierie sociale et de manipulation psychologique redoutablement efficaces. En voici quelques exemples :

Pretexting :

- les hackers préparent leurs victimes en commençant par leur envoyer un email amical et en faisant la conversation, que ce soit pour leur demander comment se sont passées leurs vacances ou pour les féliciter de leur promotion. La victime baisse ainsi sa garde et est plus à même d’écouter la demande du hacker, qui peut ne venir qu’au bout de plusieurs emails..

Demandes urgentes

- les hackers parviennent souvent à convaincre leurs victimes qu’elles n’ont que quelques heures, voire quelques minutes, pour effectuer un virement, modifier des coordonnées bancaires ou acheter des cartes cadeaux pour les clients.

Envoi d’emails via mobile :

- les hackers se faisant passer pour des dirigeants affirment souvent ne pas être au bureau, voire être à l’étranger, et avoir besoin de l’aide de la victime en urgence. L’ajout de la mention « Envoyé depuis mon iPad, iPhone ou appareil Android » permet de renforcer la crédibilité de cette affirmation et d’excuser les erreurs éventuelles de l’email, notamment les fautes d’orthographe. Elle justifie également l’utilisation d’une adresse personnelle, par exemple d’une adresse Gmail.

Prévention du Spear Phishing

L’absence d’URL et de pièces jointes rend très difficile la détection des emails de spear phishing. Les filtres de messagerie classiques ont recours à des méthodes obsolètes pour bloquer les menaces, et la plupart sont inefficaces dans ce cas de figure. Une protection optimale contre le spear phishing doit proposer des méthodes avancées.

Défenses traditionnelles de la messagerie

- Réputation :

la détection basée sur la réputation bloque les expéditeurs malveillants connus (adresse IP) et les URL de phishing. Un filtre basé sur ce système bloque les expéditeurs malveillants connus, mais laisse passer les nouvelles menaces.

- Signature (Empreinte) :

la détection des menaces basée sur la signature bloque les menaces disposant d’une signature connue, par exemple un code de malware.

- Sandboxing

le sandboxing envoie les emails suspects dans un environnement contrôlé pour les analyser. Il est inefficace contre le spear phishing, car ce type d’email n’inclut ni pièce jointe ni lien.

- Passerelles de messagerie sécurisées :

les passerelles de messagerie sécurisées ont recours à la fois à l’analyse de la réputation et de la signature. Elles se trouvent en dehors d’Office 365 : Exchange Online Protection (EOP) est donc désactivée et elles sont impuissantes contre les attaques lancées depuis l’intérieur.

Défense proactive

Avec la défense proactive, l’intelligence artificielle (IA), via l’association de modèles d’apprentissage automatique supervisé et non supervisé,identifie les signes difficiles à détecter du spear phishing :

- Apprentissage supervisé :

les algorithmes sont entraînés, à l’aide d’emails malveillants et légitimes, à reconnaître les caractéristiques spécifiques des emails de spear phishing, telles que les signatures des appareils mobiles et les adresses email de domaines.

- Apprentissage non-supervisé :

dans ce type de modèle, le traitement du langage naturel et la détection non supervisée des anomalies travaillent ensemble à la reconnaissance des schémas abusifs des emails de spear phishing, notamment le sentiment d’urgence, les mots-clés indiquant des demandes financières et les adresses email ne correspondant à aucun expéditeur du modèle d’entité de l’entreprise.

- Retour des utilisateurs :

les utilisateurs peuvent signaler les emails de phishing à l’équipe chargée des opérations de sécurité (SOC) qui les analysent et améliorent ainsi les algorithmes.

Vade for M365

Notre technologie anti spear phishing basée sur l’IA propose des bannières personnalisables permettant d’alerter les utilisateurs de Microsoft 365 de tentatives d’usurpations potentielles.