スピアフィッシング

簡潔明瞭に言うならば、スピアフィッシングメールを作成するのは簡単ですが、それを見分けるのは困難です。この手法が効果的な理由と、この攻撃からビジネスを守る方法を理解しましょう。

スピアフィッシングとは何か?

ソーシャルエンジニアリングの一形式であるスピアフィッシングは、個人になりすまして受信者を騙し、ハッカーの要求、一般的に金銭的な性質のものですが、それを実行させようとする悪質メールです。たいていの場合、ハッカーは、同僚、重役、顧客、業者などの被害者の知人になりすまします。

なりすましメールの連続性

信頼できる送信者からのメールを読んでいると受信者に思わせるために、ハッカーは正規の送信者とメールアドレスになりすますことのできる「スプーフィング」という手法を用います。メールスプーフィングには、主要な3つの方法があります:

表示名スプーフィング

表示名スプーフィングは、メールアドレスは別のものを用いて、表示名だけなりすます方法です。多くのユーザーは、表示された名前を見るとすぐにその送信者を信用してしまうため、この方法は効果的です。また、多くのメールクライアント、中でもモバイルのクライアントは、送信者名のみを表示して、メールアドレスは表示しないため、この方法には効果があります。

ドメインスプーフィング

この方法は、表示名スプーフィングよりも高度ですが、SPF(Secure Policy Framework)、DMARC(Domain Message Authentication Reporting)、DKIM(Domain Keys Identified Email)を使って、比較的容易に検知できます。ドメインスプーフィングを使うことで、ハッカーは、なりすましたいメールアドレスを指定できます。メールアドレスが信頼できる送信者のアドレスの完全な複製である場合、そのメールがなりすましだとユーザーに気づかれることはほとんどありません。

クロース・カズン

クロース・カズンのメールアドレスは、正規のメールアドレスとほとんど同じですが、わずかな違いがあります。かつては、クロース・カズンスプーフィングの攻撃は、microsoft.comの代わりに mIcrosoft.comを使うなど、比較的分かりやすいものでした。今日では、これらの攻撃は、user@mycompany.comの代わりにuser@mycompanyltd.comとするなど、より高度化して見分けにくくなっています。 これらの僅かな変化は、特にそのメールが緊急のものである場合、急いでメールを読んで返信しなければならない忙しい従業員がそれを見分けるのは非常に困難です。さらに、DMARCとSPFは、クロース・カズンには効果がありません。というのも、これらは正確なドメインしか保護しないからです。

スピアフィッシング VS フィッシング

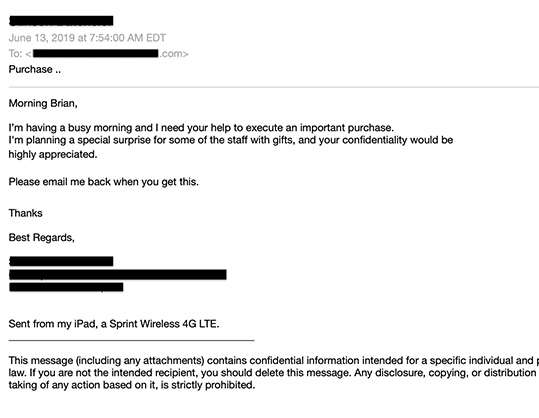

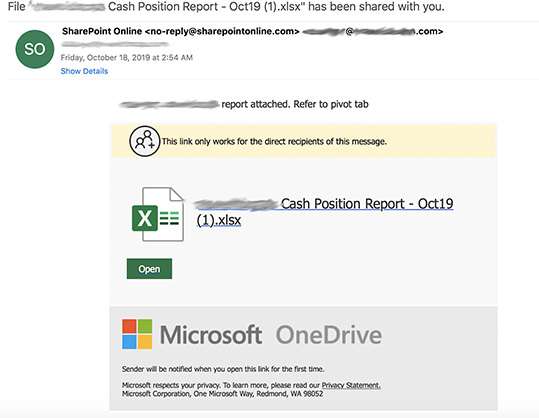

スピアフィッシングとフィッシング攻撃は、どちらもなりすましを利用して詐欺を行います。この二つの違いは、スピアフィッシングメールは人になりすますのに対して、フィッシングメールはブランドになりすますという点です。フィッシングと異なり、スピアフィッシングは単独の個人を狙います。そして、メールにはリンクも添付ファイルもないうえに、アカウントの認証情報ではなく、通常電信送金やギフトカード、または銀行振込先の変更などを要求してきます。以下はフィッシングとスピアフィッシングメールの二つの例です。

フィッシング/ソーシャルエンジニアリングは、2018年の中小企業に対するサイバー攻撃の52%を占めた - Keeper/Ponemon

スピアフィッシングの例

人を騙して機密情報や認証情報を差し出させるための方法が尽きることはありません。また一方で、ハッカーが何度もメールを送信してくる巧妙なスピアフィッシング攻撃もあります。

- ギフトカードの依頼

重役のふりをしたハッカーは、社員に複数のギフトカードを購入して、カード裏面に記載されたコードを送信するように求めます。たいていの場合、ハッカーは現在ミーティング中だとか外出中だと言います。これによって、その重役がGmailやYahooメールなどの個人のメールアドレスからメールを書いていることの真実味が高まります。

- 振込先口座の変更

この詐欺の一つの手口では、ハッカーは社員を装って、人事部のアシスタントにメールを送信し、給与振込先の銀行口座番号の変更を依頼します。また、別の手口では、ハッカーは業者を装って経理部のスタッフにメールを送信し、会社の銀行口座と銀行支店コードが変更されたので、今後の支払は新しい口座へするように通知します。

- W-2フォーム(税申告用紙)スピアフィッシング

重役を装ったハッカーは、人事部のスタッフにメールを送信して、社員の収入と課税控除が示されている米国の納税申告用紙であるW-2フォームを要求します。納税時期は、経理部と人事部にとって特にストレスの多い時期です。そして、時間の制限がある中でさらに圧力がかかることで、彼らは、この種の攻撃に引っかかってしまうことが多くなります。

- マルチフェーズ攻撃

Microsoft 365のハッキングによく見られる方法の一つであるマルチフェーズ攻撃は、フィッシングから始まって、スピアフィッシングに進化します。ハッカーはMicrosoftになりすまして、社員にフィッシングメールを送信します。被害者は、知らず知らずのうちに、フィッシングページで自分のMicrosoft365のログイン認証情報を差し出してしまいます。被害者のユーザー名とパスワードを武器に、ハッカーは会社のOffice 365のエコシステムに侵入し、そこで正規のMicrosoft365のメールアドレスを使ってスピアフィッシング攻撃を開始します。

- 電信送金の依頼

Also known as ビジネスメール詐欺(BEC)の名でも知られるこのスピアフィッシング攻撃は最も大きな損害を出します。経営トップを装ったハッカーは、電信送金の形で資金を要求します。世間の注目を集めたケースの多くでは、数百万ドルの大金が不正な銀行口座に送金されていたことに、企業は全く気付いていませんでした。

スピアフィッシングの手法

一回限り、しかも、テキストのみのスピアフィッシングメールは、表面的には高度なものに見えないかもしれません、しかし、そこにはソーシャルエンジニアリングが働いており、高度なレベルの心理操作を及ぼします。以下はそのいくつかの例です:

プリテキスティングの使用

- スピアフィッシングの犯人は、まず気さくなメールを被害者に送信して、「休暇はどうだった?」とか「昇進おめでとう」など、他愛のない話を始めます。 これにより、被害者の警戒心が和らぎ、犯人からの最終的な要求を受け入れてしまうような状況が作られます。ちなみに、その最終的な要求は、何度かメールのやり取りをした後で現れることになります。

緊急の依頼:

- たいていの場合、スピアフィッシングの犯人は、数時間、あるいは数分のうちに、電信送金、銀行口座情報の変更、クライアント用のギフトカードの購入などをしなければならないことを被害者に納得させてしまいます。

モバイルからメールを送信

- 重役になりすましたスピアフィッシングの犯人は、外出中であるとか、場合によっては海外にいるなどと言って、至急被害者の助けが必要だと主張してくる手口がよくあります。「iPad、またはAndroidデバイスから送信」と加えることで、このような要求の真実味が高まるだけでなく、誤字などのメール内の誤りの言い訳にもなります。これは、同様に、Gmailなどの社外のメールアドレスを使用していることの口実にもなります。

スピアフィッシングの防止

スピアフィッシングにはURLや添付ファイルがないため、これを検知するのは非常に困難です。従来のメールフィルターは、時代遅れの方法で脅威を阻止しようとしますが、そのほとんどがスピアフィッシングとの戦いにおいては無力です。最適なスピアフィッシング対策には高度な方法が必要です。

従来のメール対策

- レピュテーション:

レピュテーションベースの脅威検知は、既知の悪質メール送信者(IPアドレス)やフィッシングURLを阻止します。レピュテーションベースのフィルターは、フィルターがすでに認識している悪質送信者を阻止できますが、新しい脅威は見逃してしまいます。

- シグネチャ(フィンガ―プリント

シグネチャベースの脅威検知は、マルウェアコードなどの既知の「シグネチャ」を使って脅威を阻止します。

- サンドボックス

サンドボックスは、管理された環境に不審なメールを送信して分析します。しかし、これは添付ファイルもリンクも含まないスピアフィッシングに対しては効果がありません。

- Secure Email Gateways:

Secure email gateways (SEG) は、レピュテーションおよびシグネチャーベースの脅威検知に依存しています。SEGはOffice 365のアーキテクチャの外部にあるため、Exchange Online Protection (EOP)が無効になり、 Microsoft 365はインサイダー攻撃に対して無防備な状態に陥ります

予測防衛

予測防衛を備えた 教師あり学習と教師なし学習のマシンラーニングモデル の組み合わせを含む人工知能(AI)は、一体となってスピアフィッシングの決定的な特徴や検知が困難な兆候を特定します。

- 教師あり学習:

モバイルのシグネチャやパブリックドメインからのメールアドレスなどのスピアフィッシングの特徴を認識できるように、悪質メールと正規メールの両方を使って、アルゴリズムを訓練します。.

- 教師なし学習:

このモデルでは、自然言語処理と教師なし異常検知システムが一体となって機能して、緊急性、金銭的な要求を示す見出し語、会社のエンティティモデルの送信者と一致しないメールアドレスなど、スピアフィッシングメールで悪用されるパターンを認識します。

- ユーザーのフィードバックループ

ユーザーがフィッシングメールをセキュリティ・オペレーション・チーム(SOC)に報告すると、SOCによってそのメールが分析され、アルゴリズムが改善されます。

Microsoft 365のためのVade

当社のAIを基本とするスピアフィッシング対策には Microsoft 365のユーザーにスプーフィング行為の疑いがあることを知らせる警告バナーをカスタマイズできる機能が備わっています。