Sécurité Email

Le guide complet sur les menaces, les protocoles et la protection

Table des matières

- Définition de la sécurité de l’email

- Protocoles courants de sécurité de l’email

- Pourquoi la sécurité de l’email est-elle indispensable aux entreprises ?

- Types de menaces sur la sécurité de l’email

- Comment les emails malveillants peuvent nuire à votre entreprise

- Avantages de la sécurité de l’email

- Bonnes pratiques de sécurité de l’email

- Qu’est-ce qu’une politique de sécurité de l’email ?

- Comment choisir la bonne solution pour les besoins de votre entreprise

- Protégez votre messagerie avec Vade

- Découvrez nos solutions de sécurité de l’email

- En savoir plus sur la sécurité de l’email

- FAQ

La sécurité de l’email est un domaine important de la cybersécurité qui vise à protéger les communications et les comptes de courrier électronique contre les cyberattaques. Ce domaine englobe de nombreuses technologies, bonnes pratiques et standards pensés pour sécuriser les canaux de communication.

En pratique, la sécurité de l’email assure la protection des boîtes de réception, sécurise les communications par email et protège les comptes des accès non autorisés, des compromissions ou encore des usurpations. La sécurité de l’email ne se limite pas à la sécurisation du compte : elle surveille également les liens inclus dans les emails, identifie les messages malveillants ou les spams et classe même les emails en sous-catégories (newsletters, reçus, etc.).

Sender Policy Framework (SPF)

Le protocole d’authentification SPF permet aux administrateurs de désigner des expéditeurs autorisés à remettre les emails issus d’un domaine. Pour cela, ces derniers sont ajoutés à un enregistrement DNS pour le domaine. En théorie, le SPF doit bloquer l’envoi d’emails par les IP non autorisées, mais la solution est limitée et son efficacité repose sur des outils complémentaires.

DKIM (DomainKeys Identified Mail)

Le protocole DKIM est à même de détecter les adresses email falsifiées ou usurpées. Il crée une signature numérique reliée à un nom de domaine pour les messages sortants. La signature vérifie auprès du destinataire que le domaine n’a pas été modifié.

DMARC (Domain Message Authentication, Reporting, and Conformance)

Le protocole d’authentification DMARC permet aux propriétaires de domaines de les valider en publiant un enregistrement DMARC dans un enregistrement DNS. Une politique DMARC est publiée dans un enregistrement DNS et indique l’action à entreprendre si un email échoue l’authentification SFP ou DKIM.

Ensemble, les protocoles SPF, DKIM et DMARC forment un framework de sécurité de l’email plus complet. Le protocole SPF empêche les expéditeurs non autorisés d’utiliser un domaine, le protocole DKIM vérifie l’intégrité et l’authenticité de l’email, tandis que le protocole DMARC offre un framework de politiques pour la gestion des échecs d’authentification. Cette combinaison vous protège contre les usurpations d’identité par email, les attaques de phishing et l’usurpation des domaines.

Le National Institute of Standards and Technologies (NIST) recommande aux entreprises, PME comprises, d’adopter les protocoles SPF, DKIM et DMARC pour renforcer leur sécurité de l’email.

L’adoption du protocole DMARC, pourtant gratuit et ouvert, se fait lentement. D’après les estimations, seule la moitié des expéditeurs utilise ce protocole. Parmi eux, ils ne sont que 14 % à avoir implémenté des politiques de mise en œuvre en ce sens. Ces politiques déterminent la gestion des emails en cas de réussite ou d’échec de l’authentification. En l’absence de telles politiques, le protocole DMARC remet tous les emails, peu importe leur statut d’authentification.

Bien que les entreprises puissent mettre en place des protocoles DMARC par elles-mêmes, la plupart fait appel à des tiers pour assurer ce service. Des organisations telles que Global Cyber Alliance dressent la liste des fournisseurs ainsi que des outils et ressources d’implémentation du protocole DMARC.

Malgré leur efficacité, les protocoles SPF, DKIM et DMARC ne sont pas infaillibles. Leur fiabilité repose sur la qualité de l’implémentation et de la configuration, opérées par des administrateurs de domaine. Ils ne vous protègent pas non plus contre les cybermenaces qui impliquent l’usurpation directe d’un expéditeur légitime. C’est pourquoi la bonne pratique consiste à renforcer ces protocoles par le biais d’autres mesures, telles que la sécurité avancée de l’email et la formation de sensibilisation des utilisateurs.

Pourquoi la sécurité de l’email est-elle indispensable aux entreprises ?

Premier vecteur des cybermenaces, l’email constitue en soi un important risque de sécurité. D’après Deloitte, 91 % des cyberattaques sont initiées par un email de phishing. L’email est aussi le premier canal de transmission des types les plus courants et les plus onéreux de cybermenaces, comme le phishing et le spear phishing.

En l’absence d’une solution dédiée à la sécurité de l’email, les entreprises s’exposent à diverses cybermenaces. Les fonctions de sécurité robustes font généralement défaut aux plateformes d’email, ce qui les rend vulnérables aux tentatives de phishing, aux attaques BEC, aux infections par malware et bien d’autres. Ces risques les exposent à des conséquences graves, notamment des pertes financières, une réputation endommagée et des sanctions juridiques.

La communauté de la cybersécurité et des institutions respectées telles que Gartner, recommandent aux entreprises d’adopter une solution de sécurité de l’email intégrée et externe. Cette technologie intervient en renfort des fonctions de sécurité natives des plateformes d’email, tout en fournissant une protection avancée multicouche contre les cybermenaces.

Types de menaces pesant sur la sécurité de l’email

Les entreprises sont confrontées à de nombreuses menaces sur la sécurité de l’email, dont les conséquences peuvent s’avérer désastreuses en l’absence d’une réponse adéquate.

- Phishing : cette pratique consiste à usurper l’identité d’une marque établie et connue afin d’inciter à cliquer sur un lien malveillant ou à télécharger une pièce jointe infectée par un malware. Le phishing peut être utlisé pour collecter des identifiants, prendre le contrôle d’un compte (ATO) etc.

- Spear phishing : également connu sous le nom d’attaque BEC (Business Email Compromise), le spear phishing désigne une menace ciblée qui usurpe l’identité d’une personne connue de la victime. À l’inverse des emails de phishing, qui comportent des liens malveillants ou des pièces jointes compromises, les attaques de spear phishing s’appuient sur leur contenu textuel pour exploiter les victimes. C’est pourquoi les arnaques de spear phishing sont souvent plus difficiles à détecter et à contrer.

- Malwares : un malware est un logiciel malveillant. L’email est la première méthode de distribution des malwares, que les hackers peuvent dissimuler dans les pièces jointes ou dans les pages de destination. La menace repose dans la compromission des systèmes, la subtilisation de données ou d’identifiants, etc.

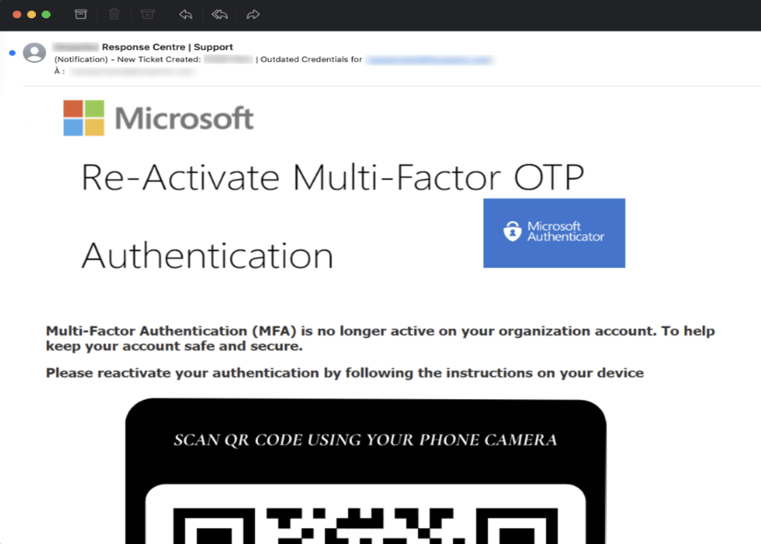

- Attaques de type « Man in the Middle attack » (MitM)l’homme du milieu : lors d’une telle attaque, le hacker intercepte une correspondance légitime entre deux parties, ce qui lui permet d’espionner la conversation ou de manipuler des informations. Ces attaques peuvent compromettre les informations de l’utilisateur et donc permettre aux hackers de contourner les contrôles de sécurité, comme l’authentification multifacteur (MFA).

- Attaques de ransomware : le ransomware est un type de malware conçu pour chiffrer les fichiers afin de les rendre inaccessibles dans le but de rançonner leur déchiffrement. L’email reste le premier vecteur de diffusion des ransomwares.

La compréhension et l’atténuation de ces menaces sont essentielles pour protéger les données des entreprises et maintenir un environnement de l’email sécurisé.

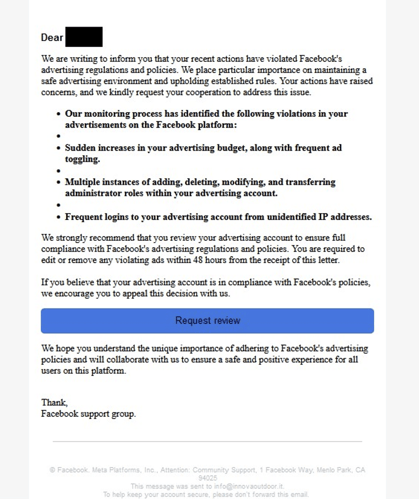

Phishing

L’une des formes les plus anciennes de risques pour la sécurité de l’email, souvent moquée, est appelée « arnaque du prince nigérian ». Bien qu’elles soient également opérées par SMS, discussion instantanée et autres biais, les attaques de phishing sont généralement distribuées par email. De nos jours, les emails de phishing usurpent l’identité d’une marque connue avec pour objectif d’inciter leur destinataire à cliquer sur une URL malveillante. Cette URL redirige alors l’utilisa vers une page de phishing d’apparence légitime, comportant un formulaire qui servira à collecter ses identifiants. Lorsqu’un utilisateur remplit le formulaire, il transmet en réalité les informations de son compte au hacker.

Ces attaques sont souvent orchestrées en masse, pour des enjeux faibles, comme le piratage d’un compte personnel ou de sites de médias sociaux. Cette menace se concrétise lorsqu’un appareil professionnel (ou un compte partageant une adresse email ou un mot de passe avec un compte professionnel) est victime d’une attaque de phishing. Les attaques de phishing ratissent large pour duper un petit nombre d’utilisateurs, et se servent des informations collectées pour lancer des attaques encore plus sophistiquées, comme le spear phishing (détails ci-dessous).

Email de phishing Facebook détecté par Vade

Email de QRishing

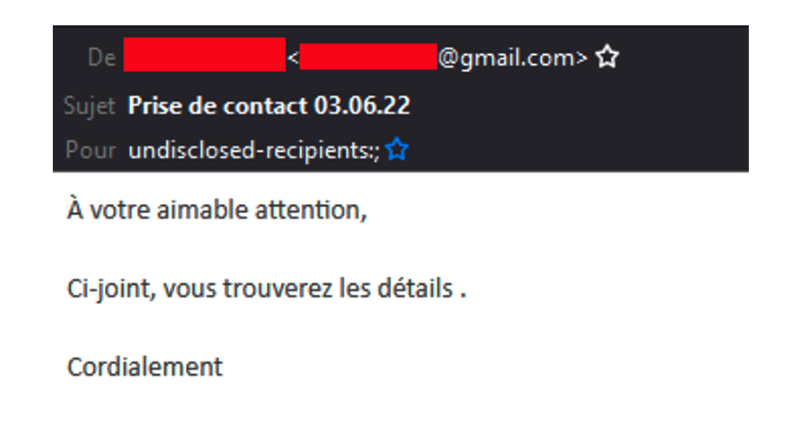

Spear Phishing

Contrairement au phishing, les attaques de spear phishing sont particulièrement ciblées et conçues pour inciter les utilisateurs à répondre à une demande. Les emails de spear phishing usurpent généralement l’identité de personnes plutôt que de marques. Les hackers se font passer pour des collègues, des partenaires commerciaux, des fournisseurs et autres connaissances. Au moyen de tactiques d’ingénierie sociale, ils instaurent un sentiment d’urgence ou de besoin, ou manipulent les émotions pour convaincre les utilisateurs d’ignorer les pratiques de sécurité et de partager des informations confidentielles.

Typiquement, un email de spear phishing sera court et concis, et ne comportera que du texte. Parmi les tentatives de spear phishing les plus courantes, on retrouve l’arnaque à la carte cadeau, l’arnaque au président (pour déclencher un virement) et l’arnaque à l’impôt.

Le spear phishing est également connu sous le nom d’attaque BEC (Business Email Compromise), car l’obtention d’un accès indû à des comptes professionnels est l’un des principaux résultats de ces attaques. Au cours d’une attaque BEC, les hackers usurpent généralement l’identité du PDG de l’entreprise pour demander des cartes cadeaux, des virements ou simplement obtenir une réponse rapide. Parfois, la technique consiste au contraire à se faire passer pour une nouvelle recrue afin de demander le versement du salaire sur un nouveau compte.

Email de spear phishing

Malware

Un malware est un virus informatique qui peut être transmis dans les liens et les pièces jointes d’un email. Il se présente sous de nombreuses formes et peut être plus ou moins évolué. La plupart des malwares sont destinés à être téléchargés sur l’ordinateur d’un utilisateur à son insu, via un lien ou une pièce jointe. Les cybercriminels peuvent alors espionner leur victime, subtiliser des identifiants de compte et des ressources numériques, se répliquer ou se propager à d’autres systèmes.

Email de phishing contenant un lien infecté par un malware Emotet

Ransomware

Un ransomware est un type de malware qui chiffre l’ordinateur de l’utilisateur, lequel n’a alors plus accès à ses applications et données. La plupart des attaques de ransomware observent le schéma suivant : le virus déclenche un message de ransomware à l’écran, qui exige le paiement d’une rançon en échange de la clé de chiffrement.

Les dégâts peuvent sembler négligeables lorsque l’appareil chiffré et verrouillé est une tablette, mais il faut savoir que des attaques de ransomware sont à même de nuire gravement aux réseaux d’organismes de santé, à des organisations gouvernementales et à de grandes entreprises. Et que cela s’est déjà produit par le passé. Derrière une attaque de cette ampleur se cache très probablement une organisation cybercriminelle.

Les attaques de phishing, de spear phishing ou les installations de malware ne sont que la première phase du plan des hackers et jettent bien souvent les bases d’une attaque de ransomware dévastatrice.

Comment les emails malveillants peuvent nuire à votre entreprise

Pertes financières, sanctions judiciaires ou réglementaires, réputation écornée : les conséquences d’un email malveillant peuvent s’avérer catastrophiques pour une entreprise. D’un point de vue financier, les conséquences peuvent être le vol de propriété intellectuelle, de données sensibles ou de fonds. La continuité des opérations peut également s’en trouver affectée.

Parallèlement, la confiance des prospects et clients sera certainement entamée, notamment dans le cas d’une violation de données sensibles. Dans le cas où des données clients sont volées, ou bien lorsque ce sont les clients eux-mêmes qui sont pris pour cible, les entreprises s’exposent même à des sanctions judiciaires.

Les règlementations relatives à la vie privée, telles que le RGPD (règlement général sur la protection des données) dans Union européenne et le Health Insurance Portability and Accountability Act (HIPAA) aux États-Unis, peuvent imposer de lourdes sanctions aux entreprises échouant à protéger la confidentialité des données personnelles. C’est notamment le cas du RGPD, en vertu duquel les entreprises peuvent se voir infliger des amendes dont le montant peut s’élever jusqu’à 4 % de leur chiffre d’affaires annuel ou à 20 M€ en cas de violation grave, la plus haute sanction s’appliquant dans ce cas.

Dans l’ensemble, les conséquences des emails malveillants peuvent être considérables, d’où l’importance pour les entreprises de mettre en œuvre des mesures de sécurité robustes pour se protéger contre ces menaces.

Avantages de la sécurité de l’email

La mise en place de mesures de sécurité de l’email présente de nombreux avantages pour les entreprises, dont la protection des informations sensibles et la continuité garantie des opérations.

- Protection contre les cyberattaques les plus courantes et les plus onéreuses : les solutions de sécurité de l’email sont conçues pour vous protéger des cyberattaques les plus avancées. Cela comprend les attaques de phishing, les plus signalées par les victimes et les attaques de spear phishing, qui sont les plus onéreuses d’après l’Internet Crime Complaint Center (IC3). Les menaces véhiculées par email figurent parmi les principales causes des incidents de sécurité et des violations de données. D’après le rapport d’IBM Cost of a Data Breach Report 2023, le coût moyen d’une violation de données atteint des sommets historiques et les PME sont particulièrement touchées. En 2023, les entreprises comptant moins de 500 employés affichaient un coût par violation en hausse de 13,4 % d’une année à l’autre, soit 3,31 M$ (USD).

- Remédiation améliorée des incidents de sécurité : en matière de détection des menaces, la cybersécurité n’est pas une science exacte. Si les incidents sont inévitables, seule une sécurité de l’email adéquate pourra aider les entreprises à identifier et remédier les incidents potentiels avant qu’ils n’infligent plus de dégâts. C’est là le talon d’Achille d’un bon nombre d’entreprises. En moyenne, 217 jours sont nécessaires à la découverte d’une violation de données causée par une attaque de phishing, et il faut 76 jours de plus pour contenir cette faille, d’après le rapport d’IBM Cost of a Data Breach. En tout, un tiers seulement des entreprises touchées par une violation de données en 2023 l’a découvert en interne. Dans de telles conditions, les retombées réputationnelles, financières et réglementaires ne sont qu’exacerbées.

- Confiance renforcée des parties prenantes : La sécurité de l’email vous protège des menaces à même d’écorner votre réputation aux yeux des clients, prospects et partenaires. Ces mesures consistent notamment à contenir le risque de violation de données, d’attaque de la supply chain ou de compromission des comptes susceptibles d’être utilisés pour cibler des tiers. En 2023, les entreprises victimes d’une violation des données ont perdu 1,3 M$ en moyenne, cette somme correspondant à l’attrition d’un client, à des ventes en berne suite à l’attaque ou à une perturbation des activités. Ce chiffre ne représente que 30 % environ du coût total de la violation.

- Amélioration de la continuité des opérations et de la productivité : les mesures de sécurité de l’email assurent la continuité de vos opérations en réduisant le risque d’arrêt ou de ralentissement inhérent aux attaques par email. Elles préservent également votre productivité en vous évitant de perdre du temps suite à une attaque. Le plus souvent distribués par email, les ransomwares ont provoqué un temps d’arrêt moyen de 25 jours au T1 2022. Ce chiffre est une moyenne générale.

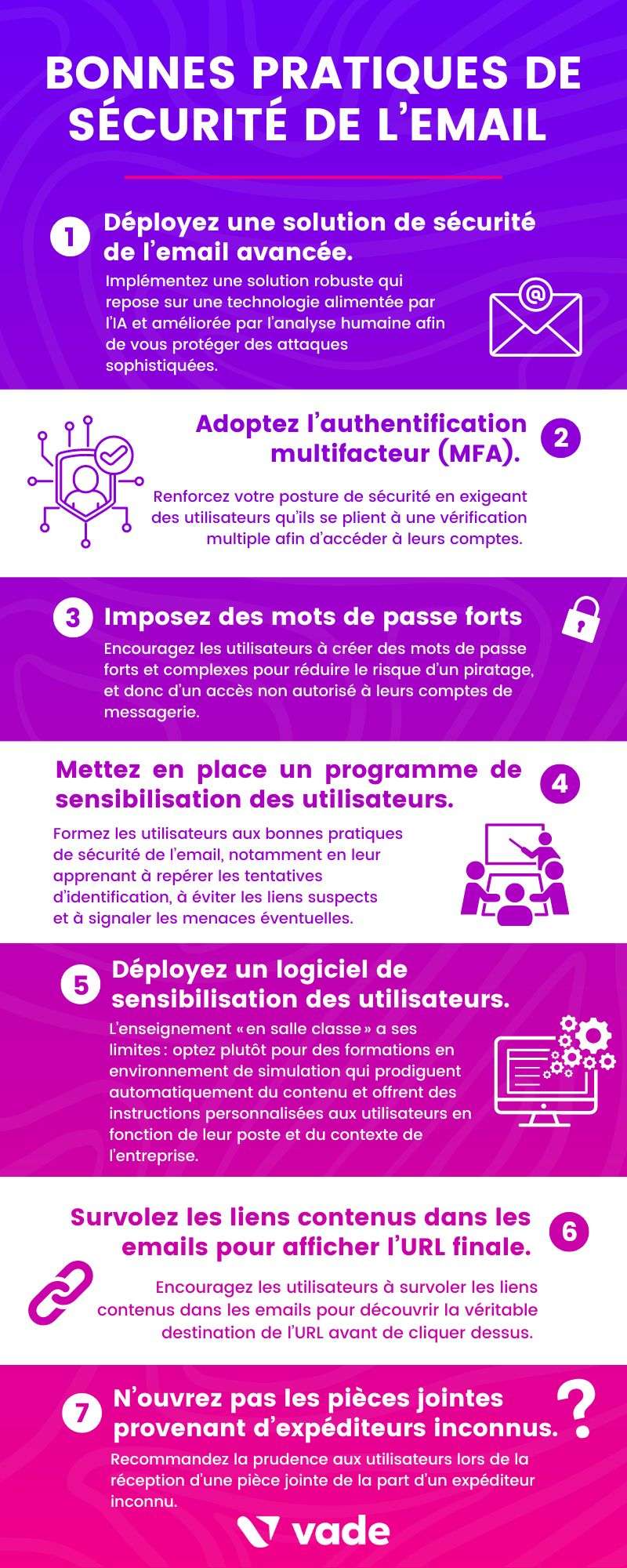

Il existe un certain nombre de bonnes pratiques qui aideront votre organisation à se protéger des menaces véhiculées par email. Si la technologie a son importance, le facteur humain est tout aussi crucial pour protéger ses emails et constitue souvent le dernier rempart lorsqu’une entreprise est attaquée.

1. Déployez une solution de sécurité de l’email avec des fonctions de protection contre le phishing, le spear phishing, les malwares et les spams.

Implémentez une solution robuste qui repose sur une technologie alimentée par l’IA et améliorée par l’analyse humaine afin de vous protéger des attaques sophistiquées. Recherchez des solutions dotées de fonctions exhaustives et robustes de prévention, de détection et de neutralisation des menaces. Les solutions basées sur le machine learningn (ML) ou le natural language processing (NLP) sont mieux à même de surveiller et de détecter les attaques de spear phishing.

2. Implémentez DMARC et MFA.

Renforcez votre posture de sécurité en exigeant des utilisateurs qu’ils se plient à une vérification multiple afin d’accéder à leurs comptes. Par exemple, demandez-leur de fournir un code envoyé sur appareil mobile en plus de saisir leur mot de passe. Cette double précaution réduit le risque d’un accès non autorisé à vos boîtes de réception. Pour une sécurité optimale, choisissez une solution MFA qui exige l’authentification via des canaux différents (un code généré sur mobile pour accéder à un ordinateur, par exemple). Cela vous prémunira des attaques de type « Man in the Middle » (MitM) et rendra d’autant plus difficile le vol d’identifiants.

3. Renforcez vos mots de passe et exigez leur modification régulière.

Encouragez les utilisateurs à créer des mots de passe forts et complexes pour réduire le risque d’un piratage, et donc d’un accès non autorisé à leurs comptes de messagerie.

4. Mettez en place un programme de sensibilisation des utilisateurs.

Formez les utilisateurs aux bonnes pratiques de sécurité de l’email, notamment en leur apprenant à repérer les tentatives d’identification, à éviter les liens suspects et à signaler les menaces éventuelles. Un programme de sensibilisation au phishing pourra rendre les utilisateurs plus alertes et ainsi les empêcher de tomber dans le panneau.

5. Déployez un logiciel de formation/sensibilisation au phishing.

L’enseignement « en salle classe » a ses limites : optez plutôt pour des formations en environnement de simulation qui prodiguent automatiquement du contenu et offrent des instructions personnalisées aux utilisateurs en fonction de leur poste et du contexte de l’entreprise. Pour aller plus loin, mettez en place une formation qui proposera un contenu contextuel en fonction des actions réalisées par les utilisateurs.

6. Survolez les liens contenus dans les emails pour afficher l’URL finale.

Encouragez les utilisateurs à survoler les liens contenus dans les emails pour découvrir la véritable destination de l’URL avant de cliquer dessus, ce qui les aidera à identifier et éviter les liens malveillants susceptibles de les rediriger vers des sites de phishing ou de déclencher un téléchargement de malware. Si votre solution de sécurité de l’email réécrit les URL pour vérifier leur innocuité, vous pouvez ignorer cette étape.

7. N’ouvrez pas les pièces jointes provenant d’expéditeurs inconnus.

Recommandez la prudence aux utilisateurs lors de la réception d’une pièce jointe de la part d’un expéditeur inconnu, car l’email pourrait contenir un malware ou du contenu malveillant susceptible de compromettre le système. En cas de doute, préconisez le transfert des emails vers l’équipe de cybersécurité. Si l’email paraît important, démarrez un nouveau fil d’email avec l’expéditeur afin de vérifier son authenticité. Mieux encore, si vous pensez connaître l’expéditeur, appelez-le directement (en changeant de canal de communication) afin de vérifier la légitimité de l’email. Souvenez-vous que le spear phishing s’en prend généralement à des utilisateurs volontaires qui cherchent à aider leur interlocuteur, ou bien à des personnes inattentives.

Qu’est-ce qu’une politique de sécurité de l’email ?

Il s’agit d’un ensemble de règles et de procédures destinées à assurer l’usage sûr et responsable des emails au sein d’une entreprise. Cet usage repose notamment sur une manipulation adéquate des informations sensibles, le signalement des emails et activités qui éveillent la suspicion ainsi que le respect des protocoles de sécurité.

Par exemple, une politique de sécurité de l’email peut insister sur le signalement des tentatives de phishing et autres emails suspects par les employés auprès de leur administrateur informatique.

Cette politique devra être rédigée de façon claire et compréhensible, être facilement accessible par les collaborateurs et régulièrement mise à jour pour tenir compte des bonnes pratiques du secteur. Le but d’une telle politique est d’aider les utilisateurs à bien comprendre la protection des emails au sein de l’entreprise, et la meilleure façon de contribuer à cette sécurité à titre individuel.

La mise en place d’une politique de sécurité de l’email participe de la culture de cybervigilance de l’entreprise. Elle renforce la posture de sécurité et réduit les risques d’incident.

Comment choisir la bonne solution pour les besoins de votre entreprise

Plusieurs facteurs sont à prendre en compte pour choisir votre solution de sécurité de l’email.

- Intégration des suites de productivité : choisissez une solution qui s’intégrera à votre suite de productivité en formant une couche supplémentaire et complémentaire à vos fonctions de cybersécurité. Il est à noter que certaines solutions, comme les passerelles de messagerie sécurisée (SEG), désactivent ces fonctions ainsi que les avantages qu’elles procurent.

- Capacité de détection et précision : recherchez des solutions capables de détecter les menaces inconnues et émergentes, ce qui aura pour effet de réduire le taux de faux positifs et faux négatifs. Penchez-vous sur une combinaison d’algorithmes avancés d’IA, de natural language processing (NLP) et de machine learning (ML), qui ensemble traitent les données collectées en temps réel à partir d’un large échantillon statistique.

- Filtrage en temps réel et sans quarantaine : pour assurer la remise à temps des communications légitimes, privilégiez les solutions qui ne mettent pas en quarantaine les emails en vue d’évaluer leur dangerosité. En effet, en cas d’évaluation manuelle requise, cette tâche peut imposer des heures de travail supplémentaire à votre équipe informatique. Gagnez du temps et optez plutôt pour des solutions capables de rendre un verdict en temps réel.

- Remédiation post-réception : la cybersécurité évolue à toute vitesse et de nouvelles informations émergent continuellement. Privilégiez les solutions qui suppriment automatiquement les emails suspects après réception en s’appuyant sur les informations les plus récentes. Allez plus loin en recherchant des solutions qui suppriment automatiquement les emails suspects et fournissent un rapport détaillé sur leur motif de suppression. Vous pourrez identifier les tendances qui exigent une formation poussée des utilisateurs, ou bien alerter les individus les plus exposés en cas de hausse des tentatives de spear phishing.

- Ensemble de fonctions pour la réponse aux incidents : de nombreuses solutions de sécurité de l’email mettent l’accent sur la détection au détriment de la réponse aux incidents. Toutes les fonctions de cybersécurité ont leur importance, notamment celles qui vous protègent dans les moments les plus vulnérables. Cherchez une solution qui vous laissera accéder rapidement aux rapports des utilisateurs sur les messages suspects, que vous pourrez remédier aussitôt. De même, cherchez en priorité les solutions qui vous permettent de réaliser une analyse sécurisée des menaces. Cela comprend les journaux d’emails détaillés et les outils qui permettent d’inspecter les pièces jointes sans exposer les administrateurs.

- Interface utilisateur : choisissez des solutions centralisées qui vous permettront de gérer votre sécurité de l’email de A à Z, y compris la remédiation des rapports utilisateurs, l’analyse des preuves légales, etc. Si la capacité d’analyse approfondie est cruciale, il ne faut pas pour autant négliger la nécessité d’avoir une vue d’ensemble sur vos rapports afin d’en rendre comte à toutes les parties prenantes.

- Protection étendue sur les sites malveillants : on ne le répétera jamais assez : l’email est le premier vecteur des menaces, mais les dégâts sont souvent causés sur une page de phishing. Optez pour des solutions à même de protéger vos utilisateurs qui sont redirigés vers des sites inconnus à partir de liens malveillants contenus dans les emails.

- Intégration d’autres solutions de cybersécurité : plutôt que d’adopter une solution tout-en-un, une bonne pratique consisterait à rassemble plusieurs solutions de pointe au sein de votre stack de cybersécurité. La capacité d’interopérabilité de ces solutions est indispensable à la transmission harmonieuse des informations, et donc à une réponse efficace. Choisissez des solutions qui pourront polliniser l’information dans toute votre stack de cybersécurité : Security Information and Event Management (SIEM), Endpoint Detection and Response (EDR), Extended Detection and Response (XDR), etc.

Avec ces facteurs en tête, les entreprises peuvent faire le choix d’une solution qui répondra à leurs besoins commerciaux spécifiques et qui les protégera efficacement des menaces véhiculées par email.

Protégez votre messagerie avec Vade

Protégez votre messagerie avec Vade, une entreprise de cybersécurité internationale qui allie intelligence artificielle et analyse humaine au service de la détection et de la réponse afin de sécuriser la collaboration. La gamme exhaustive de produits et solutions de Vade protège les individus, les entreprises et les organisations contre un large éventail de cyberattaques véhiculées par email, y compris les malwares/ransomwares, le spear phishing, les attaques Business Email Compromise (BEC) et les tentatives de phishing.

Fort d’une longue expérience qui remonte à 2009, le fournisseur Vade protège plus de 1,4 Md de messageries professionnelles et personnelles, et s’impose sur le marché des ISP, des PME et des MSP. Nos produits et solutions primés renforcent la cybersécurité tout en optimisant vos capacités informatiques. Vade est donc naturellement le partenaire de confiance pour protéger vos communications par email.

FAQ

- Quelle est la différence entre la sécurité de l’email d’Office 365 et de Microsoft 365 ?

Bien qu’utilisées de façon interchangeable, les solutions de sécurité de l’email d’Office 365 et de Microsoft 365 présentent quelques légères différences. Tout d’abord, Office 365 et Microsoft 365 sont deux offres d’abonnement distinctes proposées par Microsoft aux entreprises. Ces deux suites de productivité répondent à un certain nombre de besoins commerciaux communs. La plupart des offres comprennent Exchange Online Protection (EOP), la solution de sécurité de l’email native de Microsoft. Toutefois, seules les offres Microsoft 365 incluent l’option Microsoft Defender, une solution Microsoft plus avancée qu’EOP pour la sécurité de l’email.

Malgré cette différence, la plupart des solutions de sécurité de l’email tierces sont compatibles avec les abonnements Microsoft 365 et Office 365.

- Sécurité de l’email Office 365 ou Microsoft 365 : est-ce suffisant ?

La suite de productivité Office 365 inclut des fonctions de sécurité natives qui vous protègent contre les menaces véhiculées par email, par exemple certains types de malware. Si elles ont le mérite d’offrir un premier niveau de protection, ces fonctions s’avèrent néanmoins insuffisantes face à de nombreuses cybermenaces plus modernes et plus avancées. C’est pourquoi Gartner recommande aux entreprisess de compléter les fonctions de sécurité d’Office 365 au moyen d’une solution de sécurité de l’email tierce et intégrée. Cette solution intégrée renforcera les fonctions d’Office 365 et vous protégera des menaces que Microsoft n’aura pas réussi à intercepter.

- Comment renforcer la sécurité de l’email Office 365 ?

Combinez différentes mesures pour renforcer votre sécurité de l’email Office 365. Souscrivez également à une solution de sécurité de l’email intégrée auprès d’un fournisseur tiers de confiance. Mettez en place une formation de sensibilisation des utilisateurs pour apprendre à ces derniers à reconnaître et neutraliser les cyberattaques. De même, incitez vos utilisateurs ou collègues à faire preuve de vigilance et à signaler les emails suspects au moyen des fonctions de signalement d’Office 365.

- Comment améliorer ma sécurité de l’email ?