メールセキュリティ

ビジネスがメールセキュリティについて知るべきすべてのこと。一般的な脅威ベクトル、セキュリティプロトコル、ベストプラクティス、メールの受信トレイを安全に保つ方法について知りましょう。

メールセキュリティは、サイバー攻撃からメール通信とアカウントを保護することを目的としたサイバーセキュリティの重要な分野です。この分野には、通信経路を保護するために設計された技術、ベストプラクティス、および標準の幅広いコレクションが含まれます。実践としては、メールの受信トレイの保護、チャネルとしてメールに依存する通信の保護、不正アクセスや侵害、さらにはアカウントの完全な乗っ取りからアカウントを保護することが含まれます。メールセキュリティには、メールアカウント自体の保護だけでなく、メールコンテンツに含まれるリンクの保護、悪意のあるメッセージやスパムメールの識別、さらにはメールをニュースレターや領収書などのサブカテゴリーに分類することも含まれます。

Sender Policy Framework (SPF)

SPFは、ドメインからメールを配信できる送信者を管理者が指定できるようにする認証プロトコルです。許可された送信者は、ドメインのDNSレコードに追加されます。理論的には、SPFは許可されていないIPがドメインからメールを送信するのをブロックします。ただし、SPFには限界があり、効力を発揮するには追加のプロトコルが必要です。

DKIM (DomainKeys Identified Mail)

DKIMは、偽造されたりスプーフィングされたりしたメールアドレスを検出できる認証プロトコルです。DKIMは、送信メールのドメイン名にリンクされたデジタル署名を付加します。この署名は、ドメインが変更されていないことを受信者が確認できます。

DMARC (Domain Message Authentication, Reporting, and Conformance)

また、認証プロトコルであるDMARCにより、ドメイン所有者は、DMARCレコードをDNSレコードに公開することでドメインを検証します。DMARCポリシーはDNSレコードで公開され、メールがSFP認証やDKIM認証に失敗した場合に実行すべき処理を示します。

SPF、DKIM、DMARCを組み合わせて使用すれば、より包括的なメールセキュリティフレームワークが提供されます。SPFは権限のない送信者によるドメインの使用を防止し、DKIMはメールの整合性と信頼性を検証し、DMARCは失敗した認証を処理するためのポリシーフレームワークを提供します。この組み合わせは、メールスプーフィング、フィッシング攻撃、ドメインのなりすましから保護するのに役立ちます。

米国国立標準技術研究所(NIST)は、中小企業(SMB)を含む組織に対し、メールセキュリティの向上を図るためにSPF、DKIM、DMARCプロトコルを導入することを推奨しています。

DMARCは無料のオープン標準ですが、その導入は依然として遅れています。一部の説では、このプロトコルを使用しているのはメール送信者の約半数のみにとどまり、そのうち、プロトコルの適用ポリシーを設定しているのはわずか14%です。実施ポリシーは、メールが認証を通過した場合や認証に失敗した場合に、そのメールがどのように処理されるかを決定します。実施ポリシーがなければ、DMARCは認証ステータスに関係なくすべてのメールを配信します。

組織は独自にDMARC標準を実装できますが、多くの組織はこのサービスをサードパーティベンダーに依存しています。Global Cyber Allianceのような組織は、ベンダーリストのほか、DMARCを実装するためのツールやリソースを提供しています。

SPF、DKIM、DMARCは効果的なメールセキュリティプロトコルですが、絶対確実というわけではありません。これらは、ドメイン管理者による適切な実装と構成に依存します。また、正当な送信者に直接なりすまさないサイバー脅威からも保護できません。そのため、高度なメールセキュリティやユーザーの認識トレーニングなどの他の手段でこれらのプロトコルを強化することがベストプラクティスです。

メールセキュリティが企業にとって不可欠である理由

メールはサイバー脅威の最大のベクトルであり、重大なサイバーセキュリティリスクをもたらします。Deloitteによると、はフィッシングメールから始まります。メールは、フィッシングやスピアフィッシングなどの最も一般的でコストのかかるサイバー脅威の主要なチャネルでもあります。

特化したメールセキュリティソリューションがなければ、組織はさまざまなサイバー脅威の犠牲になるリスクがあります。従来のメールプラットフォームには堅固なセキュリティ機能が欠けていることが多いため、組織はフィッシング攻撃、ビジネスメール詐欺(BEC)、マルウェア感染などの影響を受けやすくなります。これらのリスクは、経済的損失、風評被害、法的責任などの重大な結果をもたらすおそれがあります。

セキュリティコミュニティやGartnerなどの権威ある調査機関は、組織が統合的なサードパーティのメールセキュリティソリューションを採用することを推奨しています。このテクノロジーは、メールプラットフォームのネイティブセキュリティ機能を補完すると同時に、サイバー脅威を防御する高度で多層的な保護を提供します。

メールセキュリティの脅威の種類

組織は、適切に対処しなければ壊滅的な結果をもたらすおそれのある数多くのメールセキュリティの脅威に直面しています。

- フィッシング:フィッシングとは、有名な定評のあるブランドになりすまして受信者をだまし、悪意のあるリンクをクリックさせたり、マルウェアに感染した添付ファイルをダウンロードさせたりする行為です。フィッシングは、認証情報の収集、アカウント乗っ取り(ATO)などに使われることがあります。

- スピアフィッシング:ビジネスメール詐欺(BEC)とも呼ばれるスピアフィッシングは、ターゲットにされた被害者が知っている個人になりすます、標的型のメールの脅威です。悪意のあるリンクや添付ファイルが組み込まれたフィッシングメールとは異なり、スピアフィッシング攻撃は通常、テキストベースのコンテンツに依存して被害者を悪用します。このため、スピアフィッシング詐欺は、多くの場合、検出したり防御したりするのが困難になります。

- マルウェア:マルウェアとは、悪意のあるソフトウェアのことです。メールはマルウェアを配布する最も一般的な方法であり、ハッカーはメールの添付ファイルや送信先のフィッシングページにマルウェアを埋め込むことができます。この脅威は、システムを侵害したり、データや認証情報などを盗み出したりするおそれがあります。

- 中間者攻撃(MitM): MitM攻撃は、ハッカーが二者間の正当なメール通信を傍受することで始まり、攻撃者が情報を盗聴したり操作したりできるようになります。MitM攻撃を使ってユーザー情報を侵害し、ハッカーはMFAのようなセキュリティ制御をすり抜けられるようになります。

- ランサムウェア:ランサムウェアは、ハッカーがファイルを解放するのと引き換えに身代金を要求できるようにファイルを暗号化する侵入型のマルウェアです。ランサムウェアを配布する手段としてトップに立つのは依然としてメールです。

組織がデータを保護し、安全なメール環境を維持するには、これらの脅威を理解し、軽減することが重要です。

フィッシング

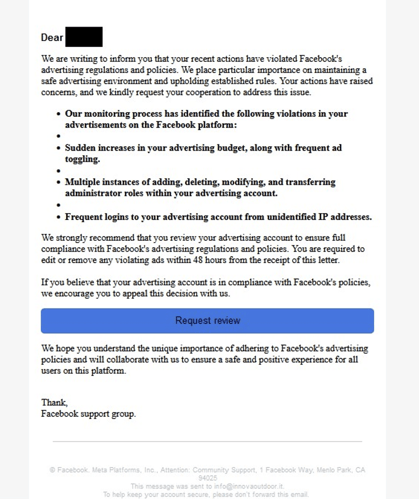

最も古くから存在するメールセキュリティリスクの1つで、しばしばナイジェリアの王子詐欺のように冗談交じりに引き合いに出されることがあります。フィッシングは、テキスト、チャット、その他の方法で配信することもできますが、通常はメールで配信されます。最新のフィッシングメールは、既知のブランドになりすまし、受信者をだまして悪意のあるURLをクリックさせることを目的としています。そのURLは、ユーザーのログイン認証情報を取得するためのフォームが組み込まれた正当なものに見えるフィッシングページに繋がります。ユーザーがフォームに入力すると、ユーザーのアカウント情報がハッカーによって盗まれます。

これらの攻撃は、多くの場合、消費者のストリーミングアカウントやソーシャルメディアサイトのハッキングなど、比較的低いリスクで一斉にしかけられます。ビジネスデバイスや、ユーザーのビジネスアカウントと同じメールやパスワードが使われているアカウントでフィッシング攻撃が成功した場合、これはさらに重大な脅威になります。フィッシング攻撃は、数の法則に依存して成功し、得られた情報をスピアフィッシングなどのより高度な攻撃に利用します(詳細は後述)。

Vadeが検出したFacebookのフィッシングメール

QRishingのメール

スピアフィッシング

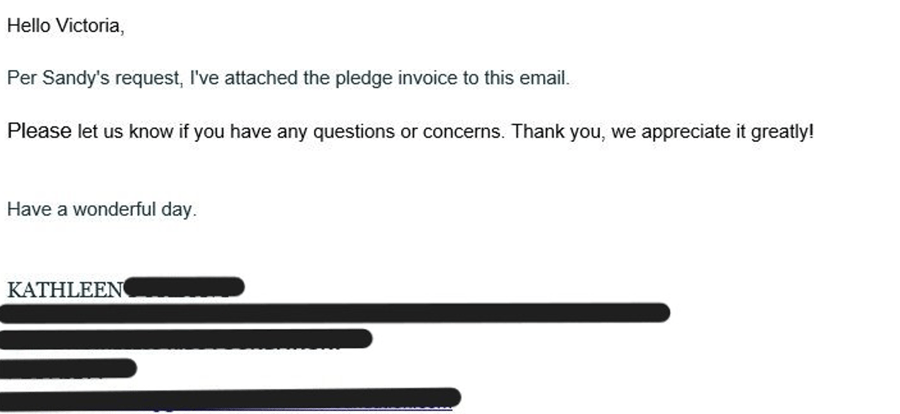

フィッシングとは異なり、スピアフィッシング攻撃は、非常に個人的な標的型のメール攻撃であり、ユーザーをだまして要求を実行させるように設計されています。スピアフィッシングメールは、ブランドではなく人になりすます傾向があります。多くの場合、スピアフィッシング犯は、同僚やビジネスパートナー、ベンダー、その他の個人的な知人になりすまします。彼らはソーシャルエンジニアリング戦術に依存して、被害者に緊急性や必要性を感じさせたり、その他の感情をうまく使ってユーザーにセキュリティ慣行を無視して特権情報を共有するよう説得したりします。

典型的なスピアフィッシングメールは、短く要点がはっきりしていて、テキストのみで構成されています。最も一般的なスピアフィッシング詐欺には、ギフトカードのリクエスト、CEO詐欺(電信送金詐欺)、税金詐欺などがあります。

ビジネスアカウントへの不正アクセスの獲得がこのような攻撃キャンペーンの主な成果の1つであるため、スピアフィッシングは一般的にビジネスメール詐欺(BEC)とも呼ばれます。BEC攻撃では、スピアフィッシング犯が組織のCEOになりすまして、ギフトカードや電信送金、あるいは単に「できるだけ早く返信してほしい」と要求することがよくあります。 また、傾向を逆転させ、若手従業員を装い、口座振込みを新しい銀行に振り替えるよう依頼することもあります。

スピアフィッシングメール

マルウェア

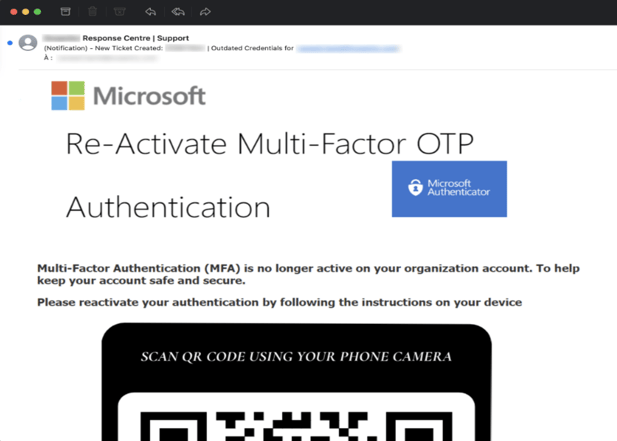

マルウェアはコンピュータウイルスの総称であり、多くの場合、メールのリンクや添付ファイルによって配布されます。マルウェアにはさまざまな形態があり、洗練度にも差があります。ほとんどのマルウェアウイルスは、ユーザーの知らないうちに、あるいはユーザーに疑われずに、ユーザーのコンピュータにダウンロードされるように作られています。これは、悪意のある添付ファイルを「請求書」や「給与明細」などのファイル名で偽装したり、悪意のあるコードがバックグラウンドでダウンロードされるWebサイトにユーザーを誘導したりすることで行われます。

一部のマルウェアは、点滅するポップアップを表示してユーザーにウイルス対策ソフトウェアのダウンロードを促したり、コンピュータにウイルスが存在することを警告したりするなどのソーシャルエンジニアリングの一種を利用します。もちろん、ユーザーがそのポップアップをクリックすると、実際のウイルスがインストールされます。

リンクまたは添付ファイルからマルウェアがダウンロードされると、サイバー犯罪者はユーザーをスパイし、アカウントの認証情報とデジタル資産を盗み、そのユーザーになりすましたり、他のシステムにそれらの情報を拡散したりできます。

フィッシング攻撃と同じく、最初のマルウェア攻撃は多くの場合、ユーザーのシステムを即座に機能不全にするのではなく、情報や認証情報をすることを目的としています。新型コロナウイルス感染症のパンデミック中に大量発生した例の1つとして、仮想通貨マイニングソフトウェアのインストールが挙げられます。マルウェアは、ユーザーのマシンのバックグラウンドで実行されるマイニングソフトウェアをインストールし、ユーザーが知らないうちにリソースを侵害します。多くのユーザーに関して、この悪意のあるソフトウェアが発見されたのは、ハードドライブやビデオカードが修復不可能なほど損傷した後のことでした。

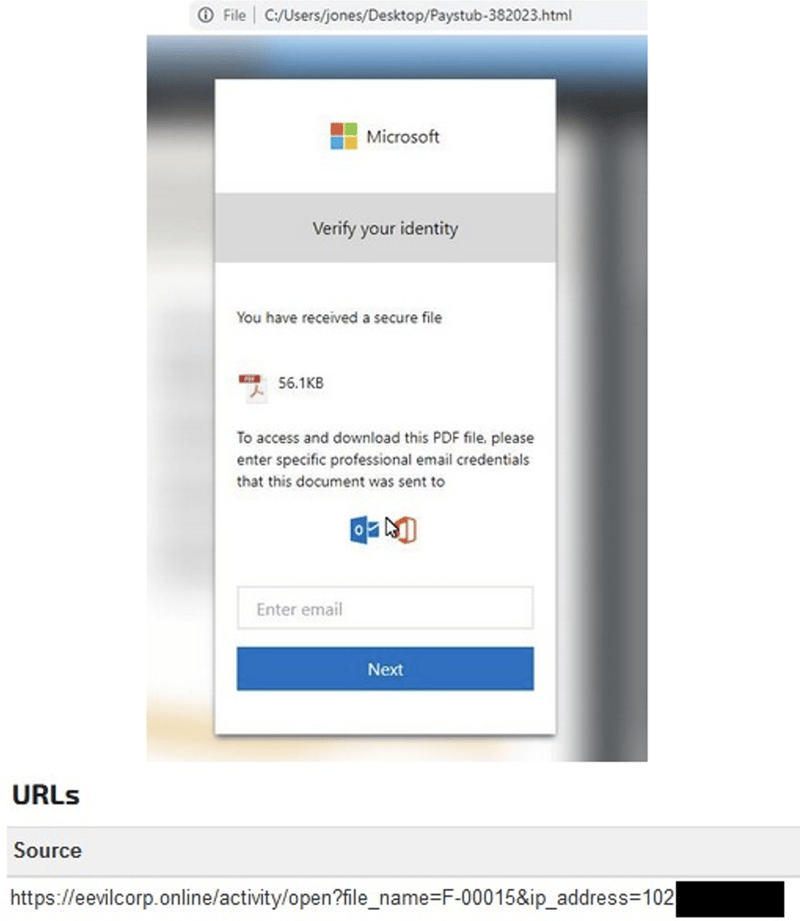

Microsoftになりすましたフィッシングページ、マルウェアを配布する疑いがある

ランサムウェア

ランサムウェアは、ユーザーのコンピュータを暗号化して、すべてのアプリケーションとデータへのアクセスを拒否する特定の種類のマルウェアです。多くの場合ランサムウェア攻撃では、ウイルスがユーザーのコンピュータ画面にランサムウェアメッセージを表示し、復号化キーと引き換えに身代金を要求します。

暗号化されロックされたデバイスが娯楽用タブレットであった場合、被害は最小限にとどまると思われますが、ランサムウェア攻撃によって、主要な医療ネットワーク、政府機関、大企業が機能不全に陥っています。この規模の攻撃の場合、ランサムウェア攻撃はサイバー犯罪組織によって組織化されている可能性があります。最初にフィッシング攻撃やスピアフィッシング、マルウェアのインストールで収めた成功の多くは、ハッカーが真に壊滅的なランサムウェア攻撃を開始するための経路として使われます。

悪意のあるメールが組織にどのような影響を与えるのか

悪意のあるメールは、財務、法務、規制、評判などの面で、組織に深刻な影響を与える可能性があります。財務的には、サイバー攻撃により、知的財産、機密データ、資金が盗まれるおそれがあります。また、ダウンタイムや事業継続性の中断を招く可能性もあります。

同時に、組織への攻撃は、特に注目を集めるデータ侵害の場合、見込み客や顧客の信頼を脅かすおそれがあります。顧客データが盗まれたり、サイバー攻撃によって顧客が標的にされたりした場合、組織は重大な法的責任に直面する可能性もあります。

EU一般データ保護規則(GDPR)や米国の医療保険の相互運用性と説明責任に関する法律(HIPAA)などのプライバシー規制は、消費者データのプライバシーを保護できない組織に厳しい罰則を課す可能性があります。たとえば、GDPRでは、重大なコンプライアンス違反に対して、組織に年間収益の4%または2,000万ユーロのいずれか高額な方の罰金を課す可能性があります。

全体として、悪意のあるメールがもたらす悪影響は広範囲に及ぶ可能性があるため、組織はこれらの脅威を防御するために堅固なメールセキュリティ対策を実装することが重要です。

メールセキュリティのメリット

メールセキュリティ対策を導入すると、機密情報の保護や事業継続性の保護など、組織は多くのメリットを得られます。

- 最も一般的でコストのかかるサイバー攻撃に対する保護:メールセキュリティソリューションは、組織を主要なサイバー脅威から保護するように設計されています。これには、被害者アカウント別の最も一般的な脅威であるフィッシングと、インターネット犯罪苦情センター(IC3)によると最も被害額の大きい脅威であるスピアフィッシングが含まれます。

メールベースの脅威は、セキュリティインシデントやデータ侵害の主な原因です。IBMの2023年「データ侵害のコストに関する調査」によると、データ侵害の平均コストは記録的なレベルに達しており、特に中小企業(SMB)が影響を受けています。2023年、従業員数500人以下の組織では、データ侵害の平均コストが前年比(YoY)13.4%増加し、331万ドル(USD)に達すると予想されています。

- セキュリティインシデントの修復機能の改善:脅威の検出については、サイバーセキュリティは完璧な科学とは言えません。セキュリティインシデントの発生は避けられませんが、適切なメールセキュリティさえあれば、組織は潜在的なインシデントを特定し、被害が拡大する前に修復できます。

これは明らかに多くの組織にとって依然として課題になっています。前述のIBMの「データ侵害のコストに関する調査」によると、組織がフィッシング攻撃によるデータ侵害を特定するには、平均で217日、その封じ込めにはさらに76日を要します。全体として、2023年にデータ侵害を経験した組織のうち、内部でデータ侵害を発見したのはわずか3分の1にとどまり、攻撃による評価、財務、規制上の影響がさらに悪化した可能性があります。

- 利害関係者の信頼の強化:メールセキュリティは、顧客、見込み客、パートナーから見た組織の評価を損なう脅威から保護します。これには、データ侵害、サプライチェーン攻撃、あるいは外部関係者を標的にするために使用される侵害されたアカウントを制限することが含まれます。

2023年にデータ侵害に遭った企業は、顧客離れによる収益の損失、売上の低迷、事業継続性の中断により、平均130万ドルの損失を被りました。この数字は、侵害の総コストの約30%に相当します。

- 事業継続性と生産性の向上: メールセキュリティ対策は、メールベースの攻撃による閉鎖やダウンタイムのリスクを軽減し、ビジネスの継続性を維持するのに役立ちます。また、サイバー攻撃の成功がもたらす無駄な時間が節約され、生産性も維持されます。

主にメールベースの攻撃によって配布されるランサムウェアによって発生した2022年上半期の企業のダウンタイムは、平均25日間でした。この数値は世界平均を示しています。

組織をメールの脅威から保護するのに役立つメールセキュリティのベストプラクティスはいくつかあります。テクノロジーは防御において重要な役割を果たしますが、攻撃の際に最後の防御線として機能することの多い人間も同じです。

- 高度なメールセキュリティソリューションを導入

AIを活用したテクノロジーと人間の洞察を組み合わせて、高度な攻撃から保護する堅固なメールセキュリティソリューションを実装しましょう。脅威の防止、検出、対応のための包括的で堅固な機能を提供するソリューションを探しましょう。マシンラーニングや自然言語処理を活用するソリューションは、スピアフィッシング攻撃を監視して検出する機能を備えています。

- 多要素認証(MFA)を実装

ユーザーがアカウントにアクセスする前に、複数の形式の認証を要求することで、セキュリティを強化します。たとえば、これには、モバイルデバイスにパスワードと固有のコードを送信することが含まれる場合があります。これにより、メールアカウントへの不正アクセスのリスクが軽減されます。最高のセキュリティを保つために、複数の通信チャネル(つまり、デスクトップでのアクセスを許可するためにモバイルデバイスで生成されたコード)を使った検証を必要とする多要素認証を使いましょう。そうすることで、中間者攻撃を防げるようになり、認証情報を盗み出す難易度が大幅に高まります。

- 強力なパスワードを強要する

パスワードベースの攻撃やメールアカウントへの不正アクセスのリスクを最小限に抑えるために、強力で複雑なパスワードを作成するようにユーザーを促しましょう。

- ユーザーの認識トレーニングプログラムを設定

フィッシング攻撃の特定、疑わしいリンクの回避、潜在的な脅威の報告など、メールセキュリティのベストプラクティスについてユーザーを教育しましょう。フィッシング認識トレーニングプログラムは、フィッシングに対する意識を高め、メールベースの攻撃の被害に遭う可能性を軽減できます。

- ユーザーの認識トレーニングソフトウェアを導入

教室ベースの指導ではなく、自動的に管理され、ユーザーの組織内での役割と状況に合わせた個別の指導を提供する模擬トレーニングソリューションを探しましょう。できれば、ユーザーの処理に基づいて状況に応じたトレーニングを提供するユーザーの認識トレーニングを実装しましょう。

- メール内のリンクにカーソルを合わせて最終的なURLを確認

クリックする前にメール内のリンクの上にマウスを移動して実際のリンク先URLを表示することをユーザーに促しましょう。そうすることで、フィッシングWebサイトやマルウェアのダウンロードを引き起こすおそれのある悪意のあるリンクを特定して回避できるようになります。URLを書き換えて安全性をチェックするメールセキュリティソリューションを利用している場合、この手順は無視できます。

- 不明な受信者からの添付ファイルを開かない。

見知らぬ送信者から添付ファイル付きのメールを受信した場合は、システムを侵害するマルウェアやその他の悪意のあるコンテンツが含まれている可能性があるため、注意するようユーザーにアドバイスしましょう。疑わしい場合は、メールをサイバーセキュリティチームに転送するようにユーザーに指示しましょう。メールの内容が重要なものだと思われる場合は、新規のメールスレッドを立ち上げて送信者に連絡し、そのメールの信頼性を確認しましょう。送信者を知っていると思う場合は、送信者に直接電話(通信チャネルを変える)して、そのメールの確認を取りましょう。スピアフィッシングは、しばしば相手を助けたいと思っているユーザーや警戒しないユーザーを食い物にします。

メールセキュリティポリシーとは何か?

メールセキュリティポリシーとは、組織におけるメールの安全かつ責任ある使用を保証するための一連のルールと手順を指します。これには、従業員が機密情報を取り扱う方法、不審なメールやアクティビティを報告する方法、セキュリティプロトコルの遵守方法に関する要件が含まれます。

たとえば、メールセキュリティポリシーで、従業員がフィッシング攻撃やその他の不審なメールをIT管理者に報告する方法を概説できます。

メールセキュリティポリシーは、わかりやすい言葉で明確に書き、企業の従業員が簡単に見つけられるようにして、業界のベストプラクティスに基づいて定期的に更新することが必要です。ポリシーの目標は、組織内でメールがどのように保護されているか、その組織の中で個人としてメールのセキュリティにどのように貢献できるかを、ユーザーができるだけ簡単に理解できるようにすることです。

メールセキュリティポリシーを導入することで、組織はサイバー警戒の文化を築くことができます。これにより、セキュリティ体制が強化され、インシデントが発生する可能性を最小限に抑えられるようになります。

自社のビジネスニーズに適したソリューションを選択する方法

自社のためにメールセキュリティソリューションを選択する際に考慮すべき重要な要素がいくつかあります。

- プロダクティビティスイートとの統合:プロダクティビティスイートに統合するメールセキュリティソリューションを選択すると、ネイティブなセキュリティ機能にサイバーセキュリティ層が追加されます。セキュアメールゲートウェイ(SEG)などの他のソリューションでは、ネイティブなセキュリティ機能とその利点が無効になります。

- 検出能力と精度:既知の脅威と新しい脅威、あるいは頭角を現してきた脅威を検出でき、誤検出と検出漏れの割合を最小限に抑えながら検出できるソリューションを探しましょう。この点に関しては、高度なAIアルゴリズム、自然言語処理、マシンラーニングに、大規模な統計サンプルから得たリアルタイムのデータの洞察を組み合わせることが役立ちます。

- 隔離なしのリアルタイムのフィルタリング: 正当なコミュニケーションのタイムリーな流れを確保するには、メールを隔離せずにメールの有害性を判断できるソリューションに焦点を当てましょう。手動での評価が必要な場合、ITチームの作業負荷に時間外労働が追加されることがあります。代わりに、リアルタイムで判断できるソリューションを選んでください。

- 配信後の修復:サイバーセキュリティは急速に進歩しており、新たなインテリジェンスが刻々と現れています。新しい調査結果に基づいて、すでに配信された疑わしいメールを自動的に削除できるソリューションを選びましょう。できれば、疑わしいメールを自動的に削除し、メールが削除された理由についての詳細なレポートを提供できるソリューションを探しましょう。ユーザーに対してトレーニングを追加すべき傾向があるかどうかを特定したり、危険にさらされている個人にスピアフィッシング攻撃の増加を警告したりできる場合があります。

- インシデント対応のための機能: 多くのメールセキュリティソリューションは、インシデント対応を犠牲にして検出に重点を置いています。最も被害を受けやすい瞬間にユーザーを保護するのに役立つ機能を含め、すべてのサイバーセキュリティ機能が重要です。不審なメールに関するユーザーレポートに迅速にアクセスして修復できるソリューションを探しましょう。また、脅威を安全確実に調査できるソリューションを優先的に選びましょう。これには、管理者にリスクを与えることなく添付ファイルを調べるための詳細なメールログとツールが含まれます。

- ユーザーインターフェイス:ユーザーレポートの修復、フォレンジック証拠の調査など、メールセキュリティを一貫して管理するための単一画面ビューを提供するソリューションを選びましょう。詳細を掘り下げられることは重要ですが、利害関係者に報告するためにハイレベルな見解を得られることも同じく重要です。

- 悪意のあるWebサイトに対する拡張保護対策: メールは主なベクトルですが、多くの場合、被害はフィッシングページを通じて発生します。悪意のあるメールのリンクから未知のWebサイトにリダイレクトされるユーザーを保護できるソリューションを優先しましょう。

- 他のサイバーセキュリティソリューションとの統合:オールインワンソリューションを採用するのではなく、サイバーセキュリティスタックに最適なソリューションのコレクションを組み立てるのがベストプラクティスです。これらのソリューションが相互に「伝え合う」能力は、組織的なインテリジェンスを培い、効果的な対応を実現するために最も重要です。セキュリティ情報イベント管理(SIEM)、エンドポイントでの検出と対応(EDR)、または拡張検出と応答(XDR)システムなど、サイバーセキュリティスタック全体にわたってインテリジェンスを相互活用できるソリューションを選択しましょう。

これらの要素を考慮することで、組織は、特定のビジネスニーズに適合し、進化するメール脅威に対して効果的な保護対策を提供できるメールセキュリティソリューションを選ぶことができます。

Vadeで受信トレイを保護する

AIとヒューマンパワーによる検出と対応を組み合わせて、人間との安全で緊密な協調関係をもたらす世界的なサイバーセキュリティ企業であるVadeを使ってメールボックスを保護しましょう。Vadeの包括的な製品とソリューションは、マルウェア/ランサムウェア、スピアフィッシング/ビジネスメール詐欺、フィッシング攻撃など、メールをベースとした幅広いサイバー攻撃から個人や企業、組織を保護します。

2009年に遡る豊かな歴史をもつVadeは、ISP、中小企業、MSPの市場に対応して、企業とコンシューマーのメールボックスを14億個以上保護しています。受賞歴のある当社の製品とソリューションは、サイバーセキュリティを強化するだけでなく、IT効率を最適化します。これが、Vadeがメール通信を保護するための信頼できる選択である理由です。

FAQ(よくある質問)

- Office 365のメールセキュリティとMicrosoft 365のメールセキュリティの違いは何ですか?

Office 365とMicrosoft 365のメールセキュリティは同じ意味で使われますが、若干の違いがあります。Office 365とMicrosoft 365は、Microsoftが企業に提供している2つの異なるサブスクリプションバンドルです。どちらのプロダクティビティスイートにも、同じビジネスアプリケーションが多数組み込まれています。ほとんどのプランで、MicrosoftのネイティブなメールセキュリティソリューションであるExchange Online Protection(EOP)も提供されています。ただし、EOPよりもより高度なMicrosoftのメールセキュリティソリューションであるMicrosoft Defenderのオプションが組み込まれているのは、Microsoft 365のプランのみです。

このような違いはありますが、サードパーティの統合的なメールセキュリティソリューションのほとんどが、Microsoft 365のプランとOffice 365のプランの両方で動作します。

- Office 365やMicrosoft 365のメールセキュリティで十分ですか?

Office 365プロダクティビティスイートには、一部の種類のマルウェアなどのメールの脅威から保護するネイティブセキュリティ機能が組み込まれています。これらの機能は有益ではありますが、今日の高度なサイバー脅威の多くを防御するための十分な保護を提供できません。Gartnerが、サードパーティの統合的なメールセキュリティソリューションを使ってOffice 365のセキュリティ機能を強化することを組織に推奨するのはこのためです。統合ソリューションは、Office 365のメールセキュリティを補完し、Microsoftが見逃している脅威に対する追加の保護を提供します。

- Office 365のメールの安全性を高めるにはどうすればよいですか?

有効な対策を組み合わせてOffice 365のメールセキュリティを強化しましょう。信頼できるサードパーティベンダーの統合的なメールセキュリティソリューションを採用することから始めましょう。ユーザーの認識トレーニングを実施して、ユーザーがサイバー攻撃の認識と対処に習熟できるようにしましょう。また、ユーザーや同僚に対して、Office 365のレポート機能を使って不審なメールを慎重に報告するよう促しましょう。

- メールセキュリティを改善するにはどうすればよいですか?