フィッシングとは何か?

フィッシングは最も一般的なサイバー脅威であり、メールを使って実行されるソーシャルエンジニアリングの形式です。システムやソフトウェアに対するサイバー攻撃とは異なり、ハッキングの専門知識はほとんど、あるいはまったく必要ないため、サイバー犯罪者はこれを使って企業の最も機密性の高いデータを迅速かつ簡単に入手します。

フィッシング攻撃の種類

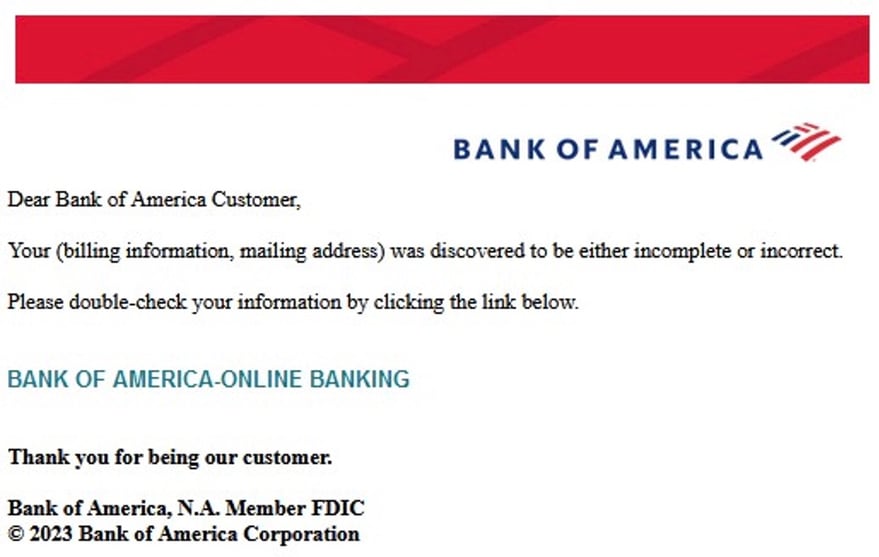

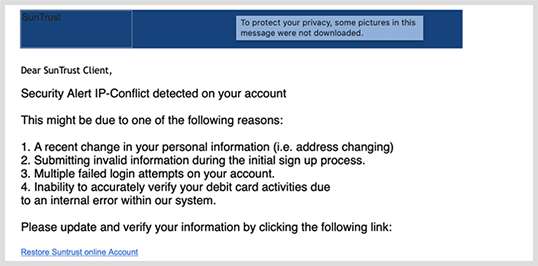

メールフィッシング。メールフィッシングは、最も一般的な種類のフィッシングです。これは、ハッカーが有名なブランドになりすまして、悪意のあるリンクや添付ファイルが組み込まれたメールをターゲットにした被害者に送信することで発生します。これらの攻撃では、ソーシャルエンジニアリング技術を使って受信者の気を引き、フィッシングリンクをクリックさせたり、有害な添付ファイルをダウンロードさせたりします。ハッカーはメールフィッシングを使って、被害者の認証情報を収集したり、デバイスをマルウェアに感染させたり、それに続くサイバー攻撃を実行したりする可能性があります。

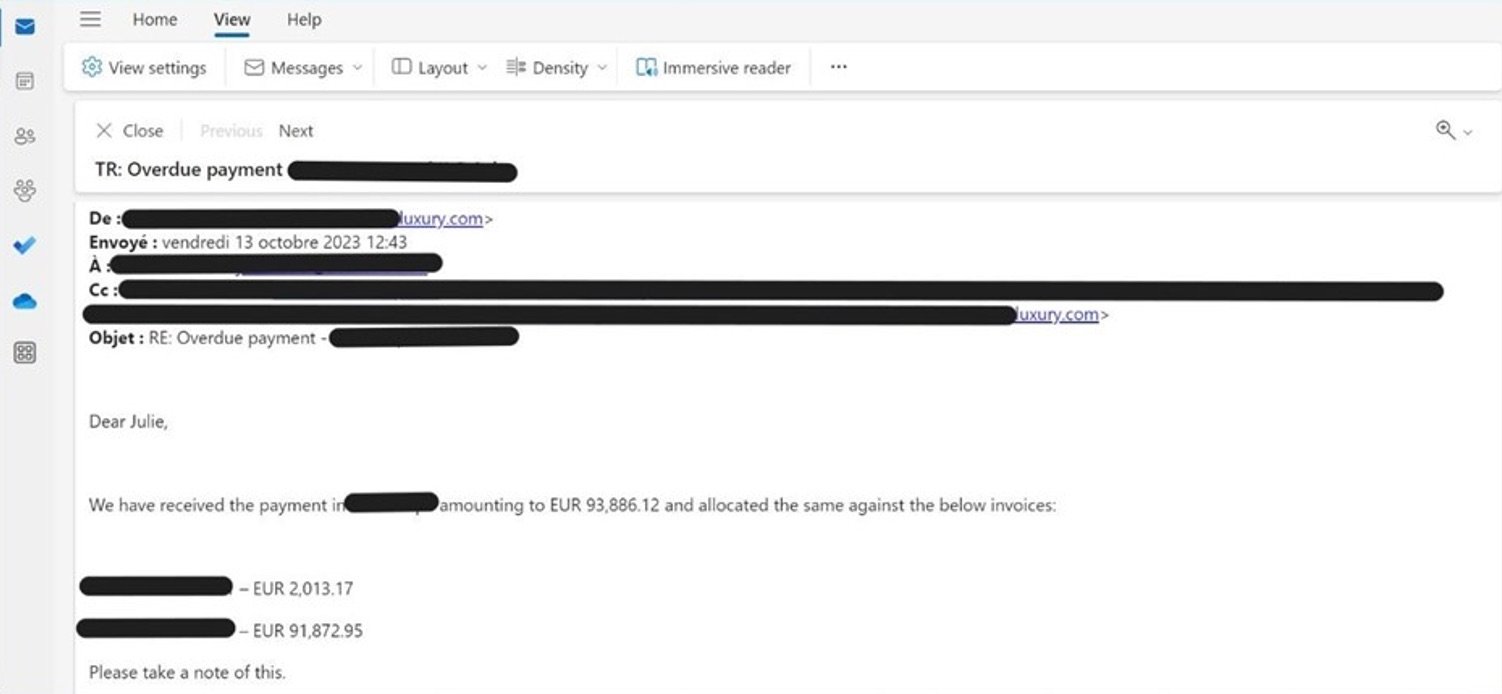

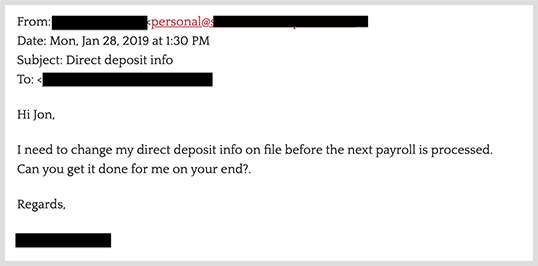

スピアフィッシングまたはビジネスメール詐欺(BEC)。スピアフィッシングは、非常に標的を絞ったフィッシング形式で、企業ではなく個人になりすまします。ほとんどの場合、なりすましの対象者は被害者の知人です。スピアフィッシング攻撃は、悪意のあるリンクや添付ファイルを使ってターゲットとなる受信者を侵害することはほとんどありませんが、効果的なソーシャルエンジニアリング手法と、なりすましの対象者やターゲットとなる被害者に関する広範な調査に依存しています。次のセクションでは、スピアフィッシングのより包括的な定義と、メールフィッシングとの比較について説明します。

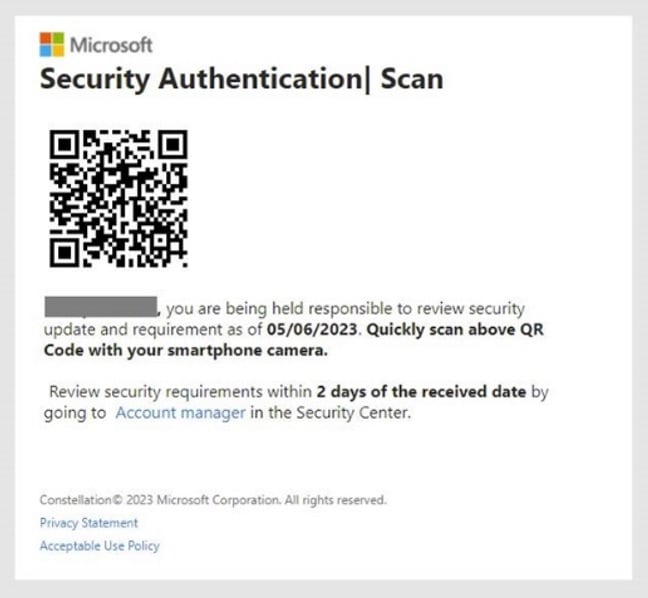

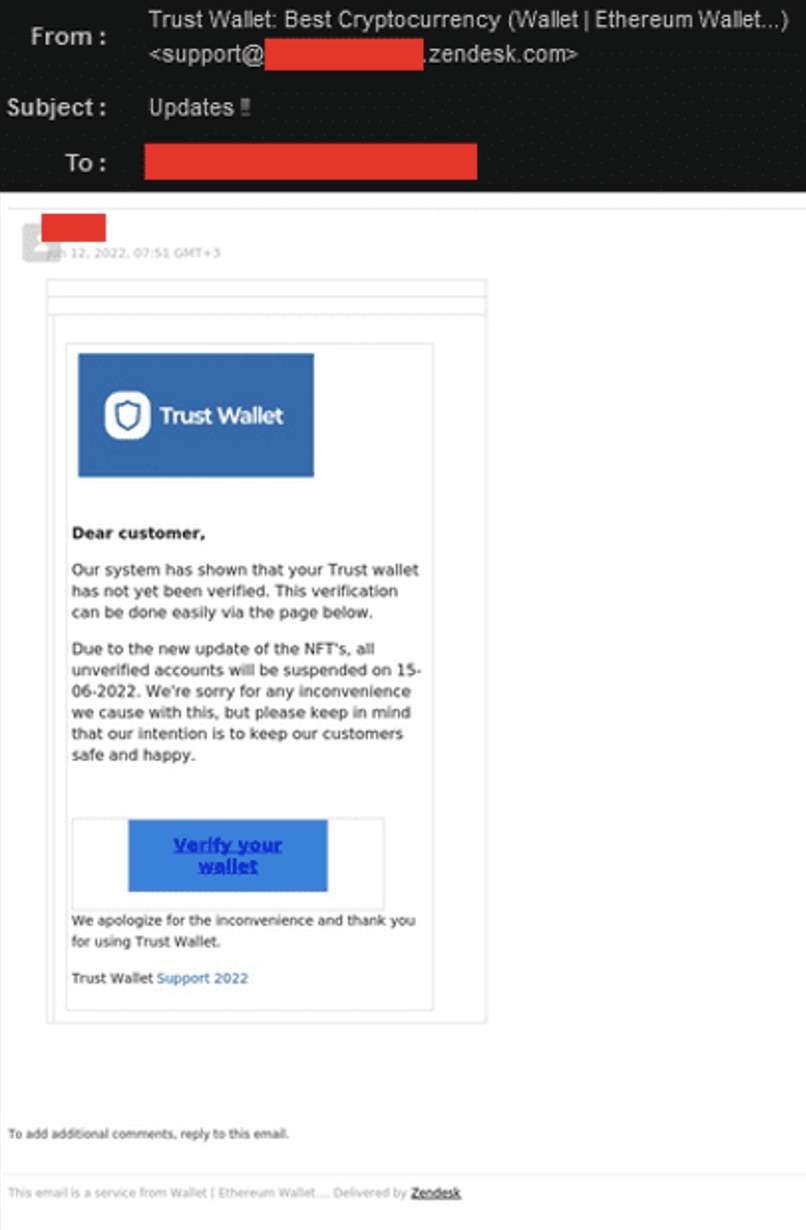

Quishing。QRishingまたはQR Codeフィッシングとも呼ばれるQuishingは、QR Code内の悪意のあるリンクや添付ファイルを隠して、メールフィルターによる検出をすり抜けます。Quishing攻撃は、検出をすり抜けるための技術の域を超えて、標準的なメールフィッシング脅威と同じ結果を達成しようとします。

ホエーリング。ホエーリングはスピアフィッシングの一種で、上級幹部をターゲットにします。多くの場合、電信送金詐欺などの金融詐欺を助長する目的で行われます。ホエーリング攻撃は、スピアフィッシング攻撃と同じソーシャルエンジニアリング手法に依存しています。違いは主に、それがどのように発生するかではなく、ターゲットになる個人にあります。英国の国家サイバーセキュリティセンター(NCSC)によると、ホエーリング攻撃は主に金融機関と決済サービスに焦点を当てていますが、クラウドストレージサイト、オンラインサービス、eコマース組織も一般的に影響を受ける可能性があります。

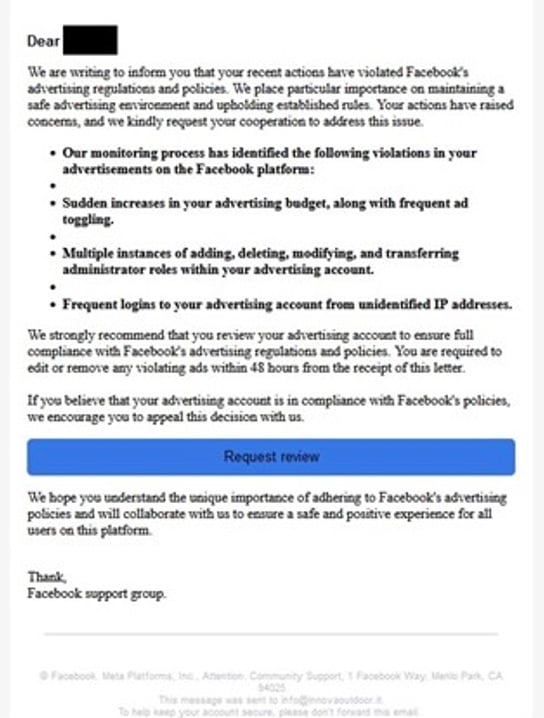

ソーシャルメディアフィッシング。ソーシャルメディアフィッシングは、メールフィッシングの最も一般的な種類の1つです。ソーシャルメディアブランドになりすまし、偽の通知やアラート、その他のメールを使ってユーザーを標的にします。多くの場合、メールでユーザーを悪意のあるWebサイトに誘導し、その認証情報を盗み、それを使ってソーシャルメディアアカウントにログインすることを目的としています。ハッカーがアカウントの侵害に成功すると、ハッカーは被害者を監視したり、容易にアカウントの乗っ取り(ATO)ができるようになったり、被害者になりすまして被害者の友人や家族、その他のつながりをターゲットにしたりできるようになります。2020年以来、Facebookはハッカーによるなりすましの最も多いブランドの首位または2位を占めています。InstagramやWhatsAppなどの他のブランドも、なりすましの最も多いブランドの1つとして頻繁に取り上げられています。

クローンフィッシング。この攻撃では、ハッカーは正当なメールのクローンを作成し、無害なリンクや添付ファイルを悪意のあるリンクや添付ファイルに置き換えて変更を加えます。その後、被害者が過去の経験を踏まえてメールのコンテンツと送信者を信頼する可能性が高いと想定して、元の受信者にそのメールを再送信します。

ビッシングまたはボイスフィッシング。ビッシングは主に音声コミュニケーションを通じて発生します。ビッシング攻撃は、ターゲットにした被害者を操り、電話で機密情報を漏洩させようとします。この攻撃方法は、メールなどの他の通信チャネルが組み込まれることもあれば、完全に電話で実行されることもあります。CISAによると、高度なビッシング攻撃では、ハッカーが正当な発信者になりすますために、ボイスオーバーインターネットプロトコル(VoIP)ソリューションがしばしば利用されます。

スミッシングまたはSMSフィッシング。スミッシングまたはSMS(ショートメッセージサービス)フィッシングは、テキストメッセージを通じて発生します。メールフィッシングと同様に、スミッシングは定評のある一流ブランドになりすまし、悪意のあるリンクや情報の要求、ハッカーがビッシング攻撃のために管理している電話番号が組み込まれたテキストメッセージをターゲットとなる被害者に送信します。スミッシングの目的はメールフィッシングと同じです。

アングラーフィッシング。アングラーフィッシングはソーシャルメディアのプラットフォームで行われます。ハッカーは偽のプロフィールを作成し、顧客サービス担当者を装います。次に、そのブランドについて苦情を投稿したプラットフォーム上の個人をターゲットにします。ハッカーは、善意の見せかけのジェスチャーとして、返金や無料プレゼントの他、ターゲットにしたユーザーを悪意のある違法なサイトに誘導する魅力的なオファーを提供することがあります。

検索エンジンフィッシング。検索エンジン最適化(SEO)ポイズニングとしても知られる検索エンジンフィッシングは、ハッカーがSEOの手法で、検索用語の上位結果に悪意のあるサイトをランク付けする方法です。このサイトは正当なものに見えるように設計されており、認証情報の収集やデバイスへの感染を目的としています。

Bank of Americaになりすましたフィッシングメール

スピアフィッシングメール

MicrosoftになりすましたQuishingメール

Facebookになりすましたソーシャルメディアメール

スピアフィッシング VS フィッシング

スピアフィッシングとは?

スピアフィッシングは、標的を絞ったメールを使って、ターゲットにした被害者を悪用するサイバー攻撃の一種です。スピアフィッシング攻撃では、ハッカーは上司、同僚、友人、その他の知人など、被害者が知っている個人になりすます。これらの脅威は、ソーシャルエンジニアリング手法と心理操作を使って受信者をだまし、機密情報の開示や送金、購入などを行わせます。

スピアフィッシング攻撃は、たいていの場合、即座に報酬を得たいハッカーによって金銭目的で行われます。ほとんどの場合、攻撃者は公開情報(企業Webサイトやソーシャルメディアプロフィールなど)を使って、一見すると信頼できるように思われる説得力の高いメールを作成します。また、スピアフィッシングメールには悪意のあるリンクや添付ファイルが組み込まれていないため、用心深い受信者たちも無害なものだと思ってしまいます。

フィッシングメールの分析

件名

重要なフィッシングメールの要素である件名は、被害者を誘惑したり、警告したり、怖がらせたりして、メールを開封するように仕向けます。より個人化された攻撃の時代において、ハッカーは、しばしばターゲットを絞った件名を書き、被害者を誘導してメールを開かせようとします。「ターゲットを絞る」方法は、件名に「緊急」という言葉を追加したり、正当であるかのように見せるために実際の請求書や他のメールスレッドを参照したりするなど、単純な場合もあります。

メールスプーフィング

メールスプーフィングは、信頼できる企業のメールアドレスに見せかけたメールアドレスを作成して行われます。メールスプーフィングの最も一般的な形式は、表示名のスプーフィングとクロースカズンスプーフィングの2つです。表示名のスプーフィングでは、表示名のフィールドにスプーフィングされた企業名が複製されます。クロースカズンスプーフィングでは、正当なアドレスのレプリカに近いドメイン名が使用されます。どちらの形式のスプーフィングもメール認証プロトコルをすり抜けますが、表示名のスプーフィングは、メールがモバイルデバイスで表示されるときに主要な識別子として表示されます。これは、モバイルデバイスがデフォルトでメール送信者のドメインアドレスを非表示にするためです。

ブランドのなりすまし

フィッシングメールには、ほぼ必ずブランドや製品のロゴに加え、組織のアイデンティティを表すその他の視覚的要素が組み込まれています。これらの要素は、ブランドのなりすましにおいて重要な役割を果たします。

フィッシングリンク

フィッシングメールには、多くの場合、悪意のあるリンクが1つ以上組み込まれています。ハッカーは、通常それらをメールの本文内に配置しますが、QR Code(quishing)、添付ファイル、あるいはOneDriveやSharePointなどのサービス上でホストされているファイルにそれらを隠すこともできます。ハッカーはメールフィルターによる検出をすり抜けるために後者の手法を選択することがよくあります。フィッシングリンクは、機密情報を収集したり、デバイスをマルウェアに感染させたりすることを目的としたフィッシングページにユーザーを誘導します。

添付ファイル

すべてのフィッシングメールに組み込まれているわけではありませんが、添付ファイルはフィッシングリンクを隠したり、マルウェアやランサムウェアを配信したりするためによく使われます。Word文書、PDF、.zipファイルの形式が多く、その添付ファイルは請求書のような正当なビジネスのやりとりのように見えます。リンクはフィッシングWebサイトに繋がっていることもあれば、最終的にマルウェアやランサムウェアの自動ダウンロードを引き起こすこともあります。Verizonの2023年データ漏洩/侵害調査報告書によると、マルウェアを配信するために最も多く使われる種類の添付ファイルは Microsoft Officeのドキュメントです。

フィッシングページ

フィッシングページとは、ブランドになりすました偽のWebページです。粗雑なフィッシングページは簡単に見分けがつきますが、高度なハッカーは、ブランドのWebページの本物のCSSを使って、自らのフィッシングページを本物そっくりに作ります。フィッシングページは、ログインページになりすまします。被害者は自分のアカウントにアクセスするためにそのページにユーザー名やパスワードを入力します。それらの情報が漏洩すると、ハッカーは認証情報を収集します。

フィッシングメールの検出方法のインフォグラフィック

フィッシングの本質は緊急性です。ハッカーはさまざまな詐欺を使って不安感や恐怖心を煽り、ユーザーがリンクをクリックして認証情報や機密情報を差し出すように仕向けます。一般的なフィッシング詐欺の種類は次の通りです。

-

アカウントの確認や更新

このメールは、習慣的な手続きであることや、アカウントに問題があることなどを理由にして、アカウントの確認やパスワードのリセットの必要性をユーザーに通知します。次のTrustWallet詐欺は、ターゲットにした被害者に仮想通貨ウォレットを確認する必要があることを通知しています。このスキームは、アカウントを乗っ取る(ATO)ために、フィッシングページにユーザーをリダイレクトして認証情報を収集するように設計されています。

-

支払情報更新のアラート

クレジットカードであることが一般的ですが、現行の支払形式が機能していない、またはサービスの利用を継続するために更新が必要であるという通知を被害者は受信します。

-

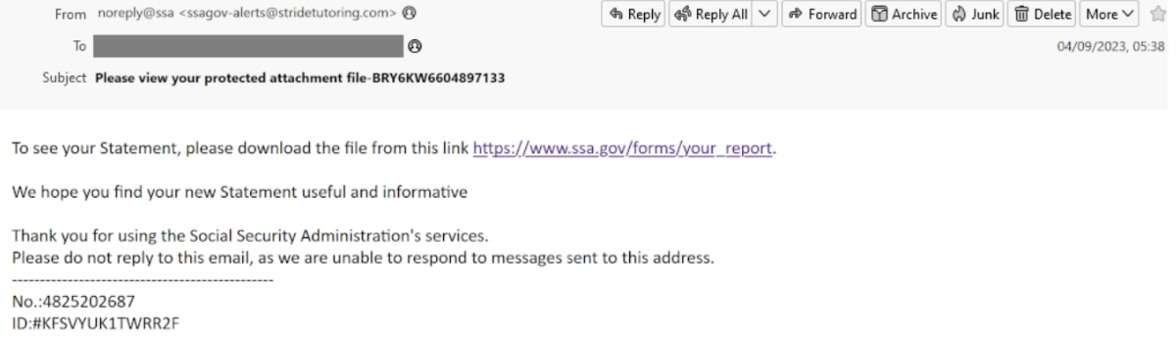

請求書の添付

この攻撃には、請求書やその他のビジネス上のやりとりを装った添付ファイルが含まれます。添付ファイルにフィッシングページへのリンクが組み込まれていたり、または、添付ファイルを開くとマルウェアやランサムウェアのペイロードが配信されたりする可能性があります。たとえば、次のマルスパム配布キャンペーンは米国の社会保障局になりすましています。このメールには、被害者のデバイスにマルウェアを自動的にダウンロードする悪意のあるリンクが組み込まれています。

米国の社会保障局になりすましたフィッシングメール

米国の社会保障局になりすましたフィッシングメール-

QR Code

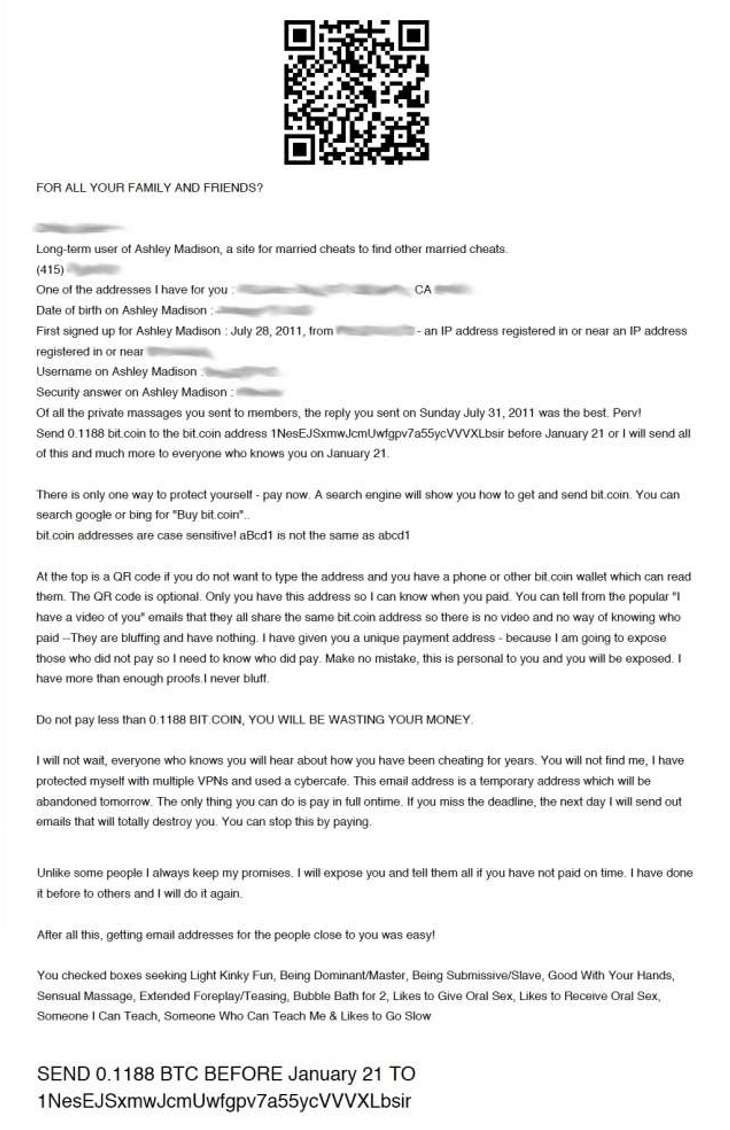

メールの本文には、被害者が携帯電話でスキャンするためのQR Codeが組み込まれています。多くの場合、QR Codeはボタンの代わりとして機能し、フィッシングリンクを隠すため、メールセキュリティフィルターによる検出が困難になります。この攻撃は以前から存在していましたが、2023年と2024年に再び流行しています。次の例は、2018年のAshley Madisonの漏洩に起因するQuishing攻撃や、Microsoft 365ユーザーをターゲットとした詐欺です。

Ashley MadisonのリークによるQuishing恐喝詐欺

Ashley MadisonのリークによるQuishing恐喝詐欺

-

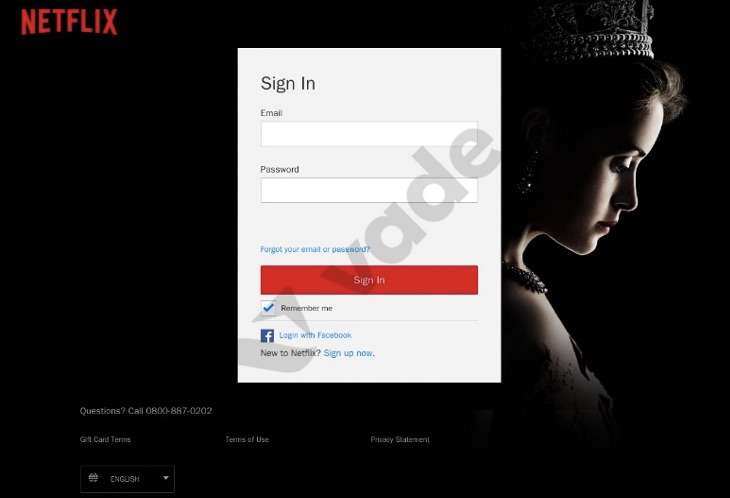

セキュリティアラート

被害者は、パスワードが侵害されたこと、アカウントで不審なアクティビティがあったこと、または最近不明なデバイスからアカウントにサインインした履歴があることを通知するセキュリティアラートを受信します。たとえば、最もなりすましの多いクラウドブランドの1つであるNetflixになりすまして異常なアカウントアクティビティを通知する自動メールをユーザーが受信することがあります。被害者が悪意のあるリンクをクリックすると、多くの場合、彼らは認証情報を収集するためのフィッシングページに誘導されます。攻撃者は、そのページで入力された認証情報を使ってNetflixのアカウントをハッキングできるようになります。Netflix、Hulu、DirectTV、Brazzersなどのブランドの海賊版アカウントは、通常、ダークウェブで販売されます。

-

セクストーション

セクストーション詐欺は、オンラインポルノを被害者が観ている姿をウェブカメラで撮影した映像などの不正にアクセスした情報をハッカーが握っていると信じ込ませて、被害者を騙そうとする詐欺です。これらの詐欺は多くの場合、サイトの消費者をターゲットにします。被害者は、その情報を知人や一般大衆に公開されるのを避けるためにビットコインでハッカーに金銭を支払うように指示されます。

企業のフィッシング攻撃

フィッシングは1990年代半ばに初めて発生し、ハッカーがAOLの従業員になりすましてインターネットサービスのユーザーを悪用した当時、消費者問題とみなされていました。しかし、攻撃者がより巧妙になるにつれて、クラウドサービスプロバイダーや金融機関、組織が依存しているその他の大企業などのビジネスを標的にするようになりました。2013年までに、フィッシングはランサムウェアを配布する主な手段となりました。ランサムウェアは、重要なデータを強奪し、金銭と引き換えに組織を人質に取る効果的な脅威です。

フィッシング:最も標的とされる産業

- 金融サービス。

金融サービスセクターは、ハッカーによるなりすましが常に最も多いセクターです。ハッカーは、銀行や金融機関になりすますことで、ターゲットをだまして機密情報や認証情報を流出させます。ハッカーは、それらの情報を使ってオンライン銀行口座に直接アクセスし、それらを闇市場で販売します。 - クラウド。

クラウド業界は常に2番目になりすましの多い業界です。一般的になりすましの多いセクターではありますが、スプーフィング攻撃は主に少数のブランドに焦点を当てており、その中にはMicrosoftも含まれます。ハッカーの間で同社の人気が高いのは、主にMicrosoft 365とその他のOffice 365製品によるものです。Microsoft 365は、3億8,200万人以上のユーザーを抱える世界で最も人気のある企業生産性ツールです。Microsoftは、Facebookと並んで、2020年以降、最もなりすましの多いブランドのトップ2に入っています。 - ソーシャルメディア。

ソーシャルメディアは一般的に3番目になりすましが多い業界です。このセクターを構成するブランドは比較的少数ですが、通常、ハッカーによるなりすましが最も多いセクターの1つとして位置づけられています。近年、Facebookはあらゆるセクターにわたって、最もなりすましの多いブランドとして浮上しています。 - インターネット/通信事業。

インターネット/通信事業も、なりすましが多い業界です。金融サービスと同様に、このセクターのなりすまし攻撃は、ソーシャルメディアやクラウドの選ばれた少数のブランドではなく、多数のブランドに分散されています。 - eコマース/ロジスティクス。

eコマース/ロジスティクスも、なりすましが最も多い業界の1つにリストアップされています。ハッカーにとっては魅力的ですが、このセクターは、このリスト上の他のセクターに比べて、スプーフィング攻撃が少なくなっています。

ほとんどのメールセキュリティフィルターは、ブラックリストに登録されているドメインやIPのスキャンを含むシグネチャベースの検出方法を採用しています。そのため、これらの種類のフィルターは、URLスキャナーによる識別を避けるために保護機能が組み込まれている未知の攻撃やフィッシングキットを検出できなくなります。

ハッカーは、多数のフィッシング技術を使ってFingerprintやレピュテーションベースのフィルターをすり抜けようと企みます。以下に、最も一般的かつ高度な技術のいくつかをご紹介します。

標的型のメール

- 被害者は、仕事上の立場、経験レベル、機密データへのアクセス権があるかを示すその他の要因などによって選定されます。

- ハッカーは、オープンソースインテリジェンス(OSINT)のようなソーシャルメディアや過去のデータ漏洩を掘り返して、メールを個人化したり、被害者の気を引いてフィッシングメールに反応させるものは何かを把握したりするのに役立つ情報を探します。

- ハッカーは標的にする会社に関してもOSINTを利用し、その会社のビジネスパートナー、ソフトウェアプロバイダ、銀行、その他の金融パートナーなどを含む、その会社の取引先ブランドを把握します。

ブランドのなりすまし

- ブランドのロゴや画像をWebからダウンロードしてメールに挿入することで、メールに信憑性と権威を与えます。

- CSSとJavaScriptが正当なブランドのWebページからコピーされてフィッシングページの開発に使われると、本物のWebページと見分けがつかなくなります。

- そして、ブランドの正当な送信元メールアドレスをメールに追加することで、そのメールがそのブランドから送信されたものだとユーザーに信じ込ませます。

URLs

- 偽のWebサイトに導くURLは、メールに挿入されていることもあれば、文書を解析できないメールフィルターに検出されるのを避けるために、QR Codeや添付ファイルに隠されていたりすることもあります。

- 安全なWebページに導く正当なURLをフィッシングリンクとともにメールに挿入しておけば、複数の正当なURLをスキャンして、そのメールを安全だと見なすメールフィルターを欺くことができます。

- 時限爆弾型URLは、安全で正当なWebページに導くURLですが、メールが受信者に配布されると、フィッシングページにリダイレクトします。

- lyやTinyURLのようなURL短縮ツールは、フィッシングURLの偽名を作成するために使われ、既知のフィッシングリンクをスキャンするフィルターによる検出をすり抜けます。

正当なサービスの不正使用

- リンクリダイレクトやURLホスティングなど、評判の高い組織が提供する正当なサービスは、ハッカーが検出をすり抜け、脅威を隠す絶好の機会を与えます。ハッカーは、Baidu、YouTube、Google Translateなどのブランドのリダイレクトリンク機能を悪用します。また、彼らはプラットフォーム上でフィッシングページをホストすることでCloudflareを悪用することも多く、これによりサービスのアンチボットメカニズムの恩恵を受けることができます。

- これらのサービスとそのプロバイダを使うことにより、攻撃の信頼性が高まり、メールフィルターが脅威を安全であると判断する可能性が高まり、邪魔されることなくユーザーに脅威を到達させられるため、引き続きハッカーの最大の標的となっています。

画像の挿入と歪み

- 画像に僅かな変更や歪みを加えることで、暗号学的ハッシュや「Fingerprint」を変更します。これにより、ブラックリストに登録されたフィッシングメールが新しい安全なメールとしてフィルターに認識されます。

- しばしばQR CodeがフィッシングURLの代わりに挿入され、QR Codeを抽出できないフィルターをすり抜けます。

- メールのスクリーンショットなどのテキストベースの画像がテキストの代わりにメールの本文に挿入されます。これにより、メールによるコンテンツのスキャンをすり抜けることができます。というのは、そのフィルターは、スキャンする内容がないために、そのメールを安全だとみなす可能性があるからです。

フィッシングの防止

高度なフィッシング攻撃から保護するために、組織は次の対策を講じる必要があります。これらは、米国のサイバーセキュリティ・社会基盤安全保障庁(CISA)、国家情報システムセキュリティ庁(ANSSI)、英国の国立サイバーセキュリティセンターなどの著名なサイバーセキュリティ機関によって推奨され承認されています。

組織のフィッシング対策を評価するために、無料のメールセキュリティベンチマーク評価を行いましょう。

-

統合的なメールセキュリティソリューションを導入する

最新のメール脅威に対抗するために、統合的なメールセキュリティソリューションの導入を強く推奨します。Gartner のMarket Guide for Email Securityによると、企業はメールプラットフォームのネイティブ機能をこのテクノロジーで補完し、セキュアメールゲートウェイ(SEG)などの従来のソリューションを置き換える必要があります。SEGは組織の内部ネットワークの外で動作し、まだ被害者が確認されていない攻撃ではなく、過去の攻撃に基づいて検出するテクノロジーに依存しています。統合的なソリューションはこれらの欠点を解決します。これらのソリューションは内部ネットワーク内に存在し、外部および内部の攻撃から保護します。また、その多くは、AIを備えたアルゴリズムを活用して、まだ出現していない脅威を検出して無力化します。最良のソリューションは、脅威の防止、検出、対応のための高度な機能を提供します。

-

メール認証を導入する

メールスプーフィングは、フィッシング詐欺の基本的な戦略です。メール認証プロトコルは、ハッカーが送信者になりすます能力を制限するために存在します。Sender Policy Framework(SPF)、Domain-Keys Identified Mail (DKIM)、Domain-based Message Reporting and Conformance (DMARC)などのメール認証プロトコルは、重要なセキュリティレイヤーとして機能します。SPF、DKIM、DMARCの実装に関する詳細な推奨事項はNISTが提供しています。また、DMARCの導入を支援するために利用できるリソースやベンダーも多数あります。

-

メールおよびWeb閲覧ポリシーを採用する

ユーザー認識トレーニングに加えて、メールおよびWeb閲覧ポリシーは、全体的なセキュリティ体制における人的要素に対処します。これらのポリシーは、組織内でのメールとインターネットの安全かつ責任ある使用を定義し、機密情報の取り扱いとセキュリティプロトコルの遵守に関するルールとガイドラインを確立します。まず、評価の高い機関のテンプレートを使用することから始めて、組織固有のニーズに合わせてそれらをカスタマイズできます。ポリシーを容易に閲覧でき、従業員のトレーニングに必ず組み込みましょう。

-

ユーザーの認識トレーニングの活用

Verizonのデータ侵害調査報告書によると、人的エラーは依然としてデータ侵害の最大の要因となっています。ユーザーの認識トレーニングは、最新のフィッシングの脅威と技術を識別し、適切に対処する方法をユーザーに教えることで、人的ミスの可能性を制限するのに役立ちます。ユーザーにトレーニングが必要な時にシミュレーションベースの指導を電子的かつ自動的に、オンデマンドで提供するプログラムから、最良のトレーニング結果が得られます。また、プログラムは、フィッシングの脅威が標的となる被害者の職業や年功によって異なる可能性があることを考慮して、各ユーザー固有の役割に応じてトレーニングを調整しなければなりません。これは、一般的なシミュレーションスクリプトを使用し、予め決められたスケジュールに従って、管理者が直接的に促進しなければならない従来のトレーニングプログラムとは対照的です。

同時に、ユーザーの認識トレーニングプログラムで、不審なメールを報告するようにユーザーに教える必要があります。これにより、管理者は潜在的な脅威を調査して修復する機会が得られます。

-

多要素認証(MFA)を有効にする

多要素認証(MFA)は、それぞれがある程度のセキュリティを提供する複数の手段を通じてユーザーのIDの認証を要求することでセキュリティを強化します。CISAなどの機関は、すべての組織、特に中小企業にMFAを導入することを推奨しています。ベストプラクティスは、フィッシング耐性のある保護を提供するFIDOやPKIベースのMFAを採用することです。これらのオプションが実現できない場合、次善の代替策はアプリベース、SMSや音声によるMFAです。

-

パスワードポリシーを適用して強化する

侵害されたアカウントは、フィッシングやビジネスメール詐欺(BEC)攻撃に悪用されることがよくあります。強力なパスワードポリシーを適用すると、ユーザーが脆弱なパスワードを作成したり、アプリケーション間でパスワードを再利用したりするリスクを軽減できます。米国立標準技術研究所(NIST)によると、複雑さよりも文字数の多さが重要であるため、堅固なパスワードポリシーを作成するには、ユーザーに文字数の多い一意のパスワードを設定するよう要求しましょう。パスワードが間違っている場合の試行回数を制限し、辞書の用語、特定の名前、および侵害された認証情報を含む、使用できないパスワードのリストを作成して適用しましょう。

FAQ(よくある質問)

- フィッシング攻撃の一般的な兆候は何ですか?

フィッシング攻撃の一般的な兆候ですか?次のように、いくつかあります。

- 緊急の依頼やオファー。多くの場合、一刻を争う気を引くような警告やオファーを使って、被害者の感情的で即時的な反応を引き出します。

- 表示名のスプーフィング。表示名が正当な送信者と一致するが、ドメイン名と一致しない場合は、簡単に作成できる消費者アドレスや、最近登録されたドメインに属するアドレスが使用されていることがよくあります。

- スペルや文法の間違い。ネイティブスピーカーなら犯さないようなひどい間違いが挙げられますが、多言語生成AIツールの支援により、このような間違いは減少しています。

- 疑わしいリンクや添付ファイル。リンクや添付ファイルは、認証情報の収集やデバイスのマルウェア感染など、フィッシング攻撃の最終目標を達成します。

- フィッシングを防ぐ方法は?

フィッシング攻撃の被害に遭わないようにするためのベストプラクティスは、多層的なセキュリティアプローチを採用することです。まず、脅威の防止、検出、対応のための高度な機能を提供する統合的なメールセキュリティソリューションを採用しましょう。AIを備えたアルゴリズムを活用して、攻撃に対する予測防御を提供するソリューションを探しましょう。さらに、SPF、DKIM、DMARCなどのメール認証プロトコルを実装して、ハッカーが送信者になりすます能力を制限しましょう。

また、メールおよびWeb閲覧ポリシーを確立して、オンラインツールの安全かつ責任ある使用を定義し、サイバーセキュリティの人的要素に対処しましょう。同時に、ユーザーの認識トレーニングを導入し、フィッシングの疑いのあるメールを調査するために、それらを特定して報告するようユーザーに教えることで人的ミスに対処しましょう。その他のプラクティスとして、MFAの有効化や強力なパスワードポリシーの施行などがあり、それぞれがセキュリティ層を追加するため、ハッカーがアカウントを侵害しにくくなります。

- フィッシングの仕組みとは?

フィッシングは、サイバー犯罪者が個人を騙し、機密情報を入手するために使うソーシャルエンジニアリングの一般的な形式です。典型的なフィッシング攻撃では、ハッカーは信頼できる企業や個人になりすます。悪意のあるリンクをクリックしたり、マルウェアに感染した添付ファイルをダウンロードしたりするなど、被害者が不正な処理を行ってしまう絶好の条件を作り出すメールを受信者に送信します。ハッカーは、表示名のスプーフィング、クロースカズンスプーフィング、画像操作などのさまざまなスプーフィング手法を用いてメールを正当なものに見せかけます。通常、ハッカーは、潜在的な被害者をリダイレクトして、フィッシングページのフォームに入力したり、デバイスに悪意のあるコードを感染させたりするよう納得させることによって、機密情報や認証情報を収集しようとします。フィッシングは、最初の侵害を引き起こしたり、多段階のマルチフェーズ攻撃の基盤を築いたり、サイバー攻撃の成功に繋がったりする可能性があります。