DMARC : les limites de l’authentification de l’expéditeur

Romain Basset

—05 mars 2020

—5 min de lecture

Les emails de phishing et de spear phishing sont conçus pour faire croire à leurs destinataires qu’ils proviennent d’une source de confiance, par exemple une marque ou une connaissance. Cette tromperie est rendue possible par l’usurpation de l’adresse email, une technique qui ne demande que peu, voire pas de compétences techniques, mais qui s’avère redoutable lorsqu’elle est correctement utilisée.

La norme DMARC (Domain-based Messaging, Authentication, Reporting, and Conformance) est généralement considérée comme la solution à ce problème. S’il est vrai qu’elle empêche l’usurpation du domaine exact, elle reste impuissante face à l’utilisation de domaines voisins et à l’usurpation du nom affiché, deux techniques sur lesquelles nous reviendrons un peu plus tard. Commençons par étudier la norme DMARC de plus près et voir dans quelles situations elle est ou n’est pas efficace.

Qu’est-ce que la norme DMARC ?

La norme DMARC est elle-même liée aux normes DKIM (Domain Keys Identified Mail) et SPF (Sender Policy Framework). SPF empêche les spammeurs et autres expéditeurs malveillants d’envoyer des emails au nom d’un domaine. En publiant un enregistrement SPF, une organisation indique aux autres systèmes quels serveurs peuvent envoyer des emails depuis son domaine. Le domaine destinataire peut ainsi bloquer l’expéditeur si le serveur ne figure pas dans la liste des serveurs approuvés.

L’authentification DKIM bloque quant à elle les expéditeurs non autorisés en ajoutant une signature DKIM chiffrée aux emails des expéditeurs autorisés. Le destinataire vérifie si la signature DKIM est présente, puis, dans l’affirmative, approuve la remise de l’email.

Ensemble, SPF et DKIM sont à la base de DMARC. L’enregistrement DMARC est une politique qui indique à un serveur comment traiter les emails ne pouvant être gérés simplement par DKIM et SPF. Cet enregistrement DMARC est publié sur un serveur DNS et peut être modifié si besoin. C’est là que les difficultés surviennent.

L’authentification de l’expéditeur fonctionne dans les deux sens

La mise en place de DMARC pour éviter l’usurpation de votre marque constitue une mesure importante de protection de votre domaine. Toutefois, elle n’empêchera pas un hacker d’usurper le nom d’une autre marque qui n’a pas publié d’enregistrement DMARC pour envoyer des emails de phishing et de spear phishing à vos employés.

En effet, les grandes marques ont sans nul doute publié des enregistrements DMARC pour protéger leurs domaines, mais il en va autrement des entreprises plus modestes, qui peuvent ne pas disposer des ressources informatiques nécessaires pour gérer un tel enregistrement. Ce point nous amène d’ailleurs au principal défaut de DMARC.

Complexité technique

Le déploiement de DKIM, SPF et DMARC est complexe et demande de nombreuses ressources. Encore une fois, cette opération est certes réalisable par les grandes entreprises, mais elle est bien moins évidente pour les PME. Par ailleurs, un enregistrement DMARC doit être constamment mis à jour pour tenir compte des nouveaux expéditeurs. Chaque fois qu’une entreprise ajoute un nouveau service, par exemple un fournisseur SaaS, tous les expéditeurs de notifications doivent être ajoutés à l’enregistrement. Il en va de même pour les services annulés. Avec l’explosion des services numériques, la gestion des enregistrements DMARC peut ainsi rapidement devenir un cauchemar.

Les enregistrements DMARC ne résolvent pas la problématique des domaines voisins et de l’usurpation du nom affiché

Un hacker débutant peut s’essayer à l’usurpation du nom de domaine de Microsoft, mais les plus expérimentés savent à quoi s’en tenir. Une marque comme Microsoft utilise certainement des enregistrements DMARC et est donc protégée de l’usurpation du domaine exact. Les hackers doivent se montrer créatifs et se tourner vers des techniques ne nécessitant que peu, voire aucune compétence technique, mais qui peuvent s’avérer difficiles à détecter.

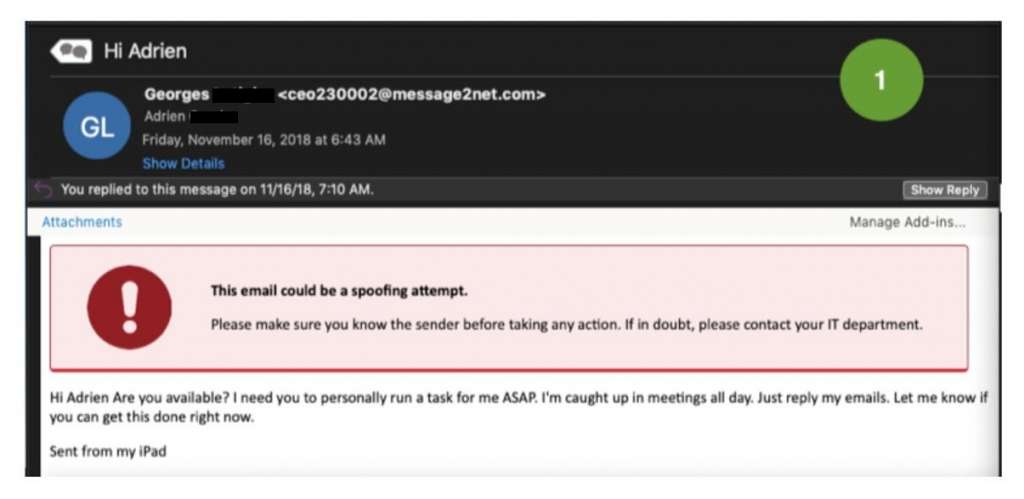

Avant de les étudier en détail, penchons-nous sur un exemple d’email de spear phishing détecté par Vade. Ce hacker n’avait visiblement ni le temps ni la patience de cacher ses traces. Il a usurpé le nom affiché (que nous avons masqué pour des questions de confidentialité), mais son adresse email reste visible et montre qu’il s’agit d’une tentative de phishing.

Toutefois, si le destinataire avait lu cet email depuis son téléphone, l’adresse aurait probablement été masquée par défaut. Ce phénomène peut expliquer pourquoi le hacker n’a pas cherché à créer une adresse plus crédible. D’après Verizon, cette caractéristique des interfaces utilisateur de nombreux appareils mobiles explique pourquoi 18 % des clics sur des emails de phishing ont lieu sur ces appareils. De plus, les utilisateurs sur mobiles sont moins concentrés, car ils sont généralement en mouvement. La probabilité qu’ils remarquent que l’intégralité de l’en-tête de l’email n’est pas affiché est extrêmement faible.

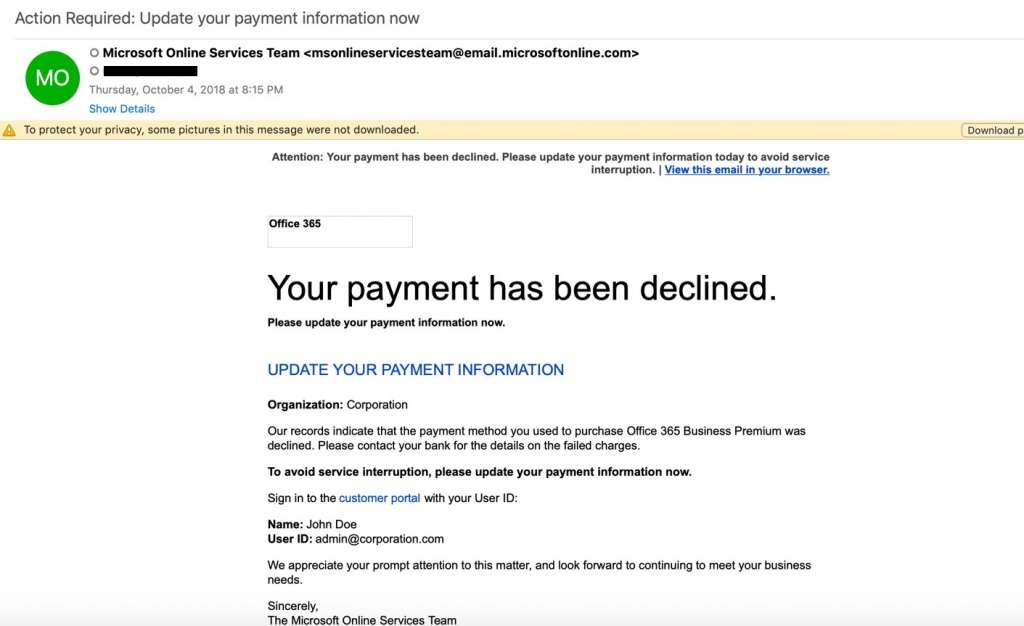

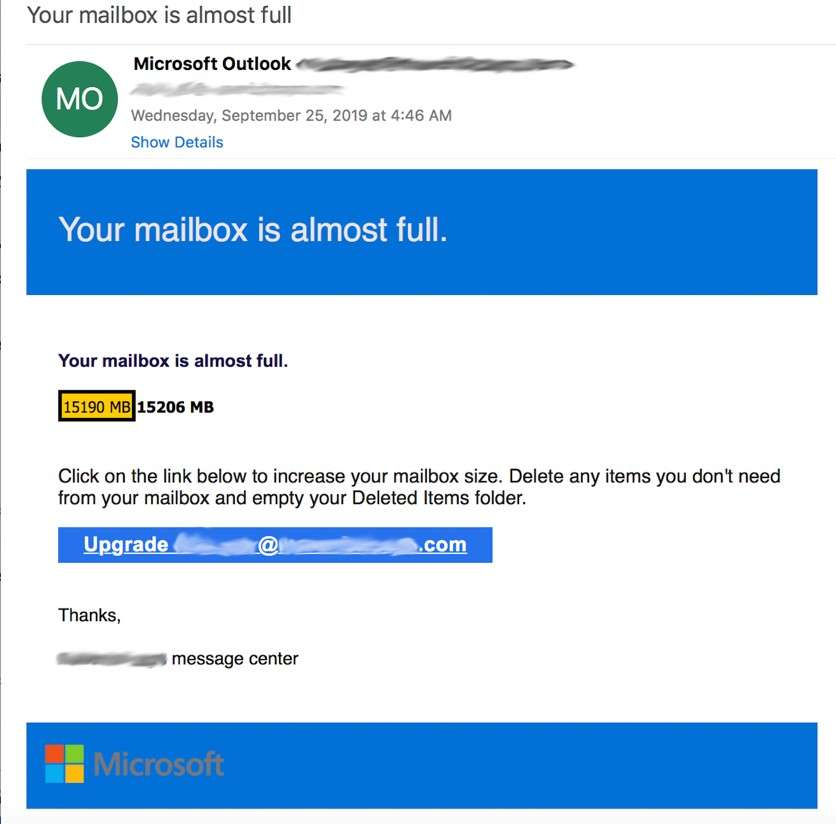

Usurpation du nom affiché

Cette technique consiste pour le hacker à n’indiquer que le nom affiché dans le champ de l’expéditeur. Ce nom peut prendre la forme d’une fausse adresse email semblant légitime ou d’une variante du nom de la marque.

Usurpation par voisin proche

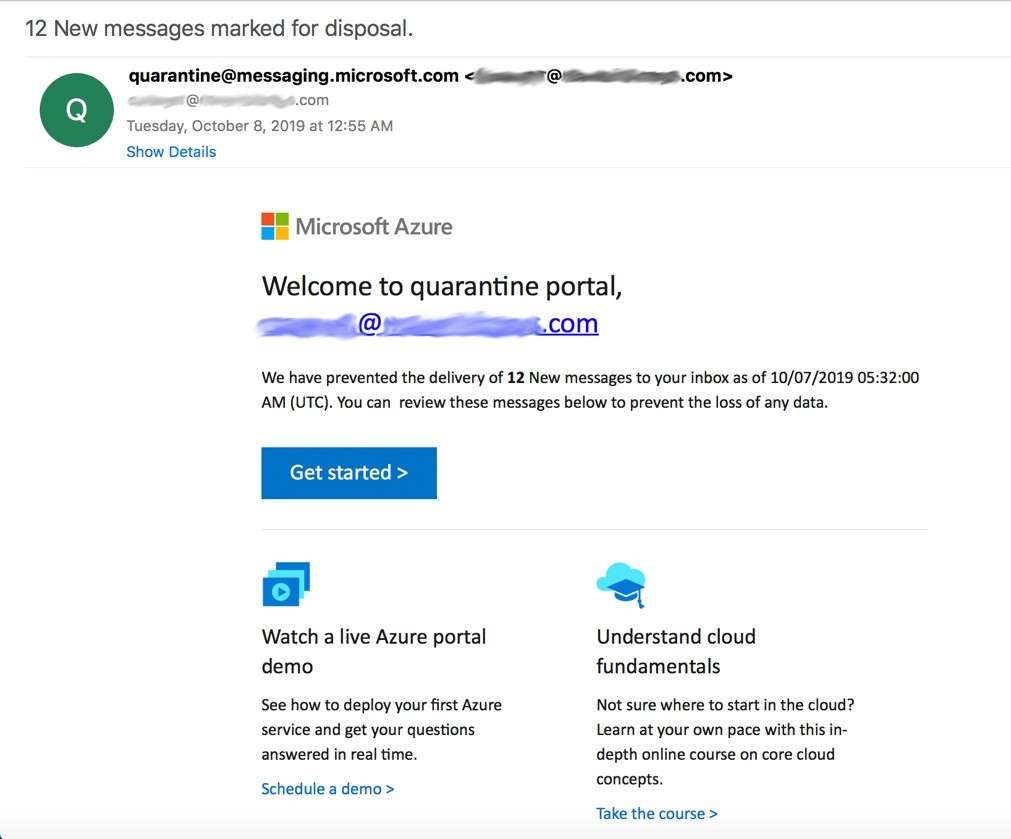

Comme l’usurpation du nom affiché, cette technique repose sur un mélange de créativité et de manipulation psychologique. Une adresse email associée à un domaine voisin ressemble trait pour trait à une adresse légitime, mais contient souvent des caractères en moins ou en plus que l’on ne remarque pas au premier abord. Elle peut également inclure des caractères cyrilliques non reconnaissables à l’œil nu. Certaines comportent une extension comme company, .co, .global ou .ca.

Un enregistrement DMARC ne bloquerait nullement la remise de l’un des emails ci-dessus, tout simplement car ils n’usurpent pas de nom de domaine. Ainsi, l’usurpation par voisin proche ou du nom affiché constitue le choix optimal pour les emails de phishing et de spear phishing.

Ces stratégies sont certes difficiles à bloquer, mais des solutions existent. Étant donné qu’il n’est pas possible de bloquer chaque variation d’un domaine, il est nécessaire de recourir à des technologies avancées.

Détection de l’usurpation basée sur l’IA

Le traitement du langage naturel et la Computer Vision analysent et détectent les anomalies et comportements fréquemment retrouvés dans les emails de phishing et de spear phishing. Le traitement du langage naturel est un champ d’application de l’IA qui permet de comprendre la signification d’un texte. Il utilise le regroupement de textes pour reconnaître des schémas. Appliqué au spear phishing, il permet de résoudre le problème de l’analyse d’un email composé uniquement de texte en reconnaissant son intention. Il peut par exemple s’agir d’une demande de virement bancaire ou d’une demande d’identification de compte. Les algorithmes de détection des anomalies repèrent les usurpations par voisin proche et du nom affiché en reconnaissant les anomalies ou incohérences, notamment les adresses email ne correspondant pas au modèle d’entité d’une organisation. Ensemble, le traitement du langage naturel et la détection des anomalies comblent les lacunes des solutions basées sur la détection de la signature en analysant les comportements, schémas et textes afin de repérer les tentatives de spear phishing.

Un email de phishing avec une adresse email usurpée peut passer entre les mailles d’un filtre lors de son premier envoi. L’analyse des URL peut ainsi constituer une stratégie de défense efficace. Les algorithmes d’apprentissage automatique analysent les URL en temps réel et explorent les URL et pages Web de phishing inconnues. Au moment du clic et sans aucune latence pour l’utilisateur, ils sont à même de détecter des techniques d’obfuscation comme les redirections et les raccourcissements d’URL, ainsi que les comportements malveillants sur les pages de phishing.

Enfin, si vous avez déjà mis un email en liste noire et constaté qu’il réapparaissait dans votre boîte de réception quelques jours plus tard, il est possible que votre filtre ne puisse pas voir les images. En effet, pour contourner les filtres, les hackers envoient des emails composés d’images légèrement différentes les unes des autres. Ainsi, le hachage de l’email est différent et l’email paraît inédit et sans danger au filtre.

La Computer Vision, une technique relativement récente dans le monde de la sécurité de l'email, résout ce problème en analysant les images plutôt que le texte. Correctement entraîné, un algorithme de Computer Vision peut détecter des images légèrement altérées par des hackers pour tromper les filtres de messagerie basés sur la signature.

Approche à plusieurs niveaux

La norme DMARC constitue un outil important pour protéger votre activité, mais comme toute solution de cybersécurité, elle doit être combinée à d’autres technologies pour offrir une protection optimale. Une approche à plusieurs niveaux doit associer DMARC, protection basée sur une IA et formation des utilisateurs. Enfin, vous devez mettre en place des processus documentés pour que vos utilisateurs sachent notamment qu’ils doivent signaler ces emails et vérifier les demandes d’ordre financier par téléphone ou un autre canal.