Gardez une longueur d’avance sur les hackers avec nos prédictions pour la sécurité de l’email 2024

Todd Stansfield

—02 novembre 2023

—7 min de lecture

Dans les entreprises, la préparation de 2024 est déjà bien avancée. Alors qu’elles définissent leurs budgets et projets pour l’année à venir, de nombreuses questions en lien avec la cybersécurité restent toutefois en suspens. Comment les menaces vont-elles évoluer ? Quelles nouvelles attaques et techniques vont faire leur apparition ? Comment les entreprises doivent-elles faire évoluer leur stratégie de cybersécurité pour maintenir leur protection ?

Pour vous aider à y voir plus clair et préparer l’année à venir, nous avons interrogé les analystes en cybersécurité de Vade sur leurs principales prévisions en matière de sécurité de l’email. Voici leurs réponses.

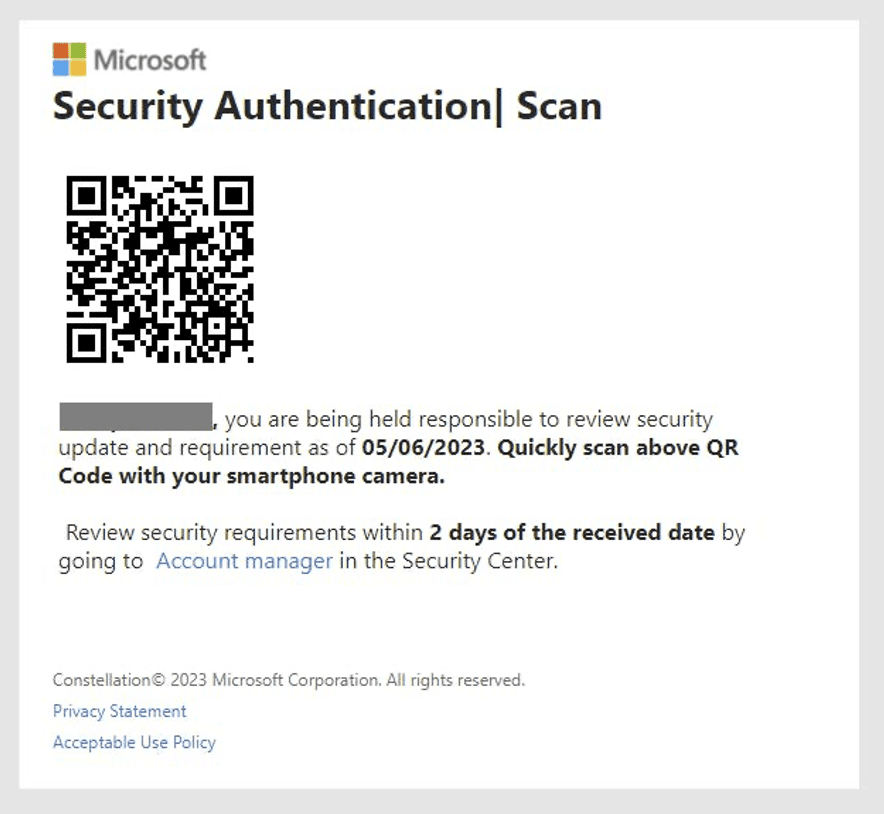

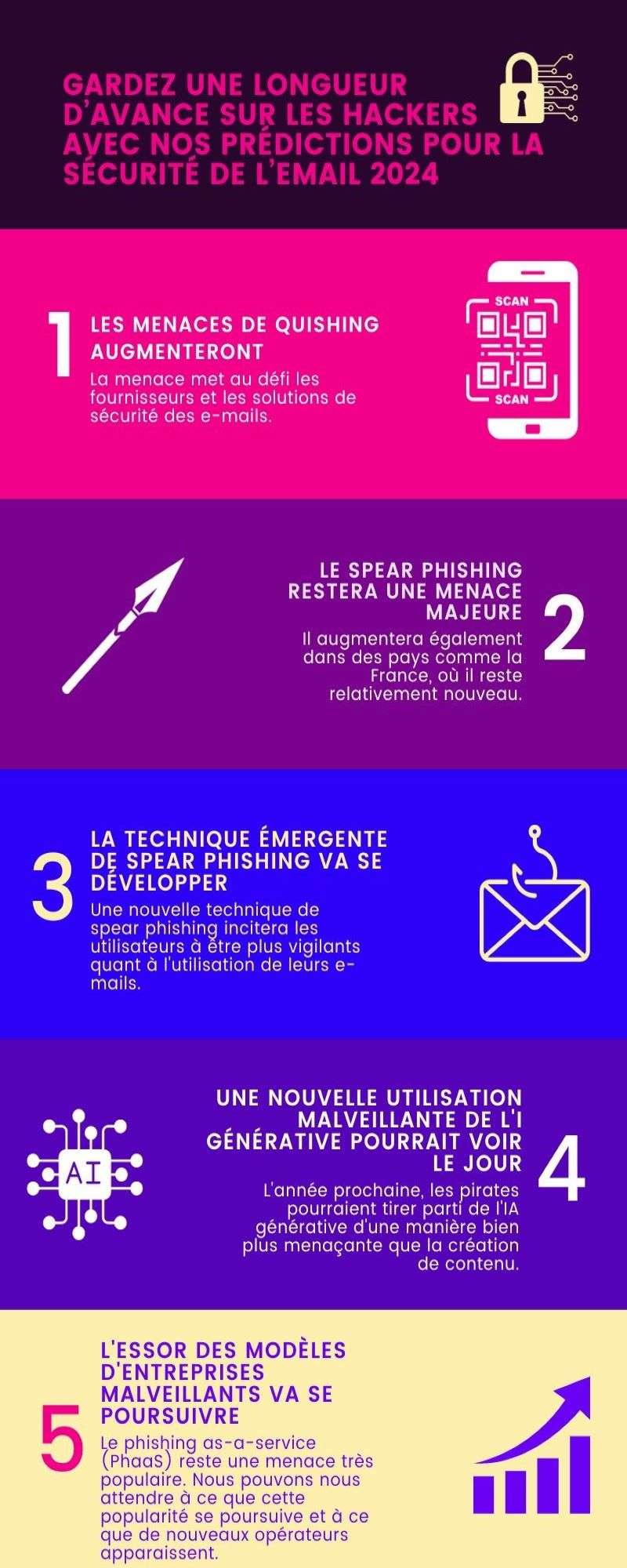

1. Les attaques de quishing vont continuer

Si vous avez suivi l’actualité, vous avez peut-être remarqué que la presse parle beaucoup du phishing par QR code, un type d’attaque aussi appelé quishing ou QRishing. Cette technique consiste pour les hackers à camoufler des liens ou des fichiers malveillants dans des QR codes. La menace peut ainsi tromper les filtres d’email incapables de détecter ou lire les QR codes. Ce type d’attaque rend aussi la menace moins évidente aux yeux des utilisateurs que les emails contenant un lien classique ou une pièce jointe.

Email de quishing M365 détecté par Vade

Vade a détecté une forte hausse des attaques de quishing en 2023, dont beaucoup ciblaient les utilisateurs de Microsoft 365. Nous avons par exemple signalé cette semaine une campagne de quishing apparemment liée à l’outil de Phishing-as-a-Service (PhaaS) Greatness.

Même si ces attaques attirent tous les regards, elles ne datent pas d’hier : les experts de Vade en avaient déjà détectées en 2017. Leur retour suggère qu’elles permettent aux hackers d’atteindre leur but.

« Je pense que l’on va voir de plus en plus de phishing par QR code », estime Sébastien Goutal, Chief Science Officer chez Vade. « Les éditeurs de logiciels ont du mal à utiliser largement la computer vision pour scanner les QR codes et en extraire les liens. »

Les algorithmes de computer vision voient le monde à la manière des êtres humains et identifient les menaces basées sur des images qui se cachent dans les emails. Ces algorithmes sont entraînés pour reconnaître des comportements malveillants, notamment les URL obfusquées, les redirections, les images distantes, les images altérées, etc. Ils sont capables de détecter les liens et fichiers malveillants intégrés aux QR codes et de les analyser, rendant cette technique obsolète.

Malheureusement, l’analyse d’un grand nombre de QR codes par computer vision demande beaucoup de mémoire et une puissance de calcul importante, ce qui ralentit le traitement des emails. Certaines solutions de sécurité de l’email résolvent ce problème en analysant d’abord d’autres caractéristiques des emails, avant d’activer la computer vision. Ces solutions, en mesure de détecter les attaques complexes tout en réduisant les ressources nécessaires pour la computer vision, sont de plus en plus pertinentes en raison de la multiplication des menaces de quishing.

2. Spear Phishing/Business Email Compromise (BEC)

Le spear phishing reste une menace incontournable pour les organisations, une tendance qui, selon Sébastien Goutal, ne devrait pas se démentir. « Le spear phishing est très difficile à détecter, car ces emails ne sont pas envoyés en masse et ne contiennent ni URL ni pièce jointe. La charge utile est en vérité le texte, qui peut paraître innocent ou habituel au destinataire », explique-t-il.

Il révèle également que si le spear phishing existe depuis de nombreuses années aux États-Unis, il est relativement récent dans d’autres pays, comme en France, et devrait rester courant en 2024.

Lorsqu’on lui demande d’évoquer les sous-catégories du spear phishing, Sébastien Goutal revient sur un phénomène discret remarqué par les chercheurs de Vade : l’usurpation indirecte de cabinets d’avocats. Cette attaque combine fraude à l’avocat et au président.

Elle commence par un faux email d’un cabinet d’avocat demandant le paiement d’une facture pour éviter une action juridique. L’email est envoyé à un hacker se faisant passer pour le PDG d’une entreprise, qui le transfère ensuite aux employés de ladite entreprise. En règle générale, le cabinet d’avocats existe bel et bien, ce qui rend la menace plus crédible aux yeux de la victime.

« Si on analyse cette attaque du point de vue de l’ingénierie sociale, on peut dire qu’elle exploite à deux reprises le principe de manipulation par l’autorité », explique Sébastien Goutal. « Tout d’abord avec le PDG, qui est l’autorité de l’entreprise, puis avec le cabinet d’avocats, l’autorité dans le milieu judiciaire. »

3. Une nouvelle technique de spear phishing

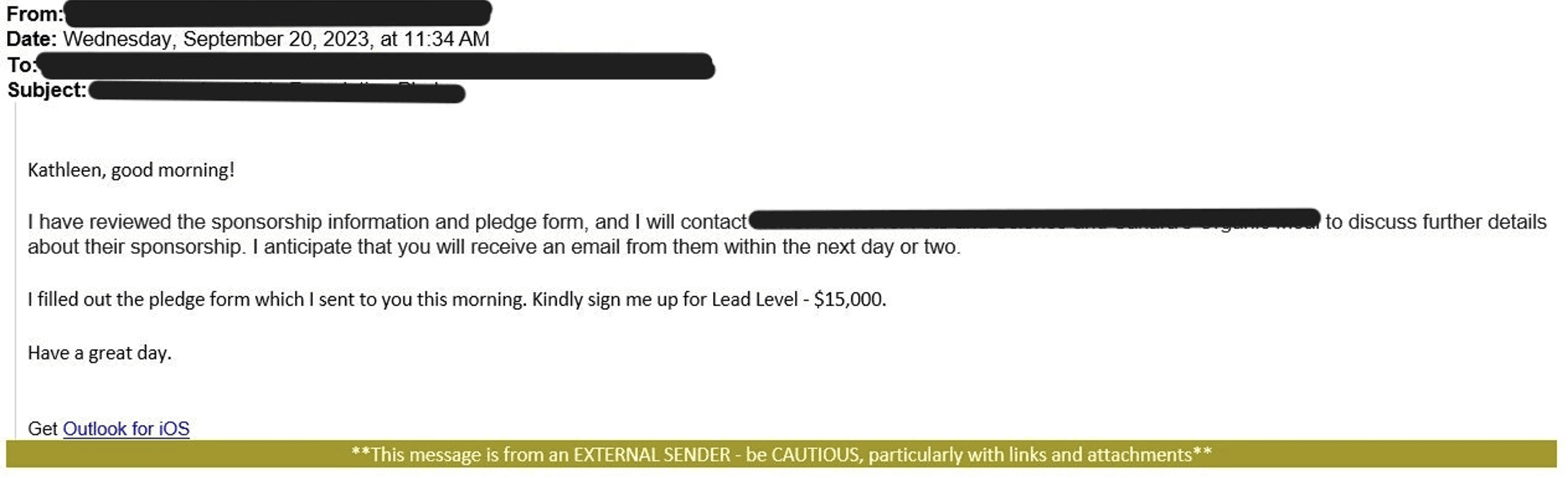

Sébastien Goutal n’est pas le seul expert de Vade à citer le spear phishing parmi les menaces de 2024. Face à des utilisateurs de plus en plus efficaces pour repérer les tentatives d’usurpation, les hackers doivent perfectionner leurs approches. Par exemple, ils vont désormais jusqu’à créer un faux fil de conversation par email et le transférer à la personne qu’ils souhaitent piéger. Michael Posey, US Lead Sales Engineer, a remarqué que cette stratégie était de plus en plus courante.

« Les hackers ont recours à cette technique pour exploiter la notion d’autorité et donner une apparence logique à leur attaque », explique-t-il. « Si ce type d’attaque est si dangereux, c’est parce qu’elle passe tous les contrôles de sécurité (DKIM, DMARC, SPF) et n’usurpe pas directement l’identité d’un expéditeur. »

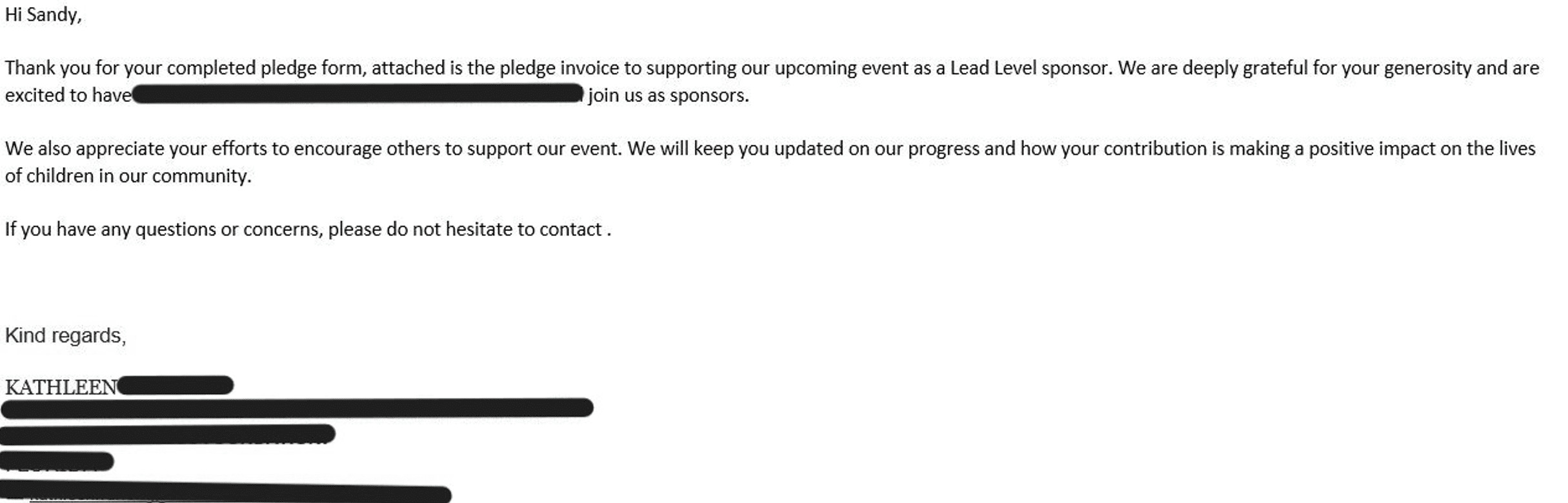

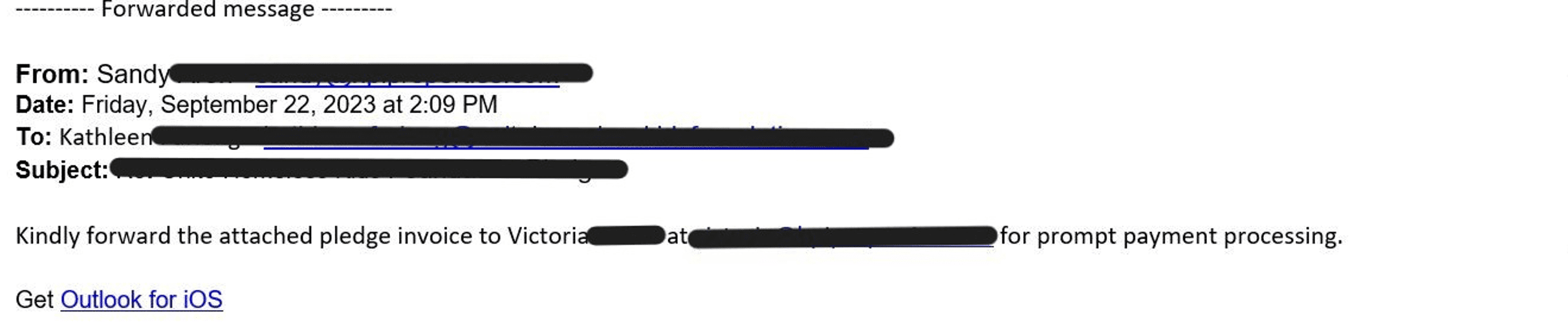

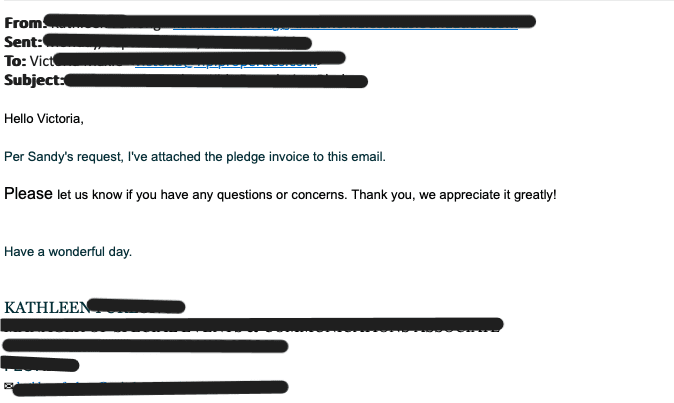

Michael Posey nous a donné un exemple récent, dans lequel les hackers ont transféré une fausse conversation à l’entreprise qui les intéressait. La conversation semble se dérouler entre un véritable employé de l’entreprise et le représentant d’une organisation à but non lucratif. L’employé y accepte de participer à une levée de fonds et demande au représentant de l’ONG d’envoyer une facture à un de ses collègues. C’est ce que fait la soi-disant ONG, en transférant l’échange et en demandant un paiement. En réalité, cette conversation n’a jamais existé : elle a été montée de toutes pièces.

Voici le fil de cette conversation, composé de quatre emails au total. Seul le dernier est réel.

Email malveillant n°1

Email malveillant n°2

Email malveillant n°3

Email malveillant n°4

Si l’attaque repose bien sur une usurpation, elle est indirecte. L’employé à priori responsable du don n’a jamais échangé avec la future victime, ce qui rend cette attaque de spear phishing particulière. Dans une attaque de spear phishing classique, les hackers se font passer pour un expéditeur connu du destinataire, en quil il a confiance.

Michael Posey nous a confirmé que le site de l’organisation à but non lucratif avait été créé la veille de l’envoi du véritable email. Ce dernier a ainsi pu passer les protocoles d’authentification. Il a néanmoins constaté que les dates figurant dans le reste de l’échange étaient antérieures à l’enregistrement du domaine.

Lui et son équipe voient une augmentation de ce type d’attaques et de ce schéma en particulier. « J’ai constaté cette attaque sur plusieurs domaines aux États-Unis, toujours présentée à peu près de la même façon, alors cette approche a été assez facile à repérer », explique-t-il.

4. Exploitation malveillante de l’IA générative et les LLM (Large Language Models)

2023 est l’année de l’IA générative et LLM. Les capacités impressionnantes de ChatGPT nous ont autant captivés que terrorisés en révélant le potentiel technologique de l’IA. Cette crainte a été particulièrement vive dans le monde de la cybersécurité, où les spécialistes se sont focalisés sur la possibilité de créer du contenu malveillant, qu’il s’agisse de modèles de phishing, de code, etc.

D’après Adrien Gendre, Chief Product and Technology Officer chez Vade, ces peurs sont justifiées, mais pas comme nous le pensons. La création de contenus, bien qu’elle pose un risque en matière de cybersécurité, est un risque qui peut être neutralisé par nos solutions modernes. Le véritable danger réside dans la capacité de l’IA générative à planifier et orchestrer des attaques. Si cette capacité venait à se concrétiser, l’IA pourrait concevoir et exécuter des attaques en temps réell en exploitant des informations disponibles sur Internet. Ces informations comprennent des détails pouvant dévoiler nos vulnérabilités, solutions de cybersécurité et bien plus encore. Et la menace se ferait de plus en plus dangereuse avec le temps. Chaque échec offrirait à l’IA une occasion d’apprendre et de s’améliorer sans délai.

Il s’agirait d’un scénario catastrophique pour les entreprises, qui viendrait bouleverser l’environnement des menaces.

« L’IA générative promet annihiler notre plus grand avantage sur nos adversaires : le temps et les ressources nécessaires pour lancer des attaques sophistiquées », justifie Adrien Gendre. « Si elle devient capable d’orchestrer des attaques, l’équilibre des forces en présence en serait considérablement modifié. Aujourd’hui, les hackers ont besoin de plusieurs semaines pour détecter nos vulnérabilités. Demain, avec l’IA, une seule personne pourrait potentiellement le faire en quelques secondes ou quelques minutes versus une équipe de hackers aujourd’hui. »

Adrien Gendre ne sait pas à quel moment l’IA générative atteindra le degré de sophistication requis pour orchestrer des attaques, mais il invite les entreprises à se montrer vigilantes. « Comme pour le Ransomware-as-a-Service (RaaS) en 2014, nous voyons l’intérêt pour les LLM se développer sur le darknet. La menace est plausible. »

5. Montée en puissance des modèles économiques malveillants

Adrien Gendre a également fait référence à la croissance du RaaS en 2014. Le Phishing-as-a-Service (PhaaS) s’est aussi fortement développé au cours des dernières années, car il permet à tout un chacun d’acheter un kit de phishing. Ces kits incluent tout le nécessaire pour mener à bien une attaque sophistiquée. Ainsi armés, même les hackers en herbe peuvent déployer des menaces redoutables.

Le PhaaS est probablement à l’origine de la multiplication des attaques complexes repérées par Vade. Ces deux dernières années, nous avons en effet détecté plus de 1 milliard d’emails de phishing par an. Jamais ce chiffre n’avait été atteint jusque-là. Le fait que ce record soit battu deux années de suite témoigne potentiellement d’une tendance très alarmante.

Les analystes du Threat Intelligence and Response Center (TIRC) de Vade estiment que la popularité du PhaaS devrait encore augmenter l’année prochaine, malgré les actions en justice contre ses opérateurs, comme le démantèlement de 16Shop en août. « Un successeur à 16Shop fera peut-être son apparition », nous a confié un analyste.

La nature a horreur du vide : les opérateurs disparus sont rapidement remplacés. Ce phénomène se vérifie d’autant plus lorsque l’activité est lucrative.

Renforcez votre sécurité de l’email pour 2024 et les années à venir

Alors que vous vous préparez pour 2024, faites de l’ajustement de votre stratégie de cybersécurité une priorité. L’histoire nous a montré que les menaces se font plus malveillantes et actives avec les années. Les hackers renforcent leurs attaques, vous devez donc renforcer vos mesures de sécurité. Voici quelques stratégies à suivre pour assurer votre protection en 2024.

Formation de sensibilisation des utilisateurs

Envisagez de mettre en place un programme de formation des utilisateurs ou d’améliorer votre programme existant. Optez pour une solution capable de personnaliser la formation et de la déclencher automatiquement, au moment où les utilisateurs en ont besoin. Présentez également à vos utilisateurs les conseils suivants et encouragez-les à signaler toutes les menaces qu’ils croisent.- Montrez-vous vigilant lors de l’ouverture d’emails contenant des QR codes.

- Analysez toujours l’URL des liens ou QR codes scannés avant de cliquer ou d’appuyer dessus.

- Vérifiez la légitimité de chaque expéditeur et recherchez des indices de malveillance dans les emails.

- Méfiez-vous des emails qui vous poussent à agir vite ou sont de nature financière.

- Soyez prudent lorsque vous êtes invité à fournir des informations personnelles et étudiez de près les sites qui vous demandent de telles informations.

Sécurité de l’email

Les fonctions de sécurité natives de Microsoft 365 sont très utiles, mais ne suffisent pas à vous protéger des menaces émergentes. Si ce n’est pas encore fait, envisagez sérieusement de mettre à niveau votre sécurité de l’email en adoptant une solution intégrée tierce.

Optez pour une solution qui tire parti de modèles de machine learning, de computer vision et de natural language processing (NLP) capables de rechercher les comportements malveillants et les anomalies. La computer vision est nécessaire pour vous protéger des attaques de quishing, quand le natural language processing vous prémunit des attaques de spear phishing. Ces modèles dits NLP peuvent détecter les anomalies dans le texte, notamment les mots-clés et les tournures de phrase liés aux emails malveillants. Ils forment ainsi un complément efficace à la détection basée sur les images.

Votre solution de sécurité de l’email doit aussi offrir une protection solide pendant toute la durée de vie de l’email. Cette protection doit donc commencer par la détection des emails malveillants, mais aussi inclure la réponse aux incidents, l’analyse des menaces et Remote Browser Isolation (RBI), un point important pour se protéger des attaques basées dans le navigateur et provenant des emails. Une solution de sécurité de l’email bien équilibrée vous aidera à mettre en place une défense multicouche contre les menaces.