2024年の主要メールセキュリティ予測:ハッカーに先手を打つ方法

Todd Stansfield

—11月 02 2023

—1 分で読める

2024 年の計画はすでに始まっています。企業が来年の予算を立てて事業計画を立てる際に、サイバーセキュリティに関する疑問が大きく浮上します。今後一年間で脅威の状況はどのように変化するのでしょうか?どのような新しい攻撃や手法が登場するのでしょうか?そして、保護を提供するにはサイバーセキュリティ戦略をどのように適応させる必要があるのでしょうか?

今後一年に向けて何を準備すべきかを明確にするために、私たちは最近、Vadeのサイバーセキュリティアナリストに主要なメールセキュリティの予測に関するアンケートを実施しました。彼らの考えは次の通りです。

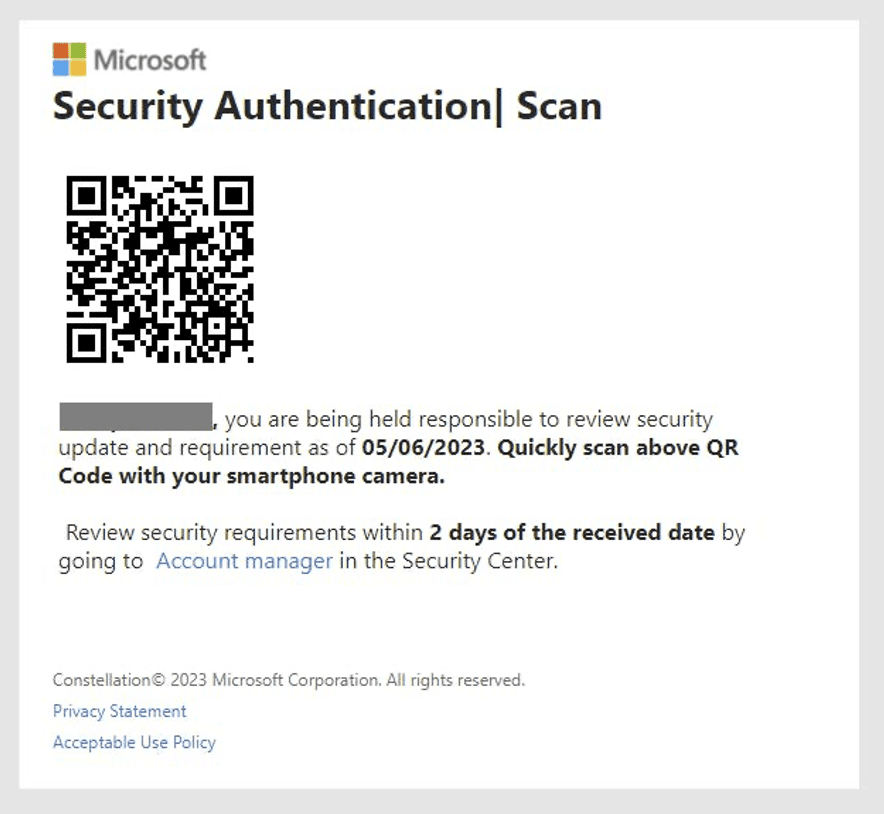

1. Quishing脅威は今後も続く

ニュースに注意を払っている方は、QR Codeコードフィッシング (別名QuishingまたはQRishing)がメディアで報道されていることにお気づきでしょう。Quishingは、ハッカーがQR Codeに悪意のあるリンクやファイルを埋め込み、検出をすり抜ける手法です。この脅威は、QR Codeの検出機能や読み取り機能のないメールフィルタをすり抜ける可能性があります。また、目に見えるリンクや添付ファイルが組み込まれたメールとは異なり、ユーザーが脅威を見極めることがより困難になる可能性があります。

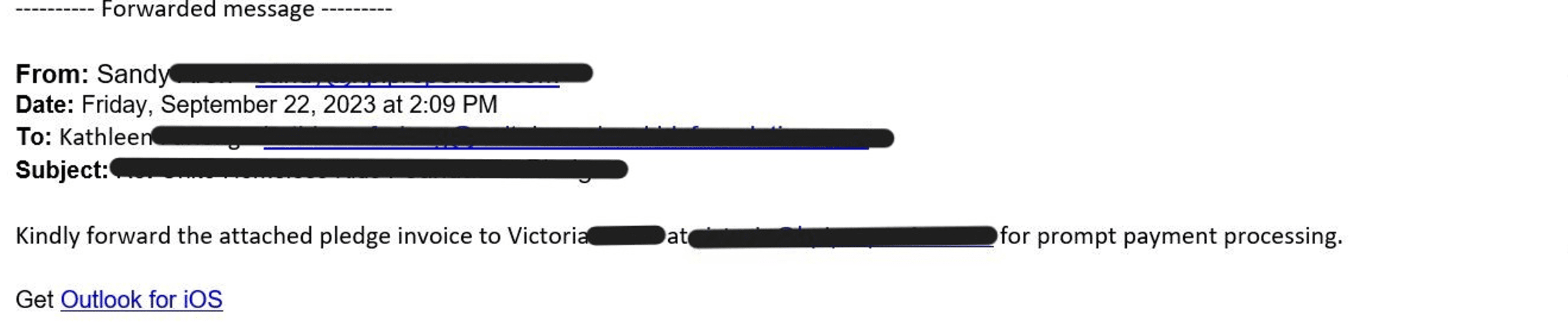

Vadeが検出したM365のQuishingメール

Vadeは、2023年にQuishing攻撃が大幅に増加していることを発見し、そのほとんどの脅威がMicrosoft 365のユーザーをターゲットにしていることに気づきました。その一例は、今週報告した最近のQuishingキャンペーンです。これはサービスとしてのフィッシング(PhaaS)であるGreatnessに関連しているようです。

Quishingは最近注目を集めていますが、新しい脅威ではありません。 Vadeの専門家は、2017年にすでにそれを発見していました。しかし、この脅威が再出現したということは、ハッカーがこの攻撃方法で成功を収めていることを示唆しています。

Vadeのチーフ・サイエンス・オフィサーであるセバスチャン・グータルは、「QR Codeフィッシングが増加すると予想しています。ベンダーにとって、QR Codeをスキャンしてリンクを抽出するためにComputer Visionを規模を拡大して活用することは困難です」と述べています。

Computer Visionアルゴリズムは、人間が世界を見るのと同様に、メールをスキャンして画像ベースの脅威を検出します。これらのアルゴリズムは、難読化されたURL、URLのリダイレクト、リモートでホストされた画像、操作された画像などの悪意のある動作を認識するようにトレーニングされています。QR Codeに埋め込まれた悪意のあるリンクやファイルを検出して分析できるため、QRコードを用いた攻撃テクニックを時代遅れのものにしています。

それでも、Computer Visionで大量のQR Codeをスキャンするには、大量のメモリと処理能力が必要となり、メールの処理が遅くなります。一部のメールセキュリティソリューションでは、他のメール機能を分析してからComputer Visionを使うことで、この限界を克服しています。Quishing脅威が増加する中、Computer Visionにかかる負担を軽減しながら高度な攻撃を検出できるソリューションの重要性が高まっています。

2. スピアフィッシング/ビジネスメール詐欺(BEC)

スピアフィッシングは引き続き組織にとって最大の脅威であり、グータルはこの傾向が続くと予想しています。「スピアフィッシングは、この種の攻撃がまれであり、URLや添付ファイルのペイロードがないため、検出するのが非常に困難です。ペイロードはテキストコンテンツであり、受信者にとっては無害に見えたり『普段と変わらない』ものに見えたりするかもしれません」と彼は述べています。

グータルは、米国ではスピアフィッシングが長年にわたって存在していると指摘しています。しかし、フランスを含む他の国では、この脅威は比較的新しいものであり、2024年も存続する可能性があります。

スピアフィッシングの基本的な傾向について尋ねたとき、グータルは、Vadeの研究者が発見したマイナーな傾向、法律事務所の間接的ななりすましについて言及しました。この攻撃では、弁護士とCEOの両方による詐欺が使われます。

事件は、法的措置を回避するために請求書の支払いを要求する法律事務所からの不正なメールから始まります。メールは企業のCEOになりすましたハッカーに送信され、そのハッカーはそのメールをその組織の従業員に転送します。通常、なりすました法律事務所は本物であるため、ターゲットにされた被害者にとってその脅威はより信頼できるものに見えます。

「ソーシャルエンジニアリングの観点から見ると、権威操作の原理が 二度利用されています。まず、CEOは会社の権威者です。そして第二に、法律事務所は法的問題の権威です」とグータルは述べています。

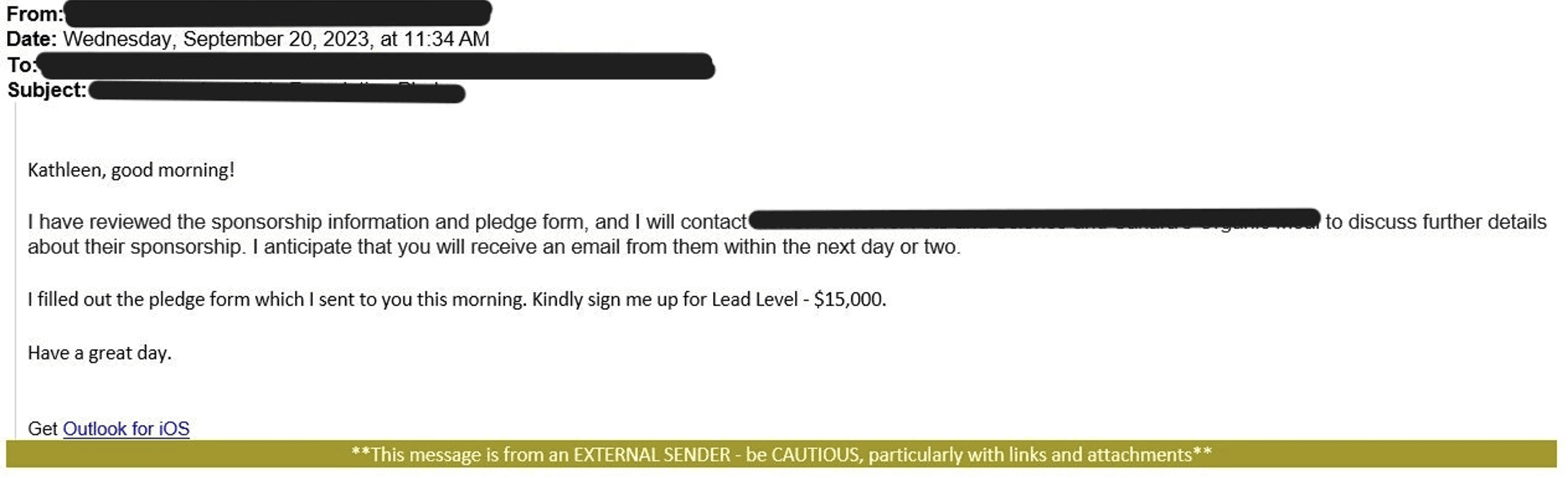

3. 新たなスピアフィッシング手法

2024 年に注意すべき最大の脅威としてスピアフィッシングを挙げたVadeの専門家はグータルだけではありません。ユーザーがスプーフィング攻撃を見分けることに熟練するにつれて、ハッカーはその技術を磨いています。その一例として、ハッカーが偽のメールスレッドを作成し、そのやり取りをターゲットとなる者に転送するという新たなサイバーセキュリティの脅威があります。米国のリードセールスエンジニアであるマイケル・ポージーは、この攻撃方法が増加していることに気づきました。

「ハッカーは根拠と権威を示すためにこのようなことをしているのです。この種の攻撃が危険なのは、すべてのセキュリティチェック(DKIM、DMARC、SPF)をすり抜けていることと、送信者として直接的に誰かになりすましていないことです」とポージーは述べています。

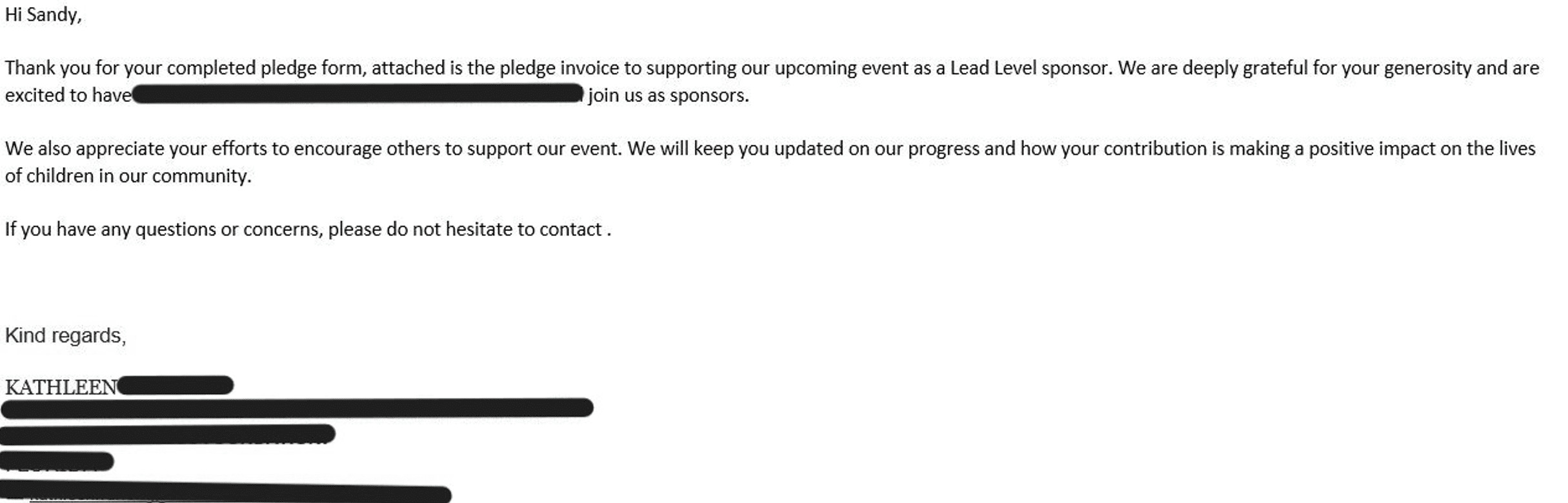

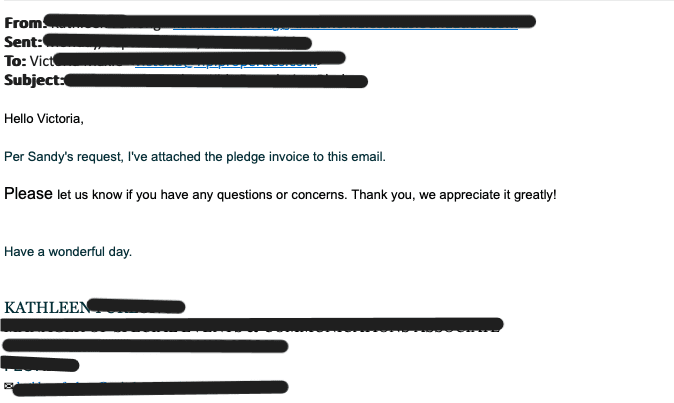

ポージーは、ハッカーが標的にした企業に偽のやり取りを転送した最近の例に言及しました。このやり取りは、正当な従業員と非営利団体の代表者の間で行われたものと思われます。同社の従業員は募金活動に参加することに同意し、彼の同僚に請求書を送るよう非営利団体に依頼しました。その非営利団体はそれを受けて、そのメールのやり取りをその同僚に転送して支払いを求めます。 しかし、そのメールのスレッドは存在しません。 それは、やり取りが実際にあったかのような錯覚を生み出すテキストにすぎません。

以下は、合計4件のメールが含まれたスレッドです。最後の1件だけが本物です。

悪意のあるメール1

悪意のあるメール2

悪意のあるメール3

悪意のあるメール4

攻撃ではなりすましが使われましたが、ポージーが述べたように間接的に使われただけです。寄付を担当したとされる従業員は、ターゲットにされた被害者と直接通信していないため、他のスピアフィッシング攻撃とは異なります。典型的なスピアフィッシングスキームでは、ハッカーは受信者が知っていて信頼している送信者になりすまします。

ポージーは、実際のメールが送信される前日にその非営利会社のドメインが作成されたことを確認しました。これにより、認証プロトコルを通過することができました。ただし、偽のメールのやり取りの日付はドメインが登録される前であることを同氏は指摘しています。

ポージーと彼のチームは、この特定のスキームを含むこの種の攻撃の増加を複数回発見しました。「私は米国の複数のドメインに対する同じ攻撃を発見しましたが、ほぼ同じ方法であったので、この事例を見つけるのはある程度簡単でした」と彼は述べています。

4. 生成AI と大規模言語モデル(LLM)の悪意のある使用

2023年は生成AIと大規模言語モデル(LLM)の年でした。ChatGPTの洗練された機能は、想像力をかき立てると同時に、テクノロジーとしてのAIの可能性に対する不安をかき立てました。これは特にサイバーセキュリティに当てはまり、フィッシングテンプレートの作成から悪意のあるコードなどに至るまで、コンテンツを作成する能力に最も注目が集まりました。

Vade の製品および技術最高責任者であるアドリアン・ジョンドルは「そのような懸念はもっともですが、私たちが予期するものとは異なります。コンテンツ作成はサイバーセキュリティに対するリスクではありますが、当社の最新のソリューションで対処できるものの一つです。本当の脅威は、攻撃を計画して調整する能力を開発する生成AIです。それが実現した場合、AIがインターネット上の情報を使って、その場で攻撃を設計して実行できることを意味します。これには、私たちの脆弱性、サイバーセキュリティソリューションなどが暴露され得る詳細情報が含まれます。そして、その脅威は時間の経過とともに増大するばかりです。攻撃が失敗すれば、それらはその都度、AIが学習してすぐに改善する機会となります。」と述べています。

これは組織にとってまさに悪夢のシナリオであり、脅威の状況を根本的に変えることになります。

「生成AI は、敵対者に対して我々が持つ最大の利点、つまり高度な攻撃を作り出すために必要な時間とリソースを消し去ることを約束します。生成AIが攻撃を組織化できれば、パワーバランスは劇的に変化するでしょう。現在、ハッカーが私たちの脆弱性を発見するには数週間を要します。近い将来、AIは数秒、あるいは数分で同じことを行えるようになるでしょう。そして、さまざまなスキルセットを備えたハッカーのチームは必要なくなり、AIを扱えるハッカーが一人いれば十分になるでしょう」とジョンドルは述べています。

生成AIが攻撃を組織化するために必要な高度なレベルに達するのがいつになるのかは、ジョンドルにはわかりません。それでも彼は組織に対し、警戒を続けるよう警告しています。「2014年にサービスとしてのランサムウェア(RaaS)が現れたのと同じように、ダークネット向けのLLMにも同様の傾向が見られる可能性があります。それはもっともらしい脅威です」

5. 悪質なビジネスモデルの持続的な増加

ジョンドルは、2014年のRaaSの成長について言及しました。サービスとしてのフィッシング(PhaaS)も近年大幅に成長し、誰でもフィッシングキットを購入できるようになりました。フィッシングキットには、高度な攻撃を開始するために必要なものがすべて組み込まれているため、初心者のハッカーでも高度な脅威を展開できます。

PhaaSは、Vadeが検出した攻撃の量の大幅な増加と著しい巧妙化に寄与した可能性があります。 過去2年間、Vadeは年間10億件を超えるフィッシングメールを検出しました。これは、これまでにない年間検出件数であり、この基準を2年連続で超えていることから、非常に憂慮すべき傾向を示している可能性があります。

VadeのThreat Intelligence and Response Center(TIRC)のアナリストたちは、8月の16Shop閉鎖などPhaaS事業者に対する取り締まりのさなかであっても、来年はPhaaSの人気が高まると予想しています。あるアナリストは「16Shopの後継者が現れるかもしれない」と言っています。

過去を振り返れば、ハッカーが常に先のオペレーターが残した穴を埋めようとすることがわかります。潜在的に非常に収益性の高いスキームを提供する場合、それは特に当てはまります。

2024年以降に向けてメールセキュリティを強化する

2024年の計画を立てる際には、サイバーセキュリティ戦略を改善することを引き続き優先事項とすべきです。これまでを振り返ると、脅威の状況が以前よりも悪意を増し、活発になっていることがわかります。ハッカーが攻撃を強化するにつれて、セキュリティ対策についても同様の対応を検討する必要があります。ここで、保護を維持する方法をいくつかご紹介します。

ユーザーの認識トレーニング

ユーザーの認識トレーニングの実施やアップグレードを検討しましょう。個人に合わせて指導内容を調整し、ユーザーが学習すべきときにいつでも自動的に実施できるソリューションを探しましょう。さらに、以下のヒントについてユーザーをトレーニングし、遭遇した脅威を報告するよう奨励しましょう。

• QR Codeが組み込まれたメールを開くときは十分注意しましょう。

• リンクやスキャンしたQR Codeをクリックしたりタップしたりする前に、そのURLパスを必ず調べましょう。

• 送信者の正当性を検証し、メールに不正行為の兆候がないか調べましょう。

• 緊急性を伝える金銭に関する内容のメールには注意しましょう。

• 個人を特定できる情報の提供を求められた場合は常に警戒し、この情報の提供を求めるWebサイトを詳しく調べましょう。

メールセキュリティ

Microsoft 365のネイティブなセキュリティ機能は有益ですが、新たな脅威から保護するには十分ではありません。まだ実行していないならば、メールセキュリティをアップグレードし、サードパーティの統合的なソリューションの導入を検討することを強くおすすめします。

マシンラーニング、Computer Vision、自然言語処理(NLP)モデルを活用して悪意のある動作や異常をスキャンするソリューションを探しましょう。Quishing攻撃から保護するにはComputer Visionが必要ですが、NLPはスピアフィッシング攻撃から守ります。NLPモデルは、フラグワードや悪意のある表現など、悪意のあるテキストパターンや異常を検出します。これにより、画像ベースの検出を効果的に補完します。

さらに、メールの存続期間全体にわたって堅固な保護を提供するメールセキュリティソリューションを探しましょう。これは検出から始まり、インシデント対応、脅威調査、およびリモート ブラウザ分離(RBI)もカバーします。後者は、メールから発生するブラウザベースのエクスプロイトを防ぐために重要です。バランスの取れたメールセキュリティソリューションを導入すれば、脅威に対する多層防御を構築するのに役立ちます。