偽の転送メールを利用したスピアフィッシング詐欺に注意

Vade Experts

—3月 19 2024

—1 分で読める

Vade は、偽の転送メールを使用してハッカーの要求に従うための根拠と理由を被害者に示し、多くの場合金銭的要求につながるスピアフィッシング詐欺を検出しました。2023年後半にこの詐欺を初めて検出して以来、Vade は組織に対する継続的な攻撃を捕捉してきました。

この記事では、スピアフィッシング詐欺とその仕組み、そして保護を維持する方法について検証します。

偽転送スピアフィッシング詐欺とは?

スピアフィッシングは、同僚や上司など、被害者が知っている送信者になりすます標的型の脅威です。この攻撃では、金銭的な要求を伴うアクションを含めて、明示的な要求が行われます。

スピアフィッシング詐欺はフィッシング攻撃ほど一般的ではありませんが、被害者にとって最も被害が高額になるサイバー脅威であり、2013年から2022年の間に世界中で500億ドル以上が発生したことが報告されています。

Vadeがあるスピアフィッシング詐欺を初めて観察したのは2023年末でした。このスキームは、被害者の知っている正当な個人と第三者(多くの場合、存在しない組織)の代表者との間で転送されたやり取りのように見えるスピアフィッシングメールを被害者に対して送信します。

この詐欺手法では、ハッカーは標的となる組織の正規従業員になりすまさずに攻撃を行います。このケースでは、CEO詐欺や銀行詐欺など、ほとんどのスピアフィッシング攻撃に共通するソーシャルエンジニアリング手法が使用されています。

スピアフィッシング詐欺はどのように行われるのですか?

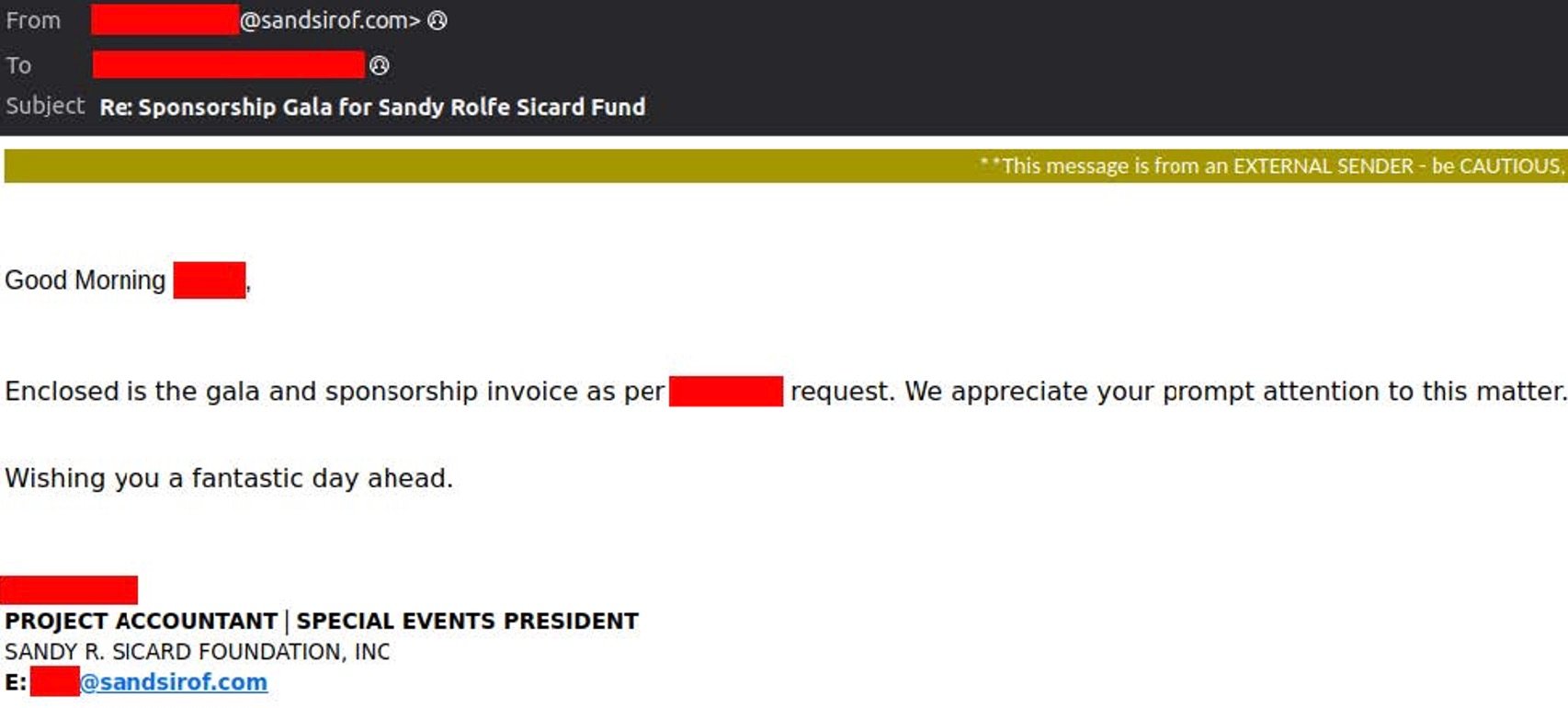

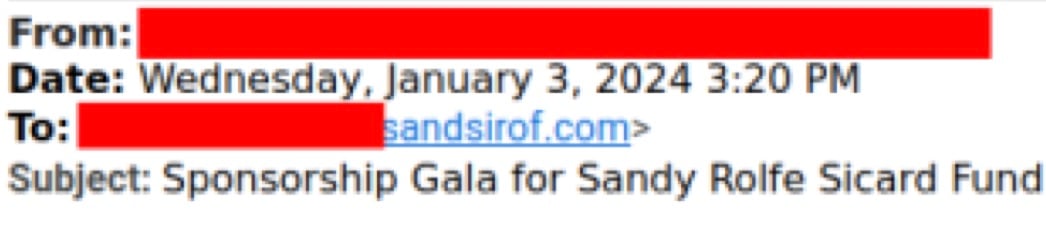

Vade は 1 月に、ガラ イベントのスポンサーを募る非営利団体によるスピア フィッシング詐欺を発見しました。この攻撃は、非営利団体の代表者からの電子メールで始まり、受信者の CEO による支払い要求を受信者に通知します。この電子メールは、CEO と非営利団体の代表者との間の電子メール スレッドを転送しているようで、その中で CEO はイベントを 25,000 ドルで後援することに同意します。

偽転送スピアフィッシングメール

メールの下には過去メールのやり取りが表示されます。これは、要求を完全に文脈化して、受信者に要求に従う動機を与える3つのメールで構成されています。見た目はまるで実際のビジネスメールのように見えますが、メールスレッドは偽のものであり、受信者へのメッセージ本文に含まれています。

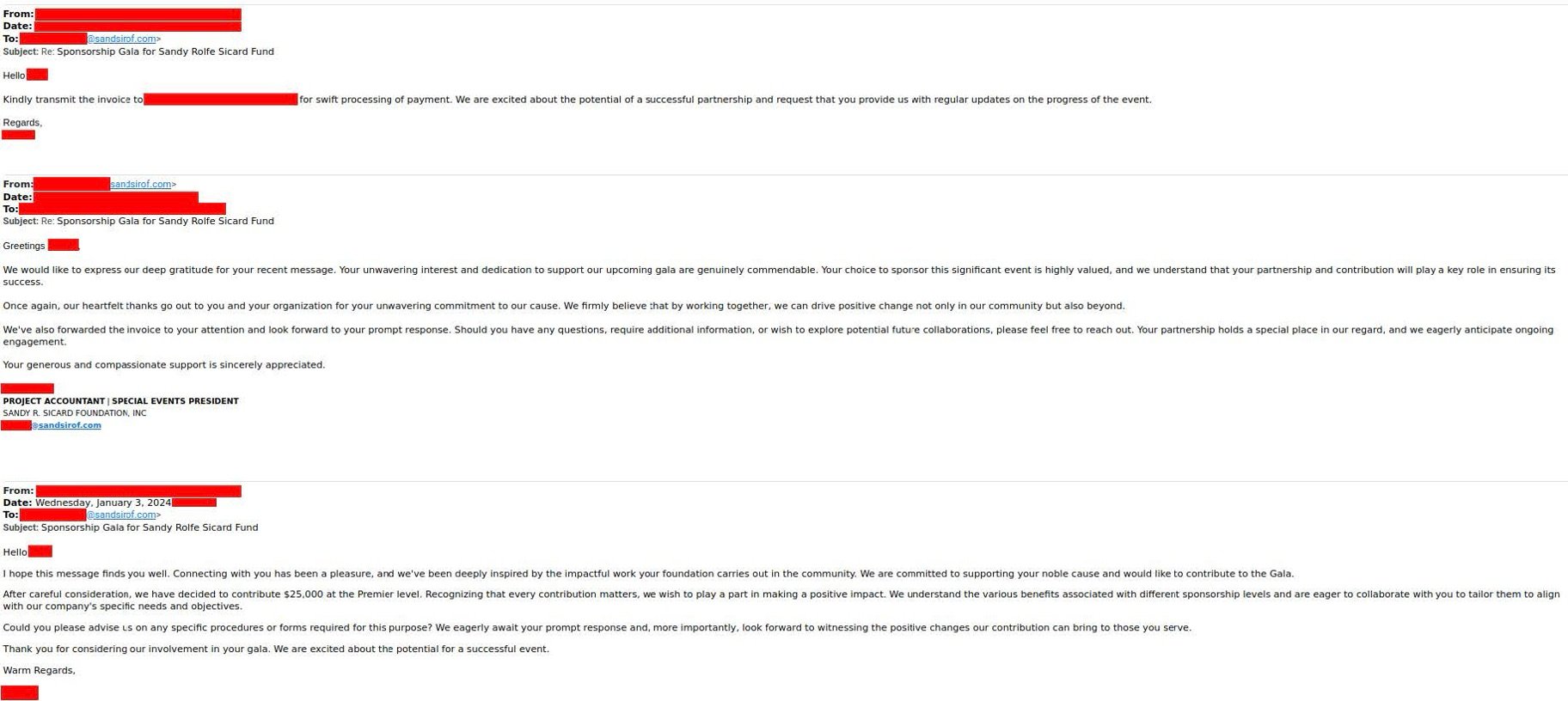

偽のメール交換

Vadeは、受信者が送信者または送信者の組織と事前に通信を行っていないことを確認しました。Vadeはまた、ハッカーが送信者と非営利団体の身元を捏造したことについても確認しました。

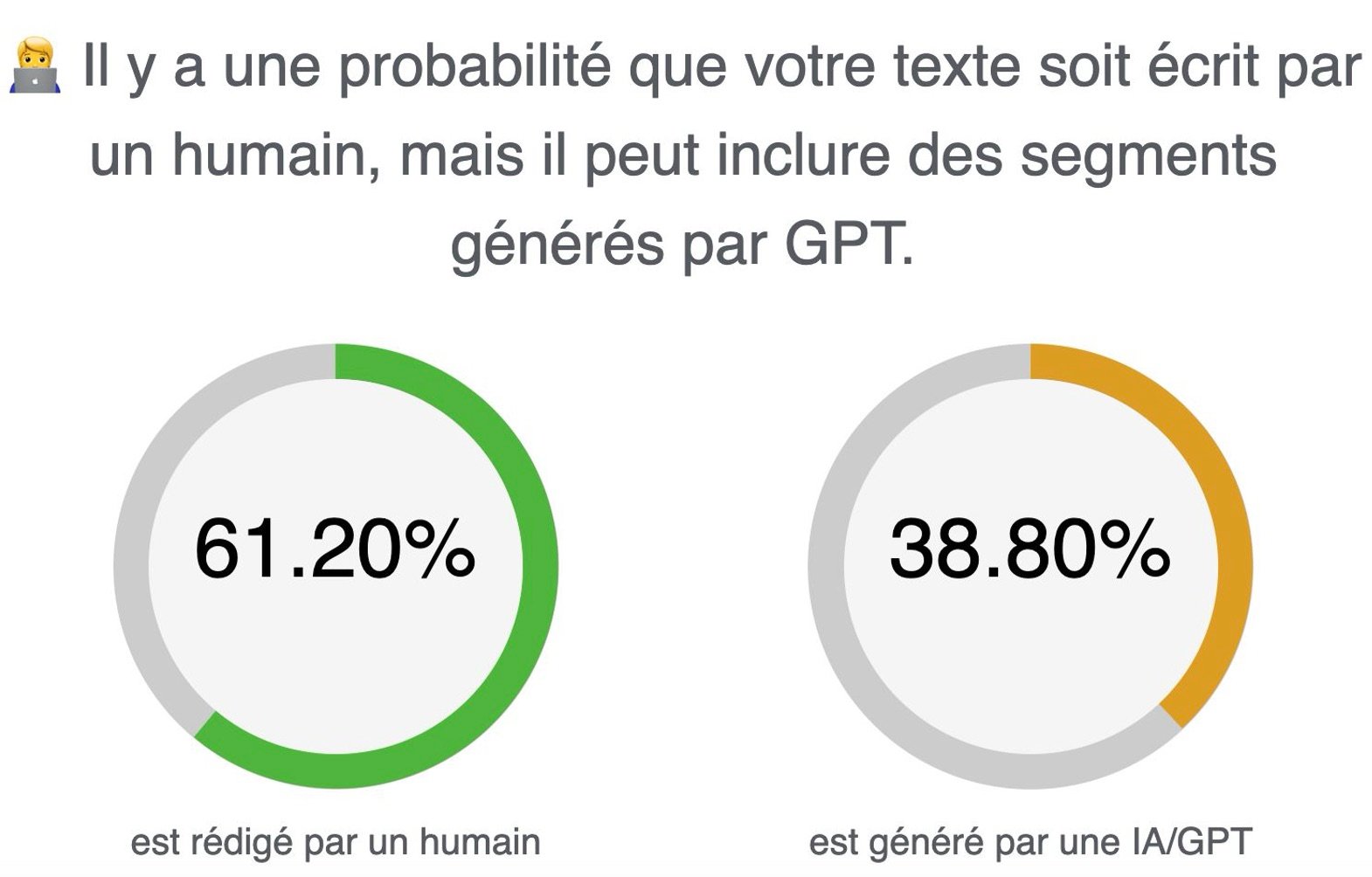

特に、送信者のメールと偽のメールのやり取りはネイティブスピーカーによって書かれているようで、スペルや文法の間違いは含まれていません。これにより、正当性が強調され、詐欺を見分けるのがより困難になります。AIによって生成されたコンテンツを検出するために使用されるツールであるZeroGPTによると、この詐欺は生成AIと人間のソースの組み合わせによって作成された可能性があります。ハッカーは生成AIを使用して一見現実的な会話を作成しますが、この場合、Vadeは偽メールの送信元を確認できませんでした。

メールのZeroGPT分析

このスキームは洗練されていますが、詐欺を示すいくつかの手がかりが含まれています。これらは依然として微妙であり、ユーザー側のセキュリティ意識の向上と細部への注意の必要性を示しています。

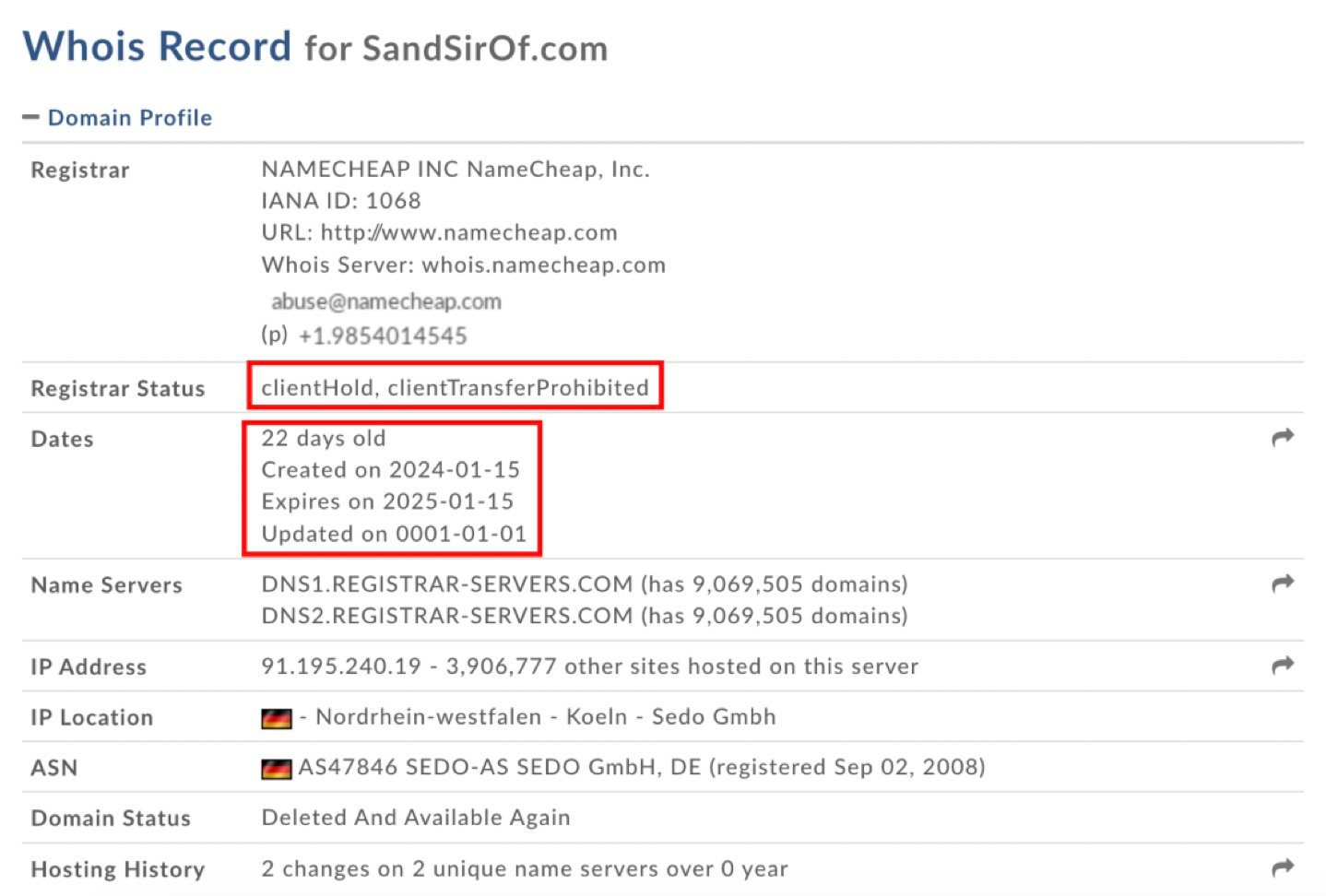

この非営利団体のドメインは、送信者のメールの約2週間前、CEOと非営利団体の代表者との間の最初のメールのやり取りである1月3日からずっと後の1月15日に登録されました。それ以来、ハッカーによってドメインが削除され、この記事の執筆時点では購入可能になっています。

最初の偽メールのメールヘッダー

最初の偽メールのメールヘッダー

さらにメールの件名には、メールの転送を示すプレフィックスFW: ではなく、標準の返信プレフィックスRe: が含まれていますが、これはハッカーによる明らかな見落としです。

警告バナー

また、受信者が外部の送信者からメールを受信する際には、警告バナーが自動的に表示される設定になっています。しかし、このバナーは、CEOと非営利団体の代表者との間の会話とされるものには表示されていません。

スピアフィッシング詐欺の要点

偽の転送メールを作成することは新しい手法ではありません。これはメールマーケティングで使用される確立された手法ですが、物議をかもしています。

しかし、ハッカーが被害者を悪用するためにこれを使用するのは今回が初めてのようです 。 2020 年に、Knowbe4 は、フィッシング攻撃にフェイクフォワード技術を使用した同様のスキームを報告しました。ただし、これらの場合、メールには悪意のあるペイロードを配信するための悪意のあるリンクまたは添付ファイルが含まれており、メールフィルターが簡単に捕捉できるようになっています。この攻撃では、数か月から数年前に発生した2つの正当な当事者間の偽のやり取りも転送されました。

Vadeは2023年半ばに初めてこのスピアフィッシング詐欺に遭遇し、現在に至るまで一貫して事件を観察しています。他の形式のメール脅威と比較すると、依然として比較的頻度は低いものの、検出の難しさと作成の容易さを考慮すると、この詐欺はさらに一般的になることが予想されます。

自分を守る方法

スピアフィッシング詐欺は簡単に作成でき、検出するのは困難ですが、それを防ぐための対策を講じることはできます。スピアフィッシング詐欺の兆候、種類、一般的な手法についてユーザーを教育します。送信者やメールの信頼性を検証する手段を講じずに、その正当性を決して信頼しないことを奨励します。これには、メールで行われた財務上の要求を確認するために同僚に直接または電話で連絡することが含まれる場合があります。また、不審なメールを修復するために管理者に報告するようユーザーに指示します。

人間の介入に加えて、サードパーティプロバイダーの高度なAIを活用したソリューションを使用してメールのセキュリティを強化します。スピア フィッシング攻撃における不正な言語パターン、フラグワード、悪意のある表現を検出できる自然言語処理(NLP)アルゴリズムを活用したソリューションを探してください。また、生成AIを活用してNLPモデルをトレーニングし、人工的に生成された脅威から保護するソリューションも探してください。