Attention aux attaques de spear phishing par transfert frauduleux d’emails

Vade Experts

—24 mai 2024

—4 min de lecture

Vade a détecté un type d’attaque de spear phishing par transfert frauduleux d’emails conçu pour convaincre les victimes de donner suite à un appel à l’action, généralement de nature financière, envoyé par un hacker. Depuis la première détection de ce type de scam fin 2023, Vade a intercepté un grand nombre d’attaques visant des entreprises.

Dans cet article, nous vous expliquons ce qu’est une attaque de spear phishing, comment elle fonctionne et comment vous en protéger.

Qu’est-ce qu’une attaque de spear phishing par transfert frauduleux d’emails ?

Le spear phishing est une attaque ciblée qui consiste à usurper l’identité d’un expéditeur connu de la victime, par exemple un collègue ou un superviseur. L’attaque inclut explicitement un appel à l’action, généralement de nature financière.

Bien que moins fréquentes que les attaques de phishing, les attaques de spear phishing représentent les cybermenaces les plus coûteuses pour les victimes, avec plus de 50 milliards de dollars (USD) dérobés à l’échelle mondiale entre 2013 et 2022 selon l’IC3.

Vade a détecté des attaques de spear phishing pour la première fois fin 2023. La méthode consiste à envoyer à la victime un email de phishing qui semble être le transfert d’un échange entre une personne que la victime connaît et le représentant d’une organisation tierce, souvent inexistante.

Ce type de scam permet aux hackers de ne pas usurper directement l’identité d’un véritable employé de l’entreprise ciblée en tant qu’expéditeur. Néanmoins, l’attaque fait intervenir des techniques d'ingénierie sociale communes à la plupart des attaques de spear phishing, notamment à la fraude au président et à la fraude bancaire.

Comment fonctionne une attaque de spear phishing ?

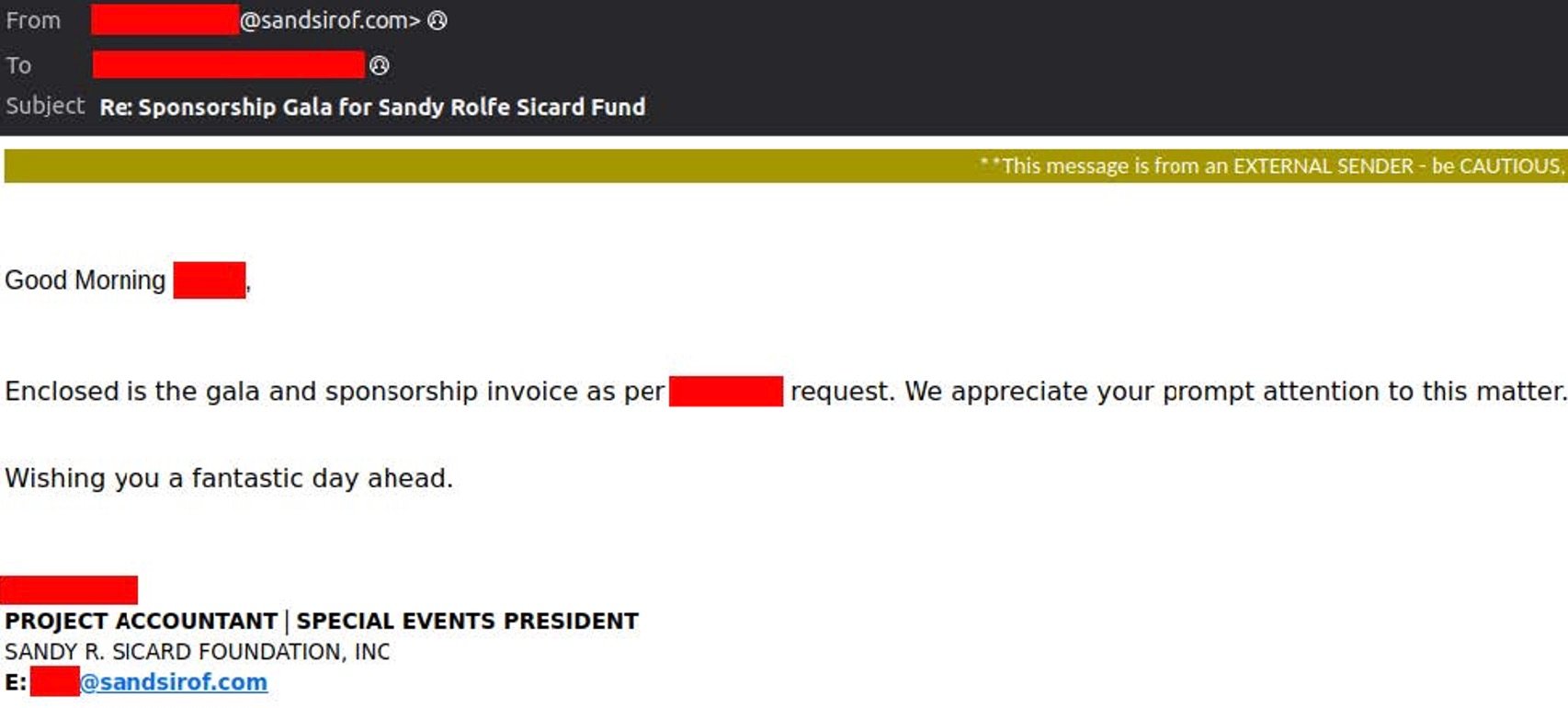

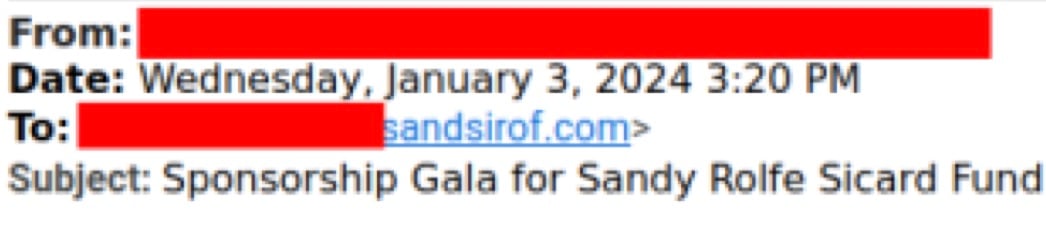

En janvier, Vade a détecté une attaque de spear phishing dans laquelle une organisation à but non lucratif sollicitait des parrainages pour un gala. Le point de départ de l’attaque : un email d’un représentant de l’organisation invitant le destinataire à donner suite à un ordre de paiement du PDG de l’entreprise du destinataire. L’email semblait être le transfert d’un échange entre le PDG et le représentant de l’organisation à but non lucratif, dans lequel le PDG acceptait de parrainer l’événement à hauteur de 25 000 $.

Transfert frauduleux d’email de phishing

L’échange situé en dessous de l’email et composé de trois messages contextualise pleinement la demande et incite le destinataire à y donner suite. En dépit des apparences, l’échange d’emails est faux et intégré dans le corps du message envoyé au destinataire.

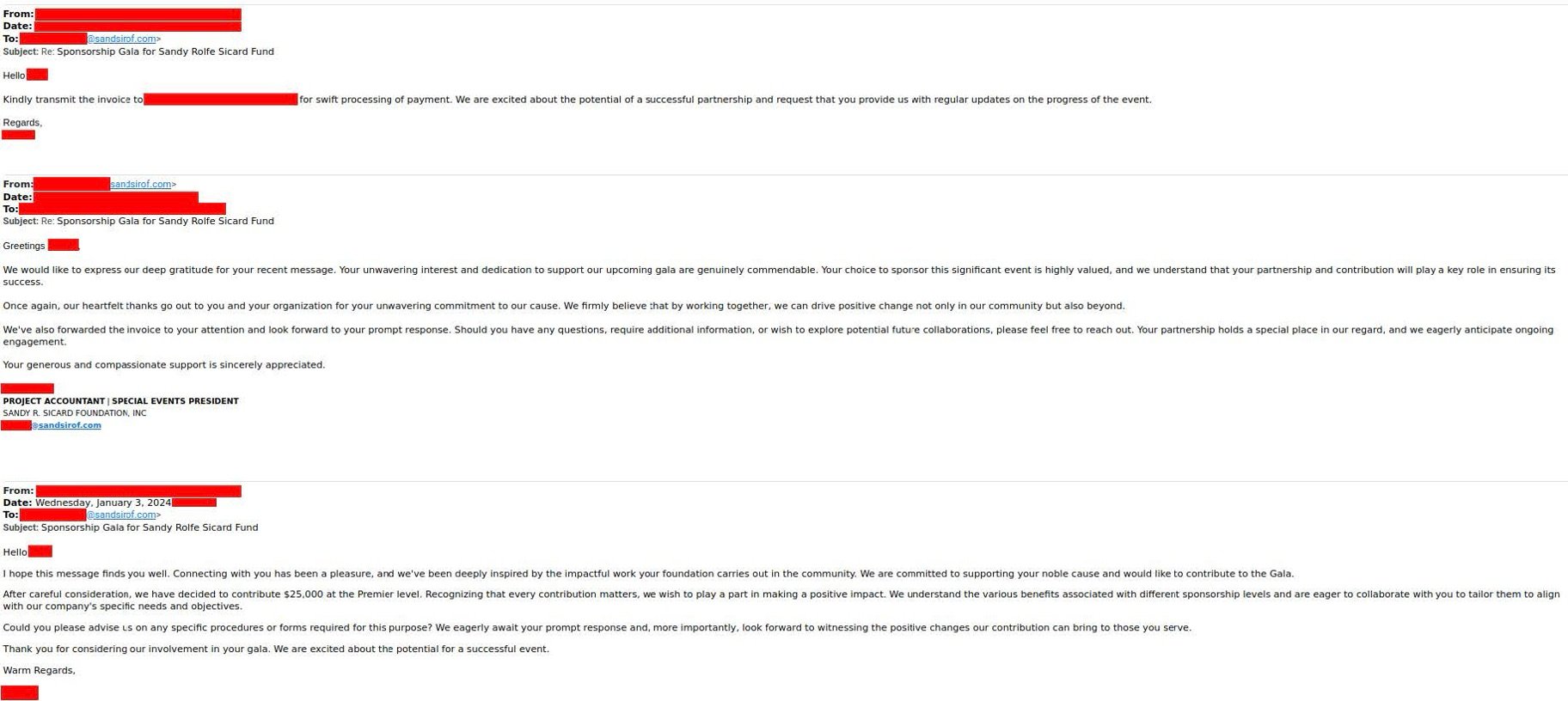

Faux échange d’emails

Vade a constaté que le destinataire n’avait pas eu d’échanges préalables avec l’expéditeur ou son organisation. Vade a également détecté que les hackers avaient créé de toutes pièces l’identité de l’expéditeur et de l’organisation à but non lucratif.

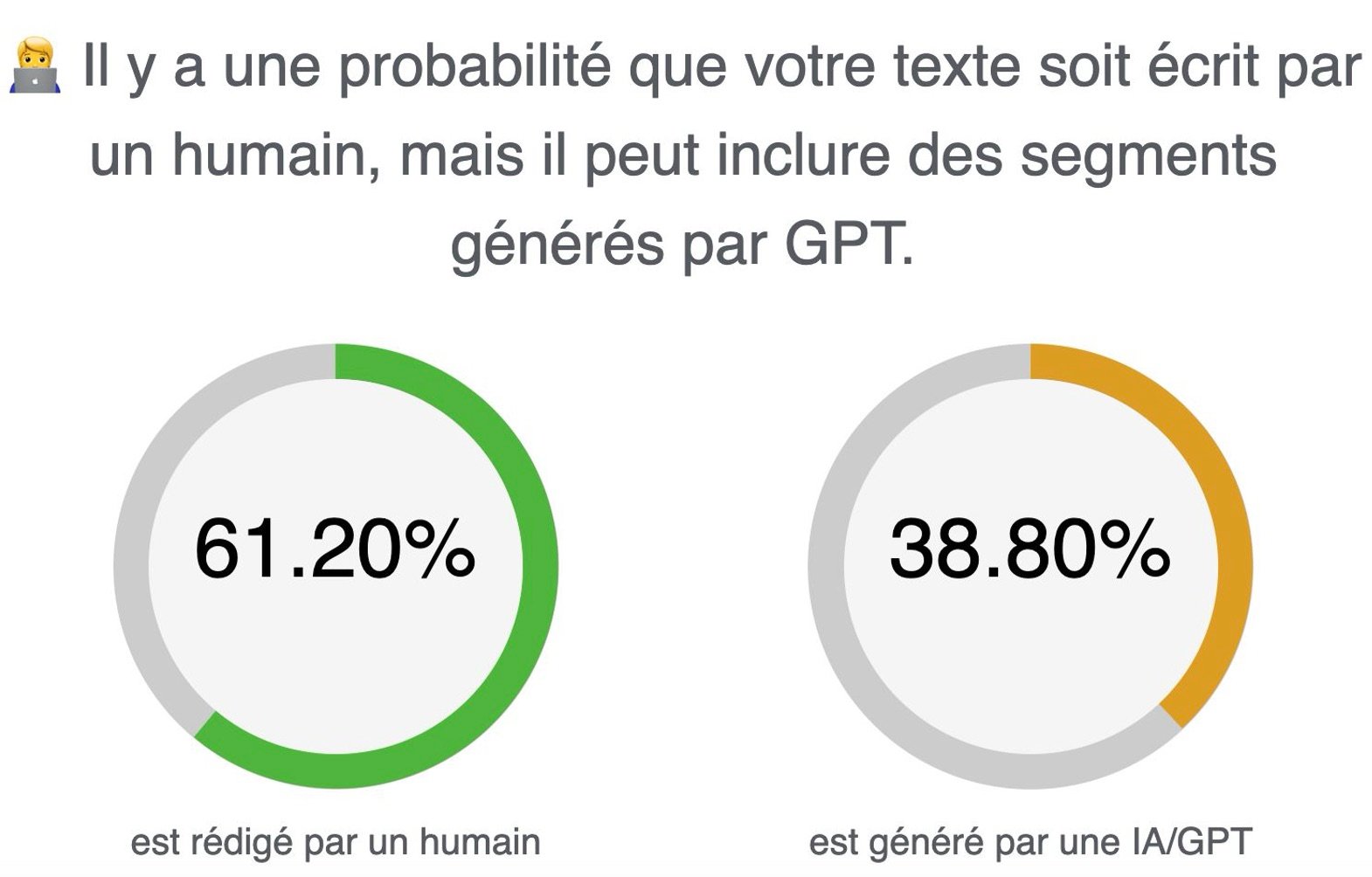

Il est intéressant de noter que l’email de l’expéditeur et les faux emails échangés semblent avoir été rédigés par des locuteurs natifs et ne contiennent ni faute d’orthographe ni erreur de grammaire, ce qui renforce la crédibilité du scam et le rend plus difficile à détecter. Selon ZeroGPT, un outil servant à identifier les contenus générés par l’IA, ce scam a probablement été produit par l’association d’une IA générative et d’une intervention humaine. Les hackers peuvent se servir de l’IA générative pour créer une conversation qui semble réelle et, dans le cas présent, Vade n’a pas pu vérifier la source des emails frauduleux.

Analyse de l’email par ZeroGPT

Quoique sophistiquée, cette attaque contient plusieurs indices montrant qu’il s’agit bien d’un scam. Toutefois, ces indices sont subtils et prouvent l’importance d’améliorer la sensibilisation à la sécurité des utilisateurs ainsi que leur attention aux détails.

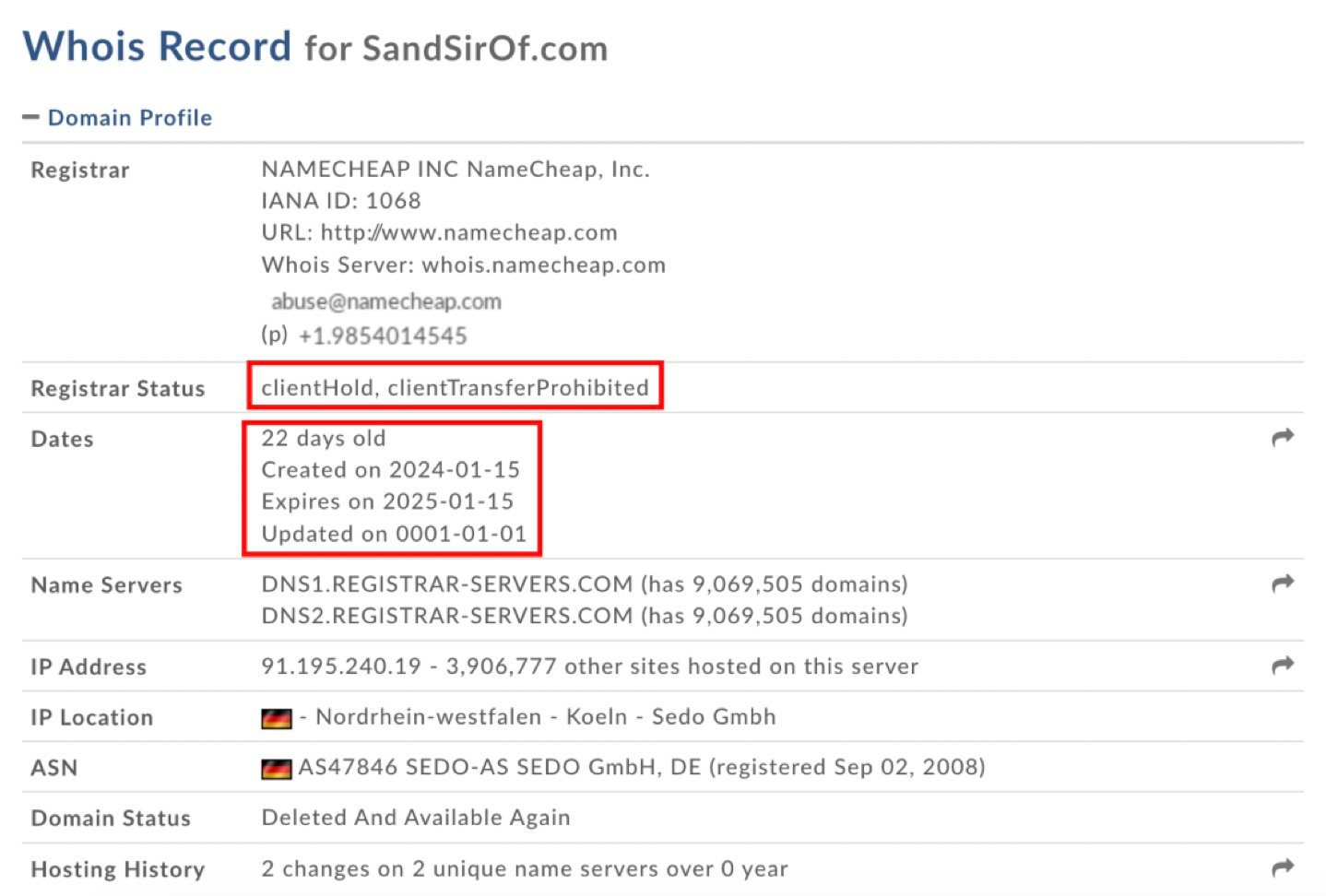

Le domaine de l’organisation à but non lucratif a été enregistré le 15 janvier, environ deux semaines avant l’envoi de l’email par l’expéditeur et bien après l’envoi du premier email au PDG par le représentant de l’organisation (3 janvier). Depuis, les hackers ont supprimé le domaine, dont le nom peut être acheté au moment de la rédaction de cet article.

En-tête du premier faux email

En-tête du premier faux email

De plus, l’objet de l’email contient un préfixe de réponse standard (« Re : ») au lieu d’un préfixe de transfert d’email (« FW : »), ce qui est une erreur évidente des hackers.

Bannière d’avertissement

Par ailleurs, en temps normal, quand un destinataire reçoit un email d’un expéditeur externe, une bannière d’avertissement s’affiche automatiquement. Or, cette bannière n’apparaît pas dans l’échange présumé entre le PDG et le représentant de l’organisation.

Points à retenir sur les attaques de spear phishing

Le transfert frauduleux d’emails n’est pas une stratégie nouvelle ; il s’agit d’une pratique bien connue, quoique controversée, utilisée dans le domaine du marketing par email.

Toutefois, il semble que ce soit la première fois que les hackers l’utilisent pour abuser leurs victimes . En 2020, Knowbe4 a signalé l’existence d’une méthode similaire basée sur le transfert frauduleux d’emails dans des attaques de phishing. Cependant, dans ces cas, les emails contenaient des liens ou des pièces jointes ayant pour but de déployer une charge utile malveillante, si bien que les filtres de messagerie réussissaient à les détecter assez facilement. Ces attaques consistaient aussi à transférer de faux échanges datant de plusieurs mois, voire d’années, entre deux interlocuteurs réels.

Vade a détecté cette attaque de spear phishing pour la première fois au milieu de l’année 2023 et n’a cessé d’en découvrir à ce jour. Bien qu’il soit relativement rare comparé à d’autres formes de menaces par email, ce type de scam devrait devenir plus fréquent compte tenu de la difficulté à le détecter et de la facilité à le mettre en œuvre.

Comment vous protéger

Les attaques de spear phishing sont certes faciles à créer et difficiles à détecter, mais vous pouvez mettre en place des mesures pour vous en protéger : formez les utilisateurs à détecter les signes, les types et les techniques courantes des attaques de spear phishing ; incitez-les à ne jamais se fier à la légitimité d’un expéditeur ou d’un email sans vérifier son authenticité. Par exemple, il est possible de contacter des collègues en personne ou par téléphone pour vérifier la légitimité des requêtes financières envoyées par email. Demandez également aux utilisateurs de signaler tout email suspect aux administrateurs afin qu’ils y remédient.

Outre les interventions humaines, renforcez votre sécurité de l’email en adoptant une solution basée sur l’IA fournie par un prestataire tiers. Optez pour des solutions qui tirent parti d’algorithmes de natural language processing (NLP) capables de détecter les expressions, mots-clés et énoncés malveillants typiques des emails d’attaque de spear phishing. Intéressez-vous également aux solutions qui tirent parti de l’IA générative pour entraîner des modèles de NLP destinés à vous protéger des menaces générées artificiellement.