2024年のスピアフィッシング攻撃: 第1四半期半ばのレビュー

Todd Stansfield

—2月 22 2024

—1 分で読める

Vadeは最近になって、EMEAと米国の組織を標的とした一連のスピア フィッシング攻撃を分析しました。詳細な分析を通じて、最も一般的な詐欺、なりすました従業員、標的となった役割など、スピア フィッシングの現状に関する重要な調査結果が明らかになります。

この投稿では、分析結果を検証し、保護を維持するための推奨事項を示します。

スピアフィッシング攻撃とは何ですか?

スピア フィッシングは、最も被害の大きいサイバー脅威であり、高度に標的を絞ったメール攻撃です。多くの場合、金銭を目的としたこの攻撃は、被害者が知っている人物になりすまし、効果的なソーシャル エンジニアリング技術を利用して被害者を悪用します。スピア フィッシング攻撃は通常、唯一の悪意のあるペイロードとしてテキストを使用するため、ハッカーにとって攻撃は簡単に作成でき、人的および技術的手段を使用して検出するのは困難です。

Vadeの研究者は、現在の攻撃の性質をより深く理解するために、最近の一連のスピアフィッシングメールを分析しました。以下は我々が検出したものです。

最も一般的なスピアフィッシング攻撃は何ですか?

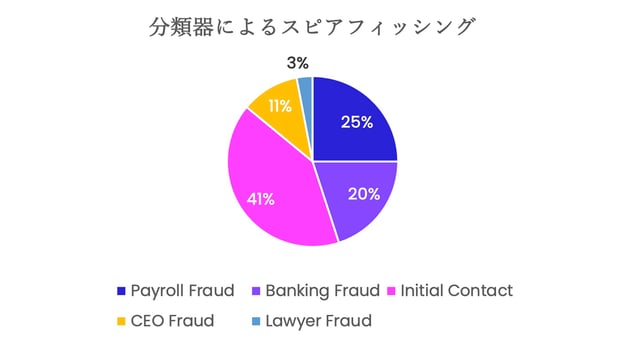

Vadeの分析により、スピア フィッシングの最も一般的な分類子またはカテゴリは初回コンタクトであり、次に給与詐欺、銀行詐欺、CEO詐欺が続いていることが判明しました。最初の連絡は、ハッカーが応答を求めることを目的としたリクエストや質問で被害者に連絡するときに発生します。この攻撃は、被害者との通信履歴を確立しようとするため、被害者の警戒心が弱くなり、一部のメールセキュリティソリューションが後続のメールに悪意のあるものとしてフラグを立てるのを妨げる可能性があります。多くの場合、初回コンタクトの脅威は、スピアフィッシングの他の分類子よりも先に発生します。

一方、給与詐欺は、ハッカーが従業員になりすまして、銀行口座の変更について人事部門または財務部門の誰かに警告するときに発生します。攻撃者は、正規の口座から不正な口座に直接入金を転送しようとします。

銀行詐欺は、銀行業務に関連するあらゆる詐欺を含む包括的なカテゴリです。これには、電信送金の不正な要求、詐欺請求書の支払いなどが含まれます。社内従業員や銀行担当者になりすましたハッカーがこのカテゴリに当てはまります。

CEO詐欺は、ハッカーが上級幹部になりすまして従業員をターゲットにして、財務上の行為を実行させようとするリクエストや要求を行うことで発生します。

Vadeが収集したサンプルで最も一般的ではない弁護士詐欺は、ハッカーが弁護士または法律事務所になりすまして、詐欺請求書の支払いを要求するものです。弁護士詐欺には、ハッカーが上級幹部になりすまし、法律事務所に代わって行動する場合もあります。

分類子によるスピア フィッシング

スピアフィッシング攻撃の最も多くの標的となったのはどの規模の企業ですか?

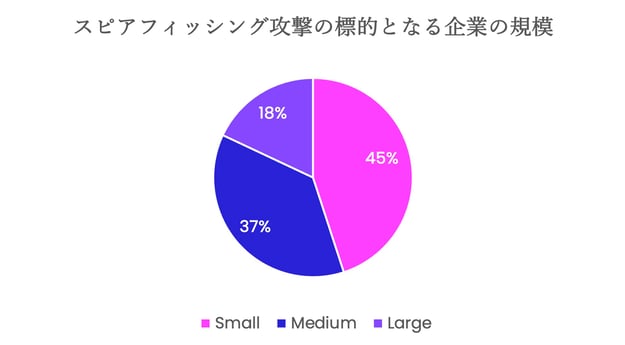

ほとんどのスピアフィッシング攻撃は中小企業を標的にしており、次に中規模および大規模組織が続きます。

その理由を説明するのに2つの要因が考えられます。世界的に見て、中小企業は全組織数の90%(米国では99.9%)を占めており、ハッカーの標的となる大多数を占めています。さらに、小規模な組織はサイバー脅威から防御するためのサイバーセキュリティリソースや人員が不足する傾向があり、ハッカーにとってより魅力的な標的となります。米国での最近の調査によると、中小企業の半数以上 (59%) がセキュリティ意識向上トレーニングを提供しておらず、 43%には基本的なファイアウォールさえ存在していません。

スピアフィッシング攻撃の標的となった企業の規模

スピアフィッシング攻撃の最も多くの標的となったのはどの業界ですか?

ハッカーに最も狙われている業界を見ると、プロフェッショナルサービスと地方自治体が他の業界を上回りました。これら2つの業界は10件の攻撃のうち3件以上を占めており、建設、小売、製造の組織が最も影響を受けました。

地方自治体にとって、ハッカーに対する抵抗力は低く、報酬は高額となる傾向があるため、これらの数字は驚くべきことではありません。たとえばフランスでは、地方自治体の75%がサイバーセキュリティに年間2,000ユーロ未満しか支出しておらず、半数以上がサイバーセキュリティソリューションの必要性を認めており、42%がサイバー攻撃のリスクにさらされていると考えています。地方自治体は時代遅れのシステムやテクノロジーに依存する傾向があり、攻撃に成功した場合は身代金の要求を支払う以外に手段がありません。

「不明/その他」に分類された業界は、スピアフィッシング攻撃の最も高い割合を占めていました。このカテゴリは、ニッチな業界や検証できない業界を網羅するものとして機能しました。

スピアフィッシング攻撃で最も標的にされる業界

スピアフィッシング攻撃で最も標的となったのはどの役割ですか?

特に、すべての攻撃の23%が、組織のキャッシュフローと金融資産の管理を担当する会社の財務担当者を標的としていました。社内または社外を問わず、会計士の役割が2番目の地位を占め、次に給与責任者/マネージャー、人事ディレクター/マネージャー、最高財務責任者が続きました。これらの役割がスピアフィッシング攻撃の典型的な目的を直接達成できることを考えると、これらの数字は驚くべきことではありません。これには、支払い、送金、従業員の納税フォームなどの機密情報の漏洩が含まれます。

スピアフィッシング攻撃で最もなりすましの多い役割トップ 5

スピアフィッシング攻撃で最も偽装されたのはどの役割ですか?

標的となった役割ではなく、最も偽装された役割に注目すると、攻撃の62%以上が経営幹部のメンバーになりすましたことがわかりました。スピアフィッシング攻撃では、多くの場合、被害者が要求に従う可能性を高めるために権限の原則が使用されます。権威原理とは、個人は権力のある立場にある人から説得されやすいという心理学の概念です。

なりすまし役職として最も多かったのはCEOで、続いて大統領、市長、常務取締役、弁護士となりました。市長の役割はEMEAの地方政府に対する攻撃のみに見られ、ランキング上位5位の中で通常外部組織に属する役職は弁護士だけでした。

スピアフィッシング攻撃で最もなりすましの多い役割トップ 5

スピアフィッシング攻撃の最も多くの標的となったのはどの部門ですか?

ハッカーの最も標的となった部門のうち、財務部門が他のすべてをリードし、次に会計、人事、管理/業務、給与、経営幹部が続いた。これらの部門は組織の金融資産や行動、さらにはハッカーが悪用する可能性のある機密情報を管理しているため、これも当然のことでした。

繰り返しますが、Vadeはニッチな業界を代表する部門、または特定できない部門を「不明/その他」として分類しました。

スピアフィッシング攻撃の標的となる主な部門

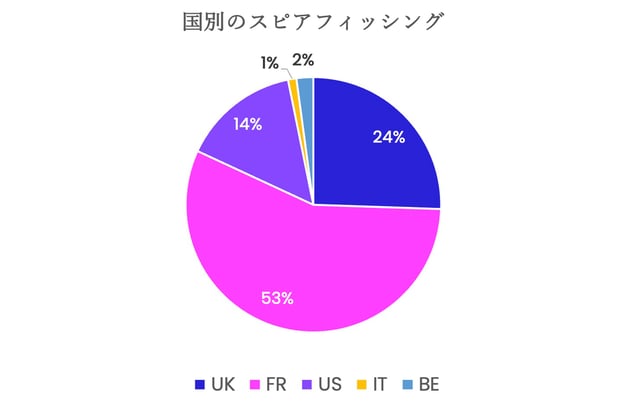

スピアフィッシング攻撃はどこで発生しましたか?

分析されたデータセットの半分以上はフランスで発生した攻撃に関するもので、続いて英国、米国、ベルギー、イタリアで発生しました。

スピアフィッシング攻撃の標的となる主な部門

スピアフィッシング攻撃からの保護

スピアフィッシング攻撃ほど脅威的なサイバー脅威はほとんどありません。技術的に生成するのは簡単ですが、防御するのは難しいため、あらゆる規模の組織にとって最大の脅威となります。組織を保護し続けるには、高度なメールセキュリティと、最新のソーシャルエンジニアリング技術や詐欺に対する十分な認識を組み合わせる必要があります。

Microsoft 365 用の高度なメール セキュリティスイートであるVade for M365は、スピアフィッシング攻撃に対する高度な保護を提供します。このソリューションは、自然言語処理(NLP )アルゴリズム、人間の洞察、14 億を超える保護されたメールボックスからのメールインテリジェンスを活用して、他のソリューションが見落とすテキストのみの脅威を捕捉します。Vade for M365は、生成AIを利用して、テクノロジーや熟練したハッカーによって生成される脅威に対する保護を強化しています。