Analyse des malwares : conseils, outils et techniques

Adrien Gendre

—18 mai 2023

—3 min de lecture

Les malwares contiennent souvent des mécanismes leur permettant d’éviter d’être détectés par les antivirus et autres outils de sécurité de l’email. Dans cet article, nous allons passer en revue les bonnes pratiques d’analyse des malwares et vous fournir les conseils, outils et connaissances dont vous avez besoin pour faire vos premières analyses.

Qu’est-ce que l’analyse des malwares et en quoi consiste-t-elle ?

L’analyse des malwares est un vaste domaine et hautement technique qui demande une expérience et une expertise solides pour les cas les plus complexes. Les MSP et administrateurs ont néanmoins tout intérêt à connaître les étapes de base de l’analyse d’un malware. Ce processus s’applique aux fichiers exécutables malveillants plutôt qu’aux code malveillant de type injecteur JavaScript ou PDF, par exemple.

Il existe deux formes d’analyse des malwares : l’analyse statique et l’analyse dynamique. Comme son nom l’indique, l’analyse statique étudie le code source sans exécuter le programme. L’analyse dynamique, au contraire, se penche sur le comportement d’un programme lors de l’exécution. Les deux formes d’analyse sont complémentaires et sont souvent utilisées en parallèle lors de l’ingénierie inverse d’un malware. Les deux peuvent aussi aider les administrateurs dans leurs activités d’analyse des menaces et de réponse aux incidents.

Vade for M365 offre une détection avancée des malwares qui savent se faire discrets, comme les malwares polymorphes, métamorphes et variables selon l’environnement. En plus du filtrage des emails, Vade for M365 fournit les outils et fonctions permettant d’analyser les menaces comme les malwares de manière sûre et efficace.

File Inspector dans Vade for M365

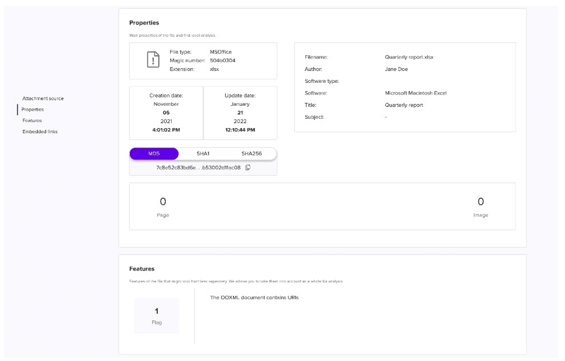

La fonction File Inspector de Vade for M365 met en lumière les caractéristiques et composants des fichiers et pièces jointes PDF ou Microsoft Office malveillants. Avec elle, les administrateurs peuvent analyser en toute sécurité des informations essentielles, notamment :

- Hachage

- Extensions

- URL

- Images

- Objets

- Scripts

- Fichiers intégrés

Les éléments de preuve ainsi recueillis peuvent être utilisés pour analyser des menaces, notamment le code de malware et les liens suspects, et déterminer si elles ont atteint d’autres zones du réseau. Il est également possible d’envoyer manuellement des fichiers dans File Inspector pour les analyser.

Comment réaliser une analyse statique

Pour réaliser une analyse statique d’un malware, procédez comme suit :

- Notez les informations issues de l’analyse de votre échantillon. Utilisez la méthode de documentation de votre choix : fichier texte, feuille de calcul ou encore carte mentale.

- Documentez tous les détails de l’analyse. Indiquez notamment l’emplacement des fichiers concernés dans votre système d’exploitation.

- Relevez l’empreinte de l’échantillon en déterminant le hachage du ou des fichiers détectés. Cette étape est particulièrement importante pour les malwares polymorphes et métamorphes. Ils sont en effet capables de se transformer régulièrement pour ne pas être détectés. Néanmoins, dans certains cas, le hachage reste utile pour détecter des menaces déjà signalées par la communauté de cybersécurité.

- Classez les échantillons en fonction de plusieurs caractéristiques lorsque cela est possible. Vous pouvez vous appuyer sur le type de fichier, le format, l’architecture cible, le compilateur utilisé, etc.

- Recherchez le type de fichiers d’exécutable, les fichiers DLL appelés, les exportations, les importations, les chaînes de caractères, etc.

- Documentez les détails. Documentez les détails techniques (obfuscation, packing, chiffrement) et les indicateurs de compromission (adresses IP et domaines).

- Analysez l’échantillon. Procédez à l’analyse de votre échantillon. Si l’échantillon est empaqueté ou chiffré, vous devrez peut-être réaliser une analyse dynamique pour dépaqueter ou décrypter le malware.

Comment réaliser une analyse dynamique

Après avoir suivi les étapes d’une analyse statique, procédez comme suit pour réaliser une analyse dynamique.

- Configurez un environnement de test. Le plus simple et le moins coûteux est d’utiliser un logiciel de virtualisation comme Oracle VM VirtualBox, Microsoft Hyper-V ou les produits VMware Desktop Hypervisor. Vous pouvez également exécuter une distribution du type REMnux (kit d’outils Linux destiné aux analystes de malwares) dans un conteneur Docker préconfiguré.

- Isolez votre environnement d’analyse des réseaux sensibles. Pour éviter que d’autres systèmes de votre réseau de production ne soient contaminés, compartimentez vos réseaux d’analyse et de production. De manière générale, il est recommandé de ne jamais connecter ces réseaux entre eux.

- Installez des outils d’analyse. Si vous disposez d’un environnement Windows, les outils de la suite Sysinternals pourraient s’avérer utiles. Vous pouvez également opter pour les outils suivants, qui permettent de réaliser certaines tâches d’analyse spécifiques : Process Explorer (surveillance des processus), Procmon (surveillance des changements du système de fichiers et du registre), AutoRuns (détection des mécanismes fréquents de persistance permettant au malware de rester présent malgré le redémarrage de l’ordinateur), SysMon (surveillance et consignation de l’activité du système afin d’enregistrer des informations intéressantes) et Wireshark (surveillance du trafic réseau).

- Installez des outils d’ingénierie inverse. Il n’est généralement pas possible de disposer du code source des fichiers exécutables malveillants. Pour en savoir plus sur leur fonctionnement, vous devez donc essayer de réaliser une ingénierie inverse du fichier. Il existe des outils gratuits ou payants permettant de désassembler et déboguer des fichiers exécutables, notamment x64dbg, IDA pro ou encore Ghidra.

Analyse des malwares avec Vade for M365

Très technique, l’analyse des malwares est une discipline importante de la cybersécurité. Vade for M365 propose des fonctions de détection de haut niveau, mais peut aussi vous aider à diagnostiquer en toute sécurité des fichiers et pièce jointes malveillants et de réunir des données forensiques qui éclaireront votre réponse aux incidents.