マルウェア分析:ヒント、ツール、技術

Adrien Gendre

—5月 18 2023

—1 分で読める

マルウェアには、多くの場合、ウイルス対策やその他のメールセキュリティツールによる検出をすり抜ける機能が組み込まれています。この記事では、マルウェア分析のベストプラクティスを確認し、分析を始めるために必要なヒント、マルウェアツール、知識を提供します。

マルウェア分析とは何か?それには何が必要なのか?

マルウェア分析は、巧妙なマルウェアを分析するための豊富な経験と専門知識を要する、広範で高度に技術的な分野です。それでも、MSPと管理者は、マルウェアを分析する基本的な手順を学ぶことで利益を得ることができます。このプロセスは、ドロッパー(JSドロッパー、PDFドロッパーなど)の分析ではなく、悪意のある実行可能ファイルの分析に適用されます。

悪意のある実行可能ファイルには、静的と動的の2つの形式のマルウェア分析が存在します。その名が示すように、静的解析(静的バイナリ解析またはソースコード解析とも呼ばれます)は、プログラムを実行せずにコンピュータコードを調べます。それに対して、動的分析では、実行時にプログラムのコードを調べます。どちらの形式の分析も補完的な価値を提供し、しばしばマルウェアをリバースする際に併用されます。また、どちらも、管理者が脅威の調査とインシデント対応を行ううえで役立ちます。

Vade for M365は、ポリモーフィック型、メタモーフィック型、環境認識型の亜種などの回避型マルウェアの高度な検出を提供します。メールのフィルタリングに加えて、Vade for M365は、脅威を安全かつ効率的に分析するためのマルウェアツールと機能を提供します。

Vade for M365のFile Inspector

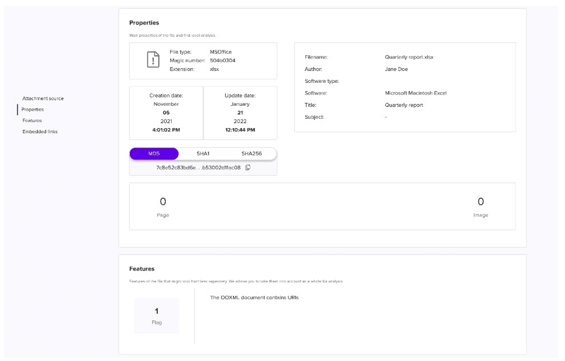

Vade for M365のFile Inspectorは、PDFおよびMicrosoft Officeのファイルや添付ファイルに組み込まれた悪意のある特性と要素を明らかにします。これにより、管理者は次のような重要な情報を暴露するリスクを負わずに安全に調査します。

- ハッシュ

- 拡張子

- URL

- 画像

- オブジェクト

- スクリプト

- 埋め込みファイル

File Inspectorによって収集された証拠を活用して、マルウェアコードや疑わしいリンクなどの脅威をクロスチェックし、それらがネットワークの他の領域に広がっているかどうかを判断します。ファイルをFile Inspectorに手作業でアップロードして分析することもできます。

静的なマルウェア分析を実行する方法

次の手順で静的分析を実行します。

- 現在のサンプル分析に関連のあるメモの収集を始める。テキストファイル、スプレッドシート、マインドマップなど、お好きな方法で文書化しましょう。

- 分析の詳細を文書化する。これには、オペレーティングシステム上の関連ファイルの保存場所が含まれます。

- 見つかったファイルのハッシュを取得して、サンプルをフィンガープリントする。この手順は、ポリモーフィック型およびメタモーフィック型マルウェアにも重要です。これらのマルウェアの亜種は、検出をすり抜けるために絶えず変化する可能性がありますが、そのハッシュは、サイバーセキュリティコミュニティによって報告された既存のマルウェアの脅威と比較するのに役立ちます。

- 可能であれば、いくつかの特性に従ってサンプルを分類する。これには、ファイルの種類、形式、ターゲットアーキテクチャ、使用されるコンパイラなどがあります。

- 実行可能な種類、呼び出されたDLL、エクスポート、インポート、文字列などを検索する。

- 詳細を文書化する。技術的な詳細(難読化、パッキング、暗号化など)と、最終的には侵害の兆候(IP アドレスとドメイン)を文書化します。

- サンプルを分析する。サンプルを分析しましょう。サンプルが圧縮されていたり、暗号化されていたりする場合、保護機能により、動的分析を実行してマルウェアを解凍したり復号したりしなければならないことがあります。

動的なマルウェア分析を実行する方法

マルウェアの静的分析を実行してから、次の手順で動的分析を実行します。

- ラボ環境をセットアップする。ラボシステムをセットアップする簡単で安価な方法は、Oracle VM VirtualBox、Microsoft Hyper-V、 VMwareのデスクトップハイパーバイザー製品などの仮想化ソフトウェアに依存しています。もう1つの手段は、ビルド済みのDockerコンテナ内でREMnux(マルウェアアナリスト向けのLinuxツールキット)のようなディストリビューションを実行することです。

- 機密性の高いネットワークからラボ環境を分離する。実稼働ネットワーク上の他のシステムの侵害を防ぐには、ラボネットワークと実稼働ネットワークを区分します。ベストプラクティスは、これらのネットワークの接続を常に避けることです。

- 分析ツールをインストールする。Microsoft Windows環境では、Sysinternals Suiteのツールが役立つ場合があります。また、特定の分析タスクに役立つ次のツールを検討しましょう。Process Explorer(プロセスの監視に有用)、Procmon(ファイルシステムとレジストリの変更の監視に有用)、AutoRuns(再起動後も永続化する一般的なトリックの検出に有用)、SysMon(役立つ情報が得られるシステムのアクティビティの監視とログの記録に有用)、Wireshark (ネットワーク トラフィックの監視に有用)。

- リバースエンジニアリングツールをインストールする。 悪意のある実行可能ファイルの場合、通常、プログラムのソースコードを表示できません。したがって、マルウェアの機能について詳しく知るには、コンパイルされたWindowsの実行可能ファイルを逆にしてみる必要があります。x64dbg、IDA pro、Ghidraなど、実行可能ファイルの逆アセンブルとデバッグ用の無料の商用ツールがあります。

Vade for M365によるマルウェア分析

マルウェア分析は高度な技術分野であると同時に、サイバーセキュリティの重要な機能です。Vade for M365は、高度な検出機能を提供するだけでなく、悪意のあるファイルや添付ファイルを安全に診断し、インシデント対応活動のためのフォレンジック証拠を収集するのに役立ちます。