Phishing Instagram : la certification ou le nouveau piège des hackers

Todd Stansfield

—01 septembre 2022

—3 min de lecture

Une nouvelle campagne de phishing sévit ces dernières semaines. Et cette fois-ci, c’est la plateforme Instagram qui est visée. D’abord découverte par Vade à la fin du mois de juillet, l’arnaque exploite le programme de vérification d’Instagram, qui permet d’obtenir le fameux badge « Vérifié ». Objectif ? Inciter les victimes à divulguer leurs informations personnelles et leurs identifiants de compte. Cette manœuvre malveillante cible des utilisateurs spécifiques de la plateforme, révélant ainsi un degré de sophistication plus élevé que d’autres campagnes de phishing, qui ne font aucune distinction entre les victimes.

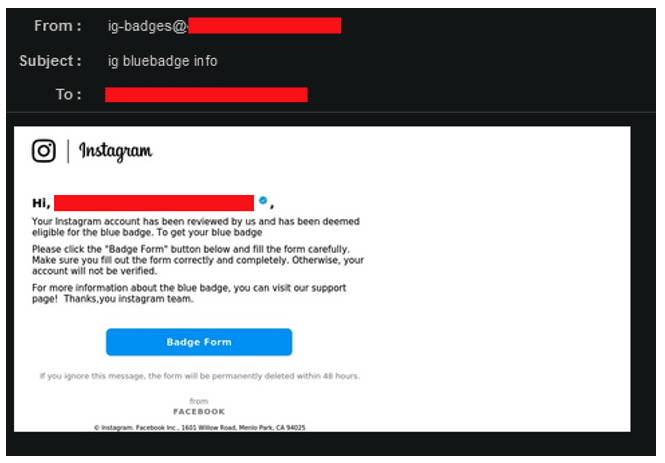

L’email de phishing a pour objet « ig bluebadge info » et pour titre « ig-badges ». Dans le corps du texte, il est expliqué à la victime que son profil Instagram, après examen, a été déterminé éligible à la vérification. Dans l’en-tête et le pied de l’email, les logos de Facebook et Instagram ajoutent en authenticité à la communication, tout comme l’utilisation de l’identifiant Instagram de la victime. Preuve encore que le hacker a sélectionné sa victime et s’est renseigné sur elle avant de l’approcher.

Lire notre article concernant la detection des logo.

Email de Phishing Instagram

Si les hackers usent de ces stratagèmes, c’est dans l’espoir de détourner l’attention de certains éléments qui trahissent à coup sûr la tentative de phishing, notamment le contexte de l’email. En effet, pour obtenir la très prisée coche bleue sur Instagram, c’est aux utilisateurs de faire la demande auprès de la plateforme, et non l’inverse.De plus, la vérification est réservée aux personnalités publiques et aux célébrités, elle n’est donc pas accessible à l’utilisateur lambda.

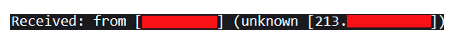

En examinant l’email de plus près, on découvre qu’il provient d’une adresse IP turque, comme on peut le voir ci-dessous.

Adresse IP de l’expéditeur

Adresse IP de l’expéditeur

D’autres indices suggèrent par ailleurs une tentative de phishing classique. Des erreurs de grammaire ainsi que des fautes de frappe, signature des acteurs malveillants étrangers, apparaissent dans le texte, par exemple la formule : « Thanks, you instagram team ». L’email presse également l’utilisateur d’agir rapidement avec le message suivant : « Si vous ignorez cet email, le formulaire sera automatiquement supprimé dans un délai de 48h ». C’est là une autre ficelle du phishing et du spear phishing : inciter la victime à agir sans réfléchir en instaurant un sentiment d’urgence.

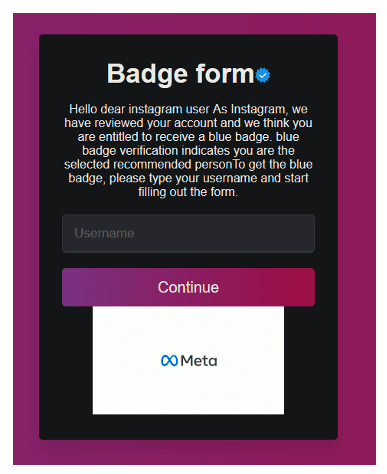

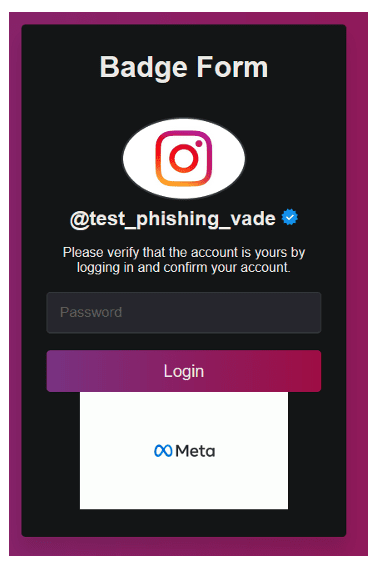

Malgré tout, les hackers comptent bien sur la négligence de certaines victimes, qui cliqueront alors sur le bouton d’action bleu « Formulaire Badge ». À ce moment-là, un site web malveillant est lancé, et affiche le nom de domaine suivant : « teamcorrectionbadges ».

Nom de domaine du phishing d’Instagram

Ici, les hackers espèrent que la victime pensera être redirigée vers un autre site d’Instagram utilisé par la plateforme pour vérifier ses utilisateurs. Là encore, l’illusion d’authenticité repose sur plusieurs éléments visuels : les couleurs de la marque Instagram ainsi que le logo de sa société mère, Meta. Et encore une fois, d’autres erreurs de grammaire figurent sur cette page.

Formulaire de phishing d’Instagram 1

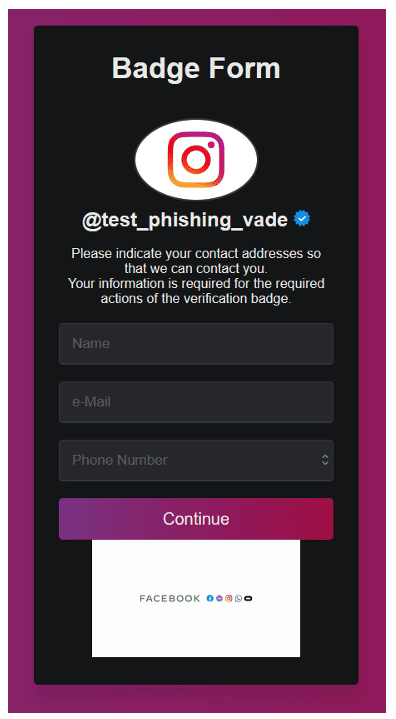

Le formulaire invite la victime à saisir son identifiant instagram. Une fois l’information envoyée, la page web se réactualise pour afficher les champs de saisie suivants : nom de la victime, email et numéro de téléphone.

Formulaire de phishing d’Instagram 2

Lorsque l’utilisateur a renseigné ces informations, la page web est rafraîchie. Elle affiche désormais un nouveau champ, où la victime doit saisir son mot de passe.

Formulaire de phishing d’Instagram 3

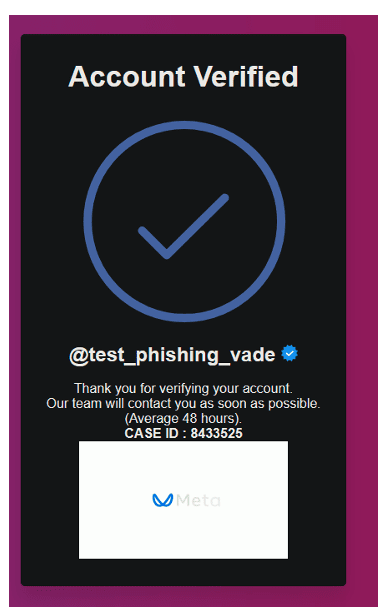

Une fois les identifiants de compte récupérés, la page web est de nouveau rafraîchie. Cette fois-ci, un message de confirmation annonce : « Nous vous remercions d’avoir vérifié votre compte. Notre équipe vous contactera prochainement. (Délai moyen : 48h) ».

Formulaire de phishing d’Instagram 4

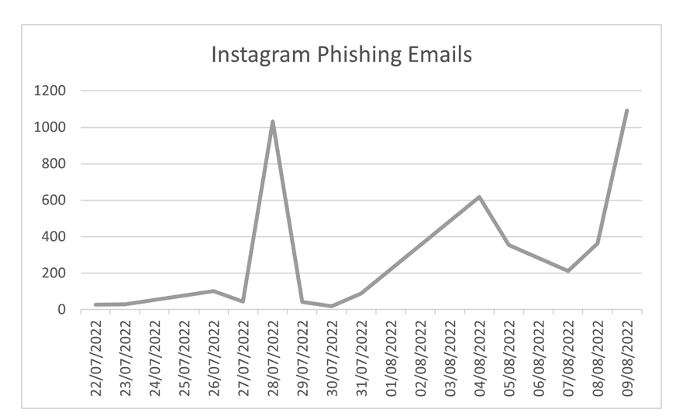

La campagne de phishing d’Instagram a été lancée le 22 juillet 2022. À deux reprises, le volume observé a dépassé plus de 1 000 emails par jour. L’échelle restreinte de cette campagne malveillante semble confirmer pour l’heure le caractère ciblé des attaques.

Volume des emails de phishing d’Instagram

L’obtention d’un nouveau statut sur Instagram sert de prétexte à cette campagne de phishing

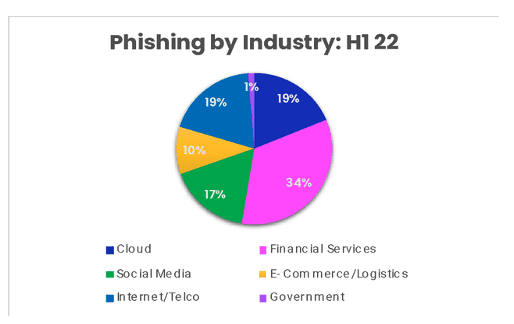

Les plateformes sociales telles qu’Instagram et Facebook sont pour les hackers un véritable terrain de chasse lorsqu’il s’agit de lancer des attaques de phishing, car elles leur fournissent de nombreuses informations sur les victimes choisies. Notre récent rapport Phisher’s Favorite confirme cet état de fait, nous révélant que les marques de réseaux sociaux arrivent à la quatrième place des URL de phishing, tous secteurs confondus. Dans ce classement, Facebook s’illustre d’ailleurs à la troisième place des marques les plus usurpées.

Volumes de phishing par secteur pour le premier semestre 2022

Si l’usurpation des marques de réseaux sociaux s’avère lucrative pour les hackers, la demande de vérification sociale leur procure une valeur ajoutée. Sur Instagram, de nombreux utilisateurs cherchent en effet à obtenir la coche bleue, symbole de la certification Instagram et véritable gage de confiance et de statut social. Pas étonnant, donc, que certains foncent tête baissée lorsqu’on leur fait miroiter la possibilité de l’obtenir. Sans compter que la certification demeure un processus à la fois mystérieux et obscur, qui s’effectue à la seule discrétion de la plateforme. Dans ces conditions, la victime est encore plus susceptible de faire confiance aux emails et sites web développés par des tiers malveillants.

Au fil des années, les arnaques à la certification, telle que cette campagne de phishing d’Instagram, continuent de défrayer la chronique. La tendance est donc loin de s’essouffler. Mais cela ne signifie pas pour autant que vous ne pouvez pas vous en prémunir en adoptant une bonne cyberhygiène reposant sur des pratiques cohérentes. Partez du principe que n’importe quel email peut être piégé, et vous traiterez alors le prochain avec prudence. Connectez-vous à vos réseaux sociaux directement à partir d’un navigateur distinct, jamais par email. Enfin, soyez attentif aux signes habituels du phishing, comme le sentiment d’urgence et les fautes diverses du texte.