Invisibilité : clé de la sécurité supply chain

Adrien Gendre

—18 février 2021

—3 min de lecture

Avec la violation de SolarWinds découverte en décembre 2020, les cybercriminels ont réussi un coup de maître : pendant près de 9 mois, ils sont en effet parvenus à rester parfaitement invisibles. Cette attaque a touché environ 18 000 réseaux gouvernementaux et privés et constitue à ce titre l’une des pires failles connues du monde de la sécurité. La liste toujours plus longue des fournisseurs de technologie concernés envoie un message clair : les cybercriminels n’ont pas besoin d’attaquer directement votre entreprise pour s’insinuer dans votre réseau.

Une faille de la supply chain qui ne ressemble à aucune autre

La faille SolarWinds présente une sophistication rare et est en cela souvent comparée à l’attaque dévastatrice de NotPetya, survenue en 2017. Au moins 4 variants du malware ont été injectés dans le processus de compilation de SolarWinds, où ils ont pu infecter 18 000 clients de SolarWinds lors de la mise à jour de leur logiciel SolarWinds Orion.

Au cours des 9 mois suivants, les entreprises et organisations gouvernementales ont été espionnées et ont partagé sans le savoir leurs données avec des cybercriminels à la solde d’un État. Le mystère reste entier quant à l’utilisation que les hackers prévoient de faire de ces données.

Les départements américains du Trésor, du Commerce, de la Défense, de la Sécurité intérieure, de la Santé et de la Justice figurent parmi les principales organisations gouvernementales victimes de cette attaque. Outre ces agences, de nombreuses entreprises technologiques de premier plan, et notamment d’éditeurs de logiciels de cybersécurité, ont elles aussi été compromises.

Parmi les multiples victimes des mises à jour vérolées de SolarWinds figurent ainsi Microsoft, FireEye et Cisco. En janvier 2021, la société Malwarebytes a révélé avoir elle aussi été victime du groupe qui s’était attaqué à SolarWinds, alors même qu’elle n’est pas cliente de la firme texane. Enfin, Microsoft a expliqué que parmi ses clients touchés par la faille de SolarWinds, 44 % étaient des entreprises technologiques, notamment des éditeurs de logiciels, des prestataires de services informatiques et des fournisseurs d’équipements.

Votre supply chain n’a plus aucun secret

Comme l’a montré la faille de SolarWinds, les cybercriminels talentueux ne choisissent pas leurs victimes au hasard. Au contraire, ils font preuve d’une précision redoutable rendue possible par une recherche préalable exhaustive. La migration par le Département de la Justice des États-Unis de ses serveurs Exchange vers Office 365 a été largement commentée dans les médias en 2018. Cette publicité illustre à quel point il est facile pour les cybercriminels d’identifier les fournisseurs d’une entreprise afin d’exploiter les faiblesses de la sécurité de sa supply.chain.

Les actualités ne sont toutefois pas le seul moyen d’en savoir plus sur la supply chain d’un prestataire. Une recherche de l’enregistrement MX (Mail Exchange) permet elle aussi d’identifier la solution de sécurité de l’email protégeant la messagerie d’une entreprise. Cette tâche ne nécessite qu’une seule ligne de code et que quelques secondes.

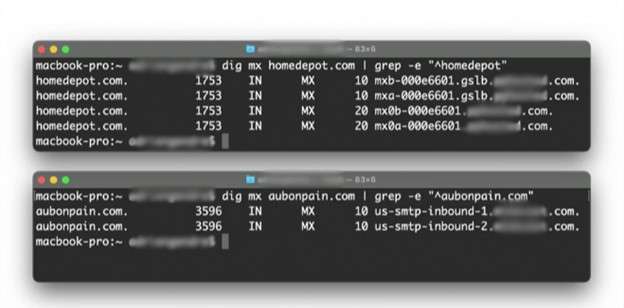

L’image ci-dessous illustre le résultat d’une recherche d’enregistrement MX portant sur Home Depot, une enseigne américaine de bricolage, et sur Au Bon Pain, une enseigne de restauration rapide, produits de boulangerie et cafés comptant 250 magasins. Sur la droite de l’écran se trouve le domaine de l’éditeur de la solution de sécurité de l’email de ces entreprises, dont nous avons caché le nom.

Recherche d’enregistrement MX

En effectuant la recherche ci-dessus, un hacker peut rapidement identifier la solution de sécurité de l’email utilisée par une entreprise. Il peut alors adapter ses attaques en fonction des faiblesses connues de cette solution : un hacker efficace maîtrisera ces faiblesses sur le bout des doigts.

Le pouvoir de l’invisibilité

La faille de SolarWinds prouve que les cybercriminels disposent de stratégies sophistiquées pour atteindre une entreprise sans s’y attaquer directement. Ils peuvent faire des centaines, voire des milliers de victimes en s’intéressant à une seule cible au sein de la supply chain.

Les MSP chargés de gérer et de protéger l’infrastructure informatique de leurs clients sont particulièrement exposés aux violations de sécurité de la supply chain. Comme nous l’avons vu en 2020 avec la multiplication des attaques de ransomwares à leur encontre, les MSP deviennent une cible de choix, tout simplement car ils ouvrent la voie aux réseaux de leurs clients.

De plus en plus de PME confient leur cybersécurité à des MSP, mais elles n’hésiteront pas à faire porter la responsabilité des failles à ces derniers. Par conséquent, les MSP doivent investir dans des solutions invisibles afin de réduire le risque que des hackers contournent leurs défenses. Toutefois, le nombre de solutions restant invisibles après une recherche de l’enregistrement MX est limité.

Vade for Microsoft 365 s’intègre à Microsoft 365 par le biais de ses API. Notre solution se place à l’intérieur du tenant Microsoft et est ainsi invisible pour les hackers. Autre avantage de cette architecture : Vade for Microsoft 365 peut intercepter les emails qui passent entre les mailles du filet d’EOP & ATP.

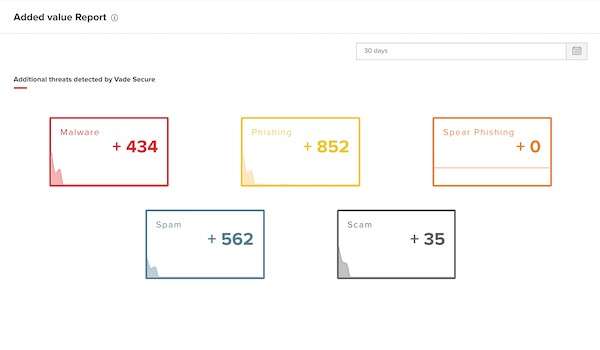

La valeur ajoutée de Vade for Microsoft 365 par rapport à la seule utilisation d’EOP est révélée dans le rapport comparatif. Accessible depuis le tableau de bord d’administration, ce rapport répertorie en temps réel les menaces manquées par Microsoft, mais bloquées par Vade.

Rapport comparatif

Pour en savoir plus sur les avantages d’une sécurité de l’email basée sur des API pour Microsoft 365, téléchargez notre infographie « Évaluation de la sécurité de l'email de Microsoft 365 : de l’importance de l’architecture ».