サプライチェーンのセキュリティに不可視性が必要不可欠である理由

Adrien Gendre

—2月 18 2021

—0 分で読める

2020年12月に発見されたSolarWindsのハッキング事件は、9ヵ月間も検出されず、サイバー攻撃において驚くべき成果の一つとなってしまいました。この攻撃は、これまでの記録上、最悪のケースに数えられるサプライチェーンを対象としたセキュリティ侵害の1つであり、約18,000の政府およびプライベートネットワークに影響を与えています。侵害されたテクノロジーベンダーの数が増えていることから、明確なメッセージが読み取れます。すなわち、サイバー犯罪者は、企業のネットワークを乗っ取るためにその企業を直接攻撃する必要はないということです。

他に類を見ないサプライチェーンのセキュリティ侵害

2017年に起きた壊滅的なNotPetya攻撃と比較すると、SolarWindsのハッキングは高度に洗練されているという特徴がありました。少なくとも4つのマルウェアの変異種がSolarWindsのビルドプロセスに注入されて、SolarWinds Orionのソフトウェア更新中に18,000人の無防備なSolarWindsの顧客に送信されました。

それに次ぐ9ヵ月間に、企業や政府機関は無意識のうちに諜報活動を受け、何が起こったのかを知らないまま国家を狙ったサイバー犯罪者とデータを共有してしまいました。ただし、ハッカーが入手したデータをどのように利用しようとしているのかは、まだ分かっていません。

米国財務省・商務省・国防省・国土安全保障省・保健省・司法省が、このハッキング被害を受けた最も顕著な政府機関です。政府機関だけでなく、多くのサイバーセキュリティベンダーを含む有名なテクノロジー企業も侵害されました。

SolarWindsのハッキング事件の被害者として名を連ねるMicrosoft、FireEye、およびCiscoは、トロイの木馬化されたSolarWindsのアップデートをインストールしたテクノロジーベンダーのほんの一部に過ぎません。

また2021年1月、Malwarebytesは、SolarWindsの顧客ではないにもかかわらず、SolarWindsを攻撃したグループによってハッキングされたことを明らかにしました。最後に、MicrosoftはSolarWindsのハッキングで侵害されたMicrosoftの顧客のうち、44%がソフトウェア会社、ITサービス、機器のプロバイダーなどのテクノロジー企業であることを報告しました。

貴社のサプライチェーンは秘密ではありません

SolarWindsのハッキング事件が示しているように、高度なサイバー犯罪者は、攻撃対象をランダムに選択するのではなく、正確に広範な調査を行ったうえで選択しています。2018年に、米国司法省がExchange ServerをOffice365に移行したことが広く報道されました。この報道や似たようなその他の報道は、サイバー犯罪者が企業のサプライヤを簡単に特定して、サプライチェーンのセキュリティの弱点を悪用できることを示しています。

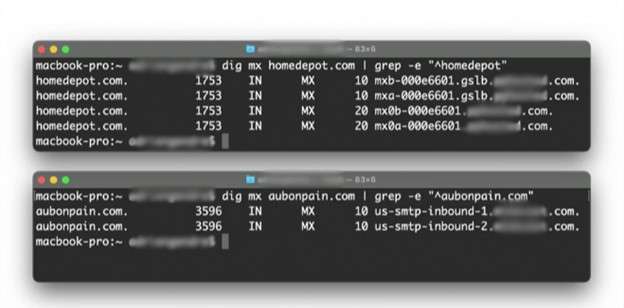

しかし、ベンダーのサプライチェーンを発見する方法はニュース報道だけではありません。メールセキュリティにおいては、わずか数秒で企業のメールを保護するメールセキュリティソリューションを特定できます。これは、1行のコードのみを必要とするタスクである単純なMX(メール交換)レコード検索で実現されます。

以下の画像で、米国を拠点とするホームセンターの小売業者であるHome Depotと、米国に本社を置き、世界中250ヶ所で展開するファストカジュアルレストラン、ベーカリー、カフェ事業を行っているAu BonPainのMXレコード検索を把握できます。画面の右側に、名前が編集されたメールセキュリティベンダーのドメインが表示されています。

MX検索

上記の検索を実行することで、サイバー犯罪者は企業を保護するメールセキュリティソリューションをすばやく特定します。サイバー犯罪者は、攻撃を適応させてソリューションの既知の弱点を悪用できるようになりました。優秀なハッカーは、これらの弱点を詳細に調査しています。

不可視性の力

SolarWindsのハッキング事件によって、サイバー犯罪者には、企業を直接標的にしなくても企業を侵害できる高度な方法があることが明らかになりました。サプライチェーンを標的にすることで、サイバー犯罪者は1つの標的を狙い、数百さらには数千の標的に攻撃をしかけられるようになります。

クライアントのIT管理と保護を担うMSP(マネージド・サービス・プロバイダー)は、サプライチェーンのセキュリティ侵害の影響を集中的に受けやすくなっています。2020年にMSPに対するランサムウェアの猛攻撃で見たように、MSPはクライアントのネットワークへの侵入口になるため、トップターゲットになりつつあります。

より多くの中小企業がサイバーセキュリティのためにMSPに注目している一方で、中小企業はデータ侵害が発生した場合にもMSPにその責任を負わせるでしょう。MSPは、ハッカーが防御をすり抜ける可能性を減らすために、サイバー犯罪者には見えないソリューションに投資する必要があります。Microsoft 365のクライアントを保護するMSPの場合、MXレコード検索での特定を不可能にする利用可能なソリューションの数は限られています。

Vade for Microsoft 365は、APIを介してMicrosoft365に統合されます。Microsoftのテナント内に配置されるため、ハッカーからは不可視の状態です。顧客のメールのMXレコード検索では、microsoft.comが記録されている唯一のメールセキュリティドメインです。このアーキテクチャの優位性のもう1つの利点は、ハッカーの攻撃がEOPをすり抜けた場合に、Vade for Microsoft365はMicrosoftが見逃したものをキャッチできることです。

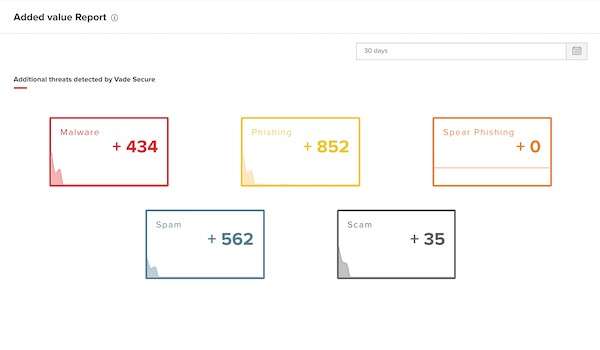

EOPに加えて、Vade for Microsoft 365の付加価値は、付加価値レポートを通じて明らかにされます。管理ダッシュボードから利用できるこのレポートは、Microsoftが見逃してVadeSecureがブロックした脅威をリアルタイムで表示します。

付加価値レポート

Microsoft 365のためのAPIベースのメールセキュリティのメリットを詳しく知りたい方は、当社のインフォグラフィック「Microsoft 365のメールセキュリティソリューションの評価:重要なのはアーキテクチャ」をご覧ください。