Qu’est-ce qu’une attaque par redirection ouverte ?

Todd Stansfield

—12 mars 2024

—4 min de lecture

L’usurpation est l’une des stratégies les plus fréquentes et les plus fiables de l’arsenal des hackers. Elle pousse naturellement les victimes à baisser leur garde et à ignorer les indices plus ou moins subtils de malveillance. Pour autant, les moyens mis en œuvre par les hackers pour usurper l’image d’entités légitimes, qu’il s’agisse de personnes ou d’entreprises, sont très variables. De nombreuses techniques leur permettent en effet d’y parvenir, et l’une d’entre elles consiste à exploiter les redirections ouvertes. D’après les observations de Vade, cette technique reste fréquente dans les scams de phishing qui reposent sur des marques et services légitimes.

Dans cet article, nous allons voir ce qu’est une attaque par redirection ouverte, comment elle fonctionne, quel est son intérêt pour les hackers et quelles mesures prendre pour s’en protéger.

Qu’est-ce qu’une redirection ouverte ?

Les redirections sont indispensables sur Internet : elles indiquent au navigateur d’accéder automatiquement à un autre site ou une autre URL. Elles sont omniprésentes et servent par exemple à rediriger d’un site HTTP non sécurisé vers sa version HTTPS, plus sûre. Lorsqu’elles sont bien pensées, ces redirections sont déclenchées par l’application Web et peuvent être contrôlées ou sécurisées par les opérateurs du site.

Une redirection est dite ouverte lorsque l’URL de destination peut être définie depuis l’extérieur de l’application ou modifiée par des informations fournies par l’utilisateur. En première approche, ce fonctionnement n’est pas nécessairement un problème (techniquement, les redirections 3xx sont des redirections ouvertes). Malheureusement, il peut être exploité assez facilement. Les problèmes commencent lorsque des attaquants peuvent créer des redirections vers des URL externes sans validation ou nettoyage approprié. Comme son nom l’indique, une attaque par redirection ouverte se produit lorsque des hackers exploitent cette vulnérabilité pour rediriger des utilisateurs vers un site différent de celui prévu, potentiellement malveillant.

Comment se déroule une attaque par redirection ouverte ?

Généralement, une attaque par redirection ouverte implique les étapes suivantes :

- Saisie de l’utilisateur : l’application Web accepte la saisie de l’utilisateur, généralement une URL, comme paramètre de la demande de redirection.

- Absence de validation : l’application ne valide ou ne nettoie pas correctement la saisie de l’utilisateur. Autrement dit, elle ne vérifie pas que l’URL est une destination valide et sécurisée.

- Redirection : l’application exécute la redirection vers l’URL saisie par l’utilisateur.

- Exploitation : un attaquant tire parti de l’absence de validation pour créer une URL pointant vers un site malveillant. Des techniques comme l’encodage d’URL peuvent être employées pour masquer le stratagème.

- Interaction de l’utilisateur : lorsqu’un utilisateur clique sur l’URL du hacker, il est redirigé vers un site malveillant. Il peut alors faire l’objet de diverses attaques : phishing, vol de session ou téléchargement de contenu malveillant.

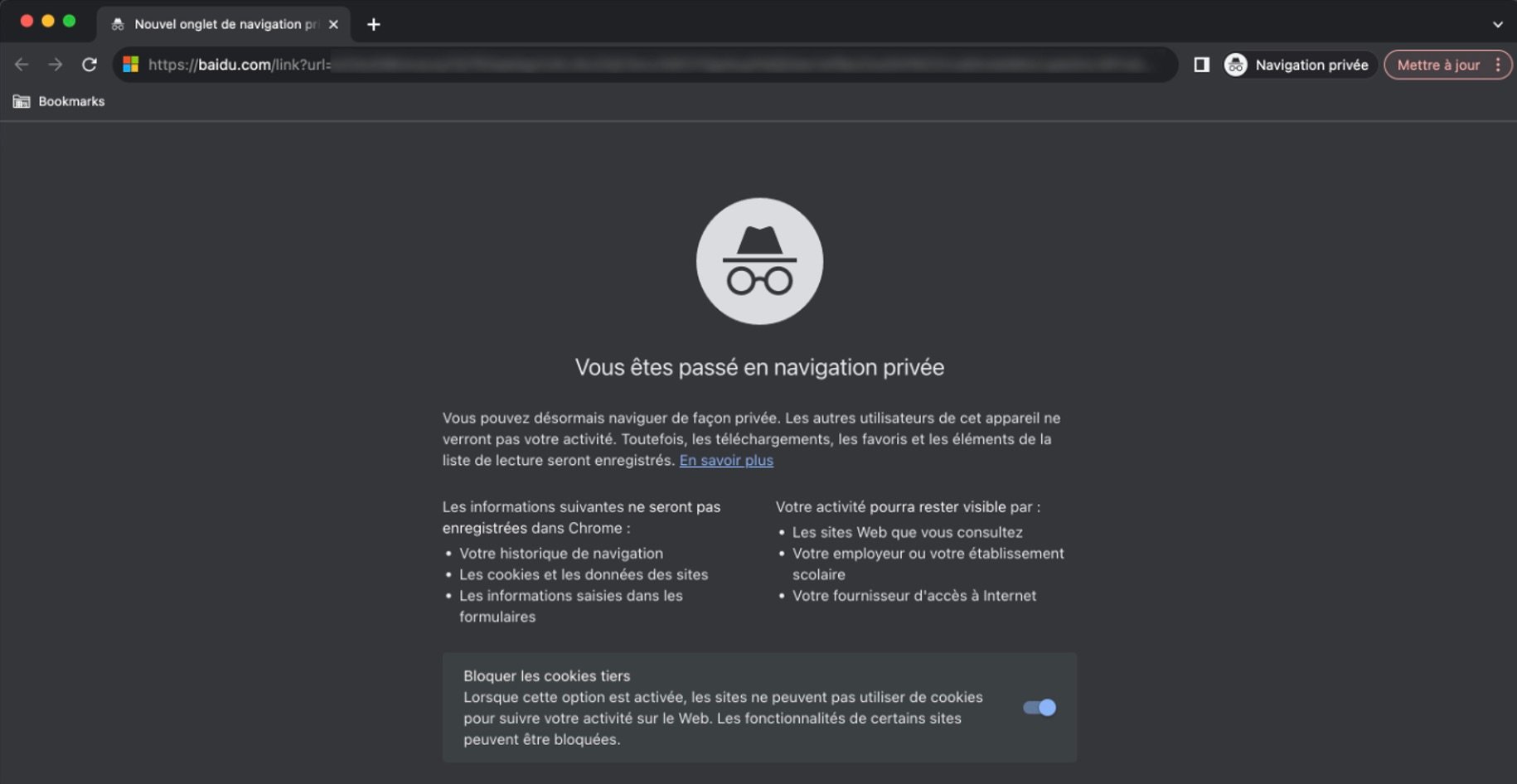

L’exemple ci-dessous présente une page tout à fait authentique de Baidu, le moteur de recherche chinois. L’URL de la page provient d’un email de phishing qui contient un lien de redirection. Les utilisateurs qui cliquent sur le lien sont temporairement envoyés sur cette page, avant d’être redirigés vers la page de phishing. Avec une redirection ouverte, les hackers peuvent en effet cacher leur lien malveillant derrière un lien légitime. Ils sont également en mesure de contourner les mécanismes de sécurité qui reposent sur la réputation et l’âge d’un domaine pour éliminer les menaces. En détournant une marque comme Baidu, ils tirent profit des signaux de confiance envoyés par un service légitime, sûr et largement utilisé. Ils multiplient aussi leurs chances de voir leur email de phishing arriver jusqu’à la boîte de réception de l’utilisateur. Tous ces avantages expliquent pourquoi Vade a détecté de nombreuses attaques par redirection ouverte se servant de Baidu.

Attaque par redirection ouverte utilisant Baidu et détectée par Vade

Comment les spammers exploitent-ils les redirections ouvertes ?

Les spammers s’appuient sur les redirections ouvertes pour contourner de nombreuses mesures de sécurité et notamment les bots Webroot capables de repérer les liens malveillants. Ils doivent absolument se montrer plus malins que leurs adversaires lors de leurs campagnes de phishing à grande échelle. Voici une liste non exhaustive des bots qui analysent les liens pour repérer ceux qui sont malveillants avant qu’ils n’arrivent dans les boîtes aux lettres :

- Bots anti-spam des FAI

- Bots anti-spam SMTP

- Outil d’identification des bots Brave

- Bots Webroot

- Google Safe Browsing

- Bots de filtres anti-spam

- Détecteurs de bots anti-spam des VPS

- Antivirus du matériel des victimes

Pour atteindre les boîtes de réception et éviter les analyses Webroot dans les navigateurs, les spammers créent des pages en s’appuyant sur des techniques d’obscurcissement et des « fudlinks » (liens totalement indétectables). Lorsqu’un attaquant ne dispose pas des compétences de hacking nécessaires pour réaliser des tests d’intrusion sur les sous-domaines et détecter des redirections ouvertes, il peut recourir à divers bots pour l’aider. Ces bots permettent de rendre les liens de son script totalement indétectables, de passer avec succès les fausses interactions utilisateur déclenchées par les bots et de s’assurer que de véritables utilisateurs ont accès à ses liens.

Comment détecter des redirections ouvertes ?

Pour détecter des redirections ouvertes et en particulier celles qui concernent des sous-domaines, il est généralement nécessaire d’associer tests manuels et outils automatisés. Pour mettre au jour ces vulnérabilités, suivez les étapes ci-dessous :

- Identifiez les points d’entrée : localisez les zones de l’application Web dans lesquelles une saisie utilisateur est acceptée et utilisée dans une redirection (paramètres de chaîne de requête d’URL, champs de formulaire ou autres).

- Testez ces méthodes de saisie avec des URL de confiance : testez la fonction de redirection avec des URL de confiance pour vérifier qu’elle fonctionne comme prévu, sans générer de problème de sécurité.

- Créez des URL malveillantes : créez des URL contenant différents sous-domaines et testez-les pour voir comment l’application réagit. Vous pouvez par exemple utiliser des URL comme http://bing.com/ck/a. Il est important de noter qu’il existe peut-être des redirections ouvertes sur le domaine bing.com qui n’ont pas été corrigées et pourraient permettre des redirections vers les liens des spammers et le contournement des mesures antispam.

- Essayez des sous-domaines : testez divers sous-domaines dans le paramètre de redirection pour déterminer si l’application autorise les redirections vers des sous-domaines externes, qu’ils soient légitimes ou potentiellement malveillants.

- Utilisez des outils automatisés : appuyez-vous sur des outils comme OWASP ZAP, Burp Suite ou des scanners spécialisés dans les vulnérabilités. Configurez ces outils pour tester différents sous-domaines au sein des paramètres de redirection.

- Passez en revue le code source : si vous avez accès au code source de l’application, penchez-vous sur la mise en place de la fonctionnalité de redirection. Vérifiez que la saisie utilisateur est validée correctement et réfléchissez à mettre en place une liste des domaines autorisés.

Comment se protéger des attaques par redirection ouverte ?

Vous pouvez vous protéger des attaques par redirection ouverte en associant plusieurs mesures. Tout d’abord, les solutions de sécurité de l’email sophistiquées comme Vade for M365 sont capables de filtrer les emails malveillants contenant des liens de redirection ouverte et évitent donc qu’ils n’arrivent jusqu’aux utilisateurs. La formation de sensibilisation au phishing peut également aider les utilisateurs à repérer les signes de phishing et signaler les emails suspects afin de déclencher leur remédiation. Enfin, d’autres mesures, comme l’adoption de l’authentification multifacteur (MFA) et de politiques de mots de passe forts, peuvent limiter le risque d’exploitation avant ou après une compromission réussie.