5 techniques fréquemment utilisées par les hackers informatique

Romain Basset

—03 octobre 2019

—4 min de lecture

La plupart des solutions de sécurité de l'email parviennent à bloquer efficacement les spams. Malheureusement, elles restent impuissantes face au phishing, qui pose un problème bien plus complexe. En effet, les hackers informatique emploient désormais des techniques très sophistiquées et sont capables de contourner les filtres de sécurité de l'email pour s’attaquer à vos clients et vos employés.

Les emails de phishing les plus soignés sont quasiment impossibles à distinguer de ceux envoyés par les grandes marques. Ainsi, les victimes cliquent sur des liens de phishing en pensant se connecter à leur compte sur un site de confiance, comme celui de Microsoft ou PayPal, et communiquent parfois leurs identifiants aux hackers sans même s’en rendre compte. Dans d’autres attaques, elles cliquent sur un lien ou une pièce jointe qui télécharge un malware ou un ransomware sur leurs ordinateurs.

Nous avons répertorié dans cet article quelques techniques de phishing dont les méthodes d’obfuscation sophistiquées permettent aux hackers de contourner la sécurité d’Office 365. Dans la plupart des cas, elles sont parfaitement transparentes pour les utilisateurs et ne sont aucunement bloquées par Exchange Online Protection (EOP) et les passerelles de messagerie sécurisées.

1. Utilisation de liens légitimes par les hackers informatique

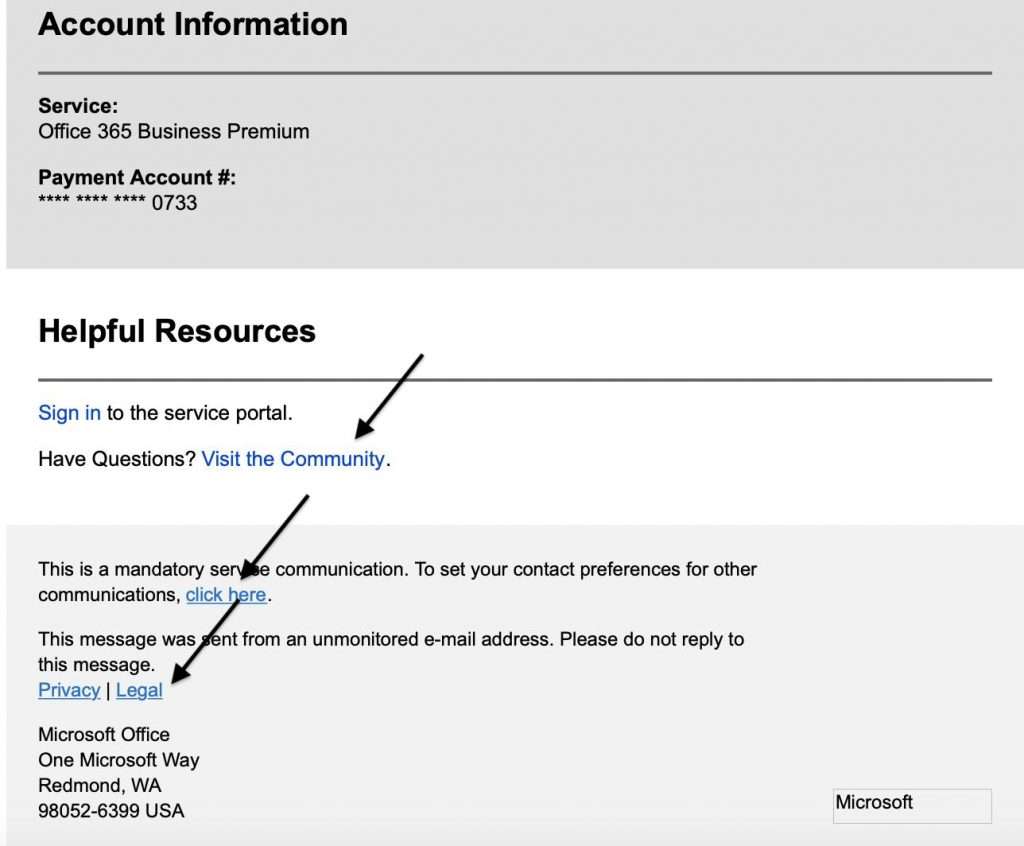

La plupart des filtres de messagerie analysent les emails pour y détecter la présence d’éventuelles URL de phishing connues. Pour contrer cette protection, les hackers ajoutent des liens légitimes à leurs emails de phishing. Ainsi, de nombreux filtres de messagerie finissent par conclure que l’email est authentique après avoir analysé plusieurs liens légitimes. Dans les derniers emails de phishing ciblant Microsoft Office 365 détectés par Vade Secure, le hacker a inclus une adresse email de réponse légitime à son email, ainsi que des liens authentiques vers la communauté, les mentions légales et la politique de confidentialité de Microsoft. Il a également pris la peine d’insérer un lien vers la page des préférences de contact de Microsoft, qui permet aux utilisateurs de définir leurs paramètres de communication pour des applications comme SharePoint et OneDrive.

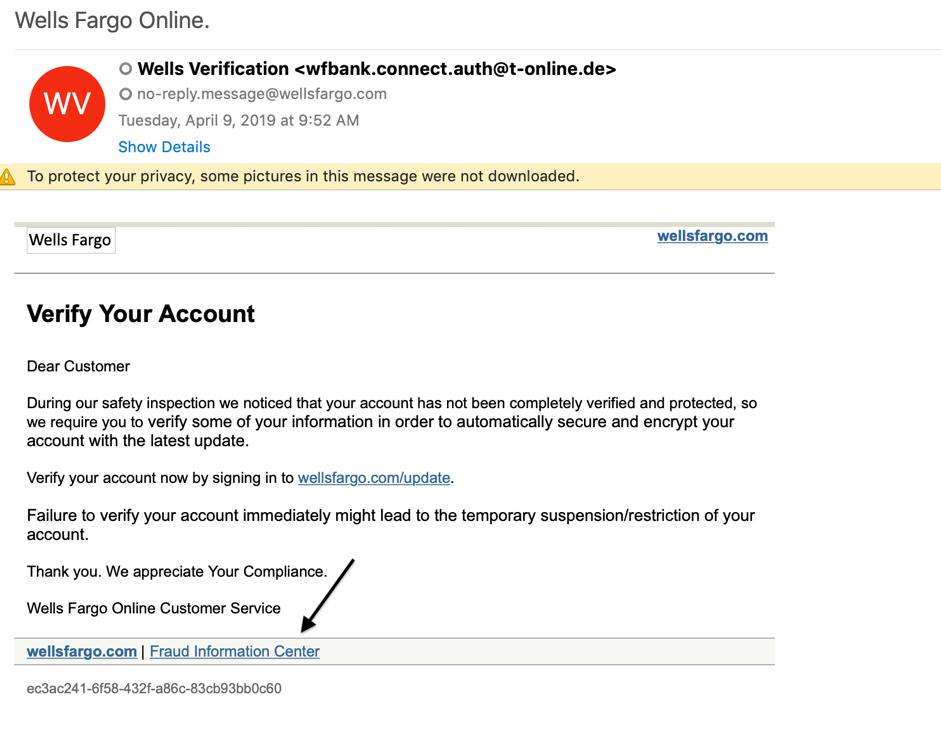

Dans l’exemple ci-dessous détecté par Vade Secure et ciblant Well’s Fargo, le cybercriminel a poussé le vice jusqu’à inclure un lien vers le centre d’informations sur la fraude de la banque !

2. Association de code légitime et malveillant

Les emails de phishing et malwares présentent une signature qu’EOP est en mesure de détecter. Pour la masquer, ils mêlent parfois code légitime et code malveillant. Par exemple, les pages de phishing les plus élaborées visant Microsoft incluent le code CSS et JavaScript des véritables pages Web de la marque, comme la page de connexion à Office 365. D’autres techniques incluent le codage aléatoire de caractères, l’ajout de texte invisible, l’insertion d’espaces et l’attribution de valeurs aléatoires à des attributs HTML. L’objectif est ici de pousser le filtre à considérer chacun de ces emails comme uniques.

3. Détournement des redirections et outils de raccourcissement d’URL

Dans le monde du phishing, il faut être rapide. Pour endormir leurs victimes, les hackers informatique les redirigent vers une page Web authentique une fois l’attaque réalisée. Par exemple, après avoir saisi ses informations sur une fausse page Office 365, l’utilisateur est redirigé vers Office 365.com ou une autre page Web de Microsoft.

Le time bombing, est une autre technique de phishing liée aux redirections. Elle consiste à créer une redirection d’une page Web légitime vers une page de phishing. Cette stratégie est redoutablement efficace, car l’email contient bien un lien vers une page Web de Microsoft légitime au moment de sa remise, lorsqu’il est analysé par le filtre de messagerie. La redirection vers la page de phishing n’est créée qu’ensuite.

Une autre technique conçue pour masquer une URL de phishing connue consiste à recourir à des outils de raccourcissement des URL, comme TinyURL et Bitly. Ces outils gratuits transforment des URL longues en URL plus courtes qui ne ressemblent en rien aux URL d’origine. La plupart des filtres de messagerie analysant de telles URL n’en reconnaissent donc pas la signature.

4. Obfuscation des logos des marques

Comme d’autres éléments des pages de phishing connues, les logos incluent des attributs HTML pouvant être détectés par les filtres de messagerie. Pour éviter cette détection, les hackers transforment les logos d’une manière invisible pour l’être humain, mais qui rend l’email unique pour le filtre. Par exemple, la modification d’un seul caractère d’un attribut HTML lié à la couleur ou à la forme fait varier la signature de la page et la rend donc unique. Ce léger changement suffit à tromper un filtre de messagerie à la recherche de contenu malveillant, mais incapable d’analyser l’affichage d’une image comme le ferait un être humain.

5. Utilisation de peu de contenu ou de bruit pour induire le filtre en erreur

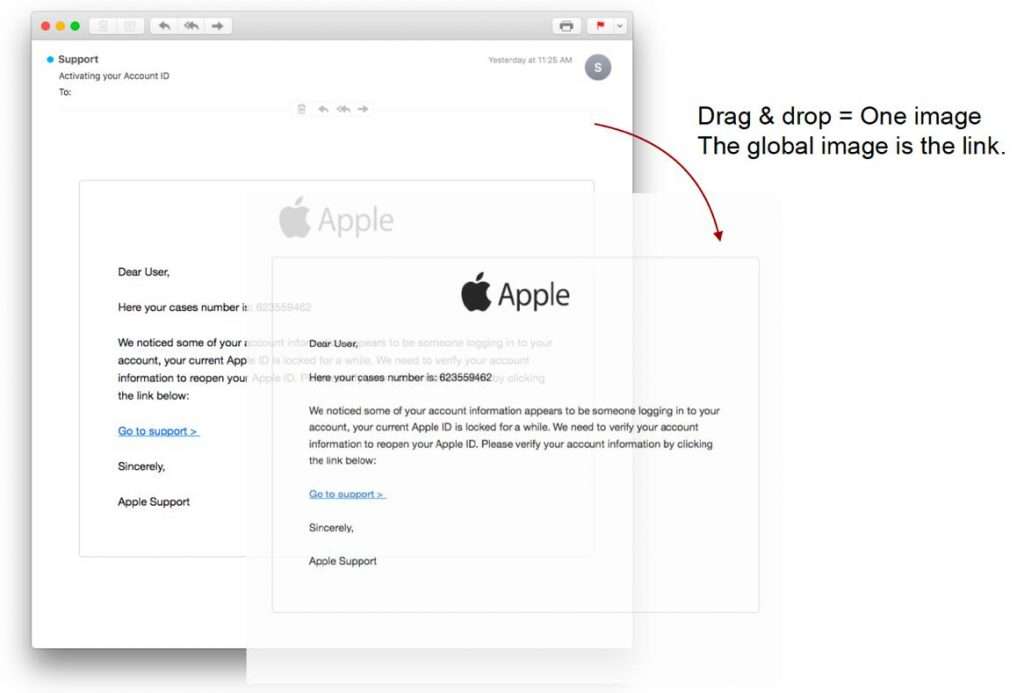

Certains hackers informatique trompent la détection en limitant drastiquement le contenu de leurs emails de phishing. Une variante de cette attaque que nous observons de plus en plus consiste à utiliser une image en lieu et place de texte, d’une manière qui ne paraît pas évidente à l’utilisateur. Cette technique est couramment utilisée dans les emails d’extorsion sexuelle, notamment dans la vague massive détectée en 2018. En l’absence de contenu à analyser, le filtre peut penser que l’email est légitime. Dans l’exemple ci-dessous, le texte est en fait une image.

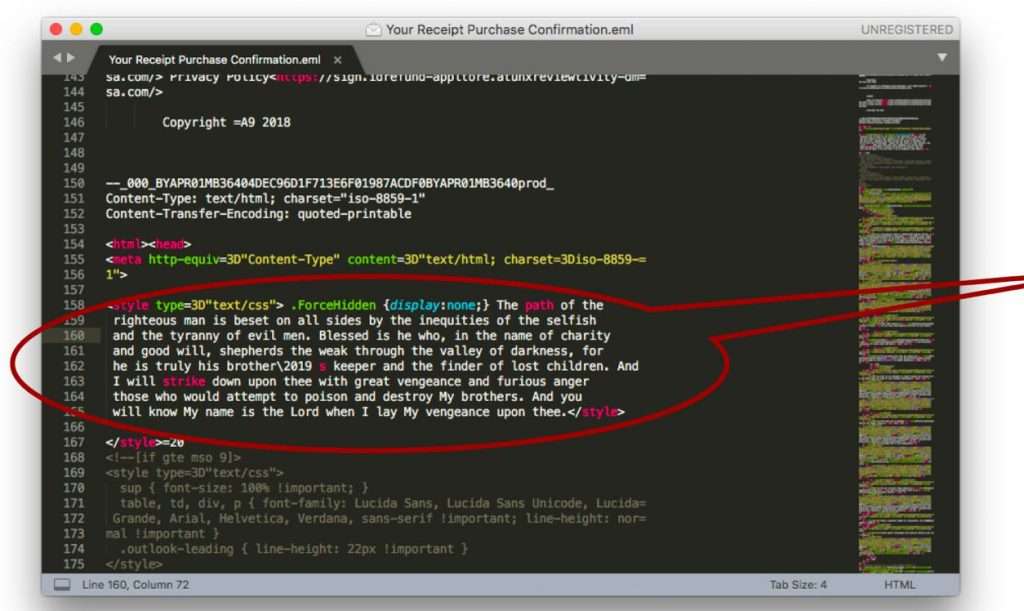

L’approche inverse est également utilisée : elle consiste à remplir l’email de contenus superflus, appelés « bruit ». Cette technique est efficace en raison du caractère aléatoire du code. Dénué d’objectif et de signification, il parvient à tromper le filtre. Dans l’exemple ci-dessous, le hacker a ajouté à son code la ligne d’un dialogue issu du film Pulp Fiction :

Que pouvez-vous faire pour protéger vos clients ?

La sophistication toujours croissante des attaques de phishing par les hackers informatique impose de mettre en place des mesures qui le sont tout autant. Les filtres de messagerie antispam standard ne suffisent pas : les clients qui utilisent Office 365 ont besoin d’une protection contre le phishing qui vient compléter Microsoft Exchange Online Protection (EOP). La technologie antiphishing active au moment du clic de Vade détecte les techniques présentées dans cet article en analysant les URL et pages Web en temps réel. Elle peut ainsi repérer les méthodes d’obfuscation de la signature qui trompent EOP et les passerelles de messagerie sécurisées.