Sensibilisation au phishing : 8 infos essentielles pour vos employés

Adrien Gendre

—14 octobre 2021

—5 min de lecture

Il n’y a pas si longtemps, le phishing visait principalement le grand public, quand les malwares constituaient la principale menace pour les entreprises. Aujourd’hui, le phishing est la principale attaque ciblant les entreprises et est responsable de plus de 75 % des failles de sécurité. Parce qu’aucune solution de CyberSécurité ne peut bloquer 100% des attaques, vos employés ont besoin d’une formation de sensibilisation au phishing pour se protéger.

Les hackers usent et abusent de nombreuses techniques ; il serait impossible de toutes les lister. Néanmoins, voici déjà 8 informations sur le phishing que vos employés doivent connaître :

1.Présentation du phishing

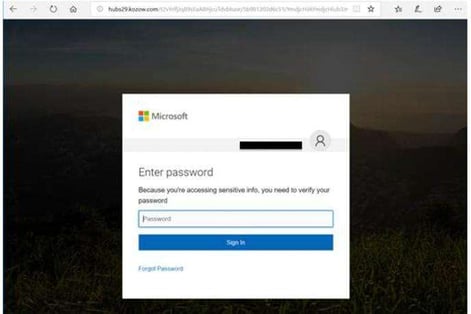

Le phishing est un type de fraude consistant pour un hacker à essayer de récupérer des informations personnelles ou des identifiants en se faisant passer pour une marque connue et en dirigeant les utilisateurs vers un site Web malveillant. Les attaques visant Office 365 en sont un exemple connu : un hacker envoie un email qui semble venir de Microsoft et demande à l’utilisateur de se connecter sur son compte Office 365.

Grâce à la reproduction parfaite de la charte graphique et du logo Microsoft dans le mail de phishing et sur la page elle-même, un utilisateur qui n’a pas été sensibilisé ne remarquera pas l’usurpation.

2.Les adresses email peuvent être usurpées

Ne jugez jamais qu’un email est fiable en vous appuyant seulement sur l’expéditeur affiché. En effet, les cybercriminels disposent de nombreux moyens de déguiser les adresses d’origine de leurs emails. Ils savent parfaitement comment faire croire à leurs victimes que leur expéditeur est légitime. Les modes d’usurpations les plus courants sont l’utilisation visible d’un alias et les domaines voisins. Le premier, aussi appelé « usurpation du nom affiché », consiste pour le pirate à se cacher derrière un expéditeur légitime, comme par exemple microsoftsupport@microsoft.com, et à associer à ce nom une adresse sans rapport, par exemple xyz@yahoo.com. Cette technique est plus efficace lorsque l’utilisateur consulte ses emails sur un appareil mobile, car seul le nom de l’expéditeur apparaît dans ce type de configuration : l’adresse est masquée. Les pirates comptent sur le fait que la plupart des utilisateurs sur mobile n’appuieront pas sur le nom de l’expéditeur pour en afficher l’adresse email.

Un domaine voisin est un nom de domaine qui ressemble à un domaine légitime. Par exemple, Apple.co au lieu d’Apple.com. Dans d’autres cas, les hackers ont recours à des extensions de noms de domaine. On a ainsi pu voir des emails envoyés depuis des adresses du type apple-support.org, apple-logins.net et apple-securities.com. On observe également une augmentation du nombre de sous-domaines longs et complexes, comme icloud.accounts@apple.it.support.zqa.ca.

3.Les emails et leurs objets se montrent attrayants ou au contraire menaçants

Les cybercriminels n’hésitent pas à promettre des « iPhone gratuits aux 100 premières personnes » répondant à leur email ou à vous menacer de « désactiver votre carte bancaire si vous n’agissez pas immédiatement ». Ils cherchent ainsi fréquemment à susciter un sentiment de panique, d’urgence ou de curiosité. En effet, les utilisateurs ont tendance à réagir (trop) rapidement aux emails évoquant la possibilité d’une perte financière ou au contraire d’un gain personnel ou financier.

Les emails dont le ton est agressif ou affirmant qu’il est nécessaire d’agir sans attendre pour éviter des répercussions doivent être considérés comme des arnaques potentielles. Cette technique est souvent utilisée pour susciter la crainte et obtenir ainsi des informations confidentielles. Deux exemples classiques illustrent bien cette méthode : les emails de phishing affirmant à leurs destinataires que des comptes importants sont bloqués ou qu’une facture doit être réglée pour éviter une suspension de service. Les formations de sensibilisation au phishing permettront à l’utilisateur de voir des exemples concrets ou encore les astuces des hackers et lui donneront ainsi les bons réflexes.

4.Les attaques deviennent plus ciblées et personnelles

De nombreuses attaques de phishing étaient auparavant envoyées en masse et se montraient ainsi assez impersonnelles. Les emails s’adressaient alors le plus souvent à l’utilisateur en des termes génériques, par exemple « cher client », « cher employé » ou encore « cher patient ». Ce type de formulation doit inciter à la prudence. En effet, les entreprises s’adressent généralement à leurs utilisateurs par leur prénom. Pour autant, un email personnalisé n’est pas nécessairement un email authentique. Aujourd’hui, les pirates indiquent le nom de leur victime en objet et remplissent son adresse automatiquement sur la page de phishing.

5.Les emails de phishing ne cessent de s’améliorer

Les employés doivent lire leurs emails avec une grande attention et ne pas seulement les survoler. De nombreuses attaques de phishing et de spear phishing proviennent de l’étranger et on observe souvent des erreurs d’orthographe, de grammaire ou de style. Lors des formations de sensibilisation, l’utilisateur apprend à les détecter. Ceci étant dit, les hackers s’améliorent continuellement et parviennent désormais à trouver des ressources pour créer des emails plutôt propres et bien écrits.

Dans une récente page de phishing en anglais visant Microsoft 365 découverte par Vade, une seule erreur différenciait les deux pages : une espace de trop entre « & » et « Cookies » dans le lien « Privacy & Cookies » situé dans le pied de page.

6.Les liens ne sont pas toujours ce qu’ils paraissent être

Tous les emails de phishing contiennent des liens, des liens évidemment trompeurs. Le texte du lien peut ainsi très bien indiquer « Accéder à votre compte Microsoft 365 » tout en vous redirigeant vers une page de phishing imitant celle de Microsoft. Assurez-vous que vos employés passent le curseur sur chaque lien avant de cliquer dessus pour qu’une infobulle leur indique sa destination réelle. S’il ne s’agit pas du site Web attendu, l’email est probablement une tentative de phishing.

Il est particulièrement important de s’assurer que l’élément central de l’URL est correct. Une vigilance particulière s’impose avec les URL se terminant par une extension inhabituelle, différente des classiques .com et .org. Par ailleurs, les pirates ont recours à des outils de raccourcissement d’URL comme Bitly pour contourner les filtres des messageries et tromper les utilisateurs. Les URL raccourcies doivent ainsi susciter une certaine méfiance. Le site IsItPhishing.AI peut vous aider à déterminer si une URL est légitime ou s’il s’agit d’un lien de phishing. En cas de doute sur la légitimité d’un site Web, IsItPhishing peut vous éclairer, vous ou vos employés.

7.Les liens de phishing peuvent aussi être cachés dans une pièce jointe

Tous les emails de phishing contiennent au moins un lien, mais ce lien n’est pas toujours dans le corps de l’email. Pour éviter d’être détectés par les filtres de sécurité de l'email, les hackers peuvent préférer inclure leur lien dans une pièce jointe, par exemple un fichier PDF ou Word. Les technologies de sandboxing vérifient uniquement si les pièces jointes contiennent des malwares et ne s’intéressent pas aux liens : le subterfuge passe ainsi inaperçu. Ce type d’email paraît provenir d’une entreprise, d’un fournisseur ou d’un collègue et semble parfaitement légitime. Il vous invite à ouvrir la pièce jointe et à cliquer sur le lien qu’elle contient pour passer en revue ou mettre à jour des informations. La sensibilisation au phishing apprend aux utilisateurs à survoler les liens des pièces jointes comme ils le font dans le corps du mail lui-même.

8.Les hackers utilisent les véritables images et logos des marques dans leurs emails de phishing

Les logos et marques déposées ne garantissent en aucun cas qu’un email est légitime. Ces images sont publiques et peuvent être téléchargées ou reproduites très facilement. Il est même possible d’insérer les badges d’antivirus dans des emails pour faire croire qu’ils proviennent de sources légitimes.

Alors que les filtres peuvent détecter un mail de phishing qui a déjà été reporté, tous ne reconnaitront pas ce mail email qui aurait subi des modifications plus ou moins subtiles, comme une image ou un logo modifiés. Les hackers utilisent l’obfuscation de code pour ne pas être repérés. Ils peuvent aussi cacher les URLs de phishing dans un QR code ou placer des textes malveillant sur des images ; les images sont souvent hébergées à distance plutôt que dans le mail lui-même pour éviter d’être détectées.

La formation de sensibilisation au phishing, un engagement de tous les jours

La gestion des conséquences d’une attaque de phishing demande du temps, mais également de l’argent. Un clic mal avisé peut compromettre tout votre réseau : il est donc essentiel que chaque membre de l’entreprise s’investisse dans sa protection. Veillez à mettre en place un système de signalement des attaques et assurez-vous que vos employés comprennent l’importance de l’utiliser.

Chaque employé devrait être sensibilisé, pour combler les manques et minimiser les risques. Lorsqu’un employé clique sur un lien de phishing, il doit immédiatement recevoir un commentaire et une formation supplémentaire. Passez en revue l’email avec lui, montrez-lui les signes et indicateurs qu’il a manqués et fournissez-lui des documents de formation supplémentaires pour qu’il puisse être plus vigilant à l’avenir.

Les utilisateurs de Vade for M365 reçoivent une invitation pour un rapide exercice de sensibilisation dès lors qu’ils interagissent avec un mail de phishing. Vade Threat Coach est une formation de sensibilisation automatisée qui permet d’agir au moment où ils en ont besoin, sans devoir attendre une formation annuelle.