Détournement de Microsoft et Cloudflare au cours d’une nouvelle attaque de QRishing

Vade

—21 septembre 2023

—4 min de lecture

Vade a récemment détecté une attaque de phishing dirigée contre un MSP basé aux États-Unis. L’email malveillant, reçu par un seul employé de l’entreprise, est parvenu à contourner les fonctions de détection natives de Microsoft. Dans cet article, nous analysons les étapes de cette attaque de QRishing et vous suggérons des mesures à mettre en place pour vous protéger.

Nouvelle attaque de QRishing par détournement de M365

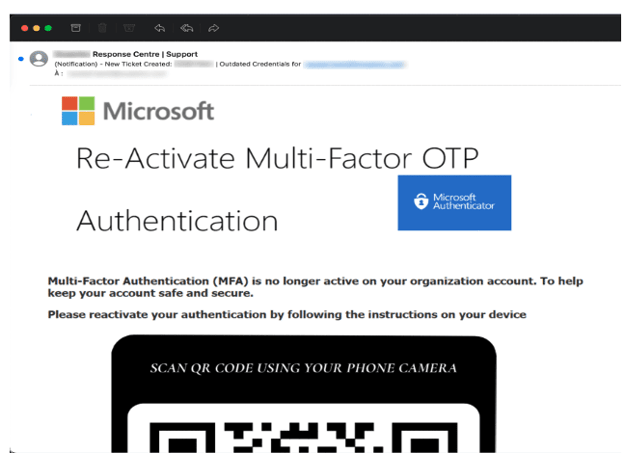

L’attaque débute par une fausse alerte : l’utilisateur reçoit un email de phishing l’invitant à réactiver son authentification multifacteurs dans les termes suivants : « Votre authentification multifacteurs est désactivée sur votre compte d’entreprise. Pour assurer la protection de votre compte, veuillez réactiver l’authentification en suivant les instructions qui s’affichent sur votre appareil. »

Email de QRishing

La tentative de phishing se présente sous forme de notification d’un ticket d’assistance. Le nom d’affichage usurpé inclut le nom du MSP ciblé par l’attaque. Le corps de l’email contient les logos de Microsoft et Microsoft Authenticator, ce qui ajoute à son apparente crédibilité. Également inclus, un call-to-action incite l’utilisateur à scanner un QR code avec son smartphone.

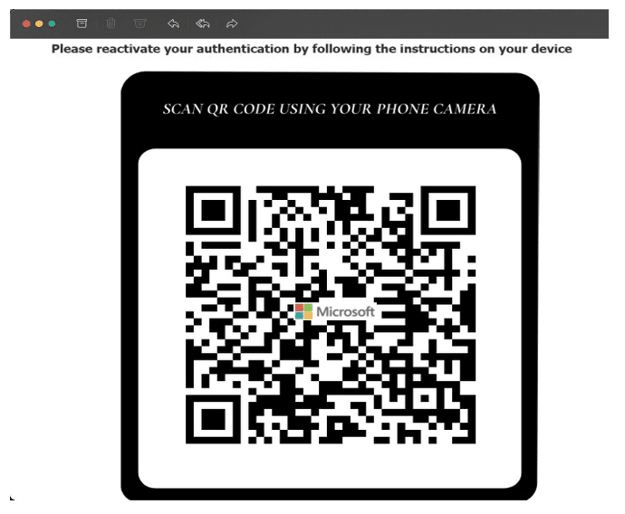

Pour ne pas éveiller les soupçons de la victime, le QR code affiche lui aussi le logo de Microsoft.

Remarque : pour des raisons de sécurité, Vade a pris soin de modifier le QR code ci-dessous et de le remplacer par un code sécurisé redirigeant vers vadesecure.com.

QR code malveillant avec le logo Microsoft

Technique prisée des hackers, le QRishing présente l’avantage de pouvoir contourner la détection des solutions de sécurité de l’email les moins avancées. La manœuvre repose donc sur la dissimulation du lien de phishing, de sorte que les filtres d’email considèrent le QR code comme une simple image sans danger.

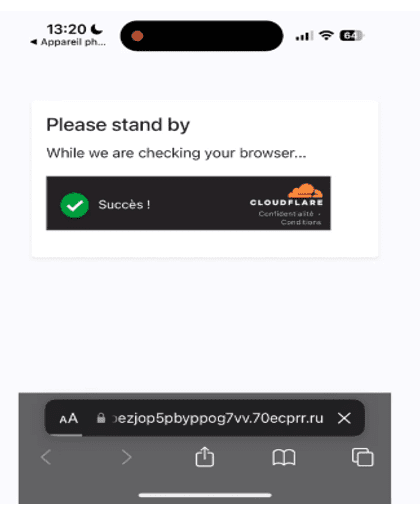

Page Web du faux contrôle de sécurité

Une fois le QR code scanné, la victime peut accéder à la page Web intégrée. Le domaine de premier niveau (TLD) du domaine malveillant est .ru. Si la victime appuie sur le lien, elle est alors redirigée vers une page Web illégitime prétendant soumettre l’utilisateur à un scan de sécurité. Fonctions, attributs et comportements de la page de phishing observés lors d’une récente attaque détectée et signalée en premier lieu par Vade.

Une fois le faux scan effectué, la page Web se réactualise et une coche verte apparaît à l’écran, ainsi qu’un message de confirmation pour indiquer que le contrôle de sécurité a été réussi. Grâce à l’hébergement de la page de phishing sur Cloudflare, les hackers bénéficient par ailleurs de la protection antibots déployée par la plateforme.

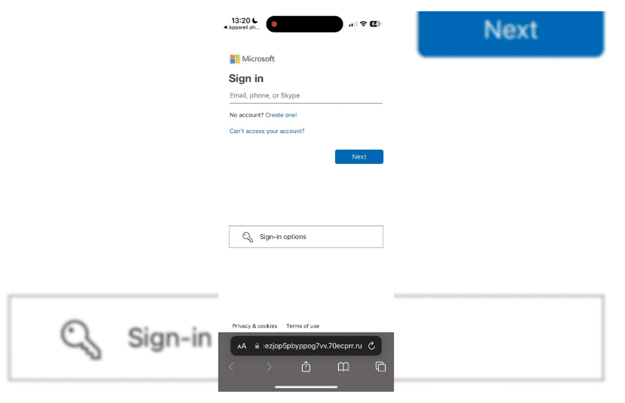

Page de destination du phishing M365

Lors de l’étape suivante, l’attaque redirige la victime vers une page de phishing M365. Vade a notamment confirmé la création récente du domaine. Le formulaire de connexion frauduleux sert probablement à collecter les identifiants de la victime pour accéder à son compte M365. Ainsi en place, les hackers sont en mesure d’exfiltrer des données sensibles, d’infecter le système avec un malware ou encore de favoriser la compromission des emails. Bien sûr, cette liste n’est pas exhaustive.

Points à retenir sur l’attaque de QRishing avec usurpation de M365

Au cours des derniers mois, Vade a observé une hausse des attaques de QRishing, avec détournement de la marque M365. Cette activité concerne notamment des campagnes basées sur des sites WordPress compromis, première étape du parcours de la victime avant sa redirection vers une page de phishing publiée sur InterPlanetary File System (IPFS), un réseau de partage de fichiers en peer-to-peer.

Cette attaque de QRishing par détournement de M365 emploie différentes techniques pour éviter la détection et neutraliser l’analyse par les filtres d’email. L’incrustation d’un lien de phishing dans le QR code permet aux hackers de contourner la détection des filtres d’email qui n’exploitent pas la Computer Vision ni aucune fonction de lecture/détection des QR codes.

Entièrement dépendante de la confiance que lui accordera la victime, l’attaque usurpe en outre des images connues, ainsi que l’usurpation de l’adresse email.

En plus de renforcer l’illusion de légitimité, la page de phishing hébergée par Cloudflare est conçue pour intercepter les analyses des filtres d’email et les empêcher d’atteindre la page de destination usurpant l’identité de M365.

Comment se protéger des attaques

Pour assurer la protection de vos utilisateurs et de votre entreprise contre les attaques, votre posture doit se prévaloir d’un certain nombre de mesures indispensables.

Avant toute chose, formez vos utilisateurs à reconnaître les attaques de phishing et instaurez de bonnes pratiques en matière de cyber-hygiène. Les formations de sensibilisation au phishing partent d’un postulat simple (et véridique) : les utilisateurs sont le maillon faible de votre surface d’attaque. Concernant le QRishing, tout particulièrement, il est essentiel de dispenser aux utilisateurs une formation qui les dissuadera de scanner les QR codes émanant de sources inconnues ou d’appuyer sur des liens sans s’assurer au préalable de leur légitimité.

Envisagez aussi la souscription d’une solution de sécurité de l’email auprès d’un fournisseur tiers. Les capacités natives de M365 ne suffisent pas : renforcez votre dispositif de sécurité pour intercepter les menaces qui ont échappé à la vigilance de Microsoft, comme c’est le cas de cette campagne de QRishing. Intéressez-vous particulièrement aux solutions qui exploitent la technologie de Computer Vision, capable de détecter les liens de phishing intégrés dans les QR codes, ainsi que les menaces avancées dissimulées dans des images. Ne négligez pas non plus les solutions assurant une protection étendue de la boîte de réception au navigateur, y compris sur les appareils mobiles. En raison de leur interface, les smartphones et tablettes compliquent en effet la détection et la gestion des attaques de phishing par les utilisateurs.

Vade for M365 tire sa force de son moteur d’IA avancé et alimenté par des modèles de machine learning, de Computer Vision et de Natural Language Processing (NLP), afin d’intercepter les menaces basées sur le texte ou l’image. La solution propose désormais Vade Remote Browser Isolation (RBI), une couche de protection supplémentaire contre les attaques email-to-browser, qui fonctionne aussi bien sur PC que sur appareil mobile.