最近のQRishing攻撃はMicrosoftとCloudflareを悪用

Vade

—9月 21 2023

—1 分で読める

Vadeは、米国に拠点を置くMSPを標的とした最近のフィッシング攻撃を検出しました。Microsoftのネイティブセキュリティ機能による検出をすり抜けたこの悪意のあるメールを受信したのは、たった一人の従業員でした。この記事では、QRishing攻撃の手順を分析し、保護を維持するために講じることができる対策を提供します。

最近のM365 QRishing攻撃

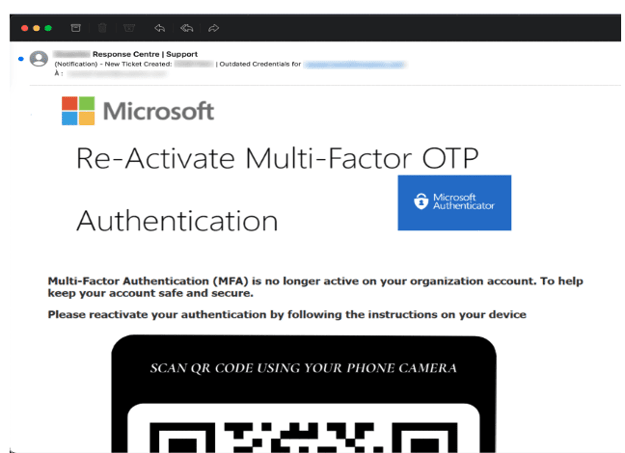

この攻撃は、MFAを再有効化しなければならないことをユーザーに警告するフィッシングメールから始まります。「組織アカウントで多要素認証(MFA)が無効になりました。アカウントを安全に保つために、デバイスの指示に従って認証を再度有効にしてください。」

QRishingメール

このフィッシング攻撃は、標的にしたMSPの名称を組み込むように偽装された表示名を使ってサポートチケットの通知のように見せかけます。メールの本文には、信頼性をもたせるようにMicrosoftとMicrosoft Authenticatorのロゴが表示されています。また、ユーザーにスマートフォンでQR Codeをスキャンするよう促すCTAも備わっています。

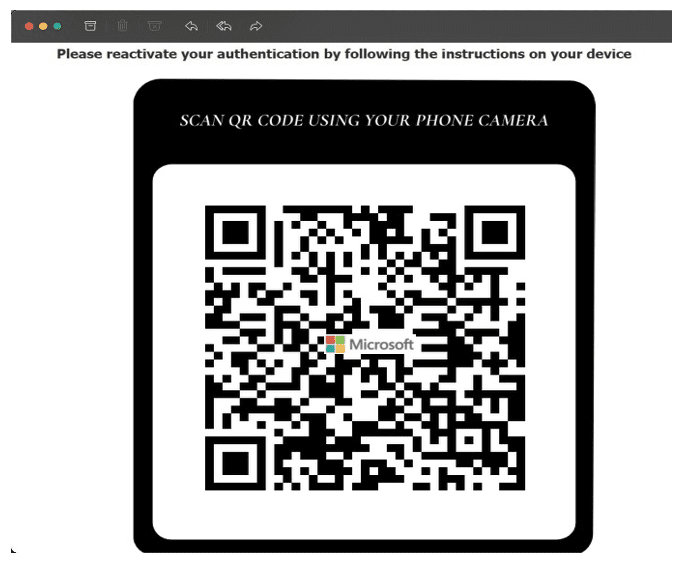

被害者の信頼を得るために、QR CodeにはMicrosoftのロゴも表示されます。

注意:セキュリティ対策として、Vadeは以下のQR Codeを編集し、vadesecure.comを指す安全な画像に置き換えました。

悪意のあるMicrosoftブランドのQR Code

ハッカーは多くの場合、QRishingを使って、あまり高度ではないメールセキュリティソリューションによる検出を回避します。この手法は、フィッシングリンクを隠し、メールフィルターをだまして、QR Codeが無害な画像であると結論付けさせようとします。

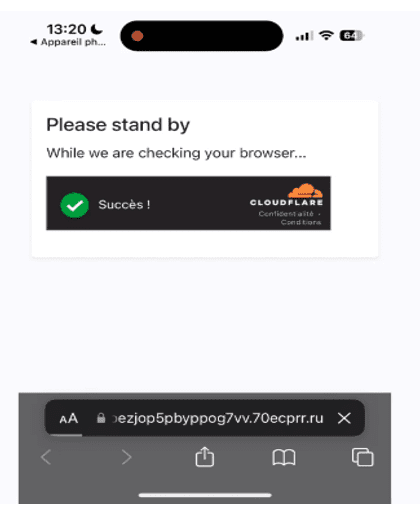

偽のセキュリティチェックWebページ

被害者がQR Codeをスキャンすると、埋め込まれたWebページに移動します。悪意のあるドメインのトップレベルドメイン(TLD)は「.ru」です。被害者がリンクをタップすると、セキュリティスキャンを装う違法なセキュリティWebページに誘導されます。このフィッシングページには、Vadeが最初に検出して報告した別の最近の攻撃で観察された属性と動作が見られます。

偽のスキャンが完了すると、Webページが更新され、安全検査に合格したことを示す緑色のチェックマークと「Success」という文字が表示されます。このフィッシングページはCloudflareによってホストされているため、ハッカーはCloudflareのボット対策メカニズムの恩恵を受けることができます。

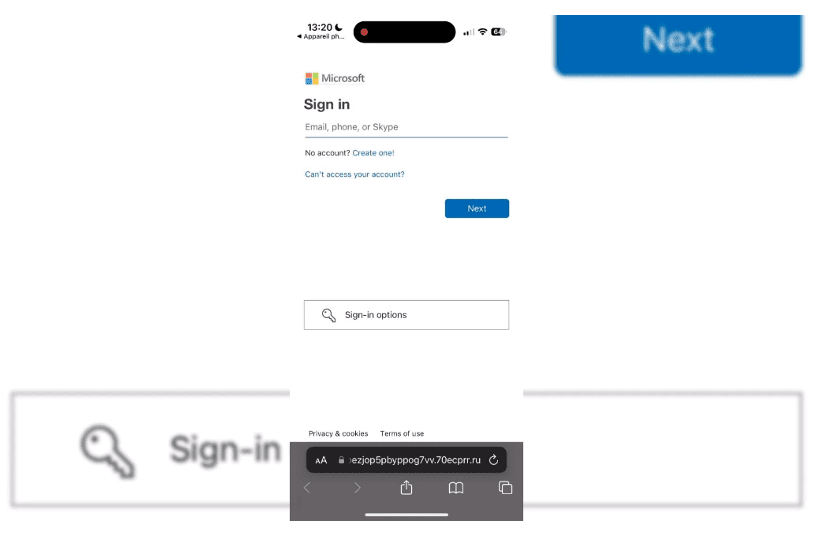

移動先のM365フィッシングページ

次に、フィッシング攻撃は、被害者をM365のフィッシングページに誘導します。Vadeは、そのドメインが最近作成されたことを確認しました。偽のログインフォームは、被害者の認証情報を収集し、彼らのM365のアカウントにアクセスするために使用される可能性があります。これを利用して、ハッカーは機密データを流出させたり、マルウェアを拡散したり、ベンダーのメール侵害を促進したりできるようになります。

M365にスプーフィングしたQRishing攻撃から得られる教訓

Vadeは、ここ数カ月でM365のQRishing攻撃が増加していることに気づきました。これには、ファイル共有ピアツーピアネットワークであるInterPlanetary File System(IPFS)上で公開されているフィッシングWebページに被害者をリダイレクトする前のファーストホップとして、侵害されたWordPressのWebサイトを使うキャンペーンが組み込まれています。

このM365のQRishing攻撃は、検出をすり抜け、メールフィルターによる分析を阻止するためにいくつかの手法を使用します。QR Codeにフィッシングリンクを埋め込むことで、ハッカーはComputer Visionを使用しないメールフィルタによる検出や、より単純にQR Codeの検出/読み取りによる検出をすり抜けます。

この攻撃では、被害者の信頼を獲得し、疑惑を回避するために、一般的な画像のなりすましやメールのスプーフィングも使われます。

Cloudflareがホストするフィッシングページは、正当性を強調することに加えて、メールフィルタによる分析を傍受し、メールフィルタが移動先のM365のフィッシングページに到達するのを防ぐように設計されています。

攻撃を防御し続ける方法

この攻撃からユーザーと組織を保護するには、いくつかの重要な慣行に取り組むことが必要です。

まず、フィッシング攻撃を特定して、適切なサイバー衛生を実践する方法についてユーザーを教育します。フィッシング認識トレーニングは、攻撃面においてユーザーが最大の脆弱性であるという現実に対処します。特にQRishingに関して言えば、ユーザーは、最初にQR Codeが安全で正当なものであることを確認せずに未知のソースからのQR Codeをスキャンしたりリンクをタップしたりしないよう、トレーニングを受ける必要があります。

サードパーティベンダーの統合的なメールセキュリティソリューションを採用することも検討すべきです。M365のネイティブ機能にメールセキュリティを重ねることで、このQRishingキャンペーンのような、Microsoftが見逃してしまう脅威をキャッチします。重要なのは、QR Codeに埋め込まれたフィッシングリンクやより高度な画像ベースの脅威を検出するComputer Visionを活用したソリューションを探すことです。また、メールボックスからブラウザ(モバイルデバイスを含む)までの広範囲な保護を提供するソリューションも検討しましょう。スマートフォンやタブレットでは、ユーザーがフィッシング攻撃を発見して対処することはさらに困難になります。

Vade for M365は、マシンラーニング、Computer Vision、自然言語処理(NLP)モデルを活用する高度なAIエンジンを搭載しており、攻撃者が使用するすべてのテキストおよび画像ベースの脅威をキャッチします。このソリューションは、デスクトップやモバイルデバイスでのメールからブラウザへの脅威に対する追加の保護層を作り出すVade Remote Browser Isolation (RBI)を提供します。