Black Friday : protégez votre entreprise et vos employés

Adrien Gendre

—10 novembre 2022

—6 min de lecture

En dépit du climat économique difficile et d’une inflation dynamique, les analystes prédisent un Black Friday 2022 (une période recouvrant en réalité plusieurs semaines) particulièrement actif !D’après le rapport annuel d’IBM, les budgets dédiés aux achats ont augmenté de 8 % et ceux consacrés aux voyages de presque 50 % sur un an. Partout dans le monde, ils sont stimulés par la volonté des marchands d’alléger leurs stocks et l’intérêt des consommateurs pour les bonnes affaires. Ce pic d’activité dans l’e-commerce s’accompagne d’une augmentation du risque de cyberattaques. En effet, la hausse des dépenses en ligne des consommateurs offre toujours plus d’opportunités aux hackers.

Mais si une cyberattaque réussie peut s’avérer coûteuse pour les consommateurs qui en sont victimes, ses conséquences ont toutes les chances d’être bien plus graves pour une entreprise. D’après Juniper Research, la fraude aux paiements en ligne coûtera 343 milliards de dollars aux entreprises du monde entier sur la période 2023-2027 si son niveau actuel se maintient. Ce chiffre déjà renversant ne tient pourtant pas compte des dommages réputationnels engendrés par ce type de menace. Selon une étude récente, 55 % des consommateurs sont réticents à l’idée de faire leurs achats auprès de marques déjà touchées par une cyberattaque. Toutes ces statistiques expliquent pourquoi des entreprises de toutes tailles sont en alerte à l’approche de la saison des fêtes. Les avantages potentiels à court terme du Black Friday paraissent en effet bien insignifiants face aux conséquences à long terme d’une cybersécurité inadaptée.

Mais alors, comment profiter du Black Friday en toute sécurité ? Éléments de réponse avec ces cinq conseils permettant de lutter contre les cybermenaces.

1. Utilisez directement votre navigateur pour faire vos achats, sans passer par un email

L’email est le vecteur préféré des hackers, et on comprend facilement pourquoi. Pourquoi s’empêcher de cliquer sur les liens d’emails vantant des offres exceptionnelles à durée limitée ? Eh bien, tout simplement pour s’éviter un risque, celui de suivre un lien de phishing et de divulguer vos informations personnelles et financières à un acteur malveillant.

Un des moyens les plus simples de protéger vos informations sensibles consiste à éviter l’email pour faire vos achats. Plutôt que de cliquer sur un lien contenu dans un email pour profiter d’une offre ou découvrir un nouveau produit, rendez-vous directement sur le site Web du vendeur. Certes, c’est un peu moins pratique. Néanmoins, cette habitude toute simple peut vous épargner les conséquences sans fin d’une cyberattaque. Non seulement vous devriez l’adopter, mais nous vous recommandons aussi de la généraliser dans votre entreprise et d’en parler à vos employés et vos clients.

2. Méfiez-vous de l’usurpation du nom affiché

D’après une étude internationale réalisée par Adobe, 44 % des consommateurs dépensent au moins 500 $ par an auprès de leurs marques préférées. De son côté, PwC nous apprend que pour 93 % des consommateurs, la confiance dans la marque fait partie des principaux facteurs déterminant leur comportement d’achat. Ces statistiques montrent bien l’influence que les marques établies peuvent avoir sur le consommateur.

Les attaques de phishing, qui comptent parmi les cybermenaces les plus fréquentes et les plus dévastatrices, se servent de ce lien social et émotionnel pour en faire une arme. Les auteurs d’emails de phishing se font passer pour des marques afin de pousser leurs victimes à divulguer des informations sensibles ou à télécharger et propager des malwares. Cette cybermenace repose en réalité sur diverses techniques, et notamment l’usurpation de l’adresse email, qui consiste à manipuler le nom affiché ou le nom de domaine d’une adresse pour faire croire que l’email provient d’un expéditeur légitime. Les deux formes les plus fréquentes d’usurpation de l’adresse email sont l’usurpation du nom affiché et l’utilisation de domaines voisins, deux méthodes permettant de contourner efficacement les filtres traditionnels.

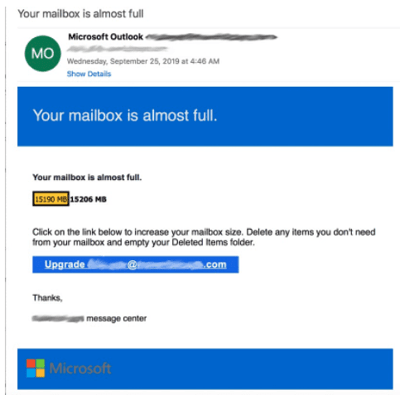

Usurpation du nom affiché

Comme son nom l’indique, l’usurpation du nom affiché consiste à faire paraître authentique un nom d’expéditeur qui ne l’est pas. Dans l’exemple ci-dessous, le nom affiché est « Microsoft Outlook » pour faire croire que l’email a été envoyé par Microsoft. Si on le regarde de plus près, on se rend néanmoins compte que l’adresse email est associée à un compte Gmail, un signe évident de phishing.

Email de phishing avec usurpation du nom affiché

Les hackers continuent de recourir à cette technique, car ils partent du principe que les destinataires ne prennent pas la peine de vérifier le nom de domaine pour une raison ou pour une autre, manque de temps ou utilisation d’un appareil mobile, par exemple. En effet, la plupart des clients de messagerie sur appareil mobile ne montrent que le nom affiché d’un email. Ils masquent le nom de domaine, ce qui empêche l’utilisateur de vérifier facilement l’identité de l’expéditeur. Ce phénomène explique pourquoi Verizon a constaté que les utilisateurs sont plus susceptibles de se faire piéger par l’usurpation d’une adresse email lorsqu’ils se trouvent sur leur appareil mobile.

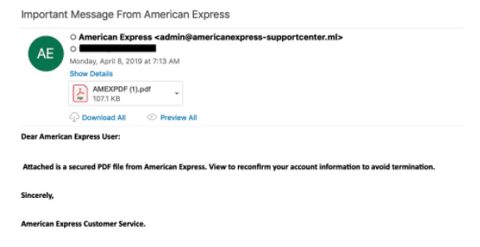

Utilisation d’un domaine voisin

L’utilisation d’un domaine voisin consiste à se servir d’un nom de domaine proche d’un domaine légitime, mais qui présente des caractères supplémentaires ou une extension différente. Cette différence permet de passer inaperçu des filtres de messagerie.

Dans l’exemple ci-dessous, les hackers se font passer pour American Express en utilisant le nom de domaine légitime de l’entreprise, accompagné de caractères supplémentaires et d’une extension différente. Comme pour l’usurpation du nom affiché, les hackers recourant à un domaine voisin partent du principe que les utilisateurs ne remarqueront pas ces petits écarts et tomberont dans leur piège.

Email de phishing avec domaine voisin

Toutefois, les hackers peuvent aussi utiliser des domaines voisins dont la différence avec un domaine légitime est parfaitement invisible, notamment en remplaçant des caractères de l’alphabet latin par des caractères cyrilliques (en passant du « a » latin au « a » cyrillique, par exemple). Pour repérer ces techniques élaborées, vous devez déployer une solution comme Vade for M365, qui analyse le nom affiché et le nom de domaine pour déterminer s’ils sont cohérents avec le modèle d’entité de votre organisation. Vade for M365 détecte également toute utilisation non autorisée de noms de domaine légitimes et voisins.

3. Modifiez vos mots de passe

Il n’est jamais trop tard pour adopter une cyberhygiène efficace. Vous devez notamment modifier régulièrement vos mots de passe et choisir des combinaisons de caractères longues, uniques et complexes. Cette pratique réduit le risque que les hackers utilisent des identifiants compromis pour accéder à plusieurs comptes, comme ceux liés au réseau interne de votre organisation.

En effet, si vos employés réutilisent leurs identifiants d’un compte à l’autre, il suffit au hacker de récupérer ceux d’un compte pour lancer diverses attaques. La cybersécurité de votre organisation dépend alors de celle des entités externes avec lesquelles vos employés utilisent ces identifiants.

Pour protéger votre entreprise, élaborez et déployez une politique de mots de passe imposant aux employés de mettre à jour régulièrement leurs identifiants. Recommandez également à vos clients de faire de même.

4. Utilisez un outil d’analyse des URL

Les hackers peuvent avoir recours à de nombreuses techniques pour camoufler un lien de phishing. Vous devez toujours bien vérifier la destination d’un lien avant de cliquer dessus, mais vous pouvez aussi vous appuyer sur un outil d’analyse des URL pour déterminer si un lien suspect est véritablement malveillant. Ces outils sont capables de détecter des anomalies et comportements que l’œil humain ne voit pas.

Vade propose par exemple IsItPhishing.AI, un outil gratuit et ouvert à tous. IsItPhishing.AI s’appuie sur l’intelligence artificielle pour réaliser une analyse en temps réel des URL et suit les redirections pour déterminer si la page de destination est malveillante. Notre solution vérifie également les URL en s’appuyant sur des informations en temps réel sur les menaces issues de 1,4 milliard de boîtes aux lettres dans le monde.

Encouragez vos employés et clients à vérifier la destination des URL et à utiliser un tel outil dès qu’ils tombent sur un lien suspect.

5. Investissez dans la sensibilisation des utilisateurs

Vos utilisateurs constituent la plus grande vulnérabilité de votre surface d’attaque, comme l’explique le Rapport de recherche 2022 sur la fuite de données publié par Verizon. D’après cette étude, ce sont en effet pas moins de 82 % des violations qui sont attribuables à l’humain. Il n’est jamais trop tard pour investir dans la sensibilisation des utilisateurs et faire ainsi une force de votre plus grand risque de cybersécurité. Différents types de formations sont disponibles sur le marché, des cours en salle de classe aux programmes basés sur des simulations, mais il est recommandé d’opter pour des solutions capables de personnaliser, d’automatiser et de dispenser leurs recommandations en temps réel, en fonction des besoins.

Vade Threat Coach™ offre une formation de sensibilisation dont le contenu et le contexte sont cohérents avec les interactions par email quotidiennes des utilisateurs. Cette caractéristique permet d’ancrer ses recommandations dans un contexte concret, et améliore donc leur mémorisation et leur application. De plus, la formation est dispensée lorsque les utilisateurs interagissent avec un véritable email de phishing, un moment où il est capital que l’utilisateur soit informé et qui optimise l’amélioration des comportements.

Conclusion : les offres du Black Friday varient d’une année sur l’autre, mais les cybermenaces sont toujours présentes

Comme les années passées, ce Black Friday s’accompagnera à la fois d’une quantité incroyable de bons plans en ligne et de diverses cybermenaces. Si ce pic d’activité commerciale justifie un renforcement des mesures de cybersécurité, il ne doit pas faire oublier la nécessité de déployer un programme sur le long terme. Pour protéger votre entreprise, vos employés et vos clients des cybermenaces les plus dangereuses, vous devez investir dans une solution de sécurité pérenne et capable de vous protéger tout en vous faisant économiser du temps et des ressources. Vous pourrez ainsi vous consacrer davantage à votre activité.

Vade for M365 détecte et élimine les menaces contenues dans les emails d’aujourd’hui et de demain, à chaque instant. Notre solution repose sur diverses technologies d’intelligence artificielle et sur des informations en temps réel sur les menaces issues de plus de 1,4 milliard de boîtes aux lettres pour vous protéger d’un flux sans fin de cybermenaces.