Usurpation de l’adresse email : comment s’en protéger ?

Adrien Gendre

—23 janvier 2025

—9 min de lecture

L’usurpation d’adresse email - email spoofing en anglais - est couramment utilisée dans les attaques de phishing pour les faire passer pour des communications légitimes.

Cette technique malveillante permet de contourner certains systèmes de protection, réduit la vigilance des victimes - et augmente les chances de succès des cybercriminels.

Découvrons ce qu’est exactement l’usurpation de courrier électronique, comment elle fonctionne, comment la détecter et comment s’en protéger.

L’usurpation de l’adresse email, c’est quoi ?

L’usurpation de l’adresse email est une technique qui consiste à falsifier (usurper) un en-tête d’email (header) pour faire croire au destinataire que le message provient d’une source légitime : une marque ou entité ayant pignon sur rue, ou plus simplement une connaissance de la victime.

Ainsi, la personne qui reçoit l’e-mail se sent en confiance et est plus susceptible d’accéder aux demandes formulées.

L’email spoofing est une stratégie centrale des attaques de phishing et de spear phishing. Elle peut être extrêmement difficile à détecter pour les utilisateurs comme pour les filtres de messagerie les plus sophistiqués.

Comment fonctionne l'usurpation d’email ?

L’envoi d’emails sur internet se fait via SMTP (Simple Mail Transfer Protocol), qui n’intègre pas d’authentification par défaut.

C’est cette caractéristique intrinsèque de la technologie qui rend l’email spoofing possible : les champs des en-têtes d’emails peuvent ainsi être modifiés par les acteurs malveillants pour usurper une identité convaincante pour la victime.

Ces en-têtes d'e-mails contiennent toutes les informations nécessaires pour identifier et authentifier les messages et leurs expéditeurs.

Voici les champs d’en-tête d’email les plus fréquemment usurpés :

- De : correspond à l’expéditeur de l’e-mail. Cette falsification très courante vise à convaincre la victime que le message provient d’une source de confiance.

- Répondre à : ce champ peut contenir une adresse email vers laquelle expédier les réponses des destinataires. Falsifier ce champ permet aux attaquants de rediriger une réponse vers une source frauduleuse de leur choix.

- Received : à chaque étape du parcours d’un email, l’adresse IP du serveur SMTP qui a servi à son transfert est indiquée dans ce champ. Les utilisateurs avancés peuvent usurper l’adresse IP d’un serveur pour faire croire que le message provient d’une source légitime spécifique.

Les différents types d’usurpation d’email en détail

La sophistication des techniques d’email spoofing est très variable. Certaines stratégies sont très simples, mais d’autres nécessitent des compétences de haut niveau.

1 - Usurpation du nom

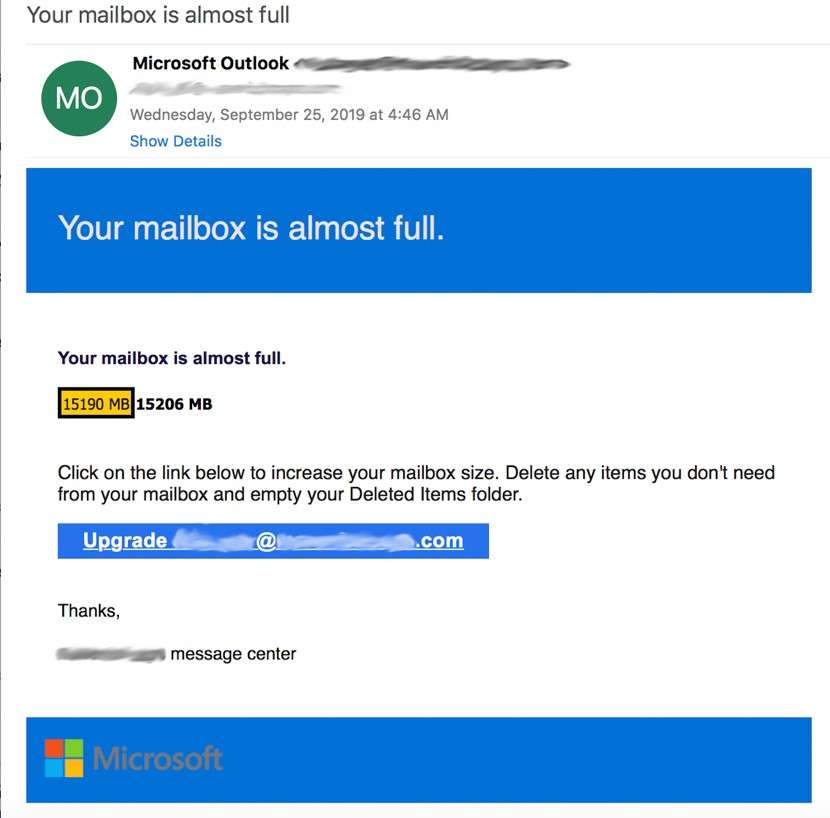

Ce type d’usurpation est une technique simple mais efficace. Elle consiste à usurper le nom de l’expéditeur, mais pas l’adresse email - le champ “ De ” mentionné précédemment.

Un utilisateur sensibilisé à cette question pourrait noter l’incohérence entre le nom affiché et l’adresse email, mais les hackers comptent sur le fait que la plupart des utilisateurs sont peu informés et s’intéressent principalement au nom.

Voici comment fonctionne l’usurpation du nom : vous recevez un email d’un utilisateur nommé « Microsoft Outlook », mais l’adresse email associée est xyz22@gmail.com. Le hacker compte ici sur le fait que la plupart des personnes très occupées ne prendront pas la peine de vérifier l’adresse email de l’expéditeur, ce qui est d’ailleurs souvent le cas.

L’usurpation du nom est particulièrement efficace sur les appareils mobiles, car si le nom de l’expéditeur est toujours visible sur ces appareils, ce n’est bien souvent pas le cas de l’adresse email. Ce phénomène se vérifie notamment pour Microsoft Outlook et Gmail.

Par ailleurs, les utilisateurs d’appareils mobiles ont plus de chances d’être en déplacement et donc moins concentrés que les utilisateurs sur ordinateur. D’après Verizon, les utilisateurs sur mobiles sont plus vulnérables face aux attaques de phishing et de spear phishing pour deux raisons : ils sont moins concentrés et l’ergonomie des applications mobiles est plus favorable aux attaques.

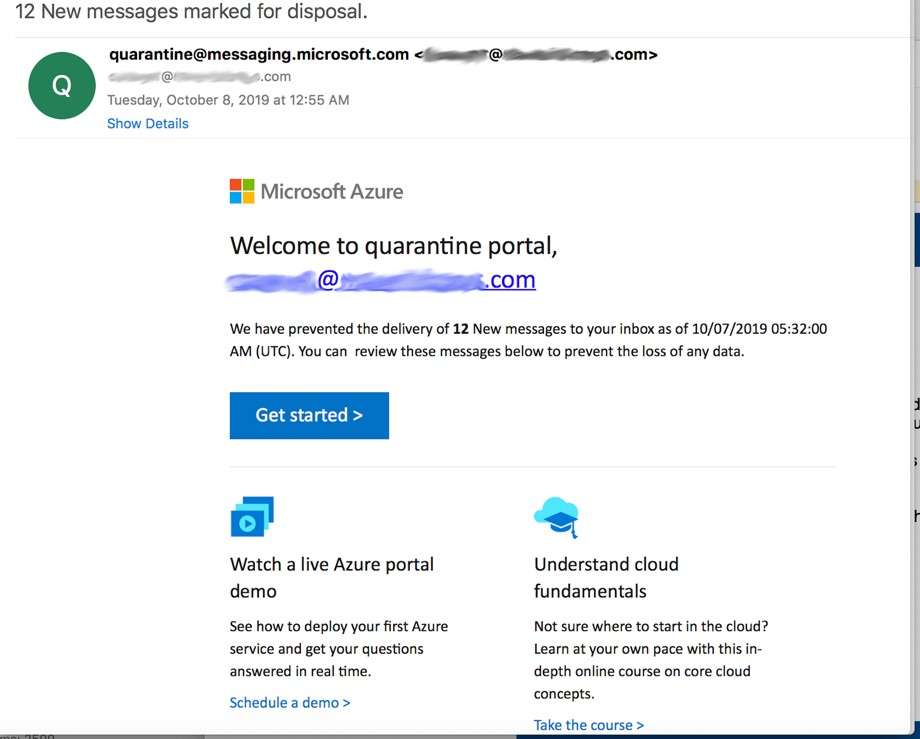

Une autre stratégie utilisée pour l’usurpation du nom consiste à utiliser une adresse email en lieu et place du nom affiché. L’utilisateur ne pense ainsi pas à regarder la véritable adresse email de l’expéditeur, et l’email paraît ainsi d’autant plus légitime. Dans l’exemple ci-dessous, le hacker utilise une adresse email Microsoft comme nom.

Couplée à l’ingénierie sociale, l’usurpation du nom peut amener les personnes visées à faire des choses qu’elles ne feraient pas d’ordinaire.

Par exemple, le hacker peut se renseigner sur sa cible et utiliser des faits établis pour instaurer un climat de confiance avant de formuler sa demande. Cette stratégie est fréquente dans le cas des attaques de spear phishing, aussi appelées Business Email Compromise ou fraudes au PDG. Le pirate se fait alors passer pour un haut dirigeant de l’entreprise et demande à un employé de procéder à un virement.

2- Usurpation du domaine exact

Ce type d’usurpation permet à un hacker équipé des bons outils d’envoyer un email de phishing qui semble provenir d’un domaine légitime.

Par exemple, un pirate pourrait envoyer un email qui semble provenir de support@bofa.com, une adresse email légitime de Bank of America. Sauf qu’en réalité, cet email n’a pas été envoyé depuis cette adresse. Il s’agit d’un email de phishing visant à vous amener à cliquer sur un lien qui vous redirige vers une page Web falsifiée qui ressemble à www.bofa.com.

Par chance, l’usurpation du domaine exact est en perte de vitesse grâce aux protocoles Sender Policy Framework (SPF) et Domain Keys Identified Mail (DKIM). Une fois intégrés aux paramètres DNS, les standards SPF ou DKIM empêchent l’utilisation non autorisée de noms de domaine à des fins d’usurpation.

3- Domaines voisins

Un domaine voisin est un domaine proche, voire indifférenciable, d’un domaine légitime. Cette technique peut reposer sur l’utilisation de l’extension de domaine .co au lieu de .com, ou encore sur l’ajout ou la suppression d’une lettre ou d’un mot de l’URL.

Par exemple, supposons que votre entreprise s’appelle Maine Express et possède le nom de domaine maineexpress.com. Un usurpateur pourrait enregistrer le nom de domaine mainexpress.com ou maineexpresss.com et dès lors être en mesure d’abuser au moins une partie des destinataires de l’email. Il pourrait également ajouter à l’URL un terme plausible, par exemple « global », pour créer l’URL maineexpressglobal.com.

Quelles sont les conséquences d’une usurpation de courrier électronique réussie ?

Pour une entreprise, le problème de l’usurpation d’adresse email a 2 facettes :

- d’une part, il y a la question des emails frauduleux reçus par les collaborateurs au sein de l’entreprise.

- d’autre part, il y a l’usurpation de l’identité de l’entreprise elle-même dans les attaques d’email spoofing menées “à l’extérieur”.

Selon la configuration, les conséquences peuvent être variables, mais une attaque par email spoofing est toujours néfaste pour une entreprise victime :

- Vol d’informations sensibles : informations confidentielles stratégiques liées à l’entreprise et son activité, données clients ou encore identifiants, toute donnée critique volée pourra être ensuite utilisée dans d’autres attaques ou revendue sur le dark web.

- Attaques par supply chain : certaines informations obtenues via une première attaque par usurpation d’e-mail peuvent permettre aux hackers de poursuivre avec une attaque par supply chain, c’est-à-dire une attaque de partenaires de confiance, fournisseurs ou clients de l’entreprise victime.

- Exécution de logiciels malveillants : une usurpation d’email peut par exemple être utilisée pour exécuter un ransomware sur le réseau de l’entreprise et engendrer des dégâts techniques importants.

- Pertes financières : elles peuvent être directes - fonds envoyés de bonne foi sur un compte frauduleux, accès à des informations de paiement - et indirectes - sanctions pénales, réparation du parc informatique/logiciel de l’entreprise après exécution de logiciel malveillant, mobilisation du personnel sur des tâches de réparation plutôt que sur la production, etc.

- Perte de réputation : le vol d’informations sensibles de clients et/ou de partenaires suite à une usurpation d’email peut engendrer une perte de confiance (et donc de chiffre d'affaires). Mais la perte de réputation peut aussi résulter de l’utilisation de l’identité/des domaines de l’entreprise dans des campagnes d’email frauduleuses. La distribution d’emails légitimes peut ensuite devenir difficile après des signalements répétés, voire le nom de l’entreprise être directement associé à du contenu douteux.

N’importe quel employé de n’importe quelle entreprise, quel que soit son niveau hiérarchique, son implication et sa bonne foi, peut être victime d’une usurpation d’adresse email bien menée.

Même des entreprises comme Google et Facebook ne sont pas immunisées contre ce type d’attaques. Un hacker usurpant l’identité d’employés de l’entreprise Quanta Computer, fournisseur des deux géants, leur a extorqué plusieurs dizaines de millions de dollars grâce à des factures et contrats frauduleux. Cette attaque est restée inaperçue pendant près de deux ans.

Usurpation adresse email : comment la reconnaître ?

Même si certaines usurpations d’adresse email restent extrêmement difficiles à détecter, certaines vérifications peuvent vous permettre d’en démasquer la plupart :

Vérifier l’adresse email de l’expéditeur

Un email usurpé peut parfois être détecté simplement en vérifiant que l’adresse email figurant dans le champ « De » correspond bien au nom affiché. Comparer l’adresse avec d’autres dont vous connaissez la légitimité peut permettre de déterminer la nature du mail reçu.

Exemple d’adresse email incohérente avec le nom affiché

Vérifier les en-têtes d’email

Des informations contradictoires peuvent apparaître. Le contenu des champs De, Répondre à et Return-Path devraient être identiques ou cohérents dans le cas d’une communication légitime. De même, le champ Authentication-Results devrait indiquer « pass » pour les protocoles SPF, DKIM et DMARC.

Exemple de champs Received et From incohérents qui indiquent une usurpation d’email. On notera également le Received-SPF : Fail qui confirme l’hypothèse.

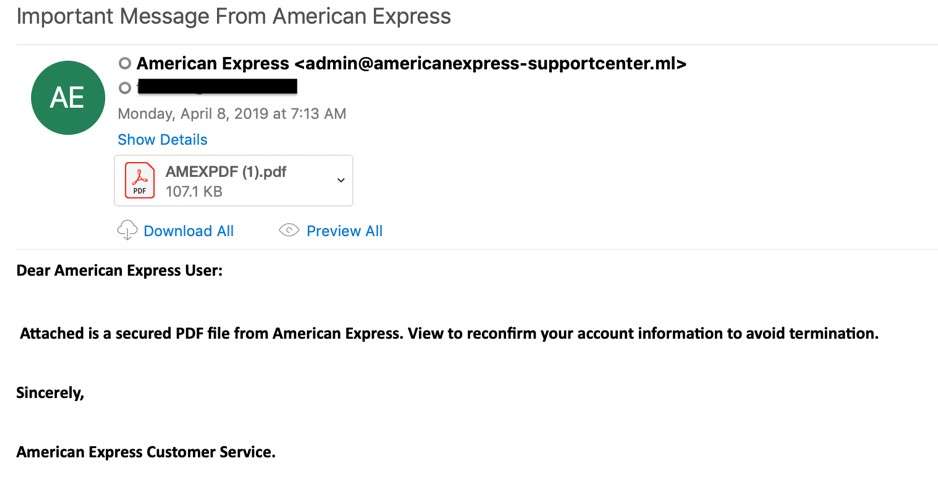

Contenu suspect et requêtes étranges

On parle fréquemment des fautes de grammaire et d’orthographe des attaques par email ; on fera surtout preuve de prudence en cas de contenu inattendu compte tenu de la source, ou encore de pièces jointes ou de liens non sollicités. Pensez à survoler les liens (sans cliquer) pour voir s’ils semblent légitimes.

Le survol du lien indique une destination suspecte ; l’appellation générique “Dear Customer” et l’adresse email différente du nom affiché confirment l’usurpation.

Pression et appels à l’urgence

Si le contenu de l’email met l’accent sur une urgence soudaine, il est probable qu’il s’agisse d’un email de spoofing.

La pression dans l’objet de l’email (“immediately”) est un premier indice d’une usurpation de courrier électronique, confirmée par l’adresse email elle-même.

Astuces supplémentaires pour reconnaître une usurpation d’email

Tellement simples et rapides qu’on en viendrait à les oublier, voici 2 techniques de détection d’email spoofing supplémentaires à utiliser sans modération :

- Contactez l’expéditeur par un autre moyen : appel téléphonique, SMS ou rencontre en chair et en os peuvent révéler une arnaque très rapidement.

- Vérifier les coordonnées de l’expéditeur : une recherche en ligne rapide peut vous permettre de déterminer si l’adresse email, le numéro de téléphone voire l’adresse postale contenues dans le message correspondent effectivement à l’expéditeur.

Comment mettre fin à une usurpation d’email ?

Si vos collaborateurs sont ciblés par des attaques de type usurpation d’email et reçoivent des messages frauduleux, votre marge de manœuvre est assez réduite.

Vous pouvez toutefois mettre en oeuvre plusieurs mesures pour en réduire les impacts :

- Utiliser un outil de sécurité de l’email avancé : les outils de protection de l’email avancés qui se basent sur l’IA et les LLMs sont désormais capables de reconnaître et filtrer une majorité des messages de phishing, y compris ceux utilisant les techniques d’usurpation d’email. Les messages frauduleux détectés n’atteignent plus les boîtes mails des collaborateurs, réduisant ainsi les risques.

- Signaler les emails frauduleux : en cas de réception d’email suspect, la plupart des fournisseurs de messagerie rendent possible de signaler une usurpation d’email facilement, en général par simple clic sur un lien ou bouton dédié. Si vous repérez une adresse email usurpée, vous pouvez également contacter directement la marque/entité concernée pour l’informer de l’attaque en cours afin qu’elle prenne les dispositions nécessaires de son côté. Enfin, le gouvernement Français met à disposition un formulaire de signalement pour mitiger les impacts des campagnes d’usurpation de courrier électronique.

- Sensibiliser le personnel par la formation : quelles que soient les mesures prises en amont pour stopper les attaques d’email spoofing, certains messages mieux ficelés que d’autres réussiront toujours à franchir les barrières techniques. C’est pourquoi il est indispensable de mener des actions de sensibilisation des collaborateurs pour élever leur degré de vigilance général et leur permettre de détecter les menaces. Compte tenu de la rapidité d’évolution du paysage des cybermenaces, il est nécessaire que ces actions de sensibilisation se fassent en continu. Le Security Awareness Service de Vade, alimenté en direct par nos outils de détection est là pour permettre à vos équipes de rester au fait des toutes dernières menaces, jour après jour.

En cas d’usurpation de nom de domaine lié à votre entreprise, la suite de cet article vous guidera dans les mesures à prendre.

Comment se protéger contre l’usurpation d’adresse mail ?

En matière de cybersécurité, la proactivité est clé. Voici quelques mesures adoptées par de plus en plus d’entreprises pour éviter l’utilisation frauduleuse d’adresses email.

Pour contrer l’utilisation de domaines voisins dans des attaques d’email spoofing, certaines entreprises n’hésitent pas à acheter tous les noms de domaine similaires à leur nom de domaine principal. Cette démarche comporte en outre l’avantage de réduire les risques de violation des marques déposées.

En complément, pour réduire les risques que votre nom de domaine soit utilisé par une autre personne ou entité, il est indispensable de mettre en place des protocoles d’authentification d’e-mail :

- SPF (Sender Policy Framework) : l’activation de SPF permet de vérifier qu’un serveur de messagerie est bien autorisé à envoyer des emails pour un domaine particulier. Une grande partie des usurpations d’adresse email pourront être bloquées grâce à SPF, qui devra toutefois être utilisé conjointement aux technologies suivantes.

- DKIM (Domain Keys Identified Mail) : par l’ajout d’une signature numérique à chaque email envoyé depuis un domaine, DKIM permet de prouver l’authenticité des messages. Si le message est modifié en cours de transit, la signature est invalidée ce qui complique la tâche des hackers.

- DMARC (Domain-based Message Authentication, Reporting and Conformance) : l’enregistrement DMARC de son côté permet de spécifier comment doivent être traités les messages qui échouent à l’une ou l’autre des vérifications. Il est publié sur un serveur DNS et peut être modifié au besoin. La mise en place de DMARC est désormais reconnue comme une solution de protection extrêmement efficace contre l’email spoofing par les plus grandes entreprises.

Pour une protection efficace de l’intégrité des domaines de messagerie, il est indispensable de s’assurer que ces mécanismes d’authentification des emails sont correctement configurés, mis à jour et surveillés - ce qui est loin d’être une promenade de santé.

C’est pourquoi nous avons créé un outil dédié à la protection de vos domaines de messagerie contre l’usurpation d’adresse email : le DMARC Manager de Vade simplifie la gestion et le mise en oeuvre des différents protocoles - et contribue à améliorer la délivrabilité de vos emails. Le tout depuis une plateforme unique et intuitive conçue pour vous faire gagner en tranquillité d’esprit sans sacrifier temps ou productivité.