Une attaque récente de la supply-chain utilise le spear phishing et le Near Domain Spoofing (usurpation de domaine proche)

Vade Experts

—03 janvier 2024

—3 min de lecture

Vade a récemment détecté une attaque de la supply-chain usurpant l’identité d’une grande entreprise de vente au détail en Europe. Cette arnaque de spear phishing combine des techniques d’ingénierie sociale et d’usurpation de domaine pour tromper la cible visée.

Dans cet article, nous analysons l’attaque et présentons les conclusions des analystes en sécurité de Vade.

Analyse de l’attaque de la supply-chain

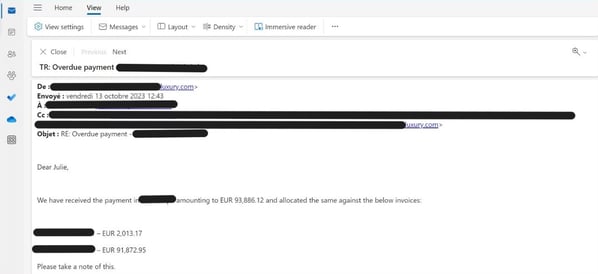

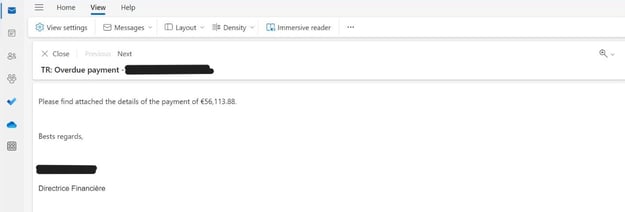

Vade a récemment mis au jour une attaque de la supply-chain basée sur une stratégie bien orchestrée d’ingénierie sociale et sur l’exploitation d’identifiants compromis. L’attaque reposait notamment sur l’usurpation de l’identité d’un grand retailer européen. Tout commence par un email envoyé par un faux destinataire exigeant le paiement d’un solde restant. L’objet de l’email indique « Paiement en retard », ainsi que le nom usurpé du fournisseur. Dans le corps de l’email, les hackers prétendent avoir reçu deux paiements de facture de la part de l’organisation ciblée, tout en indiquant qu’il reste un impayé.

Email de spear-phishing utilisé au cours d’une attaque de la supply-chain

L’adresse est évidemment fausse et usurpe en réalité un domaine pour induire l’utilisateur en erreur et lui donner l’impression que l’email a bien été envoyé par un expéditeur légitime. Le domaine du véritable fournisseur inclut en effet le mot « luxury », avec un « l » minuscule. Le nom de domaine usurpé l’imite à la lettre près, à l’exception du « l », qui est en majuscule. Cette différence est presque indiscernable à l’œil nu et ne se détecte que lorqu’elle est vérifiée par d’autres moyens.

D’après les analystes de Vade, l’email reprend très certainement le contenu d’une conversation légitime que les hackers ont réussi à se procurer via un compte compromis. Les deux factures mentionnées par les hackers sont probablement légitimes elles aussi, ne rendant leur demande que plus crédible.

De fait, les comptes compromis sont une véritable mine d’informations pour les hackers, qu’ils peuvent utiliser contre leurs adversaires. Souvent, les attaquants se basent sur une correspondance par email existante et sur des techniques d’ingénierie sociale pour manipuler leurs victimes. Ces communications concernent bien souvent un aspect financier et établissent un contexte propice à la sollicitation de paiements.

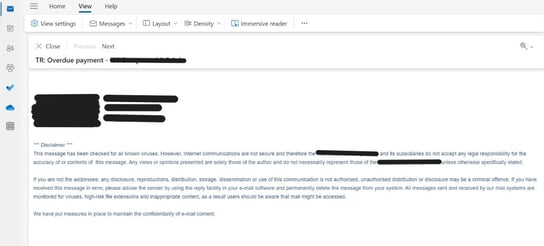

Au cours de l’attaque, les hackers ont également usurpé la signature de l’expéditeur, y compris les avertissements de confidentialité et de sécurité de l’organisation. Ce niveau de détail renforce l’apparente légitimité de la communication aux yeux de la victime.

Signature d’email usurpée

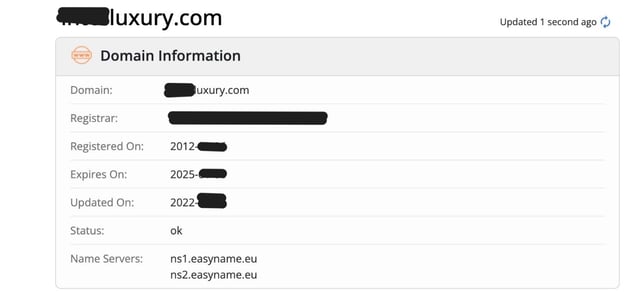

Lorsque nous consultons les informations du domaine légitime sur Whois.com, nous constatons qu’il a été enregistré plusieurs années auparavant et mis à jour au cours de l’année écoulée. La date d’expiration du domaine est également très lointaine. Ce sont autant de détails qui fournissent la preuve de l’authenticité et de la légitimité du site.

Informations du domaine légitime sur Whois.com

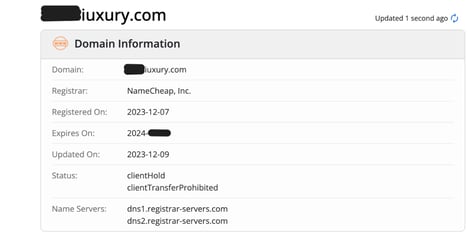

Informations du domaine usurpé sur Whois.com

Sans surprise, la même analyse donne des résultats très différents pour le domaine usurpé. Nous voyons ici qu’un domaine a récemment été enregistré à l’aide d’un service de création de domaines peu onéreux, avec une date d’expiration proche. Nous constatons en outre deux statuts pour le moins inquiétants, associés au domaine : clientHold et clientTransferProhibited. Ces statuts indiquent en effet que les enregistrements DNS n’ont jamais été activés, ou bien qu’ils ont été suspendus, très probablement pour des raisons légales. Ensemble, ces caractéristiques du domaine indiquent clairement que le site a été créé à des fins malveillantes.

Malheureusement, cela n’a pas empêché les hackers de réussir leur attaque. L’email usurpé est ainsi parvenu au Directeur Financier de l’entreprise ciblée, qui a effectué un virement pour régler le solde impayé.

Email de confirmation de paiement de l’expéditeur légitime

La menace des attaques de la supply-chain

Si cette attaque de la supply-chain est unique en son genre, elle présente toutefois des caractéristiques communes avec les attaques réussies de la supply-chain.

Ces arnaques commencent généralement par la compromission du compte légitime d’un employé du service des finances ou de la comptabilité, ou de tout autre service autorisé à effectuer des paiements. Les hackers épluchent ensuite sa correspondance par email en quête de conversations portant sur le règlement de factures et les retards de paiement.

Une fois les informations en main, les attaquants enregistrent un nom de domaine ressemblant à s’y méprendre à celui du fournisseur légitime. Après avoir créé de nouvelles adresses email, les hackers s’en prennent alors aux clients du fournisseur, en réutilisant des conversations existantes pour réclamer le paiement de factures.

Protéger votre entreprise contre les attaques de la supply-chain

Pour vous prémunir de ces attaques, vous devez miser sur une combinaison de mesures. La mise en œuvre effective des politiques de mot de passe, l’authentification multifacteur et la promotion des bonnes pratiques de cyber-hygiène sont autant de dispositions à prendre pour limiter les risques d’une compromission ou d’un détournement de compte.

Ne négligez pas non plus la formation de sensibilisation des utilisateurs, qui met l’accent sur l’importance de la communication Out-of-Band (OOB). Cette sensibilisation encourage les employés à adopter des moyens de communication alternatifs afin de vérifier l’authenticité des requêtes qu’ils reçoivent.

Envisagez aussi l’adoption d’une solution de sécurité de l’email. Pour une protection optimale, recherchez des solutions qui offrent une détection avancée de l’usurpation et des anomalies afin d’identifier toute utilisation indue d’un nom de domaine légitime et de ses domaines proches.

De même, privilégiez les solutions exploitant le natural language processing (NLP), un modèle d’IA capable de détecter les menaces dans le texte. Les algorithmes de NLP peuvent en effet repérer et filtrer les menaces en se basant sur les mots et les tournures employés, qui reviennent bien souvent dans le domaine de la fraude financière.