スピアフィッシングとニアドメインスプーフィングを使う最近のサプライチェーン攻撃

Vade Experts

—1月 03 2024

—0 分で読める

Vadeは最近、ヨーロッパの大手小売企業になりすましたサプライチェーン攻撃を検出しました。スピアフィッシング詐欺は、巧妙なソーシャルエンジニアリング技術とニアドメインスプーフィングを組み合わせて、狙ったターゲットを欺きます。

この記事では、サプライチェーン攻撃を分析し、Vadeのセキュリティアナリストによる調査結果をご紹介します。

サプライチェーン攻撃の分析

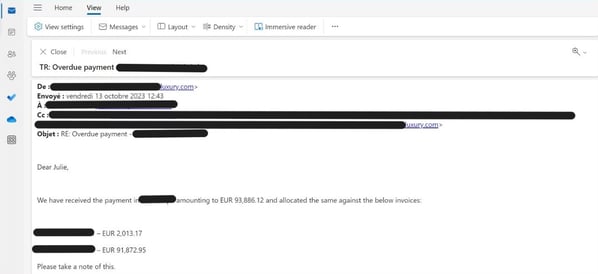

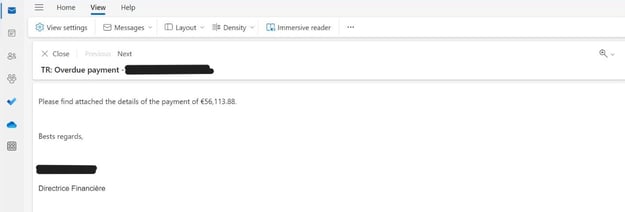

Vadeは最近、うまく考えられたソーシャルエンジニアリング戦略を用いて、侵害された認証情報を悪用したサプライチェーン攻撃を発見しました。その計画は、EU内の大手の一流小売業者になりすますものでした。攻撃は、なりすました送信者から送信される未払い残高の支払いを要求するメールから始まります。件名には、なりすましたベンダーの名前とともに「支払い期限の超過」というフレーズが含まれています。ハッカーは、メールの本文で、ターゲットの組織から2件の請求書の支払いを受領したものの、未払いの残高が残っていることを指摘します。

サプライチェーン攻撃に使われるスピアフィッシングメール

特に、スプーフィングされた送信者のアドレスは偽のものであり、そのメールが正当なサプライヤーから送信されたものであるように見せるために、カズンドメインのスプーフィングが行われています。実際のサプライヤーのドメインには、「L」の小文字が付いた「luxury」という単語が含まれています。 ハッカーは、その「L」を「i」の大文字に置き換えたニアレプリカを使ってそのドメインになりすまします。この微妙な違いは肉眼ではほとんど区別できず、別の手段で検証しなければ識別は困難です。

Vadeのアナリストらによると、このメールはハッカーが侵害されたアカウントを使って入手した正当なメールチェーンのコピーである可能性が高いです。ハッカーが引き合いに出した2件の請求書も正当なものである可能性が高く、ハッカーの主張の信頼性が高まります。

侵害されたアカウントは、ハッカーが相手方に対して使える武器となる情報の宝庫を提供します。多くの場合、攻撃者は被害者を操るためにソーシャルエンジニアリング技術とともに以前のメールのやり取りを再利用します。これらのコミュニケーションは通常、金銭的な性質のものであり、支払いを求めるのに適切な状況を築き上げます。

この攻撃では、ハッカーは被害者の組織の標準的な機密保持とセキュリティ免責条項を含む送信者の署名も偽装しています。この細部へのこだわりが、ターゲットにされた被害者に、正当性のあるものだと信じこませます。

ル署名のスプーフィング

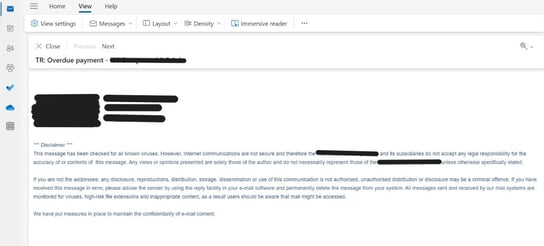

Whois.comでこの正当なドメインの情報を検索すると、数年前に登録され、昨年更新されていることがわかりました。また、そのドメインの有効期限は、かなり長い期間にわたっていることもわかります。これらの情報から、正当な確立されたサイトである証拠が得られます。

Whois.com上の正当なドメイン情報

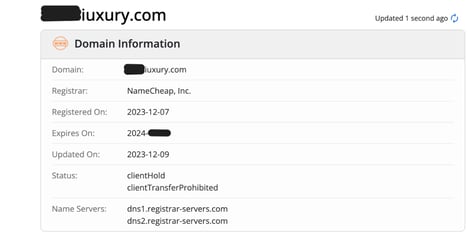

Whois.com上のなりすましドメイン情報

一方、同じ分析で、なりすましドメインについては異なる結果が得られました。ここでは、クロースカズンドメインが最近安価なドメインサービスに登録され、比較的早期に期限切れになったことがわかります。また、このドメインに割り当てられている2つの関連ステータス、clientHoldとclientTransferProhibitedも確認できます。これらは、おそらく法的理由により、DNSレコードが有効化されなかったか、停止されたことを示しています。これらのドメインの特徴を総合すると、悪意のある目的でつくられたサイトの特徴がわかります。

残念ながら、攻撃は成功しました。なりすましメールはターゲットにされた組織の財務責任者に届き、支払延滞分の支払いが行われました。

正当な送信者からの支払確認メール

サプライチェーン攻撃の脅威

このサプライチェーン攻撃は、ターゲットにされる被害者に関しては独特ですが、よくある効果的なサプライチェーン攻撃を表しています。

サプライチェーン詐欺は、多くの場合、ハッカーが財務、会計、買掛金の担当者、またはその他の部門の従業員の正当なアカウントを侵害することから始まります。次に、ハッカーはメールのやり取りを検索し、請求書や支払い期限を過ぎた支払いに関する既存の会話を探します。

攻撃者はこの情報を収集すると、正当なベンダーに属するドメインと同様のドメインを登録します。新しいメールアドレスを作成してから、ハッカーはベンダーの顧客をターゲットにし、抽出された実際のやり取りを再利用して請求書の支払いを要求します。

サプライチェーン攻撃からビジネスを守る方法

この攻撃から保護するには、対策を組み合わせる必要があります。パスワードポリシーの実装と強制、多要素認証(MFA)の採用、適切なサイバー衛生慣行の推進はすべて、アカウントの侵害やその後の悪用のリスクを制限するのに役立ちます。

帯域外通信の必要性を強調するユーザーの認識トレーニングも重要です。これは、従業員に別の通信方法を使ってリクエストの信頼性を確認することを促します。

統合的なメールセキュリティソリューションを採用することも検討すべきです。最適な保護を得るには、高度なスプーフィングと異常を検出して正当なドメイン名とカズンドメインの不正使用を特定できるソリューションを探しましょう。

また、テキストベースの脅威を検出するAIモデルである自然言語処理(NLP)を活用するソリューションを優先しましょう。NLPアルゴリズムは、金融詐欺を容易にする目的で使われる脅威を含む攻撃を単語や表現に基づいて検出してフィルタリングします。