メールスプーフィング対策

Adrien Gendre

—11月 05 2020

—1 分で読める

メールスプーフィングとは、受信者を騙して、送信者をよく知っているブランドや知人だと思い込ませるために メールヘッダーを偽造する技術です。これは、フィッシングとスピアフィッシング攻撃の両方の重要な要素であり、ユーザだけではなく、高度なメールフィルターでさえ、検出が非常に困

難な場合があります。

なぜメールスプーフィングを見分けるのは、それほど難しいのでしょうか?次の例を検討してみましょう:support@appIe.com から、あなたの iTunes アカウントのパスワードを確認するように求めるメールを受信しました。それはもっともな要求なので、あなたはリンクをクリックして、自分の Apple ID とパスワードをハッカーに差し出してしまいます。

一体何があったのでしょうか?この攻撃を理解するためには、apple.comとappIe.comの違いを見分ける必要があります。この2つは同じように見えて、実は全くの別物です。最初の例はAppleの正当なドメインですが、2つ目の例は、「apple」の小文字の「l」を「i」の大文字に置き換えたフィッシングドメインです。肉眼でこれを見分けるのはほぼ不可能なうえ、メールフィルターでさえもこの種類のスプーフィングを検出するのに苦労します。

メールスプーフィングのなだらかな変化

メールスプーフィングは高度化のなだらかな変化のうえに存在しています。スプーフィングには、非常に単純なものもあれば、高度な技術を能力を要するものもあります。このスペクトルに沿って大きく3種類に分類できます。

表示名によるスプーフィング

これは、送信者名をなりすまして、メールアドレスはそのままのものを使用するというメールスプーフィングの単純でありながら効果的なアプローチです。トレーニングを受けたユーザは、表示名とメールアドレスの不一致に気づくかもしれませんが、ハッカーは、トレーニングを受けていないユーザがメールアドレスではなく表示名に注目すると期待しています。

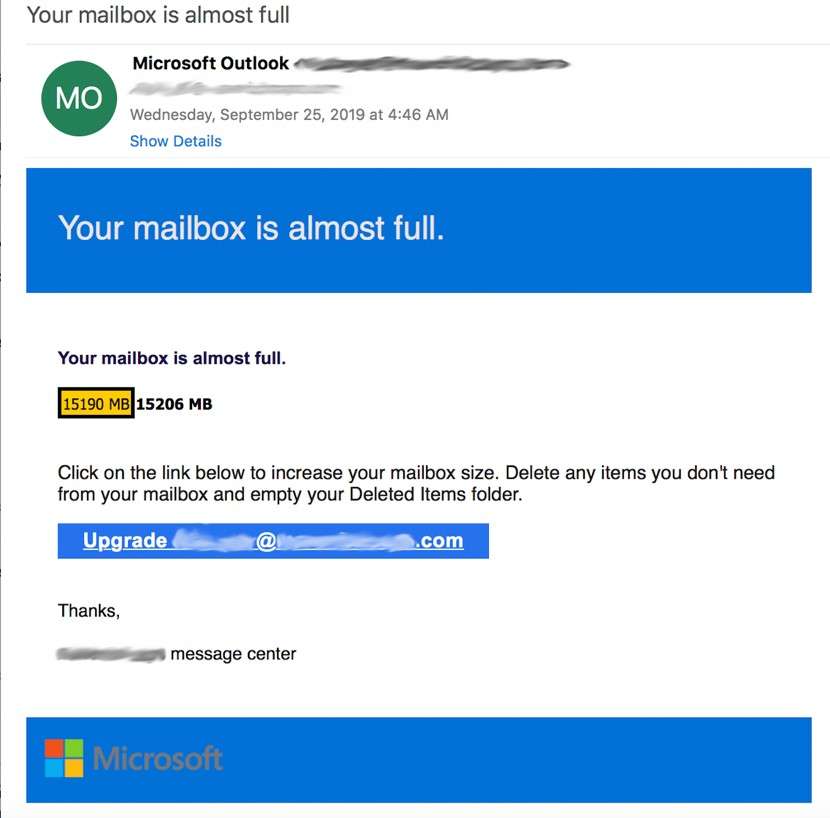

それでは、表示名によるスプーフィングの仕組みを説明しましょう。「Microsoft Outlook」という表示名からメールを受信しましたが、そのメールアドレスはxyz22@gmail.comです。ハッカーは、忙しい人たちの多くが送信者のメールアドレスを注意深く確認しないと見越して(たいてい確認しません)、罠をしかけます。

表示名によるスプーフィングは特にモバイル端末で効果的です。というのも、モバイル端末では、送信者名は常に表示されますが、メールアドレスが表示されることはほとんどありません。これはMicrosoft OutlookにもGmailにも共通します。モバイルユーザは、忙しく動き回っているため、デスクトップユーザよりも注意散漫になっている可能性が高くなります。Verizonによれば、モバイルユーザは、注意散漫になりがちであることとモバイルアプリの設計の両方が原因で、スピアフィッシングやメールスプーフィングのモバイル攻撃を受けやすくなるということです。

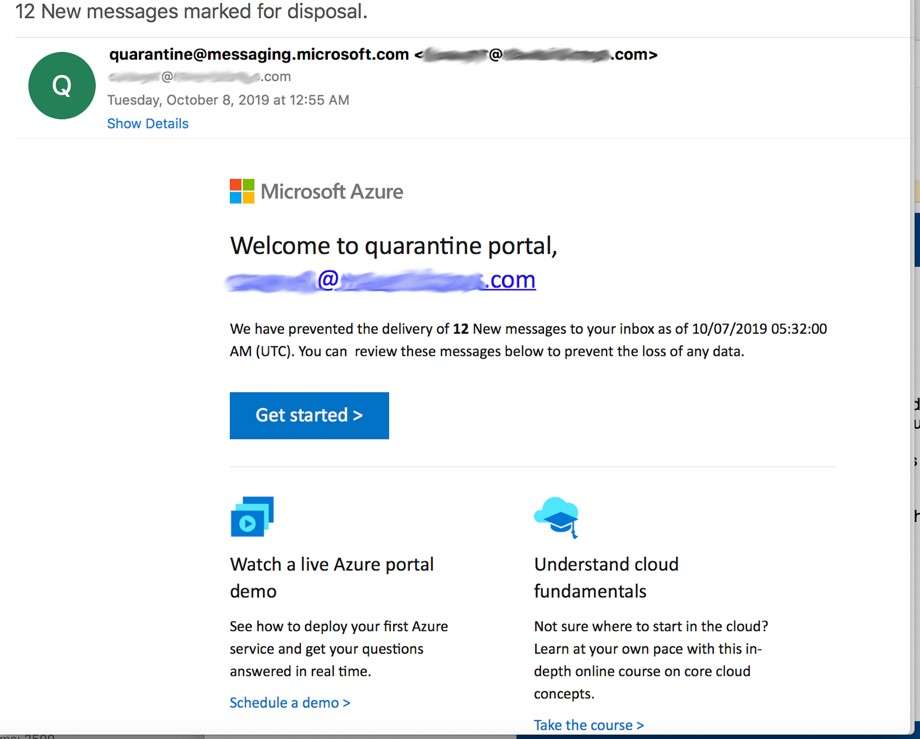

表示名によるスプーフィングの別の手法は、メールアドレスを表示名として使用するやり方です。これにより、ユーザは送信者の実際のメールアドレスを確認しなくなり、メールの正当性が一層高まります。以下の例で、ハッカーはMicrosoftのメールアドレスを表示名として使っています。

ソーシャルエンジニアリングと組み合わせることで、表示名によるスプーフィングは人々を騙して、本来ならやらなかったような行動を起こさせることができます。例えば、ハッカーはターゲットを調べて知り得た事実を利用して、何らかの要求をする前に信頼関係を築きます。このソーシャルエンジニアリング手法は、スピアフィッシングで頻繁に使用され、ビジネスメール詐欺やCEO詐欺の名前でも知られています。この手法では、ハッカーは上級管理職になりますまして、社員に電信送金するように求めます。

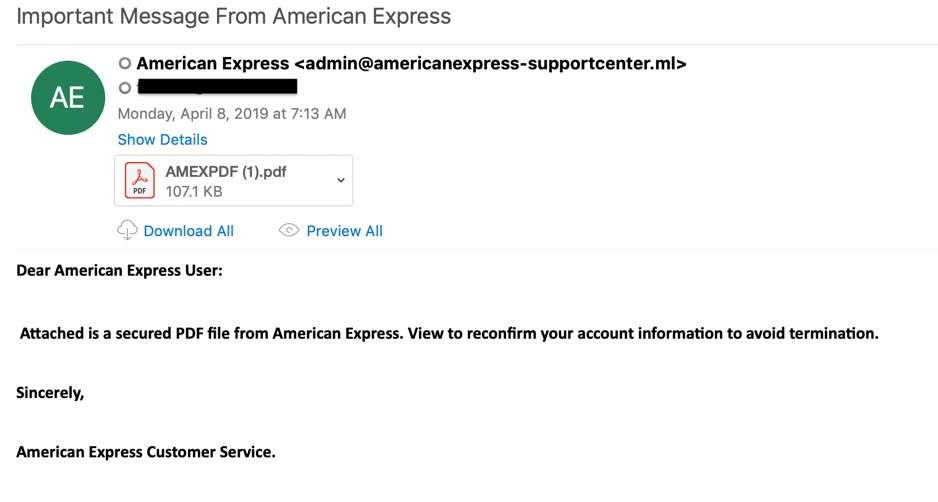

完全一致のドメインスプーフィング

適切なツールを使えば、ハッカーは正当なドメインから送信されたように見えるフィッシングメールを送信できます。例えば、ハッカーは、Bank of Americaの正当なメールアドレスであるsupport@bofa.com から送信されたように見えるメールを送信するかもしれません。しかし、そのメールは実際にはそのアドレスから送信されたものではありません。これは、受信者に送信したURLをクリックさせて、一見www.bofa.com のように見えるなりすましのウェブページに受信者を移動させるためのフィッシングメールです。

幸い、Sender Policy Framework(SPF)とDomain Keys Identified Mail(DKIM)のおかげで、完全一致のドメインスプーフィングは以前ほど一般的ではなくなりました。DNS設定に組み込まれると、SPFやDKIM はスプーフィング攻撃を目的としたドメイン名の不正使用を阻止します。

カズンドメイン

カズンドメインは、正当なドメインによく似ていて、時には見分けがつかないこともあります。この手法では .com の代わりに .coドメインの拡張子を使ったり、URL から1文字または1語抜いたりすることがあります。

例えば、貴社名は Maine Express で、maineexpress.com というドメインを有しているとしましょう。ハッカーはmainexpress.comやmaineexpresss.comなどのドメインを登録して、少なくとも一部のメール受信者を騙すことができます。または、「global」などのURLに追加するのにもっともらしい言葉を追加して、maineexpressglobal.comなどにすることもできます。

メールスプーフィングを阻止する方法

スプーフィング攻撃は極めて検知が難しいとはいえ、見分けられるものもたくさんあります。そして、ユーザの意識向上トレーニングを実施することで、社員もなりすましを見分けられるようになります。また、電信送金のような手続きに関して明確な方針を設けることで、ビジネスメール詐欺やCEO詐欺やその他のスピアフィッシング攻撃のリスクを軽減できます。カズンドメインに反撃するために、類似するすべてのドメインを意図的に購入する企業もあります。これには商標権侵害のリスクを削減できる付加的な利益があります。

最後に、高度なメールセキュリティソリューションはインバウンドメールのスプーフィングの兆候やその他の異常をすぐに分析できます。 Vade for Microsoft 365 は、メールのヘッダーを分析して、表示名とメールアドレスがその会社のエンティティモデルと一致するかどうかを判断します。さらに、正当なドメインとカズンドメインの不正使用を見分けるメールフィルタリング処理にSPFのようなレイヤーを追加します。

このソリューションは、ビジネスメール詐欺で一般的に使われる言葉や言い回しなど、メールの構造や内容の不一致を明らかにすることも目的としています。スピアフィッシングの疑いがある場合、カスタマイズできる警告バナーがメール内に表示され、そのメールにスプーフィングの疑いがあることをユーザに警告します。