ブラックフライデーを狙うサイバー脅威:ビジネスと従業員を保護する方法

Adrien Gendre

—11月 10 2022

—1 分で読める

今年の経済とインフレの逆風にもかかわらず、2022年のブラックフライデー(数週間にわたる期間)は特に活発になると予想されています。IBMの年次レポートによると、世界のショッピング予算と旅行予算はそれぞれ前年比で8%と約50%増加したことが明らかになりました。これは、小売業者が余剰在庫を処分しようとしているのに対して、消費者が乗り気になっているからです。eコマースが急激に活発になるにつれて、サイバー犯罪のリスクが増加します。消費者がより多くの時間とお金をオンラインで費やすようになるにつれて、ハッカーがユーザーの行動を悪用するサイバー脅威をしかけるチャンスが増えます。

サイバー攻撃が成功すると、個人は大きな代償を払うことになることがあります。組織にとっては、それははるかに壊滅的なものになる可能性があります。Juniper Researchによると、オンライン決済詐欺は、現在と同じ度合いで詐欺が続いた場合、2023年から2027年の間に世界で3430億ドル(米ドル)の損失を企業にもたらすことになります。しかし、この数字には評価的な損失は考慮されていません。最近の調査によると、消費者の55%が、サイバー攻撃の被害を受けたブランドと取引する可能性が低くなることが分かっています。これらの統計を総合すれば、このホリデーショッピングシーズンは、あらゆる規模の組織が厳戒態勢で臨むべきことが分かります。ブラックフライデーで得られるであろう短期的な利益は、サイバーセキュリティが不十分であるがために引き起こされる長期的な影響に見合わないものになってしまいます。

組織がブラックフライデーを安全かつ確実に乗り切るにはどうすればよいでしょうか?ここでは、サイバー脅威から保護するための5つのヒントをご紹介します。

1.サイバー脅威を避けるために、メールからではなくブラウザで買い物をする

メールは、ハッカーがサイバー脅威を展開するのに好んで用いる手段です。そしてその理由は明白です。時間的制約のある魅力的なキャンペーンが受信トレイに届くと、メールに記載されているリンクからショッピングを始めたくなることがあります。しかし、そうすることで、フィッシングリンクをクリックして、個人情報や財務情報を悪意のある人物に漏らしてしまうリスクにさらされます。

機密情報を保護する最も単純で簡単な方法の1つは、メールをオンラインショッピングのプラットフォームとして使わないことです。リンクをクリックしてメールのキャンペーン商品を購入したり、新製品のリリースを閲覧したりするのではなく、別のブラウザを使って販売者のWebサイトに直接アクセスしましょう。便利さは劣りますが、この単純な習慣によって、サイバー攻撃による永続的影響を免れることができます。そして、この習慣をあなた自身が取り入れるだけでなく、組織内でそれを制度化し、従業員や顧客の間でも意識を高める必要があります。

2.表示名のスプーフィングに注意を払う

Adobeが行った世界的な調査によると、消費者の44%が最も信頼するブランドに毎年少なくとも500ドルを費やしており、PwCによると、消費者の93%がブランドの信頼を購買行動に影響を与える最大の要因として挙げていることが分かっています。これらの統計は、定評のあるブランドが消費者の行動に与える影響を示しています。

最も一般的でコストのかかるサイバー脅威の1つであるフィッシング攻撃は、ブランドと人々との社会的および感情的なつながりを武器にしています。フィッシングメールはブランドになりすまし、被害者をだまして機密情報を開示させたり、マルウェアをダウンロードして拡散させたりします。このサイバー脅威は、メールスプーフィングなどのさまざまな手法を用います。メールスプーフィングは、メールの表示名やドメイン名を操作して、正当な送信者から送信されたように見せかける手法です。メールスプーフィングの最も一般的な2つの種類は、表示名とクロース・カズンスプーフィングです。その理由は、どちらも従来のメールフィルタの検出をすり抜けるのに効果的だからです。

表示名のスプーフィング

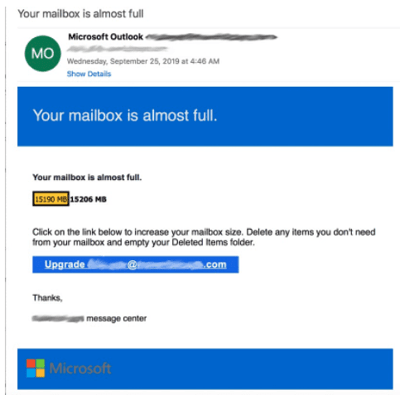

その名が示すように、表示名のスプーフィングは、表示名を操作して本物のように見せかけます。以下の例は、「Microsoft Outlook」という表示名を使って受信者を騙し、そのメールがMicrosoftから送信されたと信じ込ませようとするフィッシングメールです。しかし、詳しく調べてみると、メールアドレスはGmailアカウントに属していました。これはフィッシング詐欺の明らかな兆候です。

表示名のスプーフィングを使ったフィッシングメール

ハッカーは、急いでいるとか、モバイルデバイスを使っているとか、またはその他の要因により、ユーザーがドメイン名を確認しないと想定して、表示名のスプーフィングを使い続けています。モバイルデバイスの場合、ほとんどのメールクライアントがメールの表示名のみを表示し、ドメイン名を非表示にするため、ユーザーが送信者を確認するのは難しくなります。これは、Verizonが、ユーザーがモバイルデバイスでメールを表示するときにメールスプーフィングやスピアフィッシングの被害に遭いやすいことを発見した理由を説明するのに役立ちます。

クロース・カズンスプーフィング

クロース・カズンスプーフィングは、正当なドメイン名によく似たドメイン名を使いますが、文字を追加したり、異なるドメイン拡張子を使用したりします。従来のメールフィルタによる検出をすり抜けるために、文字の違いを利用して本物とは別のものとして認識させます。

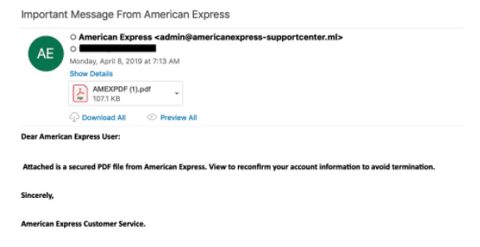

以下の例で、ハッカーは会社の正規のドメイン名に文字を追加し、別のドメイン拡張子を加えてAmerican Expressになりすましています。表示名のスプーフィングと同様に、クロース・カズンスプーフィングを用いるハッカーは、ユーザーがメールスプーフィングの微妙な違いを見落として被害に遭うことを想定しています。

クロース・カズンスプーフィングを使ったフィッシングメール

今もなお、ハッカーは、肉眼では検出できないクロース・カズンスプーフィングの手法を使用できます。たとえば、ラテンアルファベットの文字をキリル文字に置き換える(たとえば、ラテン文字の「a」をキリル文字の「a」に置き換える)ことができます。これらの高度な手法をキャッチするには、Vade for M365のようなソリューションが必要です。このソリューションは、表示名とドメイン名を分析して、それらが組織のエンティティモデルと一致しているかどうかを判断します。Vade for M365は、正当なドメイン名とカズンドメインの不正使用も検出します。

3.パスワードを変更する

適切なサイバー衛生を実践するのに遅すぎることはありません。これには、パスワードを定期的に変更することや、長くてユニークで推測しにくい文字の組み合わせを使用することなどが含まれます。これにより、ハッカーが侵害された認証情報を使用して、組織の内部ネットワークに属するアカウントを含む複数のアカウントにアクセスできるようになるリスクが軽減されます。

一方、従業員が多数のアカウントで認証情報を再利用している場合、ハッカーは1組の認証情報があれば、さまざまな方法でユーザを侵害し、悪用することができます。そして、これにより、組織のサイバーセキュリティは、従業員がそれらの同じ認証情報を使っているサードパーティと同じくらい強力になったり、あるいは、弱くなったりします。

組織を保護するには、従業員が認証情報を定期的に更新することを求めるパスワードポリシーを実行しましょう。また、顧客にも同じことを勧めましょう。

4.URLアナライザーの使用

ハッカーは、さまざまな手法を用いて、フィッシングリンクを偽装できます。ハイパーリンクテキストをクリックする前に、リンク先のパスを常に再確認しなければなりませんが、URLアナライザーを使って、不審なリンクが悪意のあるものかどうかを確認することも検討すべきです。URLアナライザーは、肉眼では確認できないサイバー脅威の異常や動作を検出できます。

たとえば、Vadeは、誰でも使用できる無料のURLアナライザーであるIsItPhishing.AIを提供しています。IsItPhishing.AIは、人工知能(AI)を利用してURLのリアルタイム分析を実行し、リダイレクトを追跡してリンク先のWebページが悪意のあるものかどうかを判断します。また、このソリューションは、世界中の14億個のメールボックスから得たリアルタイムの脅威インテリジェンスを使用してURLをチェックします。

URLのリンク先パスを確認し、不審なリンクに遭遇したときはいつでもURLアナライザーを使用するように従業員と顧客に促しましょう。

5.ユーザーの認識トレーニングへの投資

Verizonの2022年のデータ侵害調査レポートの調査結果が示すように、ユーザーは攻撃面における唯一最大の脆弱性を表しており、データ侵害の82%が人的要素に起因することが判明しています。ユーザの認識トレーニングに投資するのに遅すぎることはありません。そうすることで、最大のサイバーセキュリティリスクを強みに変えることができます。トレーニングプログラムは、教室ベースの指導からシミュレーションベースのトレーニングまでさまざまですが、最良の方法は、必要に応じてリアルタイムで指導をパーソナライズしたり、自動化したり、管理したりできるユーザの認識プログラムを採用することです。

Vade Threat Coach™は、ユーザーの毎日のメールでのやりとりの内容と文脈を反映したユーザーの認識トレーニングを提供します。これにより、実体験に基づいた指導が行われ、学習の定着率と応用率が向上します。さらに、このトレーニングは、ユーザーが実際のフィッシングメールを操作するときに実施されます。それは、教育が最も重要になる瞬間であり、その時点で実施することでより良いサイバー行動につながります。

結論:ブラックフライデーは過ぎ去っても、サイバー脅威は残る

過去数年間と同様に、ブラックフライデーはたくさんのオンライン取引とサイバー脅威を促します。このショッピング行事はサイバーセキュリティ対策の強化を必要としますが、長期的なサイバーセキュリティプログラムの必要性をなくすものではありません。ビジネス、従業員、および顧客を最も壊滅的なサイバー脅威から保護するには、ビジネスを保護するだけでなく、ビジネスの運営に集中するための時間とリソースを取り戻させてくれる持続可能なサイバーセキュリティソリューションに投資することが必要です。

Vade for M365は、現在と将来のメールによる脅威と戦う継続的な脅威の検出と対応を提供します。人工知能(AI)テクノロジーのコアセットと、14億個以上のメールボックスから得たリアルタイムの脅威インテリジェンスを活用して、終わりのないサイバー脅威から保護します。