Emails de sextorsion : histoire d’une évolution

Adrien Gendre

—23 avril 2020

—4 min de lecture

Crédit d'image : Dado Ruvic, Reuters

D’après le FBI, pas moins de 43 101 extorsions numériques ont été signalées aux États-Unis en 2019, pour un montant de 107 498 956 $. Pourtant, en dépit de la montée en puissance mondiale de la sextorsion, ni ce délit ni le nombre d’emails associés ne sont suivis officiellement par une autorité judiciaire. Les arnaques ponctuelles et peu évoluées des premières années ont laissé place à des attaques sophistiquées et hautement ciblées, conçues pour contourner les filtres de messagerie.

Les multiples variantes de sextorsion

Les emails de sextorsion ont pour but de détrousser leurs destinataires en les menaçant de divulguer des photos et vidéos compromettantes de nature sexuelle. Dans certains cas, ces attaques sont très personnalisées. Les hackers se font par exemple passer pour des partenaires potentiels sur les médias sociaux afin d’inciter leurs victimes, souvent des jeunes, à leur envoyer des images compromettantes. Une fois le piège refermé, le hacker se dévoile et formule ses exigences financières.

La simple idée qu’un cybercriminel soit en possession de tels documents suffit à susciter la crainte chez l’utilisateur, qui accède alors à la demande de son attaquant. Bien souvent, les cybercriminels affirment avoir infecté l’ordinateur de leur victime à l’aide d’un malware et obtenu des images compromettantes par ce biais, généralement en prenant le contrôle de la webcam. En réalité, dans la plupart des cas, les hackers bluffent.

La montée en puissance des emails de sextorsion hautement techniques

Tout comme les types de sextorsions ont évolué, les emails ont eux aussi changé, notamment en ce qui concerne leur degré de sophistication. Par le passé, les emails étaient envoyés en quantités industrielles. L’ampleur de ces vagues les rendait suspects aux yeux des filtres de messagerie. Rapidement détectés et bloqués, ces emails intégraient généralement des liens vers des sites de paiement en bitcoins, un indice supplémentaire de malveillance que les filtres pouvaient reconnaître. À mesure que leur taux de réussite s’amenuisait, les hackers ont donc dû faire preuve de créativité. Nous avons ainsi observé plusieurs nouvelles techniques, bien plus efficaces.

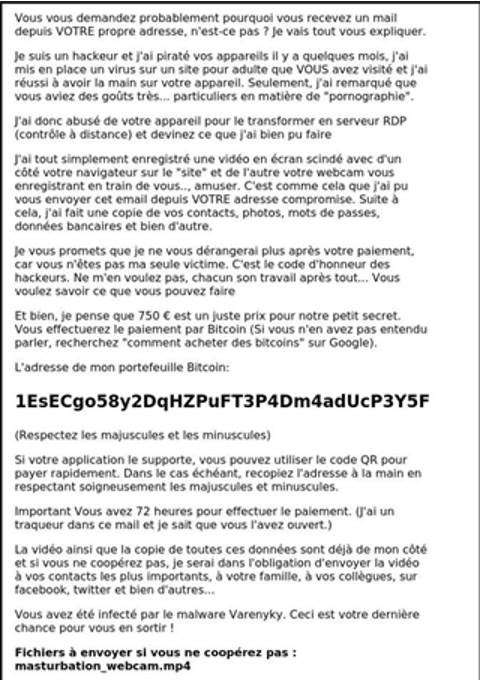

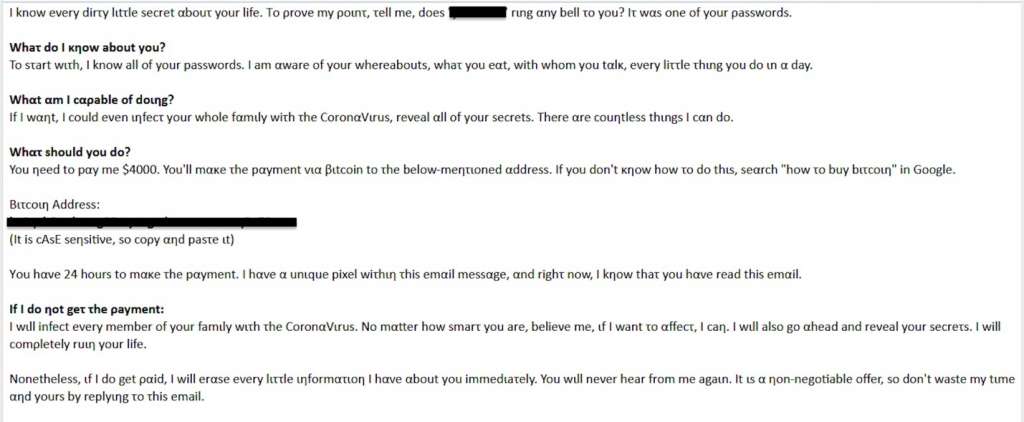

Utilisation d’images contenant du texte

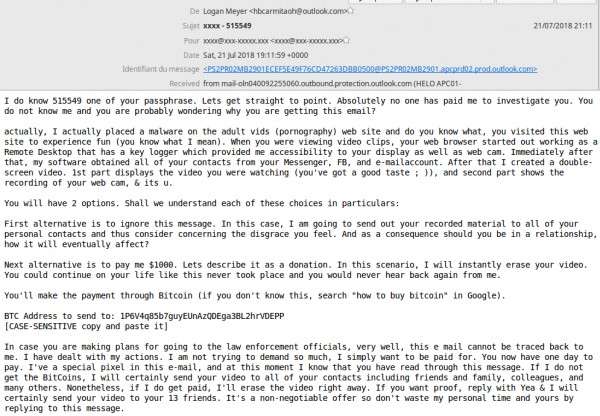

Les premiers emails de sextorsion ne contenaient que du texte, mais lorsque les filtres ont commencé à mieux reconnaître les mots-clés typiques de ces attaques, les hackers ont dû changer leur fusil d’épaule. L’utilisation d’images contenant du texte constitue une méthode de contournement particulièrement difficile à détecter. Dans l’exemple ci-dessous, le texte ne fait pas partie du corps de l’email : il s’agit en réalité d’une image insérée en tant que pièce jointe.

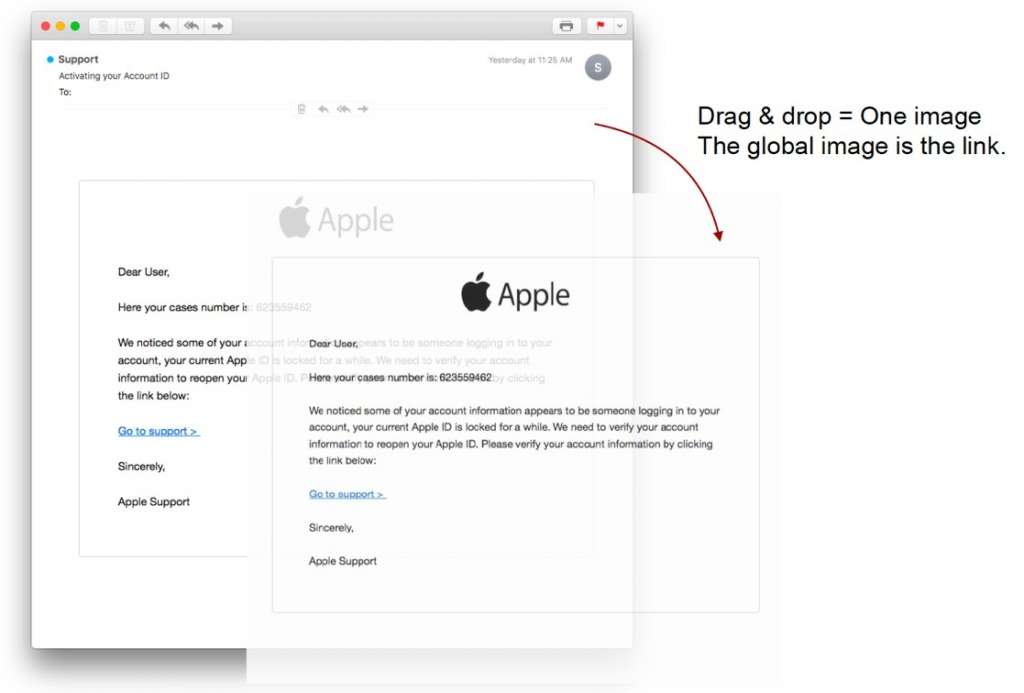

Ce type d’image se retrouve également dans les campagnes de phishing. Dans l’exemple ci-dessous, l’image est directement liée à la page de phishing.

Les exemples ci-dessus illustrent l’émergence de la manipulation des images dans les menaces par email, en particulier dans les domaines du phishing et de la sextorsion. Les filtres de messagerie à la recherche de signatures comme des URL et du code de malware ne peuvent détecter ces images.

Ces techniques permettent ainsi aux hackers d’envoyer le même email de sextorsion ou de phishing des dizaines, voire des centaines de fois. Si l’email finit par être placé en liste noire, le hacker n’a qu’à le modifier légèrement pour lui redonner une nouvelle virginité.

L’utilisation d’images contenant du texte met en avant la nécessité d’exploiter la détection d’images en plus de l’analyse classique des URL et contenus. À la différence des algorithmes d’apprentissage automatique qui analysent le texte, les algorithmes d’apprentissage profond et de Computer Vision traitent en effet les images et reconnaissent les altérations subtiles des couleurs, de la tonalité et de la taille, des caractéristiques souvent exploitées par les hackers pour tromper les technologies basées sur l’analyse de la signature.

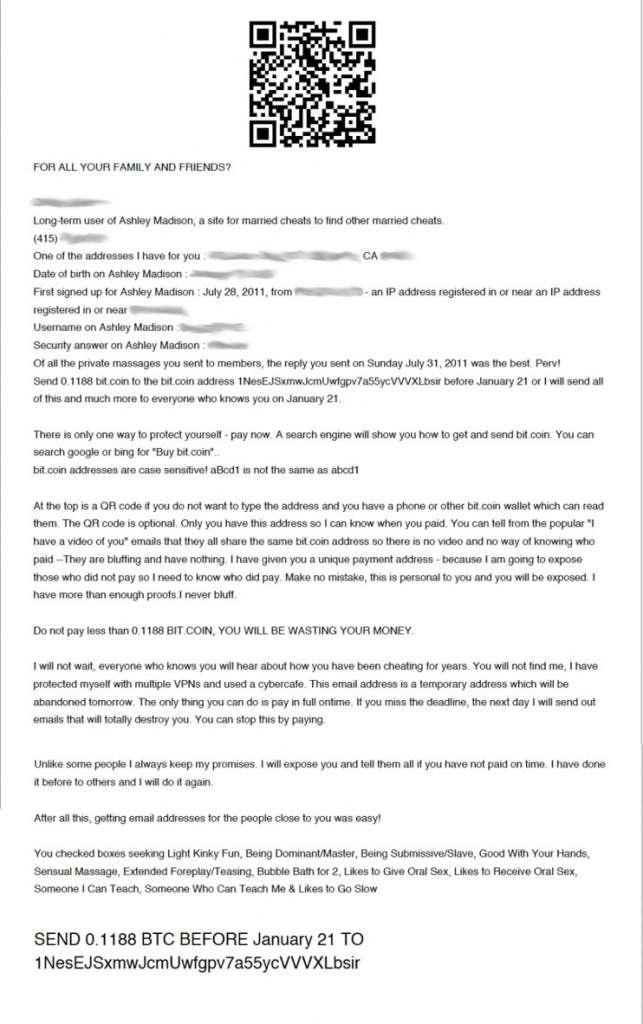

Masquage des URL et des QR Codes dans des pièces jointes

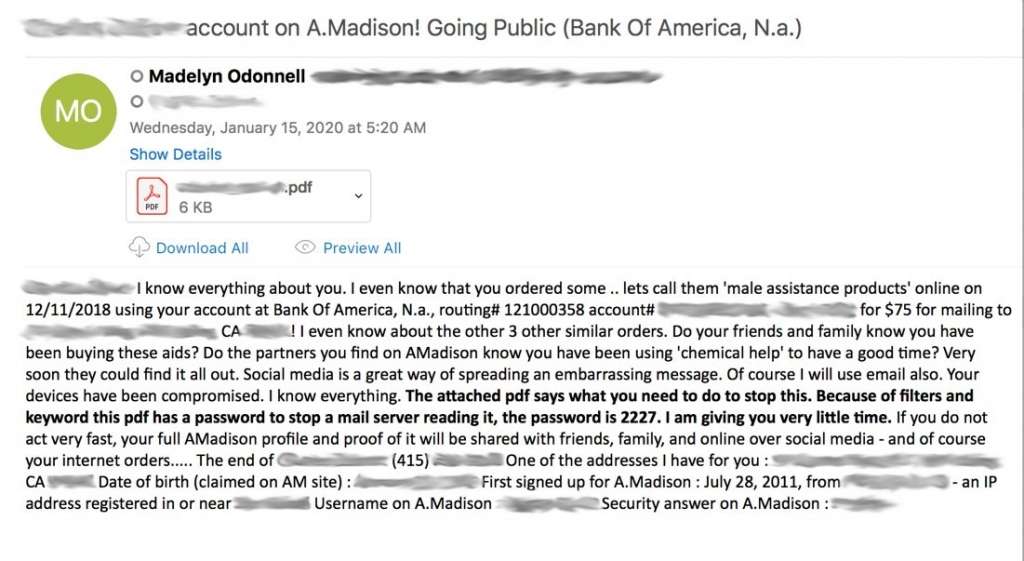

Les URL de paiement en bitcoins sont encore très courantes dans les emails de sextorsion, mais elles sont facilement détectées par les filtres de messagerie à la recherche de signatures. Les hackers en ont pleinement conscience et utilisent donc désormais des QR Codes, moins facilement analysés. Voici un exemple récent d’email de sextorsion lié à Ashley Madison, dans lequel le QR Code est caché dans le PDF en pièce jointe.

Dans l’exemple ci-dessous, l’email ne contient rien d’autre qu’une pièce jointe. Ainsi, pour les filtres de messagerie incapables d’analyser des fichiers PDF, cet email pourrait paraître inoffensif. Les pièces jointes sont également utilisées pour répandre des malwares dans la première phase des campagnes de sextorsion. Le téléchargement du malware permet au hacker de prendre le contrôle d’un ordinateur, y compris d’une webcam, qui fournit alors le contenu nécessaire à l’envoi d’un email de sextorsion.

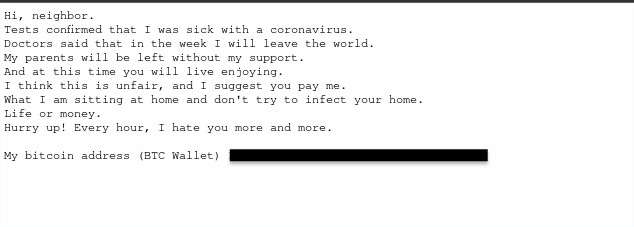

Exploitation des événements actuels

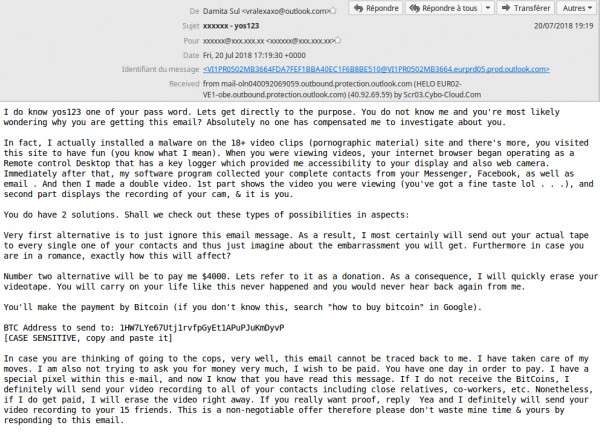

Les violations de données constituent la principale source de munitions des campagnes de phishing et de sextorsion. Les hackers n’ont ainsi jamais hésité à communiquer à leurs victimes leurs noms d’utilisateur et mots de passe pour leur prouver qu’ils disposent effectivement d’informations sur elles. Toutefois, ils se montrent désormais particulièrement créatifs en contextualisant leurs attaques en fonction des événements du moment.

Dans l’exemple ci-dessous, le hacker montre à sa victime qu’il connaît son mot de passe et menace d’inoculer le coronavirus à sa famille. Notez que le hacker utilise également des caractères cyrilliques dans son message pour éviter qu’il ne soit détecté par les filtres de messagerie.

Des menaces comme celles-ci ont fait leur apparition dès le début de la pandémie de COVID-19. Il n’est pas étonnant que les hackers cherchent à profiter d’un événement de cette ampleur, au moment où les habitants du monde entier attendent la fin de la pandémie avec angoisse et s’inquiètent des difficultés économiques. Des attaques par email basées sur des événements similaires sont lancées lors de la saison des fêtes et dans les semaines précédant des événements sportifs majeurs.

Piratage des produits de l’IoT

En 2018, Vade a détecté une campagne de sextorsion particulièrement créative dans laquelle les hackers envoyaient leurs emails par l’intermédiaire de produits de l’IoT piratés. À l’aide d’une ligne de commande exécutée sur les systèmes d’exploitation Linux des produits, les hackers ont pu remettre ces emails sans recourir à des clients de messagerie.

Sur 3 mois, Vade a détecté 600 000 de ces emails, majoritairement envoyés depuis des adresses Hotmail et Outlook générées automatiquement.

Adaptation aux changements

Les hackers connaissent bien les systèmes qu’ils essaient de pirater. Plus que jamais, ils adaptent leurs campagnes pour contourner les filtres de messagerie qui essaient de les intercepter. Les campagnes de sextorsion et de phishing ont ainsi tendance à intervenir par vagues : quand l’une ne fonctionne plus, une autre prend sa place. Chaque fois qu’une menace est bloquée, les hackers imaginent de nouvelles méthodes pour contourner les filtres qui les ont bloqués. Pour rester au niveau des menaces les plus récentes, la technologie doit elle aussi s’adapter. L’avènement de l’IA a ouvert de nouveaux horizons en matière de détection des menaces : la combinaison des algorithmes d’apprentissage automatique et d’apprentissage profond permet à la sécurité de l'email basée sur l’IA de repérer les techniques conçues pour contourner l’analyse des signatures que les hackers utilisent dans leurs emails de sextorsion.