セクストーションメール の進化

Adrien Gendre

—4月 23 2020

—1 分で読める

画像クレジット: Dado Ruvic, Reuters

2019年に米国だけで43,101件のデジタル恐喝の報告があり、1億749万8,956ドルを損失したことがFBIにより明らかにされました。ところが、セクストーションが世界的に増加しているにも関わらず、セクストーション犯罪もセクストーションメールの受信量のどちらについても、それらを正式に追跡している刑事司法組織はありません。セクストーションは、一度きりのローテク詐欺から、メールフィルターをすり抜けられるように作られた洗練された非常に標的型の攻撃へと進化しています。

セクストーションの連続

セクストーションメールは、不正に入手した性的な写真やビデオを公開すると脅迫して被害者を脅します。中には、非常に個人化されているセクストーションもあります。ハッカーはソーシャルメディアサイトで求婚者を装って、被害者(多くの場合は子ども)をおだてて、恥ずかしい画像を共有させようとします。被害者が同意すると、そこから恐喝が始まります。

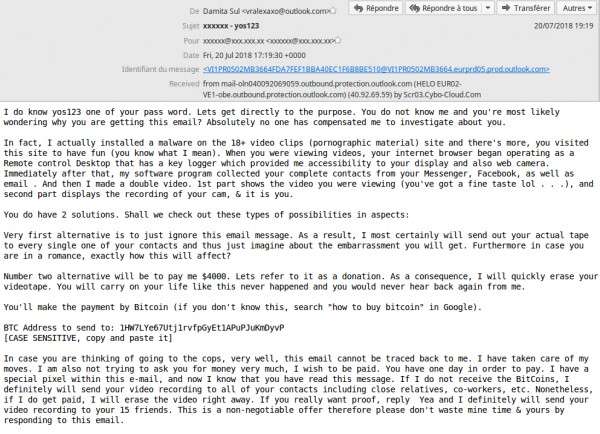

サイバー犯罪者がそれらの素材を所有していると単に暗示するだけでもユーザーは恐怖を感じて、結果的に脅迫金を支払ってしまうケースが多々あります。しばしば、サイバー犯罪者は被害者のコンピュータをマルウェアに感染させ、その最中に恥ずかしい画像(通常ウェブカムの映像)を入手したと主張することがあります。ところが、ほとんどのセクストーションにおいて、ハッカーはそのような機密情報を所持していません。

ハイテクなセクストーションメールの急増

セクストーションの種類が進化したのと同じように、洗練の度合も含めてセクストーションメールも進化しています。かつてのセクストーションメールは大量に送信され、何かが間違っているという明らかな合図をメールフィルターに送る大きな波となっていました。急遽検出されて阻止されたこれらのメールには、典型的なビットコインサイトへのリンクが掲載されており、それらのURLは、メールフィルターによって認識される別の「シグネチャー」を提供していました。セクストーション詐欺を阻止するのがますます困難になるにつれて、ハッカーたちはより創造的になっていきました。今では、その後に続く多くの新しい技術が出現しています。

テキストベースの画像の利用

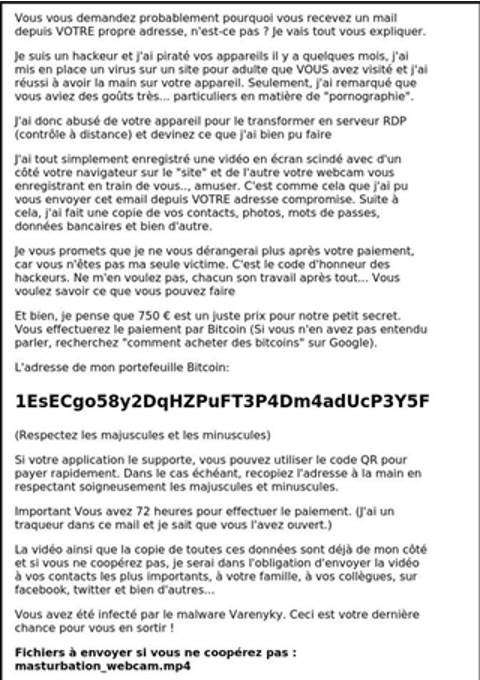

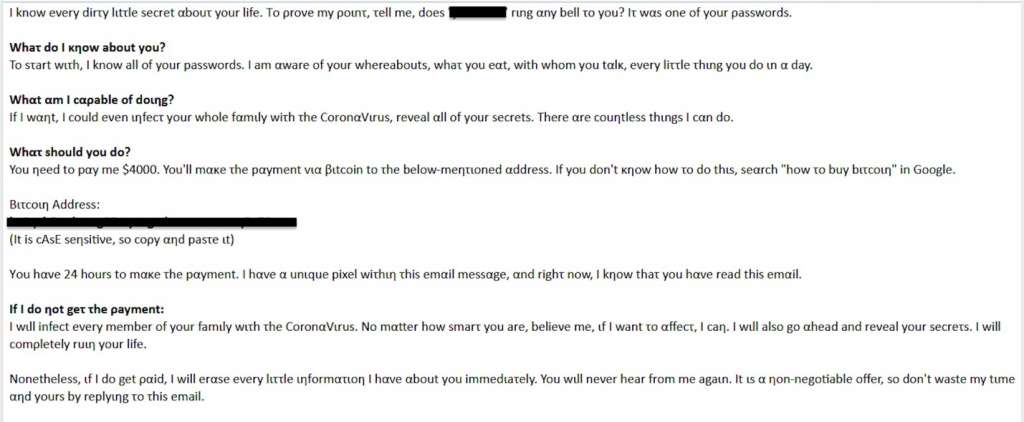

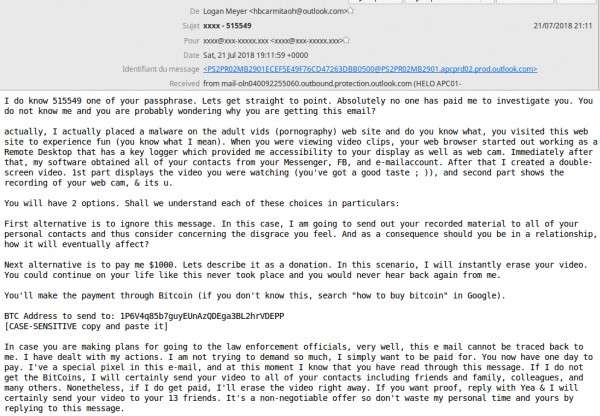

初期のセクストーションメールはテキストのみでしたが、フィルターがセクストーションに共通するキーワードをうまく特定できるようになると、ハッカーたちは手段を変えました。テキストベースの画像は、特に検出が困難なフィルター回避の方法として出現しました。以下のセクストーションメールの例では、テキストはメールの本文の一部になっていません。これはテキストとしての画像が添付されているのです。

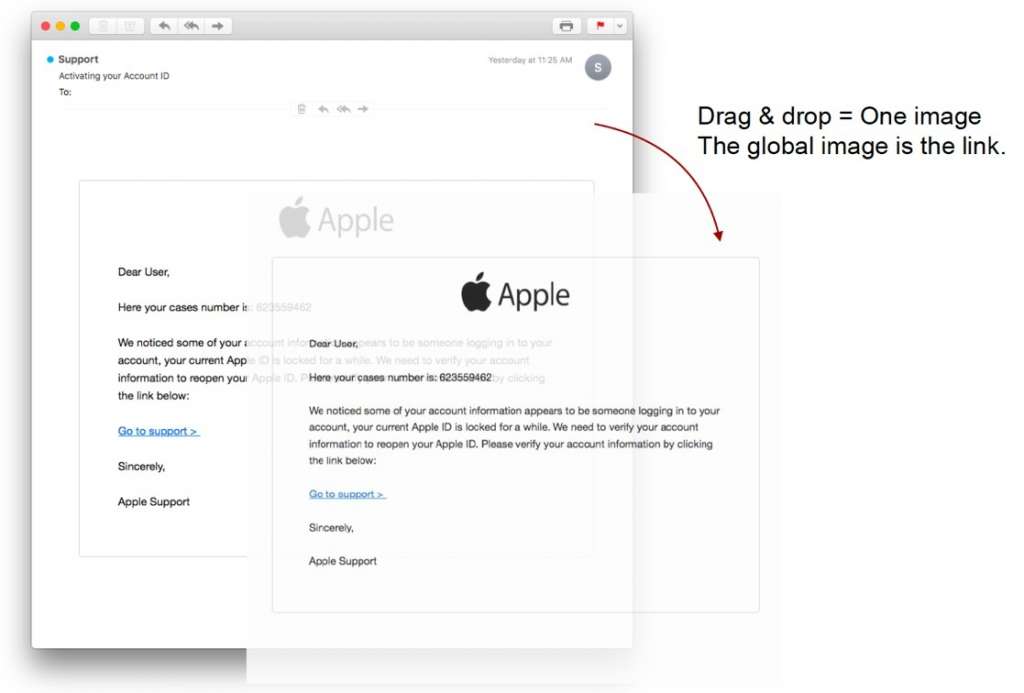

ブランドのフィッシングキャンペーンでもテキストベースの画像を目にします。以下の例では、画像自体がフィッシングページにリンクしています。

上記の例は、メール脅威、中でもフィッシングとセクストーションにおける画像操作の出現を示しています。URLやマルウェアコードなどのシグネチャーをスキャンするメールフィルターは、画像を調べられません。

先述の技術を使うことで、ハッカーは同じセクストーションやフィッシングメールを幾度となく送信することができます。メールがブラックリストに載せられた場合、ハッカーはその画像をわずかに歪めることができます。すると、メールフィルターはその脅威を認識できなくなってしまいます。

テキストベースの画像の使用により、標準的なURLや内容のスキャンに加えて画像検出の必要性が強調されています。テキストを分析するマシンラーニングアルゴリズムとは異なり、Computer Visionを用いたディープラーニングアルゴリズムは画像を分析して、色彩やトーン、サイズなどのわずかな変化、つまりシグネチャーベースのスキャン技術をすり抜けるためにハッカーによって歪められた特徴を認識します。

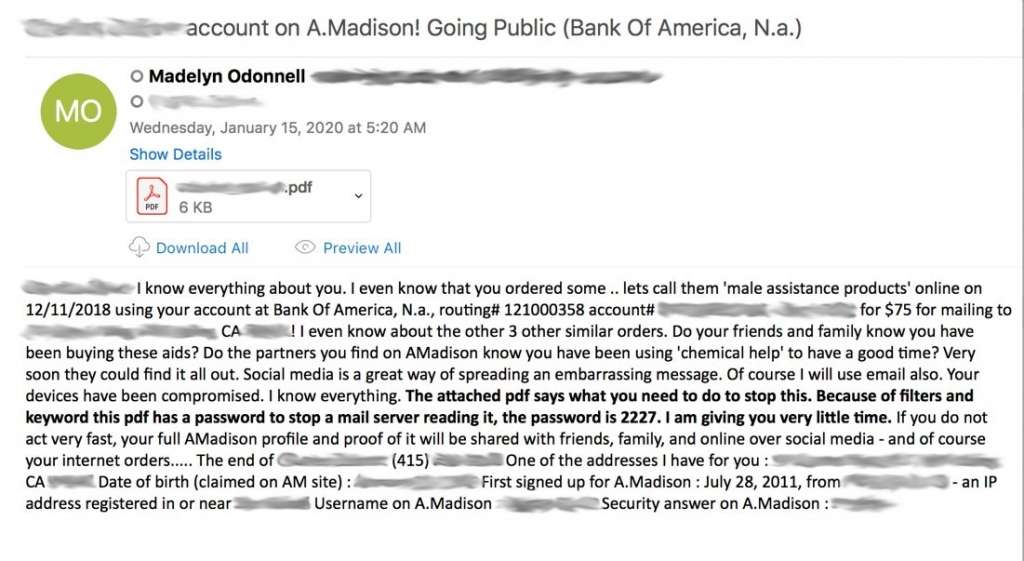

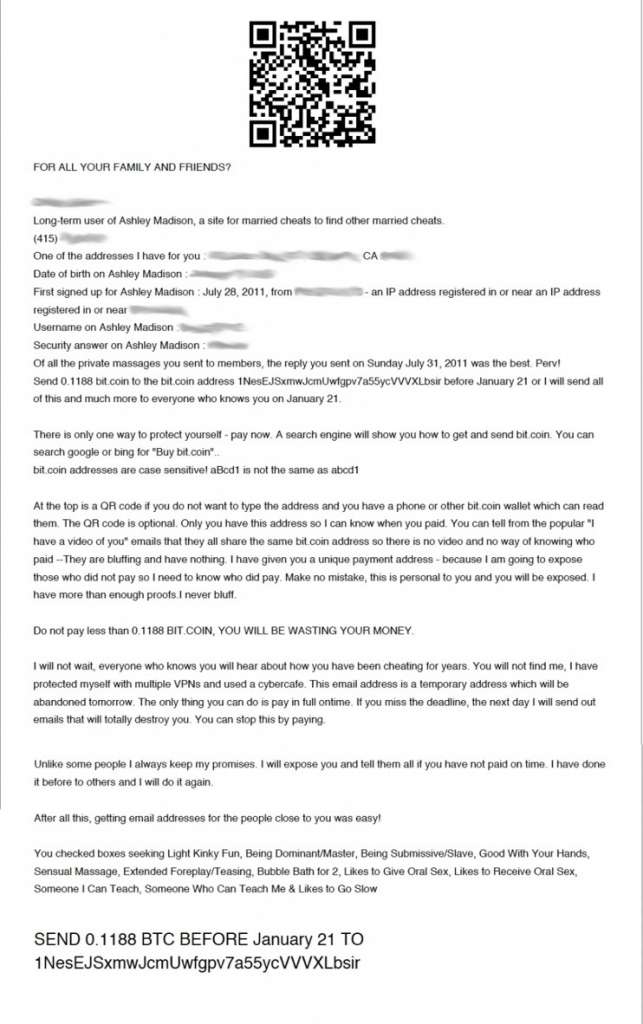

添付ファイルにURLとQR Codeを隠す

ビットコインのURLは今もなおセクストーションメールで広く使われていますが、シグネチャーを調べるメールフィルターに簡単に検出されてしまいます。このことを十分理解しているハッカーは、多くのフィルターが解析できないQR Codeを使用するようになりました。 以下はAshley Madisonのセクストーションメールの最近の例ですが、QR CodeがPDF添付ファイルの中に隠されています。

以下の例では、セクストーションメールは添付ファイルのみで構成されています。悪意のある内容はスキャンできても、PDFは解析できないメールフィルターには、このメールは無害と認識されます。また、添付ファイルは、セクストーションキャンペーンの第一段階としてマルウェアを拡散させるためにも使われます。マルウェアをダウンロードすることで、ハッカーがコンピュータを管理できるようになり、その中には、最終的なセクストーションメールで使うための恐喝コンテンツを提供するウェブカムも含まれています。

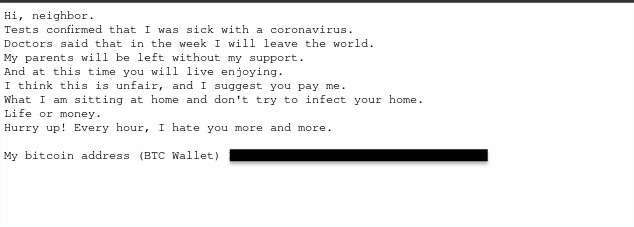

現在の出来事を活用する

データ漏洩は、フィッシングとセクストーションキャンペーンの両方の攻撃材料を提供する究極のソースです。ハッカーは、被害者の恥ずかしい情報を握っている証拠として必ずユーザー名とパスワードをひけらかしますが、攻撃を現在の出来事に当てはめて、別の痛いところを突く創造的な方法を見出しました。

以下の例で、ハッカーは被害者のパスワードをひけらかし、被害者の家族をコロナウィルスに感染させると脅迫しています。さらに、このハッカーはメッセージの中でキリル文字を使ってメールフィルターによる検出を免れようとしていることにも注意しましょう。

このような脅迫は、COVID-19(新型コロナウィルス)のパンデミックの直後に出現しました。このスケールで現在の出来事が展開し、世界中の人々が共同の不安や経済的苦難を体験していることを考えれば、ハッカーがこの状況を利用しようとするのは当然です。同類の出来事便乗型のメール攻撃は、ホリデーシーズン中や主要なスポーツイベント前の時期に現れます。

IoT(モノのインターネット)製品のハッキング

2018年にVadeが検出した特に創造的なセクストーションキャンペーンで、ハッカーはセクストーションメールをハッキングしたIoT製品から送信しています。その製品のLinuxオペレーティングシステムのコマンドラインを使って、ハッカーはウェブメールのクライアントを使わずにメールを送信することができました。

3か月間で、Vadeはこの種のメールを60万件検出しましたが、その多くは自動作成されたHotmailやOutlookのメールアドレスから送信されたものでした。

変化に対応する

ハッカーは、侵入するシステムについて豊富な知識を持っています。ハッカーたちは、攻撃を阻止しようとするメールフィルターをすり抜けられるように、これまで以上にキャンペーンを適応させます。セクストーションとフィッシングキャンペーンはどちらとも波で送信される傾向があります。つまり、一つが失敗したら、別のものが現れるという仕組みです。脅威が阻止される度に、ハッカーは攻撃を阻止するフィルターをすり抜けるための新たな手法を開発します。

最新の脅威に遅れを取らないために、技術もそれに適応していくことが必要です。メールセキュリティにおけるAIの出現は、脅威の検知における新たな可能性をもたらしました。マシンラーニングとディープラーニングアルゴリズムを組み合わせることで、AIを基本とするメールセキュリティは、ハッカーがセクストーションメールを配信するために使うシグネチャーを迂回する方法を検出できるようになりました。