新手のフィッシングキャンペーンはYouTubeのアトリビューションリンクであるCloudflareのCaptchaを悪用

Todd Stansfield

—4月 06 2023

—1 分で読める

Vadeは、正当なYouTubeのアトリビューションリンクとCloudflareの CAPTCHAを使って検出をすり抜ける新しいフィッシングキャンペーンを検出しました。フィッシング攻撃でYouTubeのリダイレクトURLが使われるのは今回始まったことではありませんが、YouTubeのアトリビューションリンクの使用は、疑わしいリダイレクトをスキャンするメールフィルタをすり抜けられる新たな戦術です。

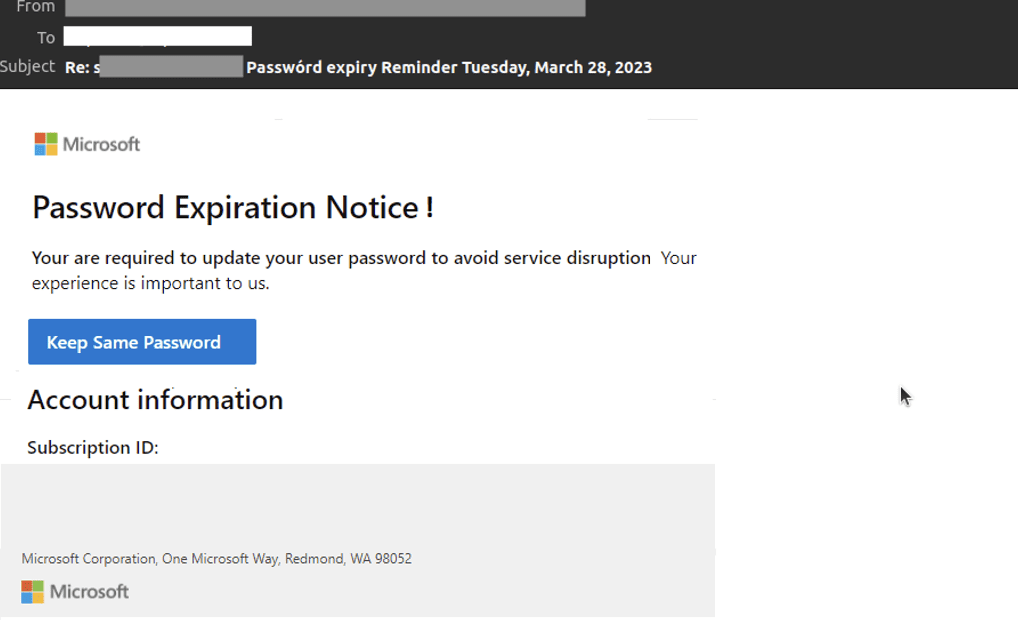

攻撃の標的にされた被害者は、Microsoft 365のパスワードの有効期限が切れたことを警告するなりすましメールを受信します。そのメールは、表示名のスプーフィングを用いて正当性を装い、送信者のメールアドレスが正当なMicrosoftのドメインと一致していないことから受信者の注意をそらします。

メールの件名には、ユーザーのメールアドレスの後に「パスワードの期限切れリマインダー」という一文と現在の日付が続きます。パーソナライズとコンテキスト化を用いてメールに正当性を持たせます。

Vadeが検出したMicrosoft 365のフィッシングメール

Microsoftのロゴとブランドで特徴付けられたメールの本文は、Microsoft 365のパスワードの有効期限が切れており、「サービスの中断を避ける」ためには、パスワードを更新しなければならないことをユーザーに警告します。 メールには、特にスペルミスや文法的なミスはありません。その通知の下にボタンが表示され、現在のパスワードを保持するオプションが受信者に提示されます。このボタンは「attribution_link」というフレーズが組み込まれたYouTubeのURLにハイパーリンクされています。

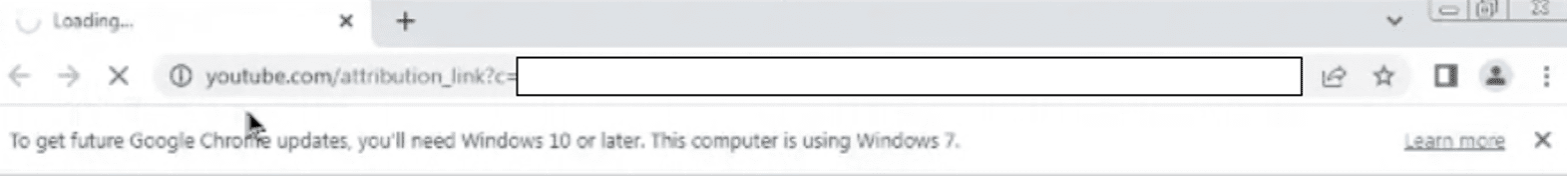

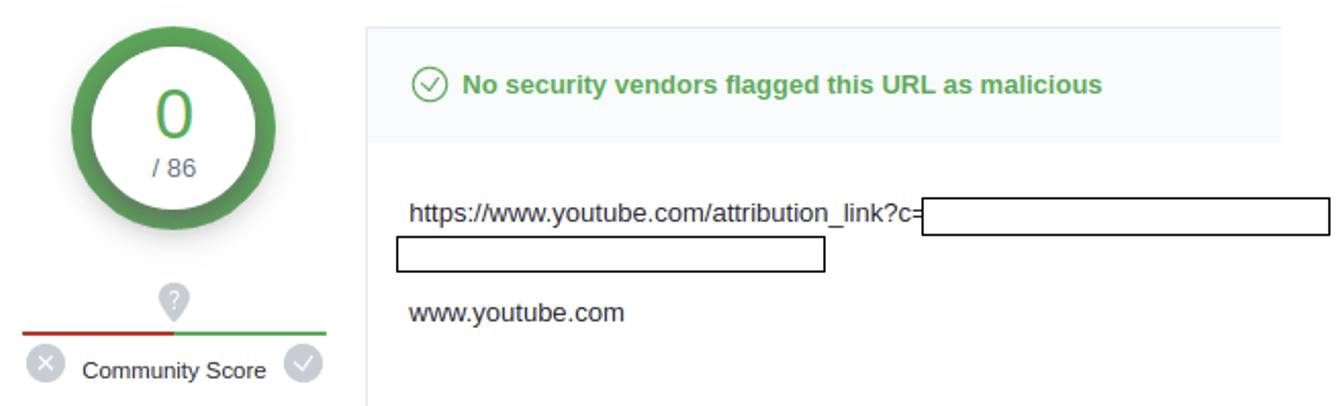

パターンは次のとおりです(フィッシングURL は削除されています)。

アトリビューションリンクは、リンクの発信元を示します。文字列は、リンクを作成した特定のデータベース内のアカウント、IPアドレス、またはブラウザのフィンガープリントと一致します。主に、信用が求められる場合に、コンテンツの使用に対して信用を与えるために使われます。

このケースでは、アトリビューションリンクを使って、ユーザーをフィッシングWebページにリダイレクトします。ユーザーがフィッシングメールのボタンをクリックすると、直ちにYouTubeにリダイレクトされます。

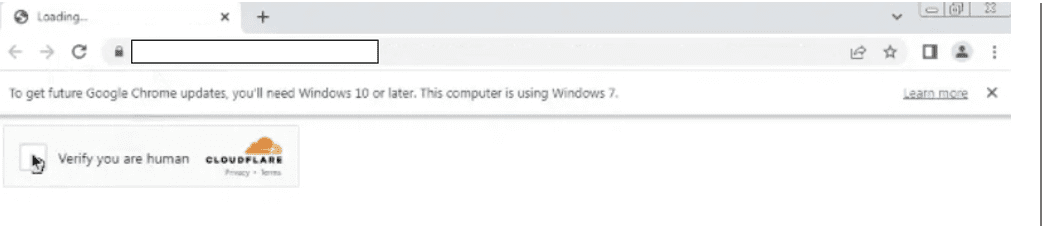

その後、CloudflareのCAPTCHAを備えたWeb ページに移動します。そのWebページは、Cloudflareでホストされ、URLのクロールとボット保護を使用している確率が高いです。

Vadeが検出したCloudflareの中間ページ

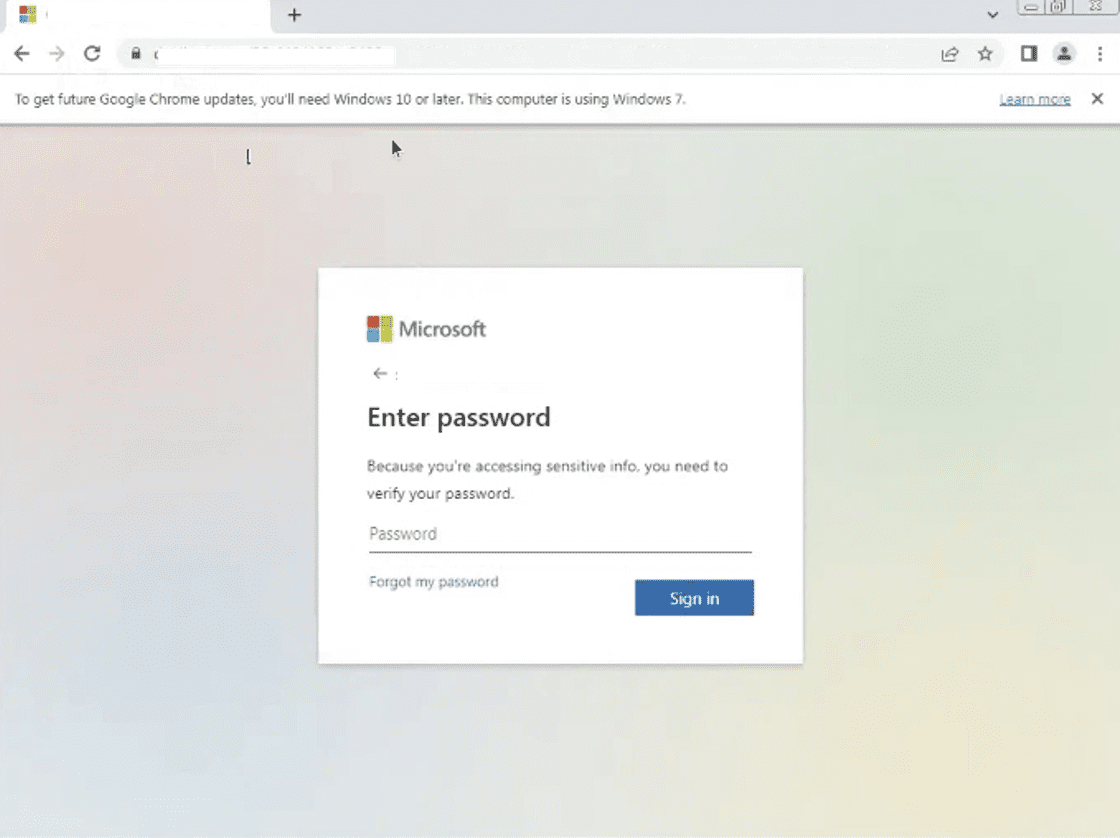

ユーザーがCAPTCHAをクリックすると、Microsoft 365のフィッシングページに誘導されます。以下の例では、ページにユーザーのメールアドレスが自動入力され、パスワードを入力するためのフィールドが組み込まれています。

Vadeが検出したMicrosoft 365の宛先フィッシングページ

フィッシングメールのアドレスと同様に、フィッシングページのドメインは、正当なMicrosoftのURLには似ていません。ただし、スキームをパーソナライズすることで、フィッシングの明らかな兆候から注意をそらし、その正当性を高めるWebページの特徴に注意を向けさせます。

ユーザーがパスワードを入力して「Sign In(サインイン)」をクリックすると、ハッカーはアカウントを乗っ取るために必要な認証情報を収集します。

Youtubeを使用することで、ハッカーはユーザーをだますことができます。ユーザーは、このWebサイトを知っていて、正当なものと見なすからです。ハッカーは、正当なサービスを利用してフィッシングを広め、レピュテーションに基づく従来のメールセキュリティソリューションをすり抜けようとします。彼らはYoutubeとCloudflareの両方を利用していますが、どちらも多くのメールゲートウェイでホワイトリストに登録されている可能性があります。

ゼロセキュリティのベンダーは、VirusTotalでこのURLを悪意のあるものと見なしていることにご注意ください。

Vadeの分析:

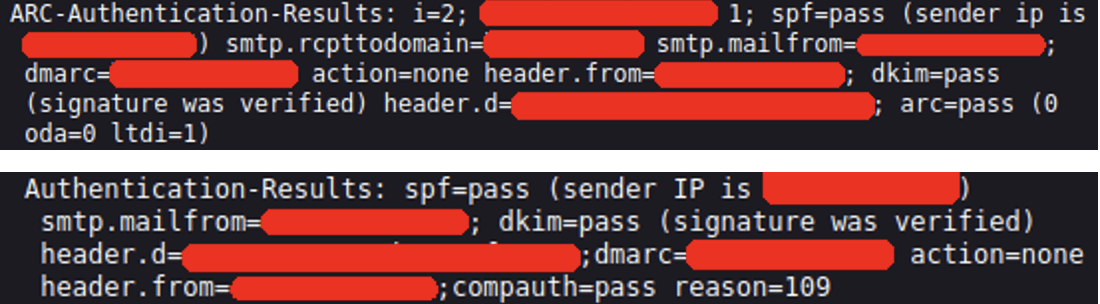

この特定のキャンペーンに関して、過去30日間に1,000件を超えるメールがありました。YouTubeサービスを一切使わずに、自分で悪意のあるリンクを作成することは可能です。「.ru」で終わる脅威ドメインは、脅威が配信される4日前に登録されました。このドメインは、SMTPトランザクション(SPF、DKIM、ARC...)で使用されるプロトコルチェックにも配慮しており、この観点から見ればクリーンです。

Vadeは、レピュテーションのフィルタリングだけに頼るのではなく、リモートURLのメカニズムと動作分析も行うため、最初のメールからこのフィッシング攻撃を検出しました。このキャンペーンでは、ユーザーを別のURLにリダイレクトするために使われる、脅威URL内の「Open Redirect」システムが特定されたことで、脅威をブロックしました。

Microsoftフィッシング詐欺:重要なポイント

この攻撃は独自の機能と手法を示していますが、Vadeの研究者は、フィッシングのより広範なテーマやトレンドとの類似点を明らかにしました。その中には、プロダクティビティスイートになりすますフィッシング攻撃の増加が含まれます。MicrosoftとGoogleは、世界で1位と2位を占める最も人気のあるプロダクティビティスイートのメーカーであり、昨年のフィッシング攻撃でそれぞれ2番目と3番目に最もなりすましの多いブランドでした。

Vadeの年次Phishers' Favoritesレポートで浮き彫りになったように、Microsoftは5年連続で最もなりすましの多いブランド2つのうちの1つになりました。Microsoftがスプーフィングの標的として人気を維持し続けていることと、Googleが最近標的として浮上していることは、プロダクティビティスイートユーザーの増加と直接的に結びついています。

このことは、このような攻撃が増加した理由の説明になりますが、これらのプラットフォームに対するメールの重要性も明らかにしています。メールは、パーソナライズされたタイムリーなアラートを提供するだけでなく、ユーザーはメールを介して、ドキュメント、インスタントメッセージのフィード、および共有ファイルに直接かつ効率的にアクセスできるようになります。これにより、ユーザーの行動が変化し、メールに対応する可能性が高くなり、そのメールの信頼性や発信元をあまり精査しなくなっているように思われます。

この攻撃は、Vadeの研究者が明らかにした別の傾向も裏付けています。昨年、Vadeの専門家は、ハッカーはさらに多くの正当なサービスを利用してフィッシング攻撃を助長するようになると予測しました。このスキームで、ハッカーはYouTubeから生成されたアトリビューションリンクを使ってURLリダイレクトを隠蔽します。

以前に確認されたフィッシング攻撃では、YouTubeのリンクを使ってユーザを悪意のあるWebページにリダイレクトすることもありました。ただし、これらの場合、リンクには「リダイレクト」というラベルが組み込まれており、リンク先ページのURLと一致しないことが視覚的に確認できました。

また、中間ページを使うことで、メールフィルタによるフィッシングページの分析を防ぐことができるため、これはハッカーの間でますます一般的な手法になっているようです。このスキームで、CloudflareのCAPTCHAページは、メールフィルタを傍受し、なりすましのMicrosoft Webページをスキャンできないようにします。この手法が成功すると、中間ページにはフィッシング用のフィールドが組み込まれていないため、メールフィルタはそのメールが安全であると認識します。

Microsoftのフィッシングやその他の詐欺から身を守る方法

このようなフィッシング攻撃は、増加の一途をたどり、巧妙さが高まるばかりです。幸いなことに、保護を維持するために今すぐ予防策を講じることができます。社内のチームが適切なサイバー攻撃への予防を実践するように働きかけ、教育を実施しましょう。メールの送信者を常に確認し、アカウントへのアクセスやパスワードの更新には別のブラウザを使用しましょう。また、ビジネスでMicrosoft 365を使用している場合は、高度なフィッシングの脅威をフィルタリングして、Microsoftのネイティブ保護の保護を強化できる統合的なメールセキュリティソリューションの採用を検討しましょう。そして、フィッシング認識トレーニングに投資して、ユーザーがメール経由の脅威を見つけて処理できるようにすることも重要です。