2023年のメールセキュリティを予測する:業界を形成する4つの必見トレンド

Todd Stansfield

—11月 17 2022

—1 分で読める

メールセキュリティの最新動向に追随していくことは、ビジネスを推進する上で極めて重要です。2022年上半期に、Vadeは4億4000万件以上のフィッシングやマルウェアが混入したメールを検出しました。この数字は、サイバー犯罪者が依然として活動的で意欲的であることを示しています。サイバーセキュリティ体制の強化をサポートするために、当社は年に一度のメールセキュリティ予測を明らかにします。Vadeの専門家が、2023年のメールセキュリティを方向づける最大の脅威と開発に関する洞察を共有します。

1.フィッシング攻撃は、MFAと正当なサービスを標的にする

多要素認証(MFA)は、もはや組織にとって新しい概念ではありませんが、2種類以上の異なるログイン方法を用いて個人の身元を確認する、幅広く使用されているセキュリティ手段です。MFAは重要なサイバーセキュリティソリューションですが、ハッカーはそれをすり抜ける技術を開発しています。企業や組織はこのツールをしばしば確実な方法だと認識していますが、ハッカーたちは、このツールのセキュリティに対する組織の過信を悪用します。

VadeのカスタマーサービスディレクターであるRomain Bassetは、「実際の認証システムでプロキシとして機能したり、MFA に飽き飽きしているユーザーを騙したりして、MFAをすり抜けられるフィッシングキャンペーンがさらに増えるでしょう」と述べています。 Bassetは2022年9月に発生した最近の事例を指摘します。この事例では、MFA疲れが原因となり、ハッカーがUberの内部ネットワークを侵害しました。

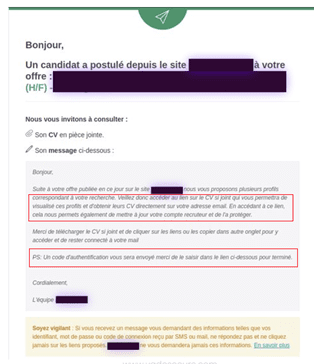

Bassetは、正当なサービスを悪用してフィッシングリンクを配布するフィッシングキャンペーンの増加を予測しています。"フランスのトップキャリアサービスに対する最近の攻撃は、正規のプラットフォームが武器化された好例です。"この攻撃では、ハッカーが求人情報に応募し、プラットフォームの正規のインフラを利用して、候補者を募集している企業にフィッシングリンクを送信していました。Vadeは、2022年9月に初めてこのフィッシング詐欺を検出しました。

フィッシングリンクが組み込まれたの自動応答メール

新しいフィッシング詐欺が出現している一方で、Vadeのサイバー脅威エキスパート(CTE)チームは、組織は実績のある詐欺にも注意を払うことが必要だと述べています。「税金をテーマにしたフィッシングキャンペーン、支払い詐欺、配信スキームは、依然として効果が高く、関連性があり、よく使われています。攻撃者は、攻撃の内容と手法を改良しながら、それらを展開し続けます。彼らは、メールフィルタリングコンポーネントを毎日テストして弱点を見つけ、それらをすり抜けてキャンペーンを配信しています」

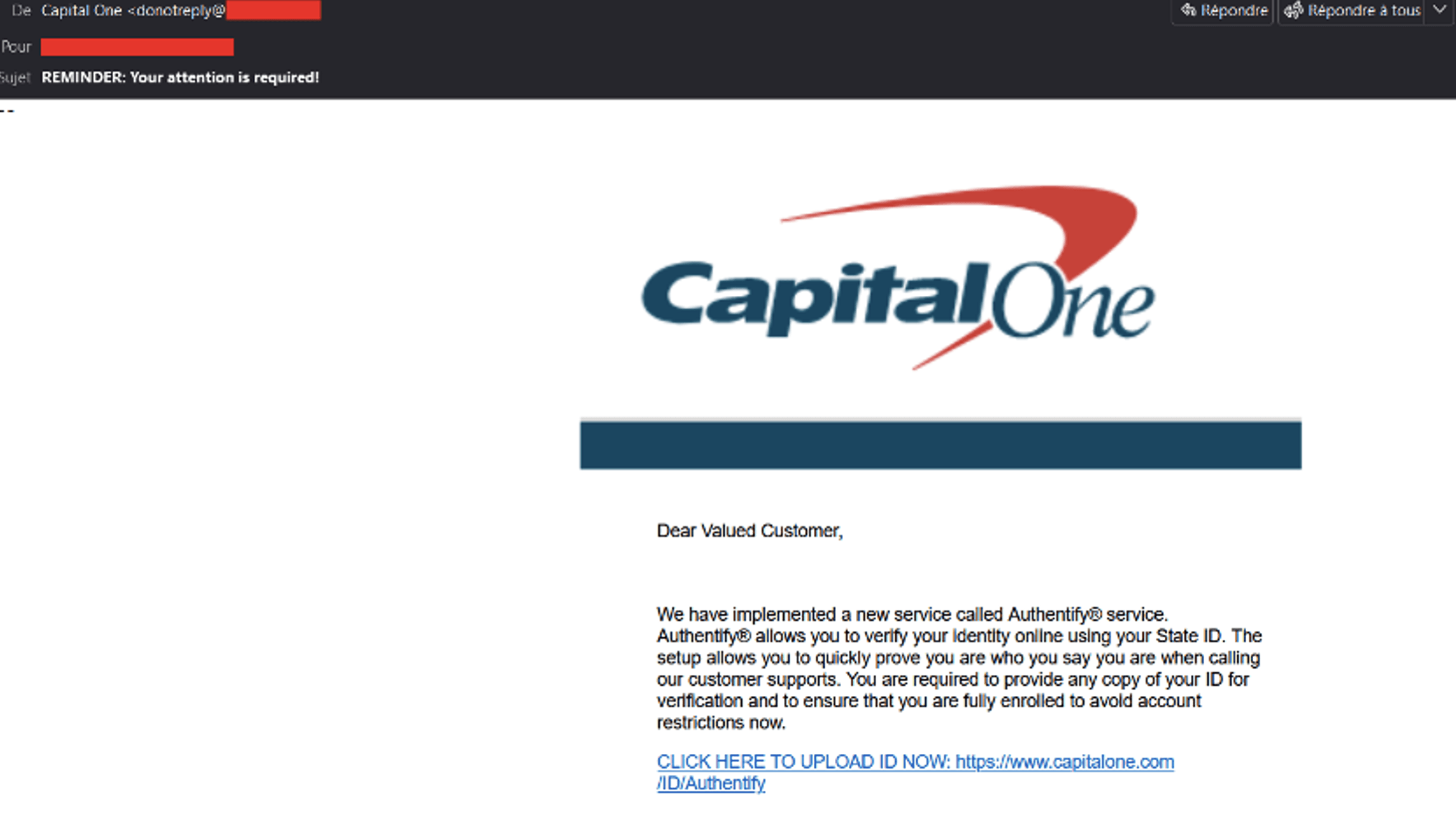

CTEチームは、Capital Oneとオンライン検証サービスのAuthentifyとのパートナーシップを装った最近のフィッシング詐欺を指摘しています。このキャンペーンは、侵害されたWordPressのWebサイトに被害者を誘導するフィッシングメールから始まります。被害者はそのサイトで、州が発行したIDの表と裏の写真をアップロードするように求められました。

Capital One/Authentifyのフィッシングメール

2.サプライチェーン攻撃とハイジャックの手口が増加する

組織は、サイバー攻撃に対する最大の脆弱性であるサイバー防衛の人的要因を強化するために、フィッシング認識トレーニングにより多くの投資を行っています。ユーザの認知度が向上したことは喜ばしいニュースですが、VadeのプリセールスエンジニアであるMichael Poseyは、それによって、攻撃者は手法を進化させざるを得なくなったと考えています。

「ユーザーが知名度の高いブランドを使った一般的なフィッシング詐欺を見つけて報告するのがうまくなるにつれて、ハッカーはサプライヤーや顧客になりすますなど、戦略をそれに合わせて調整するようになるでしょう。今後サプライチェーン攻撃とハイジャックが増えていくと予想しています」と彼は言います。

サプライチェーン攻撃とは、組織のシステムにアクセスできるベンダーになりすましたり、それらのベンダーを侵害したりすることによって組織のシステムに侵入するサイバー脅威を指します。一方、ハイジャックとは、ハッカーが侵害されたアカウントを使って既存のメール通信に参加したり、新規のメール通信を作成したりする攻撃を指します。ハッカーは、それらのやり取りを始めると、フィッシングやスピアフィッシング攻撃を展開します。

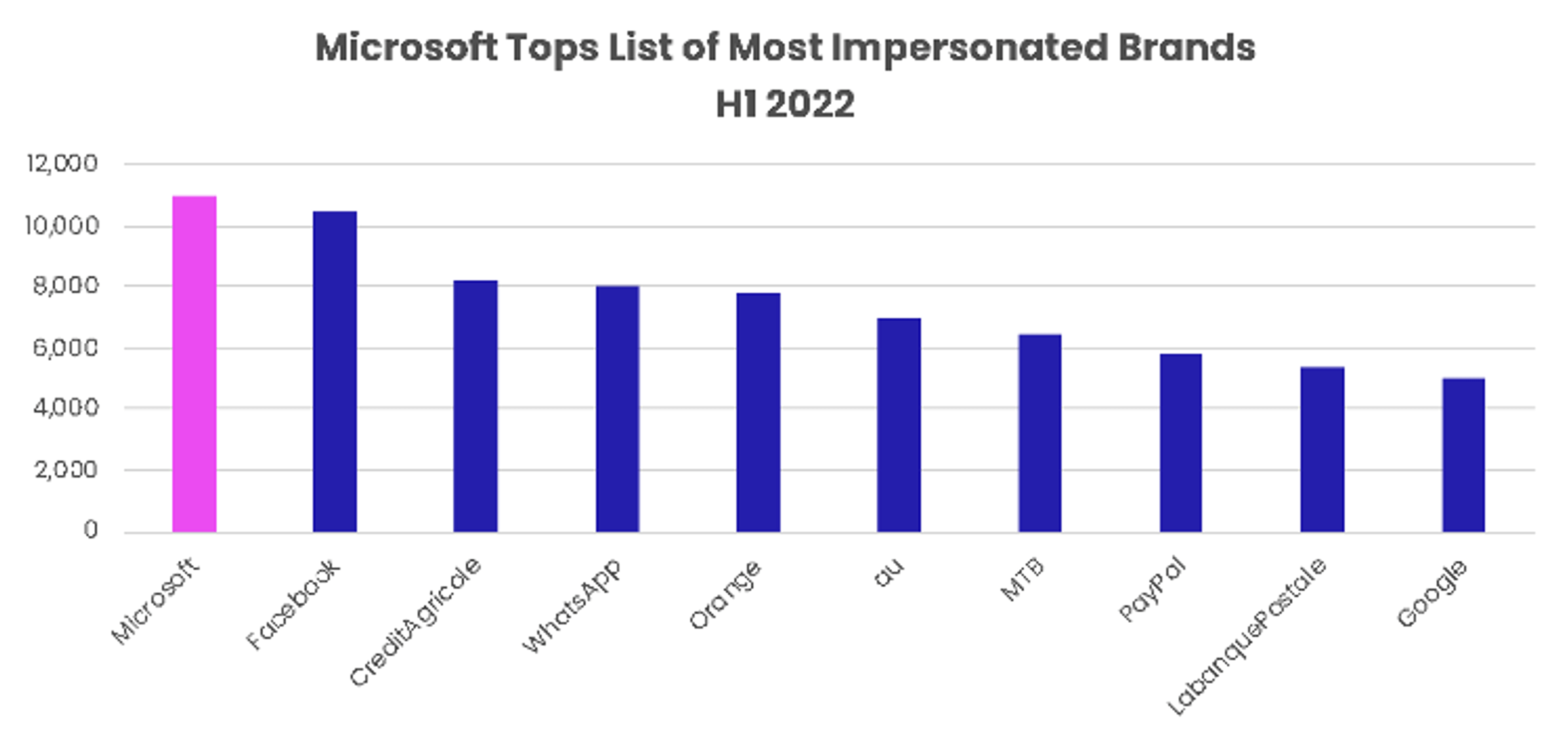

それでもやはり、PoseyはFacebookやMicrosoftなどの確立されたブランドになりすましたフィッシングキャンペーンは今後も続くと考えています。VadeのPhishers' Favorites2022年上半期レポートでは、ハッカーがなりすました上位ブランドが明らかになっており、Poseyの予測を裏付けています。Microsoftは、2022年上半期に最もなりすましの多いブランドとして浮上し、固有のフィッシングURL数は合計1万1041件でした。Facebookは、固有のフィッシングリンク数1万448件を記録して2位にランクインし、Crédit Agricole、WhatsApp、Orangeがリストのトップ5を締めくくりました。

固有のフィッシングURLに基づいた2022年上半期のフィッシングのなりすましブランドのトップ10

フィッシングメールは長い間、ユーザーを無差別にだますために使われてきましたが、最近のキャンペーンでは、より焦点を絞ったアプローチが明らかになっています。7月にVadeは高度な標的型攻撃を実行する前にハッカーが被害者を調査したことを示す高度なInstagramフィッシングスキームを検出しました。

3.ランサムウェア攻撃は壊滅的な被害をもたらし続ける

ランサムウェア攻撃が2022年にたびたび報道されるようになったため、CTEチームは、この壊滅的な種類のサイバー脅威が組織に大混乱をもたらし続けると予測しています。「昨年と同様に、ランサムウェア攻撃は、検出を回避したり、適応したり、新たな脆弱性を悪用したりして拡散するという点で、さらに巧妙になると予想されます。BlackCatのようなランサムウェアグループは、その手法を微調整しています」

CTEチームは、ランサムウェア攻撃の量を維持している2つの要因を認識しています。それは、サービスとしてのランサムウェア(RaaS)と二重恐喝です。「RaaSは、サイバー犯罪者にとって重要な収入源です。そうである限り、ハッカーは活動を続けます。また、スキルの低いハッカーが高度なランサムウェアを入手して利益を上げることもできます」

「二重恐喝は、ハッカーに被害者に対するさらなる影響力を与えます」とCTEチームは述べています。「データの流出と機密データの漏洩の脅威によって、組織は、規制や法律、または評価に影響が及ぶことを防ぐために、ハッカーの要求に従うことを納得してしまいます。Hiveのようなランサムウェアギャングが、特にヘルスケア部門においてこの手法をとっていることが確認されています」

他の種類のサイバー脅威と同じく、CTEチームは、ハッカーがランサムウェア攻撃を小規模な組織に集中させ続けると考えています。「すでに、攻撃者は大企業ではなく中小企業(SMB)やマネージドサービスプロバイダー(MSP)を標的にしています。SMBとMSPには、大企業と同等のサイバーセキュリティリソースと予算がないため、ハッカーは彼らを悪用しやすくなっています」

CTEチームによると、ハッカーは、大企業を攻撃して得られる大きな報酬よりも、中小企業を標的にすることの容易さと効率性を好むようです。

4.プロダクティビティスイートのセキュリティは2023年にメールセキュリティに取って代わる

メールは、組織のさまざまな内部システム、プロセス、部門などに深く統合しています。Vadeの共同設立者であり、最高技術および製品責任者であるAdrien Gendreは、メールセキュリティは、ユーザーの受信トレイと送信トレイの域を超えて保護を拡張することによって、この現実に責任を持つ必要があると考えています。「攻撃の数が増し、ますます巧妙になるにつれて、SMBとMSPには、Microsoft 365やGoogle Workspaceなどの最新のプロダクティビティスイートと緊密に統合して包括的な脅威インテリジェンスを提供するテクノロジーが必要になるでしょう」とGendreは言います。

メールセキュリティを内部ネットワークから分離するセキュアメールゲートウェイ(SEG)とは異なり、APIベースの代替手段はメールセキュリティの未来であるとGendreは述べています。「組織は、メールの脅威インテリジェンスを活用して、ファイル共有アプリケーションや、インスタントメッセージなどの他のコラボレーションツールを保護できなければなりません。また、ユーザープロファイル、連絡先、通信パターンなどの情報を活用して、サプライチェーン攻撃で見られるような高度に標的を絞った攻撃から防御できなければなりません」

CTEチームによると、メールにおいてはサイバー犯罪者の活動を偽装することで、ハッカーは被害者よりも明らかに優位に立つことができます。「ハッカーは毎日膨大な量のメールが送信されることから恩恵を受けているため、組織は膨大な量のデータをトリアージして脅威を検出しなければなりません。システムを脆弱性のない状態に保ち、24時間体制の保護を提供するという要求と相まって、組織は、ハッカーに遅れを取らないようにすることに苦労しています」

テクノロジーは、この欠点を克服する方法を組織にもたらします。組織には、ユーザーや顧客に影響を与えるわずかな脅威を検出して1つのインターフェイスから迅速に修復できるソリューションが必要です。SMBとMSPには、15個の異なるコンソールから15個の異なる製品をすべて並行して管理できる帯域幅がありません」とGendreは言います。

2023年以降に向けたメールセキュリティの強化

今年は、サイバー犯罪者が被害者に対して、より的を絞った創造的な攻撃を仕掛けていました。組織がサイバーセキュリティとユーザーの認識向上にさらに投資すれば、ハッカーは、MFAの悪用、ハイジャック、サプライチェーン攻撃、二重恐喝やその他の悪意のある活動を通して自らの手法をさらに強化することが予想されます。彼らのアプローチがどうであれ、メールはサイバー脅威の最大のベクトルであり続けるでしょう。「攻撃の大部分は引き続きメールから始まるでしょう。メールは組織の中の最大のITの脆弱性に最も効率よく直接的にアクセスできる経路です。そして、その最大の脆弱性というのがエンドユーザーです」とCTEチームは述べています。

ハッカーに遅れを取らないようにするために、組織にはメールから発生する既知の脅威、新しい脅威、これまでに見られなかった脅威を防御するためにAIを基本とする脅威検出および対応テクノロジーが必要です。重要なことには、組織は、内部環境内に存在し、侵害されたアカウントから発生した脅威やプロダクティビティスイートの中を自由に動き回っている脅威から保護するソリューションを探さなければなりません。また、簡単かつ効率的に運用できるリアルタイムの脅威インテリジェンスを備えたテクノロジーを探すことも必要です