Capital Oneのフィッシングキャンペーンが認証アプリを悪用

Natalie Petitto

—9月 22 2022

—0 分で読める

Capital Oneになりすました新しいフィッシングキャンペーンは、アカウントの認証情報よりもむしろ個人のIDを盗もうとします。Vadeによって7月初旬に初めて検出された現在進行中のフィッシング キャンペーンは、Capital OneがAuthentifyと最近パートナーシップを結んだことを悪用しています。Authentifyは、金融機関がユーザからの要求に応じて貸し手などの他の機関に対して顧客の身元を確認できるようにするオンラインの検証サービスです。

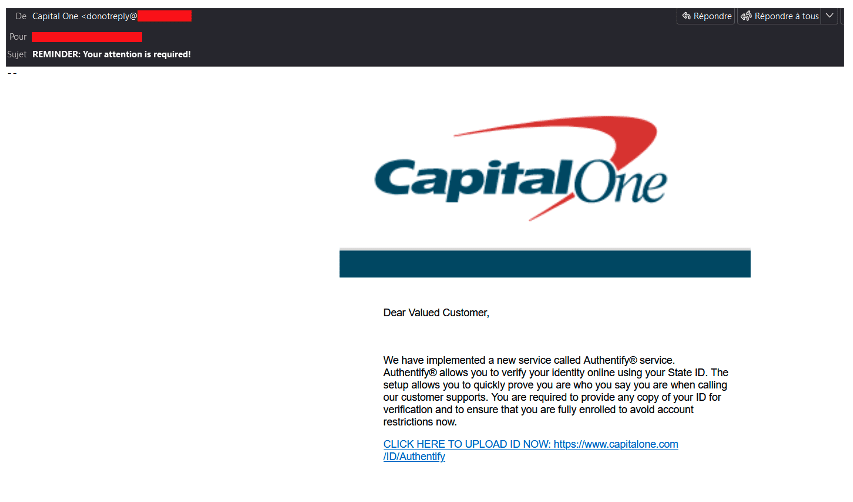

フィッシングメールの件名は「REMINDER:Your attention is required!(リマインダー:注意が必要です!)」。 本文では、Authentifyのサービスを紹介し、サービスに登録するために写真付きのIDのコピーを提供するようユーザに促します。これを怠ると、アカウントが制限されるとこのメールは告げています。

Capital One/Authentifyのフィッシングメール

このメールは、表示名が「Capital One」となっており、侵害された可能性の高い会社のメールアドレスから送信されています。 ただし、以下のメールヘッダーから分かるように、このメールはインドのIPアドレスから送信されたものです。

送信者のIPアドレス

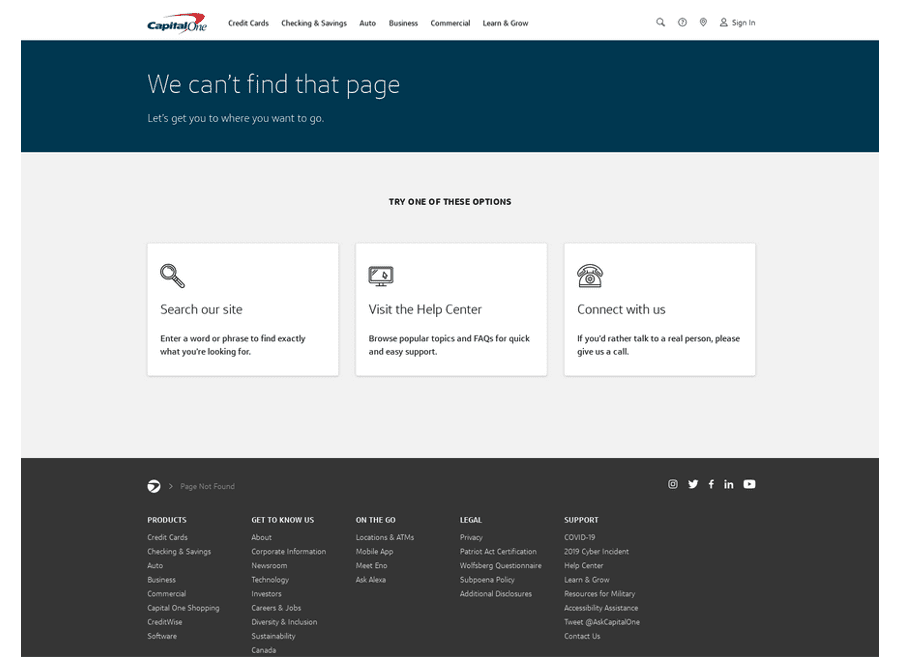

このフィッシングリンクは、Capital OneとAuthentifyの両方がテキストに含まれており、一見正当なURLに見えます。 ただし、これは単なる表示テキストであり、実際のURLではありません。というのも、表示URLはブラウザで Capital Oneのエラー ページを返すからです。

Capital Oneのエラーページ

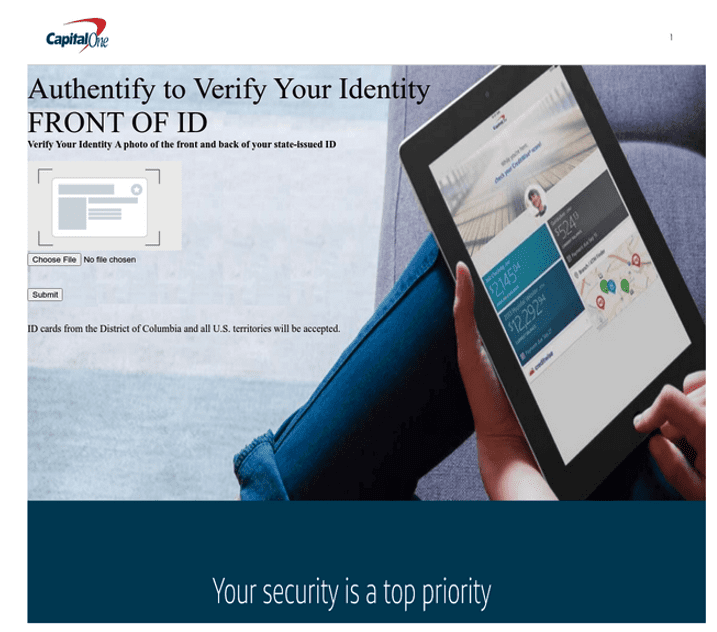

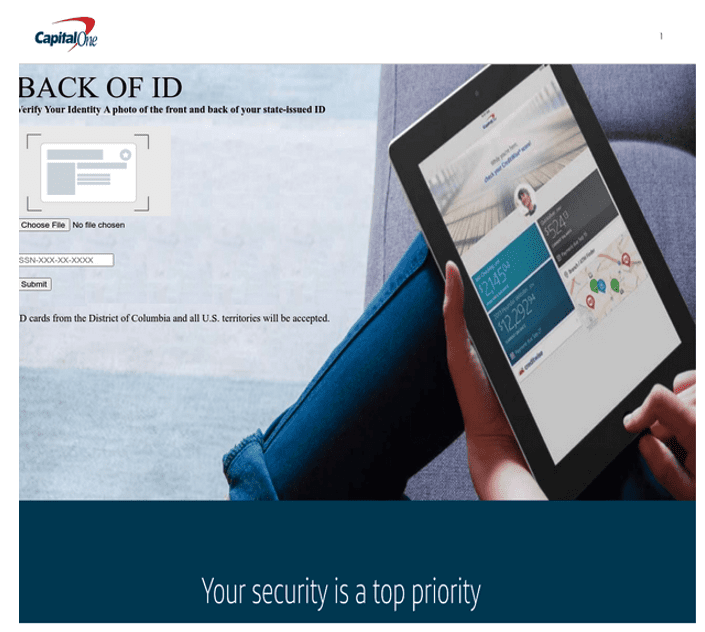

実際のフィッシングリンクは、Capital Oneになりすました侵害された WordPressのWebサイトに誘導します。次に、ユーザは2つのWeb ページに移動し、州が発行したIDの表と裏をアップロードします。

Capital Oneのフィッシングページ1

Capital Oneのフィッシングページ2

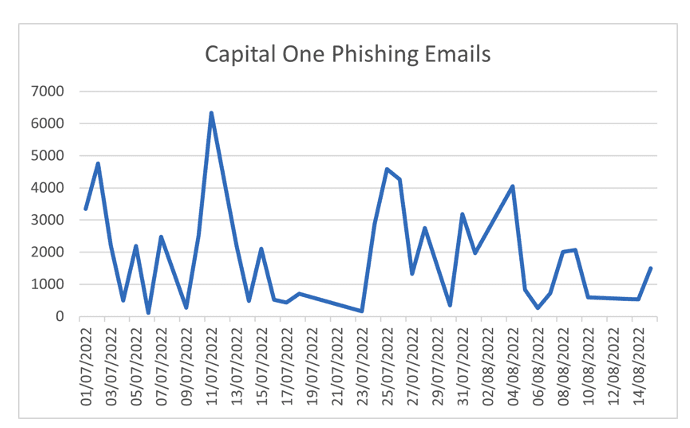

Capital Oneのフィッシングキャンペーンは7月1日に始まり、メールの量は1日で6000件に達しました。

Capital Oneのフィッシングメールの量

パートナーシップを公開することで、ハッカーたちにチャンスを与え、ブランドに頭痛の種を生む

Authentifyは、Capital Oneおよびその他6つの金融機関とのパートナーシップを2022年4月4日に発表しました。4月のプレスリリースによれば、「参加企業のWebサイトやアプリで、消費者はオンラインまたはモバイルバンキング体験にリダイレクトされてログインするように設定できます。その後、消費者は銀行の信用を得たデータをその企業と共有できるため、身元確認プロセスを合理化できます」

その他のAuthentifyの提携先には、Bank of America、PNC Bank、Truist, U.S.Bank、Wells Fargoがあります。広く知られた他のパートナーシップと同様に、Capital Oneと Authenticifyの提携は、ニュースサイクルに注意を払うことで知られるハッカーたちの関心を集めました。

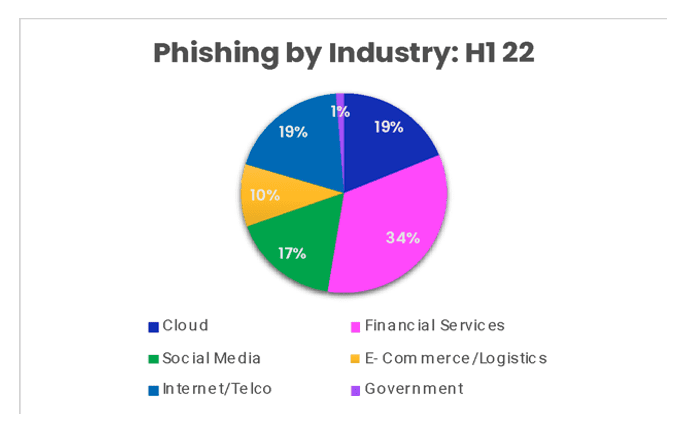

この提携により、創造性に富んだサイバー犯罪者が両方のブランドを悪用できるチャンスが生まれました。Vade は、他のブランドのパートナーシップに続いて、同様のフィッシングキャンペーンが実行されていることを確認しています。特に金融サービスのブランドは、ハッカーにとって非常に望ましいものです。

下のグラフでわかるように、最近のPhishers' Favoritesレポートでは、2022年上半期に金融サービスブランドが他のどのブランドよりも多くなりすましの被害を受けており、フィッシングURL全体の34%が金融機関になりすましていることが明らかになりました。

この傾向は今後も続くと予想されるため、金融機関からのメールとそれらの機関に関連するサードパーティアプリケーションの両方に疑いを持つようにユーザに促しています。どちらもなりすましの可能性があることを常に前提として運用し、メールからではなく、必ずブラウザやアプリケーションから直接アカウントにログインするようにしましょう。