Scama : enquête sur le marché noir des kits de phishing

Todd Stansfield, avec l’aide des analystes de sécurité de Vade

—16 novembre 2023

—5 min de lecture

Au début du mois, les experts de Vade ont dévoilé leurs prédictions concernant les menaces véhiculées par email qui feront le plus parler d’elles en 2024. Parmi elles, la popularité croissante du phishing-as-a-service (PhaaS), un business model malveillant reposant sur la vente de kits de phishing, baptisés « scama » pour « scamming method ». Leur clientèle ? Toute personne disposée à payer le prix fixé.

Scama : qu’est-ce que c’est ?

Le terme « scama » fait référence à un kit de phishing. Il s’agit en l’occurrence d’un pack de faux site composé de plusieurs ressources malveillantes et vendu à des hackers sur des plateformes telles que Telegram. Les kits de phishing contiennent tout ce dont les cybercriminels ont besoin pour lancer des campagnes, notamment des modèles d’emails malveillants et des pages Web frauduleuses pour usurper l’identité de marques et services reconnus.

Scama est vendu en packs et comprend toutes les ressources nécessaires aux hackers pour configurer leur propre plateforme PhaaS. Ils sont en général hébergés sur des plateformes web relativement connues, principalement dans la région Asie-Pacifique (APAC). À l’inverse des solutions d’hébergement proposées en Europe et ailleurs, certains pays de la zone APAC sont moins regardants quant à la réglementation des données et à la coopération internationale. C’est entre autres le cas de la Chine et de l’Indonésie. Ces pays offrent aux hackers un contexte favorable pour mener à bien leurs activités malveillantes.

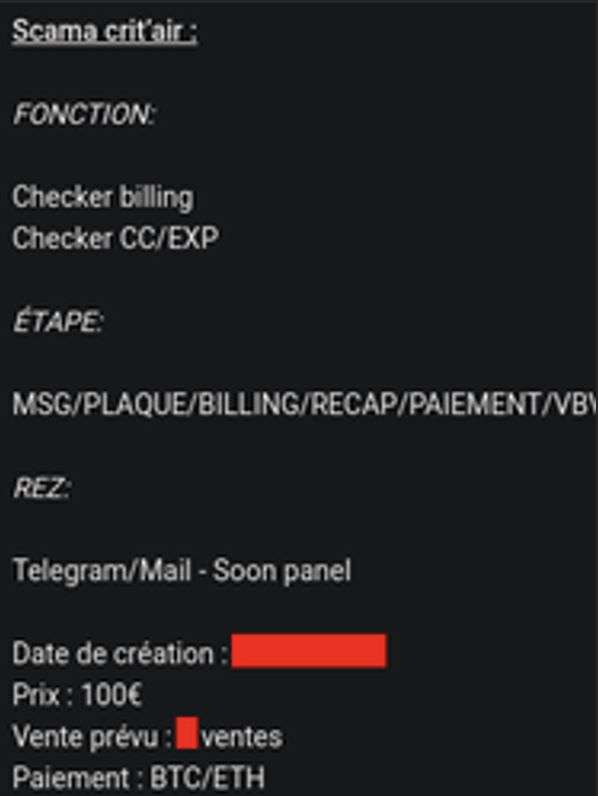

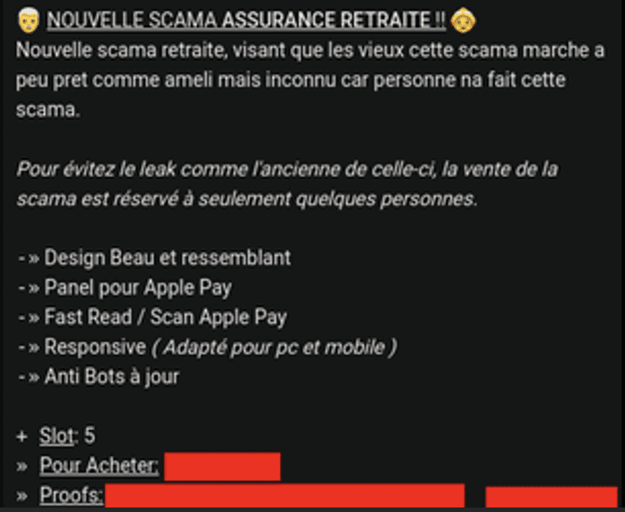

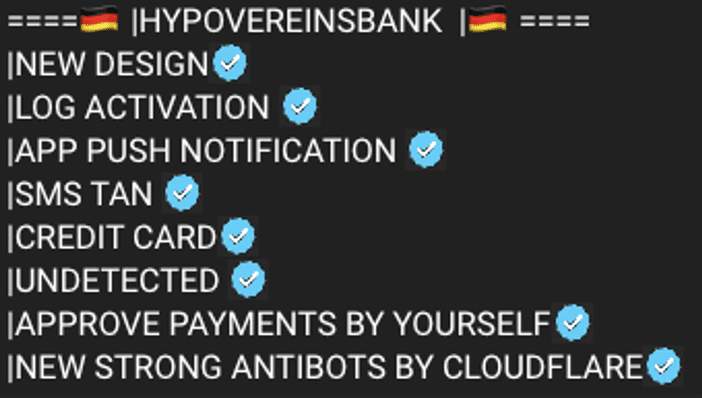

Ci-dessous, vous trouverez des exemples de packs scama en vente sur des groupes Telegram publics. Les cybercriminels font la promotion de leurs produits et services à la manière d’entreprises légitimes, énumérant les fonctions et avantages de leurs offres malveillantes : de la « protection anti-bot » au design « responsive » en passant par des preuves d’efficacité et bien plus encore.

Scama Crit’Air

Scama assurance retraite

Scama pour une banque allemande

Scama Netflix Dubaï

Entre autres ressources, les scama incluent des scampages (pages Web maveillantes), un mailer et un checker, qui peuvent tous être exploités via la solution d’hébergement web. Les scampages servent à collecter les informations sensibles sur les victimes, tandis que les mailers envoient des emails de phishing ou des SMS. Enfin, les checkers vérifient que les numéros de téléphone ou adresses email des victimes n’apparaissent pas sur liste noire. Ces outils facilitent la mise en œuvre des campagnes de phishing de A à Z.

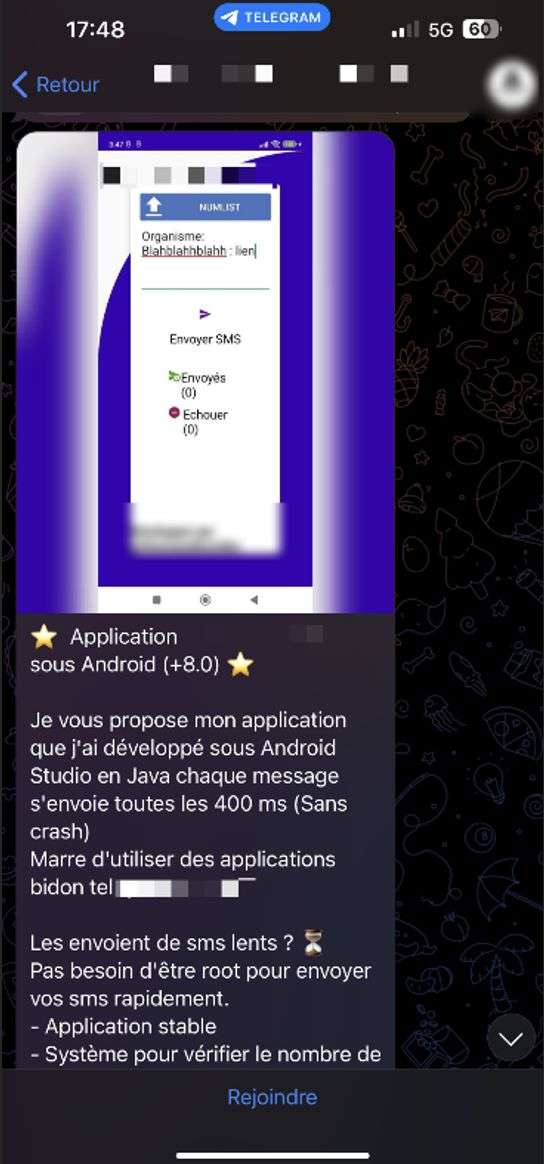

Certains packs scama sont même vendus avec des « SMS Spamming Slots » ou « SMS Spamming Apps », c’est-à-dire des outils d’envoi de SMS en masse. Ces outils ont une fonction de mailer et permettent aux hackers d’envoyer de larges volumes de SMS malveillants afin de générer du trafic pour leurs campagnes.

Publicité pour outil de spam SMS

Les hackers peuvent aussi configurer un serveur SMTP avec les solutions d’hébergement Web, qui prennent en charge la messagerie Web, ce qui en fait une plateforme idéale pour orchestrer et gérer des campagnes malveillantes.

La plupart des packs scama disponibles pour le grand public sont déjà obsolètes, y compris en France où les faux revendeurs pullulent. Les hackers continuent d’innover et d’introduire de nouveaux kits de phishing capables d’échapper à la détection et d’être déployés dans n’importe quelle région du monde. Et à moins de faire partie des groupes ou chats dans lesquels les nouveaux kits sont annoncés, vous ne trouverez en ligne que des kits déjà obsolètes. Raison de plus pour choisir une sécurité de l’email évolutive qui protégera vos utilisateurs même contre les menaces encore non identifiées.

Comment fonctionnent les packs scama ?

Tout commence par un contact initial, au cours duquel la victime reçoit un email ou un SMS de phishing (ou « smishing »). En cliquant ou en appuyant sur le lien malveillant contenu dans le message, elle est redirigée vers une scampage incluse dans le pack.

Ci-dessous, vous trouverez un exemple de contact initial par SMS de smishing usurpant l’identité de Netflix. Le message presse la victime de mettre à jour son abonnement via un lien malveillant la redirigeant vers le domaine « bedy13.com ».

Smishing usurpant l’identité de Netflix

Pour garantir la réussite d’une telle campagne, la scampage doit être dotée d’un mécanisme anti-bot, fonction indispensable aux arnaqueurs.

Dans les kits de phishing, les mécanismes anti-bot sont conçus pour imiter le comportement humain et échapper à la vigilance des systèmes de détection des bots automatisés. Pour cela, le mécanisme retarde les réponses de façon aléatoire, imite différents agents utilisateurs, simule les mouvements de la souris et clique sur des pages de phishing. Ce mimétisme empêche les systèmes de sécurité de faire la différence entre utilisateurs légitimes et attaquants : les attaques de phishing échappent ainsi à leur détection.

En outre, les scampages contiennent des champs visant à collecter les données personnelles des victimes, comme leur nom, leur adresse, leur numéro de carte de crédit ou encore leurs identifiants de compte.

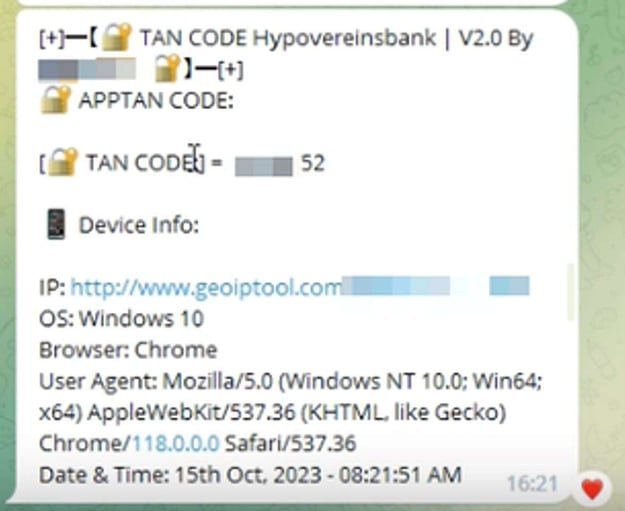

Une fois les informations saisies par la victime dans la page de phishing, elles sont automatiquement transmises au hacker, qui pourra les récupérer via un bot sur Telegram ou Discord, voire sur un service d’email automatisé.

Exemple d’annonce relayée sur un groupe Telegram

Une fois en possession des informations des victimes, les hackers peuvent se livrer à divers délits, par exemple en les revendant sur des forums ou des groupes Telegram. Ils pourront également s’en servir pour exécuter d’autres arnaques relativement récentes. En France, ces escroqueries sont appelées « allo».

« Allo » consiste à appeler la victime en se faisant passer pour un agent anti-fraude représentant une banque. Muni d’un script, l’arnaqueur alerte la victime d’une activité suspecte détectée sur son compte en banque. Le faux agent demande à la victime de vérifier des informations sensibles sous le prétexte d’annuler la transaction frauduleuse. Entre-temps, il ajoute la carte de crédit de la victime à un portefeuille Apple Pay ou l’utilise pour effectuer des achats en ligne.

Certains packs scama proposent ce service d’appel, confié à un individu spécialisé dans ces arnaques qui agira pour le compte du hacker.

En cas d’échec, les hackers n’auront pas de mal à utiliser la carte de crédit sur des sites Web qui n’exigent pas la vérification des transactions inférieures à un certain montant, généralement 500 €.

Les hackers ne manquent d’ailleurs pas de techniques pour masquer leurs numéros de téléphone au cours des appels : usurpation d’identité, services VoIP, cartes SIM anonymes, numéros virtuels, etc. Bien souvent, les appels sont pré-enregistrés et les hackers passent par des réseaux de relais internationaux pour dissimuler leur localisation.

Vendeurs et acheteurs de packs scama : le cercle vicieux

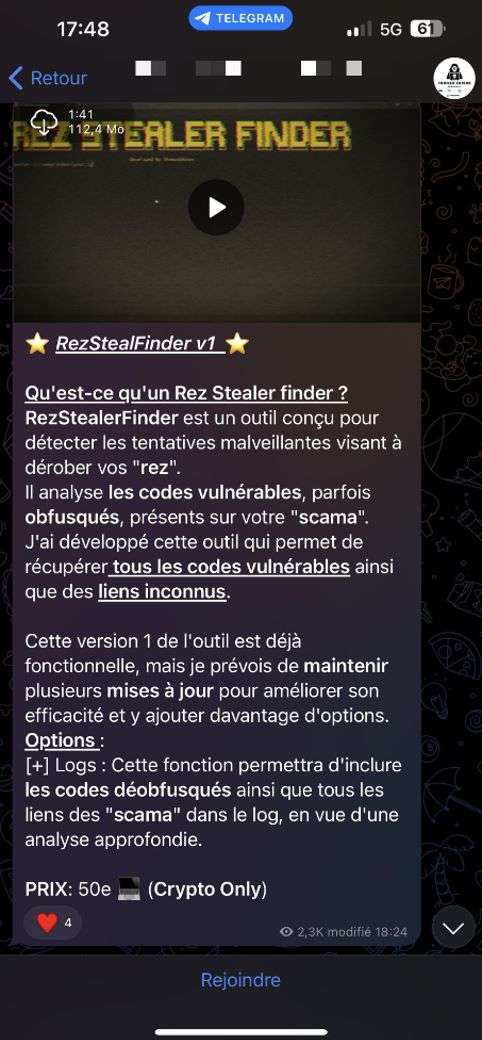

Si les créateurs de packs scama ont tout intérêt à vendre leur « produit » à des malfaiteurs, ils ne se privent pas non plus pour les escroquer. Ils tentent souvent de tirer avantage des acheteurs en incrustant du code malveillant dans leurs kits. En réponse à cette pratique répandue, des outils tels que RezStealerFinder ont été créés pour protéger les hackers et leur permettre de sécuriser leurs pages de phishing.

RezStealerFinder détecte le contenu malveillant des pages Web, qu’il scanne à la recherche de code vulnérable et parfois masqué, ainsi que de liens inconnus dans les packs scama. L’outil détecte avec efficacité tout code dissimulé par le vendeur.

Simple et conçu pour les hackers de tous niveaux, RezStealerFinder est en vente dans des groupes Telegram, comme l’illustre l’exemple ci-dessous.

Application RezStealerFinder en vente sur Telegram

Scama : une menace de plus en plus préoccupante

Si la menace des scama n’est pas récente, elle ne cesse toutefois de progresser. Contre un prix modique, n’importe quel hacker peut se procurer un scama et déployer une attaque sophistiquée. Du fait de leur simplicité d’utilisation, les scama envahissent le paysage des menaces et rendent les hackers plus productifs que jamais.

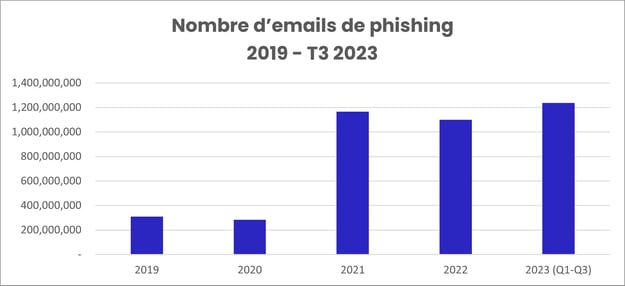

Les scama sont donc directement responsables de la hausse historique des volumes de phishing. Les chiffres parlent d’eux-mêmes : durant les trois premiers trimestres 2023, Vade a détecté plus d’emails de phishing qu’au cours de n’importe quelle autre année complète.

Emails de phishing détectés par Vade entre 2019 et le T3 2023

Pour se protéger des scama, Vade encourage les entreprises à améliorer la sécurité de l’email et à adopter la formation de sensibilisation au phishing.