Les 6 grandes tendances de hameçonnage en 2020

Adrien Gendre

—12 novembre 2020

—6 min de lecture

Les hackers évoluent et débordent de créativité. L’objectif final du hameçonnage a beau rester le même, les principales cibles de spoofing changent et les méthodes utilisées pour contourner les filtres de messagerie n’ont jamais été aussi sophistiquées. Voici les six principales tendances que nous avons observées au cours de l’année 2020.

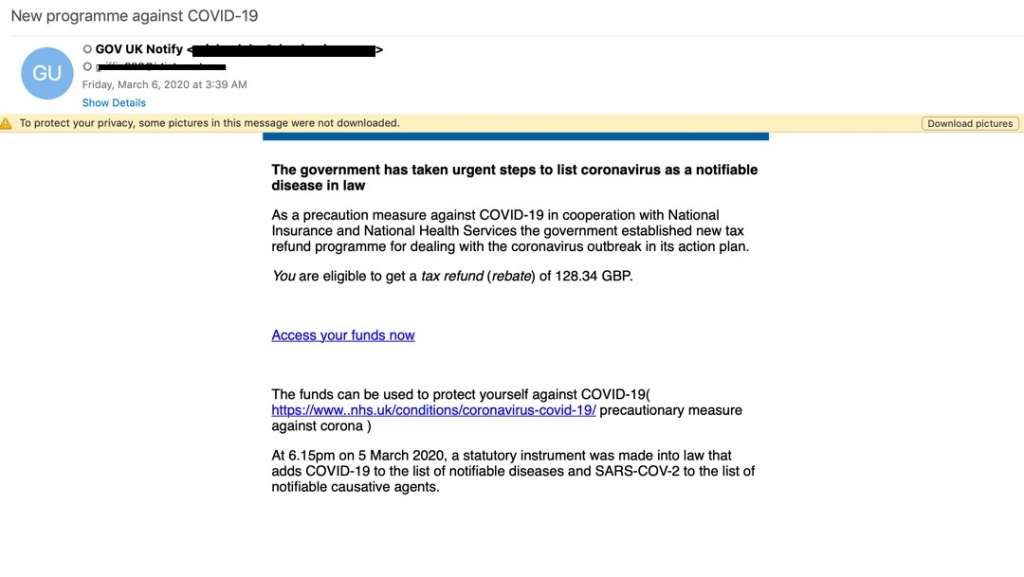

1. L’épidémie de COVID-19 offre un angle d’attaque durable

Vade a signalé les premiers emails de phishing exploitant la pandémie en mars 2020. Ce qui ressemblait alors à une stratégie opportuniste et ponctuelle s’est transformé en un déferlement ininterrompu d’attaques. Les premiers emails sur ce thème exploitaient la peur et l’incertitude générées par le virus et les confinements décrétés un peu partout dans le monde. Dans les premiers temps, les attaquants usurpaient ainsi l’identité de nombreux organismes, de l’Organisation mondiale de la santé (OMS) aux agences de santé de l’État et fédérales.

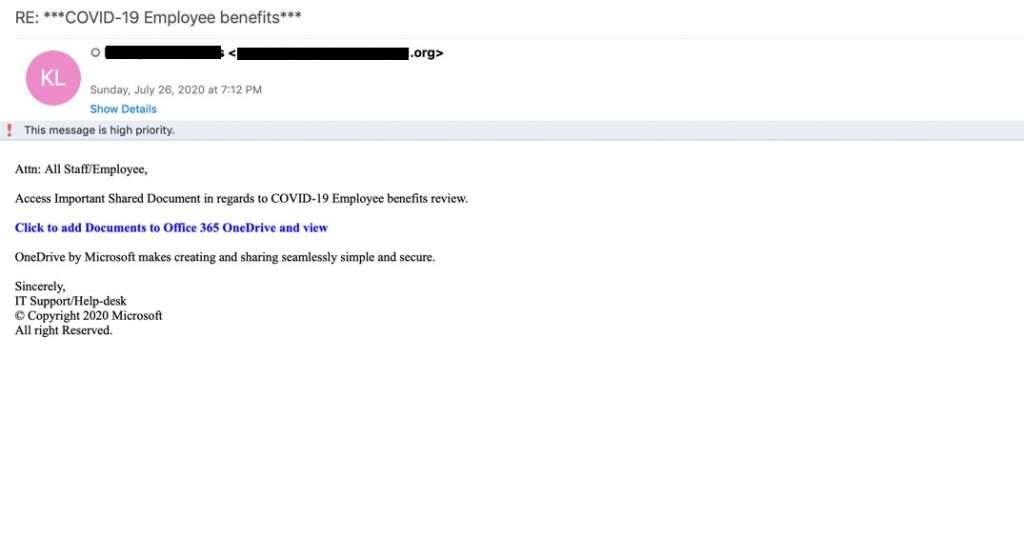

Alors que la pandémie s’est immiscée dans nos vies de manière durable, le grand public a commencé à mieux cerner les menaces, et les hackers ont changé de stratégie. Ils ont profité de l’explosion des licenciements et du télétravail pour s’attaquer à des employés perdus dans un monde du travail en constante évolution.

Les tendances du phishing du 2e semestre incluent ainsi des emails vantant de nouveaux avantages sociaux en matière de santé, mais aussi des emails standards de réinitialisation du mot de passe qui tirent parti de la distance physique séparant les employés et les services informatiques.

Quel que soit le thème abordé, il est clair que le hameçonnage basé sur la pandémie de COVID-19 n’a pas fini de faire parler de lui. Alors que les confinements se font et se défont partout dans le monde et que les entreprises tentent désespérément de garder le cap, les hackers vont continuer à affûter leurs stratégies pour tirer parti de la situation.

2. Les ransomwares font leur grand retour et sont plus redoutables que jamais

Les groupes de hackers exploitant des ransomwares se sont montrés très actifs en 2020. D’après un récent rapport de Kroll, les ransomwares constituent la menace la plus fréquemment observée en 2020. Toujours d’après Kroll, les ransomwares Ryuk, Sodinobiski et Maze sont les plus représentés en 2020 : 35 % des attaques leur sont imputables. Dans 26 % des cas, leur vecteur était un email de phishing.

Les attaques de ransomwares ont augmenté dans presque toutes les catégories en 2020. D’après CyberEdge Group, 62,4 % des entreprises ont été touchées par des ransomwares en 2020, contre 56,1 % en 2019. Les coûts générés par ces attaques ont eux aussi augmenté : ils sont passés de 11,5 milliards de dollars à 20 milliards de dollars. 57,5 % des entreprises victimes se sont acquittées d’une rançon en 2020, contre 45,1 % en 2019.

Les dégâts ont été particulièrement importants parmi les MSP. D’après une enquête réalisée conjointement par Coveware et NinjaRMM, 57 % des MSP ont subi une perte de clientèle de l’ordre de 11 à 20 % après une attaque par ransomware. 13 % des MSP interrogés ont même admis une perte d’au moins 50 %. Parmi tous les ransomwares cités, Cryptolocker, WannaCry et CryptoWall revenaient le plus souvent.

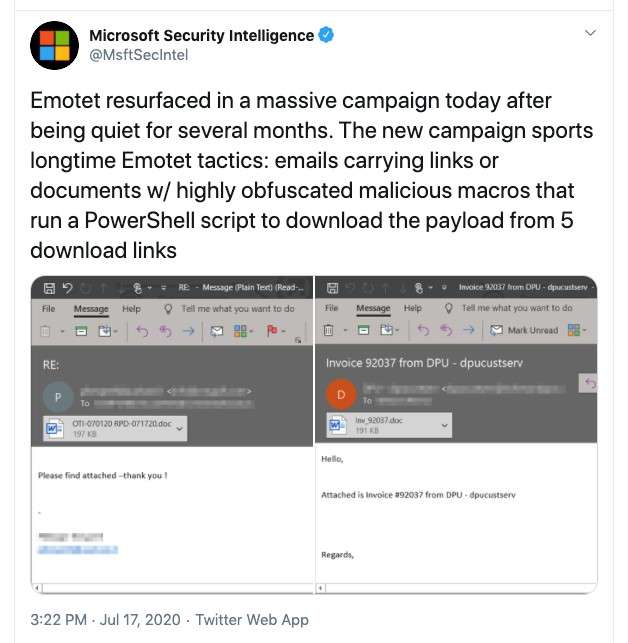

3. Emotet est malheureusement de retour

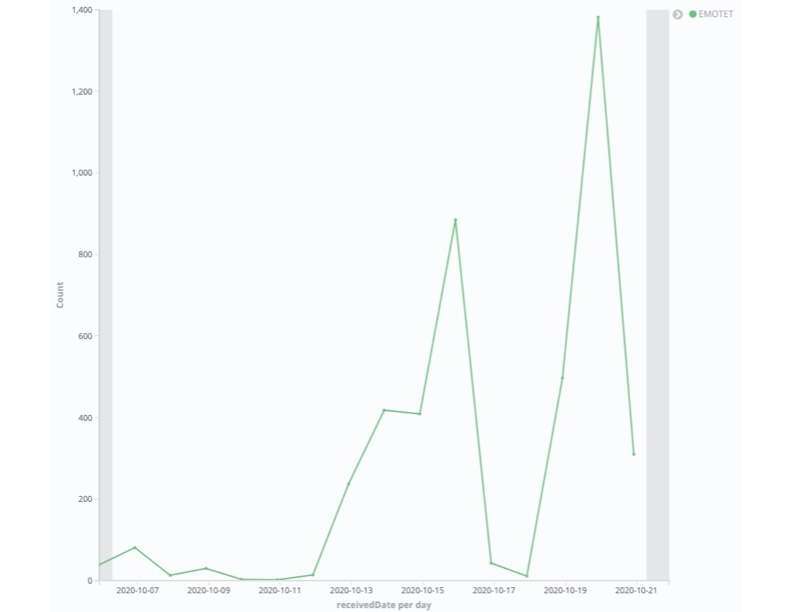

Le regain d’activité du malware Emotet a commencé en juillet. Alors que nous approchons de la fin 2020, il continue à faire parler de lui avec la même vigueur. Microsoft a envoyé une alerte le 17 juillet après avoir repéré une vaste campagne de phishing comportant des liens et pièces jointes malveillants.

En août, Vade a détecté une hausse inhabituelle des URL de phishing uniques ciblant Microsoft. Comme nous l’avons fait remarquer dans notre rapport Phishers’ Favorites du 3e trimestre, environ 240 URL de phishing semblant provenir de Microsoft sont habituellement repérées lors des jours de forte activité. Or, le 21 août, ce chiffre a atteint 846 URL.

En septembre, les agences de sécurité australiennes, japonaises, françaises et italiennes ont émis des alertes urgentes concernant l’activité d’Emotet. Parallèlement, Vade a détecté une hausse massive des URL de hameçonnage ciblant la firme de Redmond : 1 799 le 1er septembre et 1 151 le 21 septembre. En octobre, Vade a repéré des vagues d’activité continues liées à Emotet, en particulier les jours de semaine, lorsque les employés sont rivés sur leur boîte de réception.

Plus tôt au cours du mois, un rapport de HP Inc. a révélé que le nombre d’emails envoyés par Emotet avait augmenté de 1 200 % entre le 2e et le 3e trimestre 2020. Les campagnes ciblant Microsoft se sont poursuivies, notamment avec des documents Word malveillants et des emails de phishing évoquant une mise à jour de Word.

Une des grandes tendances observées dans les emails d’Emotet est le détournement de conversation. Grâce à un scraper Outlook déployé sur un terminal infecté par Emotet, le hacker peut s’immiscer dans les fils des conversations par email et se faire passer pour des collègues ou relations des employés, et ainsi propager l’infection par le biais de liens de phishing et pièces jointes, notamment des fichiers .zip protégés par mot de passe.

4. De plus en plus d’attaques de hameçonnage sont d’envergure limitée

Les campagnes de phishing en masse sont désormais reléguées au passé. Les hackers leur préfèrent aujourd’hui les attaques plus ciblées, en volumes plus faibles. Auparavant, un même email de phishing pouvait être envoyé à des centaines de destinataires, avec une salutation générique du type « Cher client » ou même simplement « Bonjour ». En 2020, la plupart des campagnes de phishing détectées par Vade sont bien plus confidentielles.

Pourquoi cette évolution ? Les vagues de phishing massives sont plus faciles à détecter que les attaques de faible volume. Les hackers font donc preuve d’une stratégie plus affûtée lors du choix de leur cible. Changement notable en 2020 : les attaques n’étaient pas aussi ciblées qu’en 2019. Un email peut par exemple être envoyé à 20 ou 50 employés d’une même entreprise.

5. Les hackers camouflent leurs activités à l’aide de services de partage de fichiers

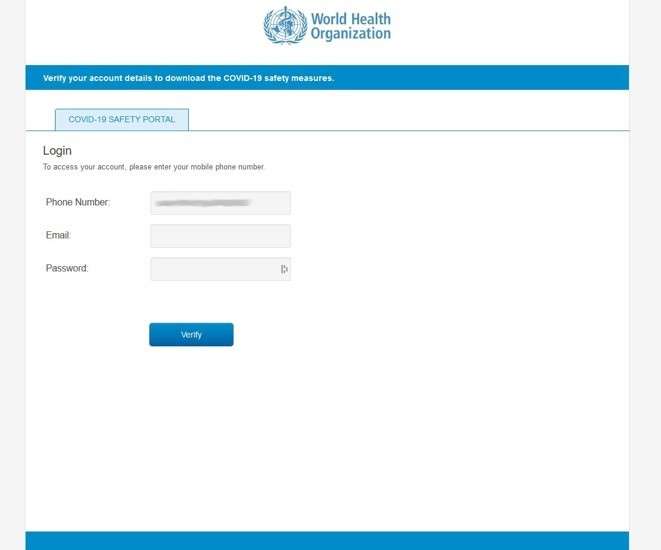

SharePoint, OneDrive, Dropbox... Les employés reçoivent chaque jour des notifications de partage de fichiers de ces applications bien connues. En 2020, les hackers ont plus que jamais exploité la crédibilité de ces services pour masquer leur identité et leurs intentions.

Vade a remarqué la montée en puissance du hameçonnage par partage de fichiers en 2019. À l’époque, la plupart des cas concernaient des emails de phishing semblant provenir de SharePoint et OneDrive. WeTransfer et Docusign, deux services plus utilisés que jamais pendant la pandémie, sont récemment venus compléter cette liste.

Une des techniques parmi les plus courantes et les plus simples pour exploiter ces services consiste à lier l’URL de l’email à une page de phishing ressemblant à une page de connexion Microsoft 365 ou WeTransfer. Lorsque le client saisit ses identifiants, ceux-ci sont ainsi immédiatement récupérés par le hacker. Une autre technique consiste à partager un fichier légitime hébergé sur un authentique service de partage et à cacher un lien de phishing dans la pièce jointe. Cette stratégie est efficace, car de nombreuses solutions anti-phishing ne sont pas capables d’analyser les liens figurant dans les fichiers partagés.

6. Les emails de phishing ciblant les utilisateurs Microsoft n’usurpent pas toujours l’identité de la firme

Microsoft reste la principale marque usurpée lors des attaques de phishing, en raison de l’adoption croissante de Microsoft 365. Rien qu’entre le 1er et le 3e trimestre 2020, Vade a détecté pas moins de 30 608 URL de phishing uniques ciblant Microsoft. Les identifiants Microsoft 365 permettent en effet d’accéder à tout l’écosystème d’une entreprise, des données personnelles des employés aux données financières, en passant par les données des clients.

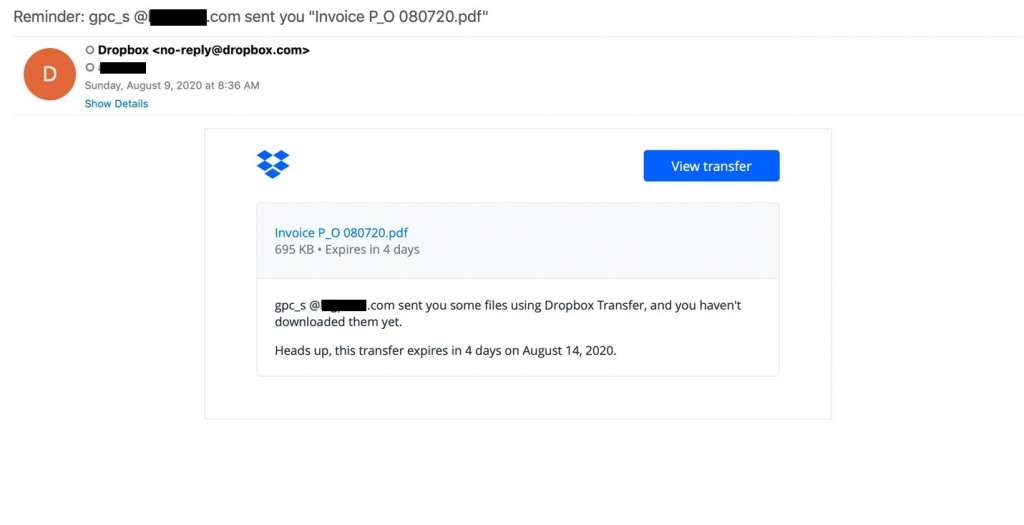

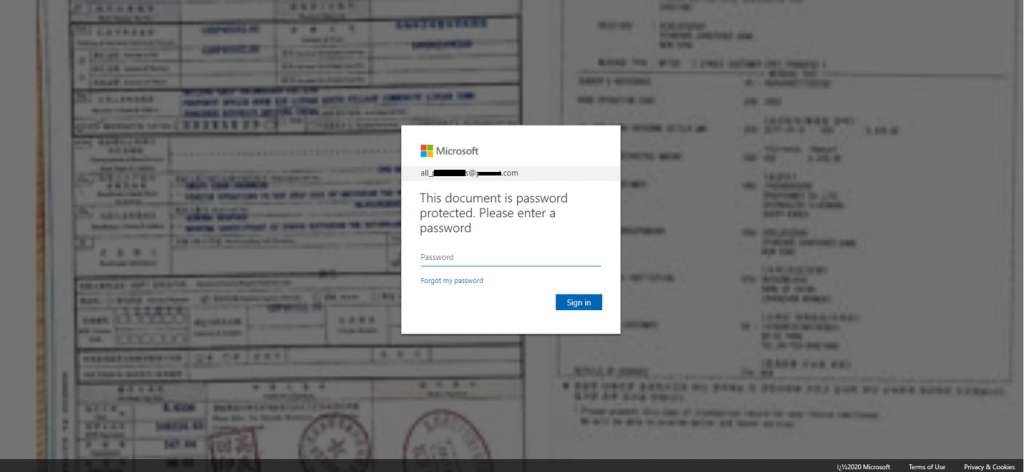

En 2020, de plus en plus de hackers ont choisi d’usurper une autre marque que celle de Microsoft dans leurs emails, puis de rediriger l’utilisateur vers Microsoft 365 pour récupérer ses identifiants. Voici un exemple d’email de phishing semblant provenir de Dropbox. Lorsque l’utilisateur clique sur View Transfer, il est redirigé vers une page de phishing Microsoft 365.

L’idée est de capitaliser sur la notoriété et la fiabilité de Microsoft. La base d’utilisateurs de Microsoft 365 étant extrêmement large, le destinataire des emails a toutes les chances d’en faire partie et de ne pas se méfier de la page de phishing.

Les hackers ont mis en œuvre cette technique tout au long de l’année. Dans l’exemple ci-dessous, le hacker a utilisé un email de notification du scanner Xerox d’une entreprise. La pièce jointe inclut un formulaire prérenseigné.

Les tendances du phishing en 2020 et dans les années à venir

Une lueur d’espoir dans le monde du phishing : les entreprises améliorent sans cesse la sensibilisation de leurs utilisateurs. Malheureusement, les hackers font des progrès, eux aussi. Ils ont même commencé à usurper les plateformes de formation au phishing.

Si vous n’avez pas encore investi dans une formation à la détection du phishing, n’attendez plus ! En plus d’une formation structurée, les utilisateurs doivent bénéficier de retours immédiats et en contexte dès qu’ils cliquent sur un lien de phishing. Vade automatise ce processus avec Vade Threat Coach, une fonction de formation au phishing incluse dans Vade for Microsoft 365.

Attaques De Phishing : Des menaces sophistiquées qui passent entre les mailles du filet

Découvrir comment les hackers parviennent à infiltrer le réseau de votre entreprise et comment les contrer.